Заработок на яндекс толока 2020. Мой опыт | Иду на миллион

Незнание секретов заработка на яндекс толока делает из этого сервиса для многих сайт, где невозможно ничего заработать. Я пробовал начать деятельность на толоке еще в прошлом году, но бросил сразу из-за низкой оплаты при больших временных затратах. Однако пару недель назад я вернулся сюда и начал, наконец, получать стабильный доход.

На сегодняшний день за 3 рабочих дня в мае я заработал более 10 долларов, при этом тратил каждый день не более 1.5-2 часов времени.

А вот история моих выводов с конца апреля 2020 года на яндекс толоке.

Сумма скромная, но я тогда только начинал втягиваться в процесс. Сейчас по истечении этого времени я могу поделиться с вами простыми секретами заработка на яндекс толоке в 2020 году.

Почему многие думают, что толока это развод

В сервисе существует огромная куча «бесполезных» заданий, где затраченное время никак не коррелируется с итоговой суммой. У меня бывало так, что я тратил около 5-10 минут времени, а получал всего 0. 01 цент или 70 копеек. Тогда я просто ушел в первый раз, но спустя пол года самоизоляция заставила меня искать новые источники заработка на дому в интернете.

01 цент или 70 копеек. Тогда я просто ушел в первый раз, но спустя пол года самоизоляция заставила меня искать новые источники заработка на дому в интернете.

Второе знакомство с яндекс толокой позволило мне окончательно понять, что заработок здесь не развод, а задания можно и нужно выбирать под себя.

Секреты успешного заработка на яндекс толока

Нет особых секретов, просто нужно потратить время на пробу того или иного задания, выбрать для себя оптимальные и работать с ними. Давайте разберем по пунктам основные нюансы.

- В яндекс толоке полно быстрых заданий с достойной оплатой. У меня в среднем заработок за час составляет 1-1.5 доллара. Например, вот это задание делается меньше чем за минуту.

Помечаем ее в избранные, чтобы потом найти было легко.

- Задания имеют свойство расти в цене. Я этого не знал, но в итоге мой заработок на яндекс толока вырос, а временные затраты снизились.

Работа выше с определением товара на картинке и на сайте, а также его наличии и возможности доставки в указанный регион начиналось с 0. 03$. При 100% навыке у меня за это же задание оплата за работу составляла уже 0.15$.

03$. При 100% навыке у меня за это же задание оплата за работу составляла уже 0.15$.

- Фильтруйте проекты, пробуйте новые и оценивайте для себя их. Ищите то, что будет приносить вам деньги с минимальными временными затратами. Например, вчера мне попалось задание, где за 30 минут я заработал более 2.5$.

- Выполняйте работу качественно, иначе в яндекс толоке вас будут работодатели банить, и вы можете больше не увидеть те проекты, которые вы делали быстро.

- Задания имеют свойство заканчиваться! Та работа за 0.15 долларов закончилась позавчера, но вчера попалась достойная «шабашка», описанная мной выше на 2.5 доллара. Сегодня день только начинается, но важно понимать, что понравившиеся проекты стоит сохранять у себя в избранных. Они заканчиваются, однако потом также появляются заново.

Яндекс толока сколько можно заработать. Мой отзыв

При моем темпе в 3 доллара в сутки, заработок на яндекс толока может достигать за месяц до 80-100 долларов с затратами в 1. 5-2 часа времени. Я знаю человека, который в неделю более 50 долларов зарабатывает, но я избирательно отношусь к проектам. Мне не хочется выполнять всё подряд, но при наличии свободного времени я постоянно ищу для себя новые варианты.

5-2 часа времени. Я знаю человека, который в неделю более 50 долларов зарабатывает, но я избирательно отношусь к проектам. Мне не хочется выполнять всё подряд, но при наличии свободного времени я постоянно ищу для себя новые варианты.

Мой максимальный заработок за день на яндекс толоке составил около 4,5 долларов. Это было как раз тогда, когда я нашел задание по 0.03 и поднял в итоге оплату до 0.15.

Яндекс толока это достойный вариант заработка в интернете

Я дальше с удовольствием продолжу использовать этот сервис, мне проще посидеть пару часов за работой в этом сервисе, чем это же время уделить социальным сетям за просмотром разных «сторис».

Конечный выбор всегда только за вами, для одних такие суммы покажутся смешными, мы живем в интересное время. Я поделился с вами своим отзывом по яндекс толоке, а дальше уже решать вам.

Мой марафон длинною в 100 дней начинается сегодня, я обязательно буду подводить итоги по тем или иным источникам доходов. Хотите следить за моим творчеством? Подписывайтесь на канал и ставьте лайки.

Хотите следить за моим творчеством? Подписывайтесь на канал и ставьте лайки.

Вот ссылка на регистрацию в Яндекс Толока.

toloka.yandex.ru — Сайт Яндекс. Толока — «Секреты «Толоки»: как заработать больше? + скрины моих заработков.»

Толока — это уникальный способ заработка в сети. Во-первых, это проект Яндекса — хоть какая-то гарантия, что вас не кинут с оплатой. Во-вторых, оплата идет в долларах — и пускай одно задание стоит 1-5 ЦЕНТОВ — это гораздо больше, чем сайты заработка на кликах и на капче. которые платят по 1-5 КОПЕЕК за выполненное задание. Разница в оплате очевидна.

••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠

Я зарегистрировалась на Толоке чуть больше месяца назад.

решила сразу разведать обстановку, полазила по форуму. очень удобно, что есть форум — там любой участник может задать вопрос администрации.

Первые несколько дней я обновляла страничку ежечасно, но картина была одинакова. .. Как я поняла, это обычная ситуация для новичков:

.. Как я поняла, это обычная ситуация для новичков:

Затем посыпались первые задания — чаще всего попадалось «Идентификация данных для взрослых на картинках / Определение скриншотов документов с контентом для взрослых», то есть надо отсортировывать порно-контент от обычного. Мне присвоили навык за это задание.

Навык — это умение выполнять данный тип заданий. Навыки оцениваются по шкале от 0 до 100 баллов. Оценки по навыкам можно посмотреть на вашей личной страничке профиля. У меня изначально был навык 75 по заданию от Я.Щит «Идентификация данных для взрослых на картинках / Определение скриншотов документов с контентом для взрослых», но после того как я спустя рукава несколько раз выполнила задания, не внимательно прочтя условия выполнения, навык упал до 20 баллов. Я очень огорчилось — ведь именно это задание приносило мне наибольшее количество центиков.

••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠

Не долго думая, я зарегистрировала еще один аккаунт. Я решила начать все сначала, и на этот раз делать все качественно, но портить свои навыки. Толока не блокирует аккаунты с одной ай-пи. Более того, относится лояльно к этому.

Я решила начать все сначала, и на этот раз делать все качественно, но портить свои навыки. Толока не блокирует аккаунты с одной ай-пи. Более того, относится лояльно к этому.

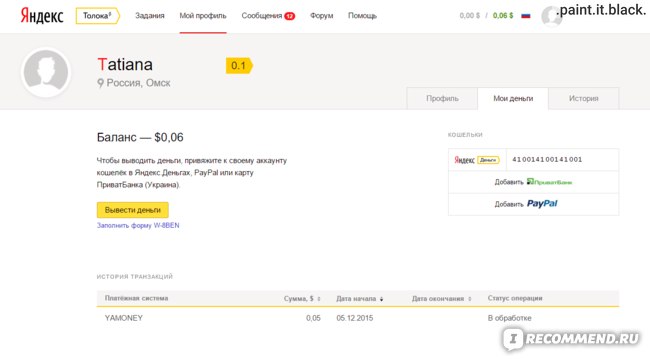

В общем, теперь у меня два странички, с одной вывожу на Яндекс-деньги, с другой на пей пал.

Чуть более, чем за месяц, в первом профиле получилось около 20 долларов.

Вот задания, которые я выполняла:

Мои навыки на сегодняшний день:

На новом профиле, где мои навыки высокие, и в котором я старательно выполняю задания — около 15 долларов, но тот аккаунт моложе на пару недель.

••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠

Из минусов Толоки — долгий вывод средств, он занимает около двух недель. Как только я набила первый доллар — я сразу вывела его, чтобы проверить добросовестность выплат. Доллар пришел спустя несколько дней. а вот последующие выплаты зависли надолго, на две недели как минимум. Но для меня эти монетки — не вопрос жизни и смерти, меня не смущает тот факт, что они не приходят быстро.

Как только я набила первый доллар — я сразу вывела его, чтобы проверить добросовестность выплат. Доллар пришел спустя несколько дней. а вот последующие выплаты зависли надолго, на две недели как минимум. Но для меня эти монетки — не вопрос жизни и смерти, меня не смущает тот факт, что они не приходят быстро.

••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠

Итак, если вы хотите зарабатывать на Толоке не менее одного доллара в день, вам необходимо:

- не косячить, дабы ваш навык не упал, и вы продолжали и дальше получать задания.

- идеально, если вы свой день проводите за компом, и можете обновлять страничку Толоки каждые пол часа — дабы не пропустить новые задания.

- внимательно читать условия выполнения заданий — опять же ради навыка.

- не надеяться на быстрые выплаты ваших заработанных монеток.

- иметь терпение выполнять однотипные и низкоинтеллектуальные задания.

- завести кошелек пей-пал, либо идентифицированный кошелек на яндекс.деньги.

Вот такой нехитрый способ заработка в сети. Набивать доллар в день реально, если постоянно отслеживать поступление новых заданий. Ах да, важный нюанс — для того, чтобы работать на Толоке, вам должно исполниться как минимум 18 лет.

••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠••••••••••♠

Надеюсь, мой отзыв был полезен!!! Спасибо, что заглянули!!!

Яндекс Толока: сколько можно заработать?

Для тех, кто уже знаком со способами заработка в Интернете сервис от Яндекса будет не новым. Далее мы расскажем сколько же можно заработать на Яндекс Толоке за определённый срок. И раскроем прочие вопросы, которые касаются этой темы.

Что такое Яндекс Толока

Если вы хоть раз задавались вопросом о получении денег из Интернета, то Яндекс Толока будет неплохим примером такой возможности.

При этом работнику не нужно знать языки, уметь программировать или рисовать в Фотошопе. Все задания рассчитаны на неопытных пользователей. Хотя ваши дополнительные умения (знание иностранных языков, опыт работы за ПК) будут очень кстати. Задания в Яндекс Толоке очень простые:

Здесь нет определённых категорий заданий. Они могут быть очень разными: причудливыми, странными, необычными или очень интересными. Весь смысл сервиса Толока заключается в поиске дешёвой людской рабочей силы, с которой не справляется программный алгоритм. Или попросту — компьютерная программа.

Как войти на Яндекс Толоку

Тема Интернет-заработка была интересна пользователям со времён появления самой глобальной сети. Ведь никому не помешают лишние деньги. Особенно, если для их заработка не нужно прикладывать больших усилий. А Яндекс Толока как раз и является сервисом, где каждый сможет получить деньги в обмен на своё свободное время.

Для того, чтобы совершить вход в Толоку не нужно проходить регистрацию отдельно. Достаточно иметь аккаунт в системе Яндекс. Но если вы ещё не зарегистрированы в ней, то это можно сделать на этой странице — Yandex. А когда у вас уже будет профиль, перейдите на страницу входа официального сайта Яндекс Толоки.

- Здесь нужно нажать на кнопку Присоединиться;

Нажмите на кнопку Присоединиться для входа в Яндекс Толоку

- И завершить регистрацию. Система предлагает ввести дополнительную личную информация и подтвердить согласие на условия использования;

Форма для завершения регистрации на Яндекс Толока

- В процессе необходимо будет подтвердить привязанный к аккаунту Яндекс номер телефона. На него придёт СМС с кодом, который нужно ввести в форму;

- Прочтите краткое описание сервиса и нажмите на кнопку Перейти к заданиям.

Нажмите на кнопку Перейти к заданиям на Яндекс Толоке

Ваш профиль Толоки готов к использованию. Сразу здесь не будут доступны задания с привлекательной оплатой. Вы ещё недостаточно опытны.

Сразу здесь не будут доступны задания с привлекательной оплатой. Вы ещё недостаточно опытны.

Поэтому система будет помогать вам освоиться. Сначала нужно набрать немного рейтинга. Возьмите пару бесплатных заданий, чтобы поднять рейтинг. После чего вы сможете полноценно зарабатывать на сайте.

Сколько на Яндекс Толоке можно заработать в день

Если вы новичок и только начали зарабатывать на Яндекс Толоке, скорее всего хотите знать, сколько можно получить за день по максимуму. На этот вопрос точно и чётко ответить на получится. Всё зависит от вашего старания, внимания и количества потраченного времени. Изначально вам нужно беспокоиться не о деньгах, а о баллах, которые начисляются за выполнение заданий.

Именно они решают, сколько вы будете в будущем здесь зарабатывать. Никто не станет давать хорошо оплачиваемое и важное задание бестолковому работнику. Который даже не удосужился немного поднять свой рейтинг. Если вам нужна цифра, то в среднем новички зарабатывают здесь около 2-3 долларов в день.

Новичку сложно заработать сразу много, этому препятствуют вездесущие пояснения и обучения. Но стоит поднять свой рейтинг, и эта цифра может вырасти в несколько раз. Некоторым новичкам удаётся за месяц собрать до 50-100 долларов.

Сколько можно заработать в Яндекс Толока за месяц

Рассматриваемый сервис практически ничем не отличается от других подобных. На том же Socpublic можно найти задания с более привлекательной ценой. И не такими сложными поручениями. Говоря о Толоке, то за месяц непродолжительной работы в день можно заработать от 100 $. С учётом того, что вы уже не новичок и способны быстро и чётко выполнять задания.

С учётом того, что на сайт нужно заходить каждый день. И работать здесь как минимум по 2 часа. Главное при этом выбирать те задания, с которыми вы легко и быстро справитесь. За них вы получаете драгоценные баллы рейтинга. А в скором времени и более приятные задания.

Яндекс Толока: рейтинг

Мы уже определили, что рейтинг на сайте очень важен. Но как его можно быстро заработать — не до конца понятно. А самое непонятное — за что он начисляется. Его количество можно увидеть в своём профиле. Он отображается возле имени вашего аккаунта в Яндекс Толоке. Больше всего повышает рейтинг качество выполнения заданий.

Рейтинг в Яндекс ТолокеЧем внимательнее вы решаете задачи, делаете всё по инструкции и без ошибок, тем больше за работу зачисляется баллов рейтинга. Чем чаще вы посещаете сайт и принимаетесь за задание, тем быстрее становитесь «своим» на Толоке. Задания в сервисе не бесконечные. Но их становится значительно больше, если рейтинг исполнителя высокий.

Фильтры для поиска заданийДля таких работников с большим рейтингом заказчики могут повышать оплату. Чтобы быстро найти подобные задания, пользуйтесь фильтром. Он расположен справа от основного окна для поиска предложений.

Отзывы о заработке

На сайте Яндекс Толока заработать можно. И это не никакой не развод. Об этом свидетельствует большое количество отзывов реальных работников. Есть самый главный минус в таком способе работы — низкая оплата труда.

Отзыв о Яндекс Толока на YoutubeЧтобы ознакомиться с десятками мнений о данном сервисе, откройте сайт Otzovik. Да, и сам «Отзовик» предлагает заработать.

Отзывы о Толоке на сайте otzovik.comНо здесь вам нужно создать реальный отзыв на товар, сайт или любой другой продукт, которым вы действительно пользовались. И оставить развёрнутое собственное мнение о нём. За просмотры вашего отзыва на сервисе будут начисляться деньги. Тоже немного, но этот вид заработка пассивный.

Один раз создали отзыв — и деньги без вашего присутствия будут «капать» на баланс. Подробности по ссылке на сайте Otzovik.

Как вывести деньги из Яндекс Толока

Возможно, вам известно, что у Яндекс есть собственные электронные деньги. Называется электронный кошелёк незамысловато — Яндекс.Деньги. Кошелёк также есть у каждого, кто зарегистрировался в сервисе. Но нужно перейти на него и урегулировать некоторые формальности (подтвердить телефон, привязать Email и т.д.).

Электронные деньги можно использовать для вывода заработка с Толоки. Есть ещё несколько платёжных систем для этой цели: Payoneer, PayPal, Skrill, Papara. Скорее всего вы близко не знакомы с ними. В таком случае лучше использовать местный сервис.

Способы вывода денег с Яндекс ТолокаПодробнее о получении денег на Толоке для разных стран СНГ на ЯД можно прочитать на странице поддержки Яндекс. Минимальная сумма для вывода — 10 долларов. Как только у вас появится столько, переходим в раздел денег сервиса (иконка с заработком вверху возле имени) и нажимаем на кнопку Вывести в блоке Яндекс Деньги.

Кнопка для вывода денег на ТолокеФорум о заработке в Яндекс Толоке

Ранее существовал форум, на котором исполнители Толоки делились своим опытом, секретами, давали советы другим. Но сегодня в 2020 году Яндекс по какой-то неизвестной причине закрыл его. А взамен предлагает нам официальную группу в ВКонтакте и Телеграм-канал. Свои вопросы вы теперь можете задавать здесь.

Страница с сообщением о закрытии форума Яндекс ТолокаИли найти друзей, чтобы вместе выполнять задания и общаться через сообщения на Толоке. Так вы сможете узнать, сколько заработал в Яндекс Толоке ваш коллега. Если материал был полезен, поделитесь им в социальных сетях. А также задавайте вопросы по теме в комментариях ниже. Мы с удовольствием на них ответим.

Яндекс Толока сколько можно заработать 2018

На чтение 2 мин.

Привет! Сегодня я покажу вам, сколько можно заработать денег в приложении Яндекс Толока. Данный сервис предоставляет задания, после выполнения которых вы получите вознаграждение в долларах. Самые прибыльные задания связаны с передвижением. Например, вам нужно найти организацию в городе и сделать её фотографию. Сколько платят? Смотрите далее!

Как заработать в Яндекс Толока

Рекомендую сразу установить приложение на свой смартфон. Для андроид можно скачать бесплатно в Google Play.

После запуска приложения, нажмите на кнопку Войти.

Чтобы войти в приложение, вам нужно зарегистрироваться. Укажите:

- Имя и фамилию;

- Дату рождения;

- Страну и город;

- Можно получать задания для взрослых;

- Нажмите на кнопку Зарегистрироваться;

Указывайте о себе достоверные сведения, которые вы сможете при необходимости подтвердить документами.

Далее, на главной странице вам сразу покажут доступные задания.

Чтобы выбрать самые прибыльные задания, нажмите вверху справа на значок Сортировка. Внизу откроется окно, выберите параметр По цене и нажмите на кнопку Применить.

Теперь в самом вверху вам будут показывать задания, за которые платят больше всего денег. Нажмите по названию задания.

За одно задание можно заработать 1,50 доллара

На странице задания вы можете посмотреть:

- Заказчика;

- Время на выполнение задания;

- Сколько может занять проверка;

- Средний срок проверки;

- Процент принятых заданий;

- Можно посмотреть инструкцию;

- Можно открыть карту, чтобы выбрать организацию.

В инструкции будет показан план ваших действий. Внимательно изучите условия.

На карте вы можете сразу видеть места организаций и стоимость задания.

В Москве больше заданий и можно больше заработать

Жмите по значку, где указана цена задания, до тех пор пока не откроется окно с адресом организации.

Нажмите на кнопку Приступить и начните выполнять задание.

Обратите внимание. Вам нужно прийти по адресу, указанному в задании, постараться найти нужную организацию и сделать её фотографии, а также передвинуть метку на карте ко входу в организацию и получить его GPS координаты.

Всё готово! Вот так просто и быстро вы можете узнать сколько можно заработать в приложении Яндекс Толока.

Приложение андроид для заработка денег

Yandex Toloka — простой и понятный сервис для заработка в интернете, регистрация, секреты, вывод денег, топ заданий — Stevsky.ru

Яндекс Толока — обзор популярного сервиса от компании Yandex

Острый вопрос нехватки карманных денег мучает каждого подростка. Что же делать, когда их вообще не хватает, а там как раз вышла новая часть любимой игры или очень понравилась куртка в магазине? Ответом на вопрос могут быть многочисленные сервисы для заработка денег в интернете. Их настолько много, что всех и не перечислишь: Vktarget.ru, advego.ru, cashbox.ru, vagex.com, platnijopros.ru, rucaptcha.com и десятки других подобных платформ. Но в 2014 году среди всей этой кучи сервисов появилась одна лошадка, которой суждено было стать темной — Яндекс Толока. Новый сервис от компании Yandex возымел небывалый успех, так как здесь все максимально прозрачно и просто. Никто вас не обманет, вы получите то, что заработали в полной мере. В данном обзоре мы поговорим об основных вопросах, которые могут возникнуть у вас, если вы заинтересуетесь данной платформой для заработка.

Yandex Toloka — подробный разбор всех основных аспектов сервиса

Яндекс Толока — регистрация

Отдельная регистрация в данном Yandex-сервисе, как и в любом другом, не требуется. Достаточно иметь аккаунт Яндекс, чтобы в полной мере пользоваться всеми прелестями сервисов, в том числе и Толокой. Для перехода на сервис можете нажать здесь. При входе вы должны будете указать ваши данные: образование, языки (которыми владеете), возраст и прочее. Эти данные нужны для того, чтобы система могла понять то, какие задание вам можно давать, а с какими вы никак не справитесь. Естественно, при указании возраста меньше 18-ти лет вы не сможете выполнять целый пласт заданий, который направлен на поиск порнографических материалов в тех местах, где их быть не должно. Если вы что-то ввели неправильно, то данные можно редактировать во вкладке «Мой профиль», о которой мы поговорим немного позже.

Яндекс Толока — задания

Список заданий, которые вы можете выполнять, находится во вкладке «Задания». Их очень удобно сортировать: по цене, новизне, сроку выполнения. Перед выполнением большинства задач вы должны пройти обучение, по окончанию которого вам присваивается рейтинг задания (часто от этого рейтинга зависит уровень оплаты задания). Вы сразу можете увидеть, что некоторые пункты «серые» и содержат надпись «Для доступа к заданию необходимо: рейтинг не ниже ХХХ». Можно сказать, что эти задания требуют повышенной ответственности и для их выполнения необходимо потренироваться на более простых и менее оплачиваемых задачах. Свой рейтинг вы можете посмотреть в меню «Мой Профиль». Здесь будет указан ваш абсолютный рейтинг (средний рейтинг с учетом всех заданий) и отдельный рейтинг на каждое задание. Чтобы повысить рейтинг, достаточно просто усердно выполнять задачи, следить за максимальной правильностью и регулярно посещать сервис. Специально для вас мы составили список прибыльных заданий, на которые стоит обратить свое внимание:

- Написание брендов баннеров ГО

- Аттрактивность элемента выдачи

- Яндекс Маркет. Ранжирование. Релевантность

- Отвечает ли сайт на запрос? (2 градации)

- Оценка похожих картинок

- Есть ли порно на картинке?

- Есть ли порно на скриншоте?

- DbD: попарное сравнение мобильных сайтов

- полевые задания

…и многие другие задачи. Отдельного разговора заслуживают полевые задания. Суть этих заданий заключается в том, что вы должны посчитать количество посетителей в час, сфотографировать фасад объекта и другое. Да, вы сможете зарабатывать деньги, просто прогуливаясь по улице до нужного кафе / магазина / торгового центра. Минус этих заданий — они больше актуальны для крупных городов — Санкт-Петербурга, Москвы и тому подобных. Каждую неделю появляются новые заказчики, которые предоставляют свежие и интересные «пулы» заданий, поэтому нужно держать руку на пульсе сервиса.

Яндекс Толока — профиль

Вкладка «Мой профиль» содержит всю информацию о вас и вашей деятельности в данном сервисе. Мы уже говорили выше о рейтинге (абсолютном и отдельном для задания), о данных, которые вы можете легко редактировать. В подпункте «История» вы сможете увидеть количество сделанных заданий, количество «проваленных» заданий, общую сумму, которую вы заработали в сервисе за все время. Еще вы можете увидеть полную историю своего заработка за каждый день, где будет написано название задачи и сумма, которую вы заработали.

Подпункт «Мои деньги» станет вашим любимым, ведь именно здесь можно вывести все деньги, которые вы так усердно зарабатывали. Здесь вам предлагается 5 способов вывода:

- Яндекс.Деньги

- PayPal

- ПриватБанк

- Skrill

- papara

Дальнейший выбор способа уже зависит от вас. Все заработанные средства приходят цент к центу, Yandex не вводит никакие налоги или комиссии. Мы обращаем ваше внимание, что привязать кошелек или карту можно только к одному аккаунту! А создание нескольких аккаунтов может повлечь за собой блокировку в системе.

Яндекс Толока — Сообщения

Вкладка «Сообщения» служит для того, чтобы вы могли связаться с заказчиками, если у вас возникли какие-либо вопросы. Вопросы могут возникнуть на почве блокировки вас заказчиком, длительного отсутствия задания в общем пуле, рейтинг в конкретном задании. Данное меню используется, как локальный почтовый ящик, который действует внутри Яндекс Толоки. Здесь вы сможете увидеть рассылку, в которой будут рекламировать себя новые заказчики, или сообщения от администраторов о приближающемся техническом обслуживании сервера.

Яндекс Толока — Форум

Во вкладке «Форум» вы обнаружите крупный и самостоятельный форум, который приютил всех пользователей данного сервиса. На форуме есть ветки на любой вкус: обсуждение способов вывода денег, темы по каждому конкретному заказчику, обсуждение нововведений сервиса, классические «флудилки». На форуме вы сможете создать свою тему, в которой будет поднят интересующий вас вопрос, администраторы Толоки вас обязательно услышат и постараются помочь.

Яндекс Толока — помощь

На сайте сервиса имеется вкладка помощь, где вы сможете найти ответ на почти любой интересующий вас вопрос. При переходе в данную вкладку, вы сразу увидите условия, при нарушении которых вы будете заблокированы в системе: создание нескольких аккаунтов, использование ботов / скриптов (вы должны выполнять все своими руками, а не при помощи программ).

Яндекс Толока — видеообзор сервиса

| < Предыдущая | Следующая > |

|---|

Новые материалы по этой тематике:

Старые материалы по этой тематике:

ᐉ Реально ли заработать на Толоке

Эксперимент: сколько можно заработать на Яндекс.Толока и так ли это легко

Здравствуйте, друзья! Сегодня я рада представить вам мою первую статью проекта «Вне офиса», посвященную сайту Яндекс.Толока. Я провела небольшой эксперимент, чтобы разобраться, реально ли заработать на этом сайте и если да, то на какие суммы можно рассчитывать.

Что такое Яндекс.Толока? Этот сервис, позволяющий любому желающему сделать вклад в общее развитие Интернета и улучшить поисковую выдачу Яндекса. Здесь размещены простейшие задания, которые посильны для выполнения только человеческому разуму.

Например, пользователям необходимо определить есть ли на скриншоте страницы материал для взрослых, загружается ли видеозапись, оценить зарекламленность сайта и тому подобное. Задания выполняются быстро и за большинство заданий моментально начисляется оплата.

Что необходимо для регистрации

Здесь всё просто:

- Возраст 18 +.

- Отсутствие связей с Швейцарской Конфедерацией (не быть гражданином и/или налоговым резидентом).

- Терпение (без него действительно никак).

При регистрации обязательно указывайте наличие высшего образования и знание нескольких иностранных языков — это нужно для того, чтобы вам было доступно как можно больше разных заданий.

Сколько можно заработать на Яндекс.Толока?

Размер дохода зависит от запаса терпения, усидчивости и свободного времени. Стоимость заданий на сервисе варьируется от 0.01 до 1 доллара. К каждому заданию на сервисе прилагается весьма внушительная инструкция, иногда необходимо пройти обучение и проверочный тест.

На начальном этапе обучение занимает большое количество времени, за которое никто не платит, поэтому в первые дни работы (2-3 часа в день) у меня не получалось заработать и 0.5 доллара за день. Через несколько дней, когда я определила для себя наиболее интересные задания и вникла во все принципы работы на сайте, за те же 2-3 часа работы мне удавалось получить до 1.5 доллара.

Мой баланс за семь дней работы по 2-3 часа в день: 9.67 долларов.

Общие принципы и секреты работы

Перечитав весь русскоязычный интернет и пересмотрев десятки почти одинаковых видеообзоров, я пришла к выводу, что есть основные моменты, которые необходимо знать всем:

Рейтинг — о нём нужно заботиться и беречь его. Внимательно читая инструкции и правильно выполняя задания «толоконцы» поднимают свой общий рейтинг и тем самым получают доступ к более выгодным заданиям.

За каждый тип задания после обучения и проверочного задания присваивается навык и необходимо с самого начала постараться получить навык не ниже 80 баллов, чтобы показать системе, что вы внимательный и ответственный исполнитель. А после — не забывать постоянно поддерживать его на высоком уровне, стараясь не допускать ошибок.

Ошибаетесь — общий рейтинг падает. Долго не заходите поработать — тоже падает, что, на мой взгляд, довольно несправедливо.

Правильный выбор заданий. Лучше всего выбрать несколько заданий с прогрессирующей системой оплаты и прокачиваться только в них. В Интернете можно найти шпаргалки и ответы на проверочные обучающие задания (только тсс), чтобы точно не ошибиться и получить высокий навык после обучения.

Мобильные задания. Основные задания на Яндекс.Толоке выполняются с компьютера, но также можно скачать приложение и выполнять задания на смартфоне.

Сначала я подумала, что мобильные задания включают в себя только «полевые» задания, где необходимо ходить по улицам и заполнять данные об организациях (фотографировать вход и табличку). Но оказалось, там есть и обычные задания (не всегда, но есть), которые можно выполнять везде, где есть Интернет и свободное время. Например, мне очень понравилось задание «Разметка непроигрываемого видео на смартфонах», которое можно выполнять параллельно с просмотром фильма или стоя в очереди или пробке.

По отзывам работников Толоки, «полевые» мобильные задания — единственные задания, на которых можно заработать что-то более менее ощутимое. Но здесь есть особенность: таких заданий больше всего в крупных городах, а в небольших населенных пунктах почти нет. Стоимость таких заданий варьируется от 0.1 до 1.0 доллара.

Вывод денег

Вывести деньги c Яндекс.Толоки можно несколькими неудобными способами:

- Яндекс.Деньги

- PayPal

- Skrill

- Papara (Турция)

- на карту ПриватБанка (Украина)

Будьте внимательны, вывод средств на Яндекс.Деньги возможен только на идентифицированные Яндекс.Кошельки, выплата производится в рублях по курсу Центрального Банка. По этим причинам я выбрала для себя PayPal.

Преимущества и недостатки сервиса

Я выделила некоторые особенности работы на Яндекс.Толоке, которые, на мой взгляд, важны и позволяют более целостно взглянуть на этот сервис. Конечно, моё мнение субъективно и для кого-то плюсы могут оказаться минусами и наоборот.

Плюсы

- Репутация компании. Яндекс.Толока — это сервис Яндекса, а Яндекс — это не та компания, которая станет обманывать, согласитесь же.

- Оплата в долларах. С нынешним курсом этот пункт не может не радовать.

- Простые задания и удобный интерфейс, доступный для освоения каждому пользователю Интернета (низкий «порог вхождения»).

- Очень много заданий, которые постоянно обновляются.

Минусы

- Невысокая оплата и монотонность труда. Нудятина та ещё!

- Для вывода на Яндекс.Деньги необходим идентифицированный кошелек, а пройти идентификацию не самое быстрое дело.

- Странная рейтинговая система.

- Контент для взрослых. При регистрации можно указать, что вы не желаете видеть такой контент и тогда подобные задания не будут вам показываться.

Мои впечатления

За семь дней я заработала не больше 10 долларов при работе 2-3 часа в день. Много это или мало? Кто-то быстро прикинет в уме, что зарабатывая на Толоке хотя бы доллар в день, к концу года можно накопить на какую-нибудь небольшую мечту, а кому-то будет жаль тратить время своей жизни на такие монотонные задания.

У всех людей разные жизненные ситуации и этот сервис я специально взяла на рассмотрение первым, чтобы показать, что хотя бы небольшая подработка в Интернете возможна для каждого, и на начальном этапе не нужны никакие специальные знания.

Что касается меня, то я не готова продолжать работать на Яндекс.Толоке, но мобильное приложение на телефоне оставлю:

- Во время прогулок вполне можно фотографировать организации — это почти как игра в покемонов, только за деньги (сфоткал ларёк с цветами — поймал 70 центов, а не бульбозавра).

- Иногда буду выполнять задания в ситуациях вынужденного бездействия: в пробках, очередях или за просмотром сериалов.

Если вам есть что добавить по статье или возникли какие-либо вопросы — пишите в комментарии! Это моя первая подобная статья и для меня сейчас ОЧЕНЬ важна обратная связь.

toloka.yandex.ru — Сайт Яндекс. Толока — отзыв

Реально ли заработать на Толоке? Можно,но не ждите баснословных сумм.

На Яндекс.Толоке я нахожусь уже практически месяцев пять. Решила я на ней зарегестрироваться наткнувшись на парочку реклам. Я нахожусь в декрете и зароботок где то помимо отчислений с работы мне бы пригодился.

Первое что я сделала это скачала приложение Толоки. Через приложение можно выполнить пешеходные задания. Орудуя картой из приложения вы можете фотографировать здания, их фасады и т.д. Оплата за них начисляется не сразу , а после проверки. Заработок может быть от 5 до 20 центов. Иногда больше.

Такие задания мне были не очень удобны так как я выходила гулять с ребенком. И много таких заданий не выполнишь. Поэтому я перешла на сам сайт. Скажу сразу что удобнее всего выполнять задания с компьютера или с планшета. Менее удобно с телефона.

Сайт очень удобен в использование. Все удобно расписано и описано. Особенно если заходить на форум. Вам предоставляется список заданий от выполнения которых зависит ваш рейтинг и заработок. Выше рейтинг значит больше заданий как с большим так и с малым доходом. Рейтинг может резко падать или подниматься. Буквально месяц назад мой рейтинг доходил почти до пятиста, сейчас же еле до трехсот дотягивает.

Что же касается самих заданий то прежде чем их выполнять стоит прочитать инструкцию. Большинство из них очень длинные , но все таки не пренебрегайте ими, так как прежде чем перейти к заданиям за деньги вам изначально нужно пройти бесплатное обучение.

От того на сколько баллов вы пройдете обучение будет зависить датут ли вам задания за деньги. Для некоторых хватает набрать чуть выше 50 баллов для других же и 90 баллов будет мало.

Если вы увидите что задание провальное и вы не можете его выполнить лучше сразу выйти и не терять в рейтенге.

Многие задания ничего не стоят. Тоесть они бесплатные я иногда такие выполняю для поднятия того же рейтинга. Если с первого раза вы выполните задание неправильно, то красненым будут выделены ваши ошибки.

Есть такой раздражающий факт , что видишь вот оно прибыльное заданьице, но заходя в него тебе пишут что все задания выполнены. С чем это связано не знаю. Либо недочет сайта либо кто то первей перехватывает данное задание.

Еще один недочет связан с голосовыми заданиями. Например возьмем под названием «трансерипция аудиозаписей» . Там вам надо прослушать запись и переписать без ошибок. И вот вроде и переписала исправила все ошибки если например с первого раза не получилось, а все равно пишут что неправильно. И это не еденичный случай. А иногда сам сайт может не прогрузить задание. Например как на данном скриншоте. Суть задания сравнить два сайта и определить дубль он или нет.

Перейдем же к самому зароботку. Изначально в первые дни я зарабатывала всего центов 5 или 10 в день. Потом с поднятием рейтинга зароботок стал больше и заданий хватало. За неделю я зарабатывала от 8 до 11 долларов. Сейчас же мой доход составляет в день от 20 до 40 центценов. Заданий почему то стало меньше и самый максимум за них можно получить 5 центов и то редко. В основном присутствуют задания за один или два цента.

На толоке больших денег вы не заработаете это факт. Зато хорошо подойдет для школьников или студентов. Или просто интересно и с пользой провести свободное время. Деньги тоже легко вывести. Я например вывожу через яндекс.кошелек.

Реально ли и сколько можно заработать на интернет-сервисе «Яндекс.Толока»? Отзывы фрилансеров

Сегодня присутствует множество способов заработка через интернет, но большая часть из них не позволит заработать даже на банальную оплату интернета. Новичков поджидает выполнение работ за копейки, слишком трудные и даже невыполнимые задания и множество других «подводных камней».

Тем не менее функционируют сервисы, позволяющие получить хоть какой-то нормальный заработок. Одним из таких является «Яндекс.Толока» – максимально дружелюбный сервис не только для новичков, но и для опытных онлайн-работников. О сервисе «Яндекс.Толока», сколько можно заработать, а также других вещах будет рассказано далее.

Что такое «Яндекс.Толока»?

«Яндекс.Толока» – это своеобразный и достаточно интересный сервис для машинного обучения. В данном сервисе может зарегистрироваться любой желающий и начать выполнять платные задания (стоимость их напрямую зависит от сложности и требования к пользовательским навыкам), тем самым обучая поисковые или иные алгоритмы различных сайтов. «Яндекс.Толока» является популярной биржей для заработка в интернете на территории России и стран СНГ.

На чем зарабатывают на «Толоке»

Заработок на сервисе – это выполнение разнообразных заданий, к большей части из которых предоставляется подробная инструкция. Такими задачами может быть оценка качества картинок, переход по определенному поисковому запросу, составление отзыва о дизайне какого-либо сайта, просмотр видео и множество других работ. Если какая-то работа будет слишком нудная, от нее всегда можно отказаться, благо штрафы на «Яндекс.Толоке» не настолько большие, как на других биржах фриланса.

После выполнения работы необходимо подождать некоторое время.

Вы не получите деньги сразу, а вывести заработок можно лишь после проверки работы со стороны заказчика, продолжительность которой будет напрямую зависеть от работодателя. Некоторые задания проверяются мгновенно, с другими придется подождать несколько суток.

Сколько можно заработать на «Яндекс.Толоке»

Размер заработка будет напрямую зависеть от количества выполненных заказов, рейтинга пользователя, его скорости работы и навыков, а также от типа заданий, взятых в работу. За наиболее простые заказы по отметке некачественных картинок или переходу по поисковым запросам не стоит ожидать золотых гор, ведь это является самой простой и низкооплачиваемой работой.

От самого пользователя «Яндекс.Толока» зависит, сколько можно заработать за одно задание, день или месяц. Даже новичок вполне может выйти на суммы 50–100 долларов в месяц, более опытные пользователи получают в разы больше. Не стоит слишком спешить с работой, ведь на сервисе присутствует система рейтинга. Хорошо сделанная работа поднимет рейтинг и даст доступ к более дорогим задачам. Ошибки в работе понизят рейтинг, что допускать нельзя.

Виды заданий и их оплата

Сервис «Яндекс» предоставляет огромное количество работы, а разница в оплате которой может быть колоссальной.

Оценка картинок на наличие жестокости, обнаженных сцен или откровенной порнографии. За правильное выполнение подобной работы платят в среднем 1–2 цента. Выполнение занимает много времени, и раньше, чем за минуту, задание вряд ли удастся сделать.

Оценка эстетической привлекательности сайтов (как настольных, так и мобильных). Более сложный тип задания, требующий прохождения предварительного обучения. Плата примерно та же, зато время выполнения значительно ниже, что позволит заработать больше денег за один и тот же промежуток времени.

Просмотр видео, целью которого является оценка общего качества и таких параметров, как разрешение изображение, частота кадров, а также отсутствие проблем со звуком. Плата зависит напрямую от длительности видео (но обычно не превышает нескольких центов).

Фотографирование различных достопримечательностей, зданий, улиц или других объектов требует от пользователя наличия камеры или телефона с качественной камерой. Для выполнения данного задания необходимо выйти из дома, дойти до указанного места и сфотографировать нужный объект, после чего отправить отчет заказчику. За одно такое задание можно заработать несколько долларов. Такая работа практически всегда недоступна жителям мелких городов и поселков.

Преимущества и недостатки интернет-сервиса

«Яндекс.Толока» обладает своими достоинствами и недостатками. Преимущества у него следующие:

- большое количество заданий, различающихся как по сложности, так и по оплате;

- низкий порог вхождения, с базовыми заданиями сможет справиться даже новичок;

- регулярная оплата выполненной работы;

- относительно быстрая проверка выполненной работы;

- отсутствие мошенничества со стороны работодателей;

- продвинутая система обучения.

Помимо преимуществ «Яндекс.Толока» обладает некоторыми недостатками:

- долгая проверка у некоторых заказчиков, из-за чего вы получите деньги далеко не сразу;

- часть заданий недоступны в некоторых городах или даже регионах;

- сложности вывода средств. Получить деньги можно лишь на «идентифицированный» счет в «Яндекс.Деньгах» или аналогичных кошельках.

Отзывы о толоке

Сайт «Яндекс.Толока» имеет смешанные отзывы.

«Сайт позволяет подзаработать денег при отсутствии работы, на большее лучше не рассчитывать. Даже не надейтесь на огромные доходы, ведь для этого потребуется выполнить немалое количество заказов. Большая часть заказов копеечные, часть недоступна из-за низкого рейтинга. У сайта много проблем, и ему есть в какую сторону производить изменения, начиная с интерфейса и заканчивая скоростью и стабильностью выплат заработанного.»

Александр. «Я практически иждивенка, нахожусь у мужа не шее, болтая ногами, свыше пяти лет. Пара декретных сроков почти прошли. Но ипотека, кредит, потом еще кредит, дорогостоящая машина и в довесок жалкое пособие от государства не позволяют расправить крылья и полететь куда-либо, даже в Крым, или нормальную одежду не купить. Вот и выискиваю я способы заработка на покупки и косметику, но так, чтобы при всем этом и за детьми хотя бы суметь следить. И я, конечно, побежала на «Толоку». Я уже пробовала другие сайты, и у меня даже немного получалось, но со временем сама идея этой работы стала мне ненавистной. Заказные комментарии – плевок себе в карму, ну его. «Толока» в этом смысле более благородна, обманывать здесь не никого не нужно.»

Елена. «В 2018 году на глаза попадалось множество негатива в сторону «Толоки», где авторов заблокировали, а в комментариях аналогичные высказывания от пользователей. А я решил не смотреть на них и начал работу. Сколько бы не работал на сервисе, еще ни разу злополучный БАН не получил. Не понимаю, что делают те люди, которых банят.»

Константин.

Источники:

Эксперимент: сколько можно заработать на Яндекс.Толока и так ли это легко

http://irecommend.ru/content/realno-li-zarabotat-na-toloke-mozhnono-ne-zhdite-basnoslovnykh-summ

http://zen.yandex.ru/media/id/5c84de1b76993f00b37ba8f7/5d51a576e4f39f00b190a807

Пока мы возмущались вмешательством Путина и кремлевскими хакерами, Five Eyes взламывали Яндекс, российский Google • The Register

Хакеров из спецслужб Five Eyes обвинили во взломе систем Яндекса, получившего название российского Google.

В сегодняшнем отчете Reuters со ссылкой на четыре источника утверждают, что западные шпионы, как считается, стоят за заражением вредоносным ПО, которое было обнаружено среди компьютеров разработчиков российского гиганта поиска, электронной почты и электронной коммерции Яндекс в течение нескольких недель в октябре и ноябре прошлого года.

Вредоносная программа для Windows, получившая название Regin, была разработана и использовалась британским GCHQ и американским АНБ для слежки за VIP-персонами по всей планете, согласно сверхсекретным файлам, просочившимся Эдвардом Сноуденом. Модульное и адаптируемое программное обеспечение Nasty в первую очередь предназначено для использования в расширенных операциях наблюдения.

В случае московского «Яндекса» вредоносная программа, по всей видимости, использовалась для отслеживания определенной группы программистов из отдела исследований и разработок организации.Считается, что западные хакеры хотели найти способ тайно взломать определенные учетные записи пользователей и собрать личные сообщения и другие конфиденциальные данные.

«Кибератаки — обычное явление во всем мире. Эта конкретная атака была обнаружена на ранней стадии командой безопасности Яндекса», — сообщил за последний час The Register представитель Яндекса.

Kaspersky: супер-вредоносная программаRegin имеет отпечатки пальцев Five Eyes ЧИТАТЬ ДАЛЕЕ

«Он был полностью нейтрализован до того, как был нанесен ущерб данным клиентов Яндекса.На данный момент мы не раскрываем никаких подробностей об атаке. Реакция службы безопасности Яндекса гарантировала, что атака не скомпрометировала данные пользователей.

«Обеспечение безопасности пользовательских данных имеет для нас критически важное значение. После попытки атаки мы приняли необходимые меры, чтобы гарантировать, что мы не будем уязвимы для такой атаки в будущем. Мы продолжаем использовать все соответствующие инструменты киберзащиты а также сотрудничать с ведущими сторонними экспертами и поставщиками для защиты конфиденциальности наших пользователей.«

Российский гигант информационной безопасности «Лаборатория Касперского», который опубликовал расследование в отношении Регина еще в 2014 году, был вызван Яндексом, чтобы помочь устранить заражение и приписать атаку разведывательным агентствам Five Eyes. На запрос The Register Касперский отказался от комментариев.

Заманчиво списать это на «шпионы шпионят». Не секрет, что АНБ и другие агентства-члены Five Eyes пытались проникнуть в критически важные государственные и частные организации в России и других странах для получения разведывательной информации.

Однако в то время, когда правительство США публично критиковало другие страны за взлом американских сетей государственного и частного секторов как часть их собственного шпионажа, это выглядит более чем лицемерным, что собственные белые / серые / черные шляпы дяди Сэма усердно работали, проникая в один из крупнейших российских онлайн-предприятий. ®

Поддерживаемый акциями технологических компаний, норвежский фонд благосостояния в 2020 году заработал 123 млрд долларов

Содержание статьи

OSLO — 1 доллар Норвегии.Фонд национального благосостояния в размере 3 триллионов, крупнейший в мире, получил доход от инвестиций в размере 1,07 триллиона норвежских крон (122,7 миллиарда долларов) в 2020 году, что является вторым по величине показателем за его 25-летнюю историю, говорится в сообщении в четверг.

«Несмотря на то, что пандемия наложила свой отпечаток на 2020 год, это был еще один хороший год для фонда», — говорится в заявлении главы Центрального банка Ойстайна Олсена. Фонд управляется подразделением центрального банка.

«Однако высокая доходность также напоминает нам о том, что рыночная стоимость фонда может сильно измениться в будущем», — сказал он.

Рентабельность инвестиций в прошлом году составила 10,9%, что на 0,27 процентных пункта выше, чем доходность контрольного индекса фонда.

Результаты фонда были поддержаны акциями технологических компаний США, причем наибольший вклад в его абсолютную доходность внесли Apple, Amazon, Microsoft и Tesla, как показали материалы презентации.

«Технологические компании имели самую высокую доходность в 2020 году — 41,9%», — говорится в заявлении генерального директора фонда Николая Тангена.

«Это в основном связано с пандемией, которая привела к резкому увеличению спроса на продукты для работы в Интернете, образования, торговли и развлечений.

В разбивке по странам наибольший вклад в доход фонда на сегодняшний день внесли Соединенные Штаты — более 500 миллиардов крон, за ними следует Китай, получивший более 100 миллиардов крон, как показали материалы презентации.

Инвестиции в Британию потеряли фонд 70 миллиардов крон.

Норвежский фонд, основанный в 1996 году, владеет пакетами акций около 9 200 компаний по всему миру, владея 1,5% всех котируемых на бирже акций. Он также инвестирует в облигации и недвижимость, не котирующуюся на бирже.

В фонде содержится эквивалент 240 000 долларов на каждого норвежского мужчины, женщины и ребенка.

По данным на конец года, 72,8% инвестиций фонда приходилось на акции, 24,7% — на облигации и 2,5% — на внебиржевую недвижимость.

(1 доллар = 8,7208 норвежских крон)

(Отчет подготовил Гвладис Фуш; редактирование Терье Солсвик и Эмелия Ситхол-Матарисе)

Предупреждения о вредоносных программах | Информационная безопасность

ВступлениеИнтернет теперь вплетен в ткань нашей жизни. Многие люди регулярно совершают банковские операции, совершают покупки и общаются в Интернете, и Интернет является источником жизненной силы коммерческих организаций.Зависимость правительств, предприятий и потребителей от технологий обеспечивает широкую поверхность атаки для злоумышленников с самыми разными мотивами — финансовая кража, кража данных, нарушение работы, ущерб, репутационный ущерб или просто «для лулзов». В результате возникает картина угроз, которая варьируется от очень изощренных целевых атак до оппортунистических киберпреступлений. Слишком часто оба полагаются на манипулирование психологией человека как на способ компрометации целых систем или отдельных компьютеров. Все чаще в число целевых устройств входят и те, которые мы не считаем компьютерами — от детских игрушек до камер видеонаблюдения.Вот наш ежегодный обзор основных инцидентов и ключевых тенденций за 2018 год

. Целевые атакующие кампанииНа Саммите аналитиков безопасности в этом году мы сообщили о Slingshot — сложной платформе кибершпионажа, которая использовалась для нацеливания на жертв на Ближнем Востоке и в Африке с 2012 года. Мы обнаружили эту угрозу, которая по сложности конкурирует с Regin и ProjectSauron, во время расследование инцидента. Slingshot использует необычный (и, насколько нам известно, уникальный) вектор атаки: многие жертвы были атакованы с помощью взломанных роутеров MikroTik.Точный метод взлома маршрутизаторов не ясен, но злоумышленники нашли способ добавить вредоносную DLL к устройству: эта DLL является загрузчиком для других вредоносных файлов, которые затем сохраняются на маршрутизаторе. Когда системный администратор входит в систему для настройки маршрутизатора, программное обеспечение для управления маршрутизатором загружает и запускает вредоносный модуль на компьютере администратора. Slingshot загружает несколько модулей на взломанный компьютер, но двумя наиболее известными из них являются Cahnadr и GollumApp, которые являются модулями режима ядра и пользовательского режима соответственно.Вместе они обеспечивают функциональность для поддержания постоянства, управления файловой системой, эксфильтрации данных и связи с сервером C2 (командно-административный). Образцы, которые мы рассмотрели, были помечены как «версия 6.x», что говорит о том, что угроза существует в течение значительного времени. Время, навыки и затраты, затраченные на создание Slingshot, указывают на то, что стоящая за ним группа, вероятно, будет высокоорганизованной и профессиональной и, вероятно, спонсируется государством.

Вскоре после начала зимних Олимпийских игр в Пхенчхане мы начали получать сообщения об атаках вредоносных программ на инфраструктуру, связанную с играми.Olympic Destroyer отключил мониторы, отключил Wi-Fi и заблокировал веб-сайт Олимпийских игр, не давая посетителям возможности распечатать билеты. Атака затронула и другие организации в регионе — например, на нескольких южнокорейских горнолыжных курортах были отключены лыжные ворота и подъемники. Olympic Destroyer — сетевой червь, основная цель которого — стереть файлы с удаленных сетевых ресурсов своих жертв. В дни, последовавшие за атакой, исследовательские группы и медиа-компании по всему миру по-разному приписывали атаку России, Китаю и Северной Корее — на основании ряда особенностей, ранее приписываемых кибершпионажу и диверсионным группам, предположительно базирующимся в этих странах или действующим для правительств этих стран.Наши собственные исследователи также пытались понять, какая группа стояла за атакой. На одном из этапов нашего исследования мы обнаружили кое-что, что, казалось, указывало на то, что за атакой стояла группа Лазаря. Мы обнаружили уникальный след, оставленный злоумышленниками, который точно соответствовал ранее известному вредоносному компоненту Lazarus. Однако отсутствие очевидных мотивов и несоответствий с известными ТТП Lazarus (тактика, методы и процедуры), которые мы обнаружили во время нашего расследования на месте взлома объекта в Южной Корее, заставили нас снова взглянуть на этот артефакт.Когда мы это сделали, мы обнаружили, что набор функций не соответствует коду — он был подделан так, чтобы полностью соответствовать отпечатку пальца, используемому Lazarus. Таким образом, мы пришли к выводу, что «отпечаток пальца» был очень изощренным фальшивым флагом, намеренно помещенным внутрь вредоносного ПО, чтобы у охотников за угрозами создалось впечатление, что они обнаружили «дымящееся ружье», и увести их от более точной атрибуции.

Отношения компонентов OlympicDestroyer

Мы продолжили отслеживать деятельность этой APT-группы и в июне заметили, что они начали новую кампанию с другим географическим распределением и с использованием новых тем.Наша телеметрия и характеристики проанализированных нами целевых фишинговых документов показали, что злоумышленник, стоящий за Olympic Destroyer, нацелился на финансовые и биотехнологические организации, расположенные в Европе, в частности, в России, Нидерландах, Германии, Швейцарии и Украине. Предыдущим атакам Olympic Destroyer, призванным разрушить и парализовать инфраструктуру Зимних Олимпийских игр и связанных с ними цепочек поставок, партнеров и объектов, предшествовала разведывательная операция.Это подсказало нам, что новые действия были частью другого этапа разведки, за которым последует волна разрушительных атак с новыми мотивами. Разнообразие финансовых и нефинансовых целей может указывать на то, что одно и то же вредоносное ПО используется несколькими группами с разными интересами. Это также может быть результатом аутсорсинга кибератак, что не редкость среди субъектов угроз со стороны национальных государств. Однако также возможно, что финансовые цели являются еще одной ложной операцией злоумышленника, который уже показал, что они преуспевают в этом.

В апреле мы сообщили о работе операции «Парламент», кампании кибершпионажа, нацеленной на видные законодательные, исполнительные и судебные организации по всему миру, с основным акцентом на регионе Ближнего Востока и Северной Африки, особенно в Палестине. Атаки, начавшиеся в начале 2017 года, были нацелены на парламенты, сенаты, высшие государственные учреждения и должностных лиц, ученых-политологов, военные и спецслужбы, министерства, СМИ, исследовательские центры, избирательные комиссии, олимпийские организации, крупные торговые компании и другие.Нацеливание на жертв отличалось от предыдущих кампаний в регионе (Gaza Cybergang или Desert Falcons) и указывает на тщательно продуманный сбор информации, который проводился до атак (физических и / или цифровых). Злоумышленники были особенно осторожны, чтобы проверить устройства жертвы, прежде чем продолжить заражение, защищая свои серверы C2. Атаки замедлились после начала 2018 года, вероятно, потому, что злоумышленники достигли своих целей.

Мы продолжаем отслеживать деятельность Crouching Yeti (также известную как Energetic Bear), APT-группы, которая действует по крайней мере с 2010 года, в основном нацелена на энергетические и промышленные компании.Группа нацелена на организации по всему миру, но с особым упором на Европу, США и Турцию — последнее станет новым дополнением к интересам группы в 2016-17 годах. Основная тактика группы включает рассылку фишинговых писем с вредоносными документами и заражение серверов для различных целей, включая хостинг-инструменты и журналы, а также атаки wateringhole. Действия Crouching Yeti против американских целей публично обсуждались US-CERT и Национальным центром кибербезопасности Великобритании (NCSC).В апреле Kaspersky Lab ICS CERT предоставила информацию об идентифицированных серверах, зараженных и используемых Crouching Yeti, и представила результаты анализа нескольких веб-серверов, скомпрометированных группой в 2016 и начале 2017 года. Вы можете прочитать полный отчет здесь, но ниже краткое изложение наших выводов.

- За редким исключением участники группы обходятся общедоступными инструментами. Использование общедоступных утилит для проведения атак группой делает задачу атрибуции атаки без каких-либо дополнительных групповых «маркеров» очень сложной.

- Потенциально любой уязвимый сервер в Интернете представляет интерес для злоумышленников, когда они хотят установить плацдарм для разработки дальнейших атак на целевые объекты.

- В большинстве случаев, которые мы наблюдали, группа выполняла задачи, связанные с поиском уязвимостей, получением устойчивости на различных хостах и кражей данных аутентификации.

- Разнообразие жертв может указывать на разнообразие интересов злоумышленников.

- С некоторой степенью уверенности можно предположить, что группа действует в интересах или принимает заказы от клиентов, которые являются внешними по отношению к ней, выполняя первоначальный сбор данных, кражу данных аутентификации и получение постоянных ресурсов, подходящих для атак Дальнейшее развитие.

В мае исследователи из Cisco Talos опубликовали результаты своего исследования VPNFilter, вредоносного ПО, которое используется для заражения маршрутизаторов различных марок — в основном в Украине, хотя в целом затрагивает маршрутизаторы в 54 странах. Вы можете прочитать их анализ здесь и здесь. Первоначально они считали, что вредоносная программа заразила около 500 000 маршрутизаторов — сетевое оборудование Linksys, MikroTik, Netgear и TP-Link в секторе малых и домашних офисов (SOHO), а также устройства сетевого хранения данных (NAS) QNAP.Однако позже выяснилось, что список зараженных маршрутизаторов намного больше — всего 75, включая ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE. Вредоносная программа способна блокировать зараженное устройство, выполнять команды оболочки для дальнейших манипуляций, создавать конфигурацию TOR для анонимного доступа к устройству или настраивать прокси-порт и URL-адрес маршрутизатора для управления сеансами просмотра. Однако он также распространяется на сети, поддерживаемые устройством, тем самым расширяя масштаб атаки.Исследователи из нашей группы глобальных исследований и анализа (GReAT) подробно рассмотрели механизм C2, используемый VPNFilter. Один из интересных вопросов — кто стоит за этой вредоносной программой. Cisco Talos указала, что ответственность несет спонсируемый государством или аффилированный государством субъект угрозы. В своих письменных показаниях о потоплении C2 ФБР предполагает, что виновником является Sofacy (также известная как APT28, Pawn Storm, Sednit, STRONTIUM и Tsar Team). Код частично совпадает с вредоносным ПО BlackEnergy, которое использовалось в предыдущих атаках на Украине (показания под присягой ФБР ясно дают понять, что они рассматривают BlackEnergy (также известную как Sandworm) как подгруппу Sofacy).

Sofacy — очень активная и плодовитая кибершпионажная группа, которую «Лаборатория Касперского» отслеживает на протяжении многих лет. В феврале мы опубликовали обзор деятельности Sofacy в 2017 году, показывающий постепенный переход от целей, связанных с НАТО, в начале 2017 года к целям на Ближнем Востоке, в Центральной Азии и за ее пределами. Sofacy использует целевой фишинг и водяные атаки для кражи информации, включая учетные данные, конфиденциальные сообщения и документы. Этот злоумышленник также использует уязвимости нулевого дня для развертывания своего вредоносного ПО.

Sofacy развертывает разные инструменты для разных целевых профилей. В начале 2017 года кампания группы Dealer’s Choice использовалась для нацеливания на военные и дипломатические организации (в основном в странах НАТО и Украине). Позже в том же году группа использовала другие инструменты из своего арсенала, Zebrocy и SPLM, для нацеливания на более широкий круг организаций, включая научные и инженерные центры и пресс-службы, уделяя больше внимания Центральной Азии и Дальнему Востоку. Как и другие изощренные злоумышленники, Sofacy постоянно разрабатывает новые инструменты, поддерживает высокий уровень операционной безопасности и уделяет особое внимание тому, чтобы вредоносное ПО было трудно обнаружить.После обнаружения в сети каких-либо признаков активности продвинутого злоумышленника, такого как Sofacy, важно проверить логины и необычный доступ администратора в системах, тщательно просканировать входящие вложения и изолировать их, а также поддерживать двухфакторную аутентификацию для таких сервисов, как электронная почта. и доступ к VPN. Использование аналитических отчетов APT, инструментов для поиска угроз, таких как YARA, и передовых решений для обнаружения, таких как KATA (Kaspersky Anti Targeted Attack Platform), поможет вам понять их нацеливание и предоставит мощные способы обнаружения их действий.

Наше исследование показывает, что Sofacy — не единственный субъект угроз, действующий на Дальнем Востоке, и это иногда приводит к перекрытию целей между очень разными субъектами угроз. Мы видели случаи, когда вредоносная программа Sofacy Zebrocy конкурировала за доступ к компьютерам жертв с русскоязычными кластерами Mosquito Turla; и где его бэкдор SPLM конкурировал с традиционными атаками Turla и китайскоязычными атаками Danti. Общие цели включали государственное управление, технологии, науку и военные организации в Центральной Азии или из Центральной Азии.Наиболее интригующим совпадением, вероятно, является то, что между Sofacy и англоязычным актером угрозы, стоящим за семьей Ламбертс. Соединение было обнаружено после того, как исследователи обнаружили присутствие Sofacy на сервере, который аналитики угроз ранее идентифицировали как скомпрометированный вредоносной программой Gray Lambert. Сервер принадлежит китайскому конгломерату, который разрабатывает и производит технологии аэрокосмической и противовоздушной обороны. Однако в этом случае исходный вектор доставки SPLM остается неизвестным. Это вызывает ряд гипотетических возможностей, в том числе тот факт, что Sofacy может использовать новый, еще не обнаруженный, эксплойт или новую разновидность своего бэкдора, или что Sofacy каким-то образом удалось использовать каналы связи Грея Ламберта для загрузки своего вредоносного ПО.Это может быть даже ложный флаг, установленный во время предыдущей инфекции Ламберта. Мы думаем, что наиболее вероятный ответ заключается в том, что неизвестный новый сценарий PowerShell или законное, но уязвимое веб-приложение было использовано для загрузки и выполнения кода SPLM.

В июне мы сообщили о продолжающейся кампании, нацеленной на национальный центр обработки данных в Центральной Азии. Выбор цели был особенно значительным — это означает, что злоумышленники могли одним махом получить доступ к широкому спектру государственных ресурсов.Мы думаем, что они сделали это, разместив вредоносные скрипты на официальных сайтах страны, чтобы проводить атаки типа wateringhole. Мы приписываем эту кампанию китайскоязычному злоумышленнику LuckyMouse (также известному как EmissaryPanda и APT27) из-за инструментов и тактики, используемых в кампании, поскольку домен C2 — ‘update.iaacstudio [.] Com’ — ранее использовался этим группы и потому, что они ранее были нацелены на государственные организации, в том числе центральноазиатские. Первоначальный вектор заражения, использованный при атаке на дата-центр, неясен.Даже там, где мы наблюдали, как LuckyMouse использовала вооруженные документы с CVE-2017-118822 (редактор Microsoft Office Equation Editor, широко используемый китайскоязычными актерами с декабря 2017 года), мы не смогли доказать, что они были связаны с этой конкретной атакой. Не исключено, что злоумышленники использовали водопой для заражения сотрудников дата-центра.

Мы сообщили об очередной кампании LuckyMouse в сентябре. С марта мы обнаружили несколько случаев заражения, при которых в lsass был внедрен ранее неизвестный троян.память системного процесса exe. Эти имплантаты были внедрены 32- и 64-разрядным драйвером сетевой фильтрации NDISProxy с цифровой подписью. Интересно, что этот драйвер подписан цифровым сертификатом, который принадлежит китайской компании LeagSoft, разработчику программного обеспечения для защиты информации, базирующейся в Шэньчжэне, провинция Гуандун. Мы проинформировали компанию о проблеме через CN-CERT. Эта кампания была нацелена на правительственные организации Центральной Азии, и мы полагаем, что атака была связана со встречей на высоком уровне в регионе.Выбор туннеля Earthworm, использованного при атаке, типичен для китайскоязычных актеров. Кроме того, одна из команд, используемых злоумышленниками («-s rssocks -d 103.75.190 [.] 28 -e 443»), создает туннель к ранее известному серверу LuckyMouse C2. Выбор жертв в этой кампании также согласуется с предыдущими интересами, проявленными этим злоумышленником. Мы не наблюдали никаких признаков целевого фишинга или активности «водопоя»: мы полагаем, что злоумышленники распространяют своих вредоносных программ через сети, которые уже были скомпрометированы.

Lazarus — хорошо зарекомендовавший себя злоумышленник, который проводит кампании кибершпионажа и кибербезопасности по крайней мере с 2009 года. В последние годы группа начала кампании против финансовых организаций по всему миру. В августе мы сообщали, что группа успешно взломала несколько банков и проникла в ряд глобальных криптовалютных бирж и финтех-компаний. При оказании помощи в операции реагирования на инциденты мы узнали, что жертва была заражена с помощью троянизированного приложения для торговли криптовалютой, которое было рекомендовано компании по электронной почте.Ничего не подозревающий сотрудник загрузил стороннее приложение с законно выглядящего веб-сайта, заразив свой компьютер вредоносным ПО, известным как Fallchill, старым инструментом, который недавно снова начал использовать Lazarus. Похоже, что Lazarus нашел продуманный способ создания законно выглядящего сайта и внедрения вредоносной полезной нагрузки в «законно выглядящий» механизм обновления программного обеспечения — в данном случае создавая поддельную цепочку поставок, а не ставя под угрозу реальную. В любом случае успех группы Lazarus в компрометации цепочек поставок предполагает, что она будет продолжать использовать этот метод атаки.Злоумышленники приложили дополнительные усилия и разработали вредоносное ПО для платформ, отличных от Windows — они включили версию для Mac OS, и веб-сайт предполагает, что версия для Linux скоро появится. Вероятно, мы впервые видим, что эта группа APT использует вредоносное ПО для Mac OS. Похоже, что в погоне за передовыми целями, разработчиками программного обеспечения из цепочек поставок и некоторыми громкими целями злоумышленники вынуждены разрабатывать вредоносные инструменты для Mac OS. Тот факт, что группа Lazarus расширила свой список целевых операционных систем, должен стать тревожным сигналом для пользователей платформ, отличных от Windows.Вы можете прочитать наш отчет об операции AppleJeus здесь.

Turla (также известная как Venomous Bear, Waterbug и Uroboros) наиболее известна тем, что в то время представляла собой сверхсложный руткит Snake, ориентированный на цели, связанные с НАТО. Однако деятельность этого злоумышленника гораздо шире. В октябре мы сообщили о последних действиях группы Turla, выявив интересное сочетание старого кода, нового кода и новых предположений относительно того, где они нанесут удар в следующий раз и что они сбросят. Большая часть нашего исследования 2018 года была сосредоточена на бэкдоре группы KopiLuwak JavaScript, новых вариантах фреймворка Carbon и методах доставки Meterpreter.Другими интересными аспектами были изменение методов доставки Mosquito, индивидуальное использование PowerShell с открытым исходным кодом PoshSec-Mod и заимствованный код инжектора. Мы связали часть этой активности с инфраструктурой и точками данных из инфраструктуры и активности WhiteBear и Mosquito в 2017 и 2018 годах. Одним из интересных аспектов нашего исследования было отсутствие постоянного совпадения таргетинга с другими APT-активностями. Turla отсутствовала на знаменательном событии взлома DNC, где присутствовали и Sofacy, и CozyDuke, но группа вела активную работу по всему миру в других проектах.Это дает некоторое представление о текущих мотивах и амбициях группы. Интересно, что данные, относящиеся к этим организациям, не были превращены в оружие и не были найдены в Интернете, в то время как деятельность Turla незаметно продолжается. Оба проекта Mosquito и Carbon сосредоточены в основном на дипломатических и международных делах, в то время как деятельность WhiteAtlas и WhiteBear охватила весь мир, включая организации, связанные с иностранными делами, но не все цели последовательно следовали этому профилю: группа также нацелена на научные и технические центры, наряду с организациями вне политической арены.Деятельность группы KopiLuwak не обязательно сосредоточена на дипломатических и международных делах. Вместо этого деятельность 2018 года была нацелена на государственные научные и исследовательские организации в области энергетики, а также на государственную коммуникационную организацию Афганистана. Этот очень избирательный, но более широкий набор таргетинга, вероятно, сохранится и в 2019 году.

В октябре мы сообщили о недавней активности APT-группы MuddyWater. Наши прошлые телеметрические данные показывают, что этот относительно новый субъект угрозы, обнаружившийся в 2017 году, сосредоточен в основном на правительственных целях в Ираке и Саудовской Аравии.Однако известно, что группа, стоящая за MuddyWater, нацелена на другие страны Ближнего Востока, Европы и США. Недавно мы заметили большое количество целевых фишинговых документов, которые, как представляется, нацелены на государственные органы, военные структуры, телекоммуникационные компании и образовательные учреждения в Иордании, Турции, Азербайджане и Пакистане, в дополнение к постоянным целям в Ираке и Саудовской Аравии. Другие жертвы были обнаружены в Мали, Австрии, России, Иране и Бахрейне. Эти новые документы появлялись в течение 2018 года, а с мая активность активизировалась.Новые документы по целевому фишингу основаны на социальной инженерии, чтобы убедить жертв включить макросы. Для проведения атак злоумышленники полагаются на ряд взломанных хостов. На продвинутых этапах нашего исследования мы смогли увидеть не только дополнительные файлы и инструменты из арсенала группы, но и некоторые ошибки OPSEC, допущенные злоумышленниками. Для защиты от атак вредоносных программ мы рекомендуем следующие меры:

- Обучите общий персонал, чтобы они могли определять вредоносное поведение, такое как фишинговые ссылки.

- Обучите сотрудников службы информационной безопасности, чтобы убедиться, что у них есть все возможности конфигурирования, расследования и охоты.

- Используйте проверенное решение безопасности корпоративного уровня в сочетании с решениями для защиты от целевых атак, способными обнаруживать атаки путем анализа сетевых аномалий.

- Предоставьте сотрудникам службы безопасности доступ к последним данным аналитики угроз, которые вооружат их полезными инструментами для целевого предотвращения и обнаружения атак, такими как IoC (индикаторы взлома) и правила YARA.

- Установите процессы управления исправлениями корпоративного уровня.

Крупные организации должны принять повышенные уровни кибербезопасности, поскольку атаки на них неизбежны и вряд ли когда-либо прекратятся.

DustSquad — еще один злоумышленник, атакующий организации в Центральной Азии. «Лаборатория Касперского» отслеживает эту русскоязычную кибершпионажную группу в течение последних двух лет, предоставляя нашим клиентам отчеты частной разведки по четырем кампаниям с использованием нестандартных вредоносных программ для Android и Windows.Недавно мы описали вредоносную программу под названием Octopus, используемую DustSquad для нацеливания на дипломатические органы в регионе — название было первоначально придумано ESET в 2017 году после сценария 0ct0pus3.php, использованного актером на своих старых серверах C2. Используя Kaspersky Attribution Engine, основанный на алгоритмах подобия, мы обнаружили, что Octopus связан с DustSquad. В нашей телеметрии мы отследили эту кампанию до 2014 года в бывших советских республиках Средней Азии (все еще в основном русскоязычных) и в Афганистане.В апреле мы обнаружили новый образец Octopus, маскирующийся под Telegram Messenger с русским интерфейсом. Нам не удалось найти легальное программное обеспечение, за которое выдает себя вредоносное ПО — на самом деле, мы не верим в его существование. Однако злоумышленники использовали потенциальный запрет Telegram в Казахстане, чтобы выдвинуть его дроппер в качестве альтернативного коммуникационного программного обеспечения для политической оппозиции. Подписавшись на наши отчеты APT-разведки, вы можете получать доступ к нашим расследованиям и открытиям по мере их появления, включая исчерпывающие технические данные.

В октябре мы опубликовали наш анализ Dark Pulsar. Наше расследование началось в марте 2017 года, когда Shadow Brokers опубликовали украденные данные, которые включали два фреймворка — DanderSpritz и FuzzBunch. DanderSpritz содержит различные типы плагинов, предназначенные для анализа жертв, использования уязвимостей, планирования задач и т. Д. Фреймворк DanderSpritz предназначен для исследования уже управляемых машин и сбора информации. Вместе они обеспечивают очень мощную платформу для кибершпионажа.Утечка не касалась самого бэкдора Dark Pulsar: скорее, она содержала административный модуль для управления бэкдором. Однако, создав специальные сигнатуры на основе некоторых магических констант в административном модуле, мы смогли поймать сам имплант. Этот имплант дает злоумышленникам удаленный контроль над скомпрометированными устройствами. Мы нашли 50 жертв, все из России, Ирана и Египта, но мы полагаем, что их было, вероятно, намного больше. Во-первых, интерфейс DanderSpritz может управлять большим количеством жертв одновременно.Кроме того, злоумышленники часто удаляют свое вредоносное ПО после завершения кампании. Мы думаем, что кампания прекратилась после утечки «Трудностей перевода» от Shadow Brokers в апреле 2017 года. Вы можете найти наши предлагаемые стратегии смягчения для сложных угроз, таких как Dark Pulsar, здесь.

Мобильные APT-кампанииВ сегменте мобильных APT-угроз произошло три важных события: обнаружение кампаний кибершпионажа Zoopark, BusyGasper и Skygofree.

Технически все три хорошо продуманы и схожи по своему основному назначению — слежка за избранными жертвами.Их основная цель — украсть все доступные личные данные с мобильного устройства: перехват звонков, сообщений, геолокации и т. Д. Есть даже функция подслушивания через микрофон — смартфон используется как «жучок», который даже не нужно спрятать от ничего не подозревающей цели.

Особое внимание киберпреступники обратили на кражу сообщений из популярных сервисов обмена мгновенными сообщениями, которые сейчас во многом заменили стандартные средства связи. В нескольких случаях злоумышленники использовали эксплойты, которые были способны повышать локальные привилегии троянов на устройстве, открывая практически неограниченный доступ к удаленному мониторингу и часто к управлению устройством.

ФункциональностьKeylogger была также реализована в двух из трех вредоносных программ, при этом киберпреступники записывали каждое нажатие клавиши на клавиатуре устройства. Примечательно, что для перехвата кликов злоумышленникам не требовались даже повышенные привилегии.

Географически жертвы были зарегистрированы в разных странах: Skygofree нацелился на пользователей в Италии, BusyGasper атаковал отдельных российских пользователей, а Zoopark действовал на Ближнем Востоке.

Также стоит отметить, что становится все более заметной тенденция к тому, что преступники, участвующие в шпионаже, отдают предпочтение мобильным платформам, поскольку они предлагают гораздо больше личных данных.

ЭксплойтыИспользование уязвимостей в программном и аппаратном обеспечении остается важным средством взлома любых устройств.