Ssl что это такое. Принципы шифрования сертификатом

Добрый день, уважаемые подписчики, уверен, что в подавляющем большинстве вы слышали такие слова как сертификат безопасности или шифрования, либо SSL сертификат, и я уверен, что большинство из вас даже знает их назначение., если нет, то я вам об этом очень подробно расскажу на личных примерах, все как полагается, после этого вы уже будите более тонко понимать все рубежи безопасности, которые предоставляют нам SSL сертификаты, без них сейчас уже не возможно представить современный IT мир, с его банковскими переводами, электронной почтой smime или интернет магазинами.

Что такое SSL и TLS

Secure Socket Layer или ssl это, технология, призванная сделать доступ к сайтам более надежным и безопасным. Сертификат шифрования позволяет, надежно защитить трафик, передаваемый между браузером пользователя и веб ресурсом (сервером), к которому браузер обращается, все это происходит за счет протокола https. Сделано, это все после того, как бурное развитие интернета привело к огромному количеству сайтов и ресурсов, которые требуют от пользователя ввод личных, персональных данных:

- Пароли

- Номера кредитных карт

- Переписка

Именно эти данные и являются добычей для хакеров, сколько уже было громких дел, с кражей персональной информации и сколько еще будет, ssl сертификат шифрования, призван это минимизировать. Разработкой технологии SSL выступила компания Netscape Communications, позднее она представила Transport Layer Security или проще TLS, это протокол основанный по спецификации SSL 3.0. И Secure Socket Layer и Transport Layer Security призваны обеспечить передачу данных между двумя узлами по интернету.

SSL и TLS не имеют принципиальных различий в своей работе, могут даже быть использованы на одном сервере одновременно, делается это исключительно из соображений обеспечения работы новых устройств и браузеров, так и устаревших, где Transport Layer Security не поддерживается.

Если рассматривать современный интернет, то там в качестве сертификата безопасности сервера и шифрования используется TLS, просто знайте это

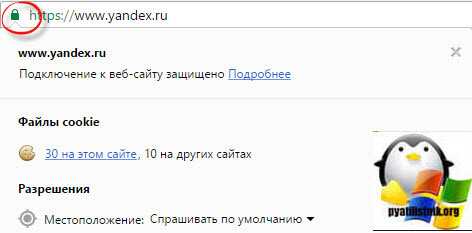

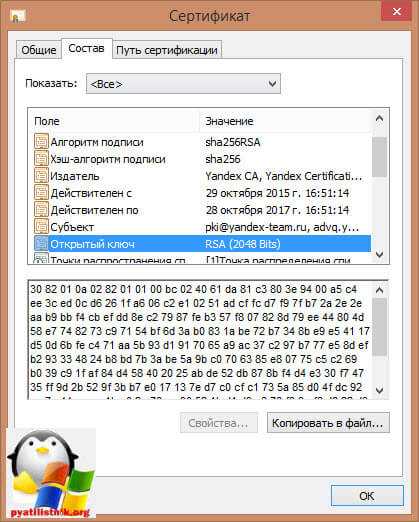

Для примера откройте сайт Яндекса, я это делаю в Google Chrome, там на против адресной строки есть значок замка, щелкаем по нему. Тут будет написано, что подключение к веб-сайту защищено и можно нажать подробнее.

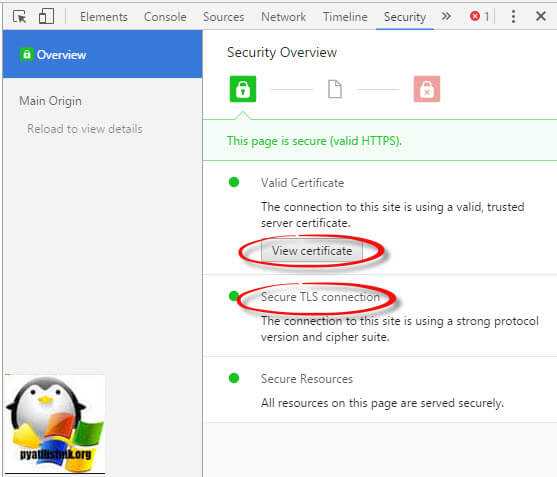

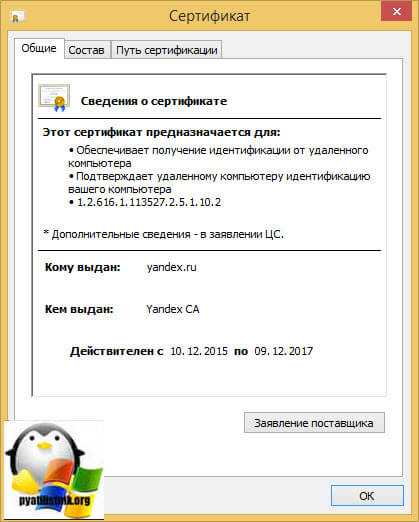

сразу видим значок Secure TLS connection, как я и говорил, большая часть интернет ресурсов именно на этой технологии. Давайте посмотрим сам сертификат, для этого жмем View certificate.

В поле о сведениях о сертификате видим его предназначение:

- Обеспечивает получение идентификации от удаленного компьютера

- Подтверждает удаленному компьютеру идентификацию вашего компьютера

- 1.2.616.1.113527.2.5.1.10.2

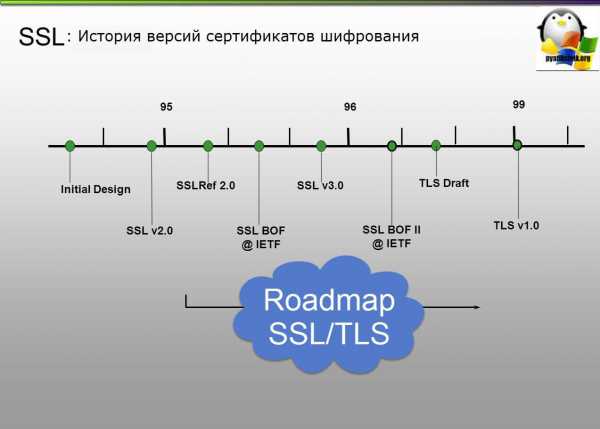

История версий сертификатов шифрования

Всегда нужно знать историю, как

- SSL 1.0 > данная версия в народ так и не попала, причины, возможно нашли его уязвимость

- SSL 2.0 > эта версия ssl сертификата была представлена в 1995 году, на стыке тысячелетий, она так же была с кучей дыр безопасности, сподвигнувшие компанию Netscape Communications к работе над третье версией сертификата шифрования

- SSL 3.0 > пришел на смену SSL 2.0 в 1996 году. Стало это чудо развиваться и в 1999 году крупные компании Master Card и Visa купили коммерческую лицензию на его использование. Из 3.0 версии появился TLS 1.0

- TLS 1.0 > 99 год, выходит обновление SSL 3.0 под названием TLS 1.0, проходит еще семь лет, интернет развивается и хакеры не стоят на месте, выходит следующая версия.

- TLS 1.1 > 04.2006 это его отправная точка, было исправлено несколько критичных ошибок обработки, а так же появилась защита от атак, где делался режим сцепления блоков шифротекста

- TLS 1.2 > появился в августе 2008

- TLS 1.3 > появится в конце 2016 года

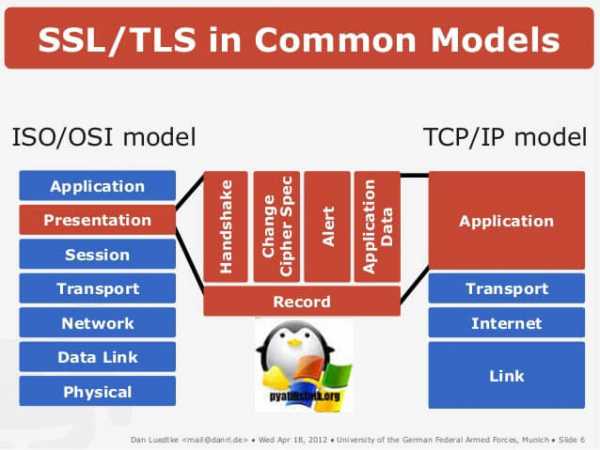

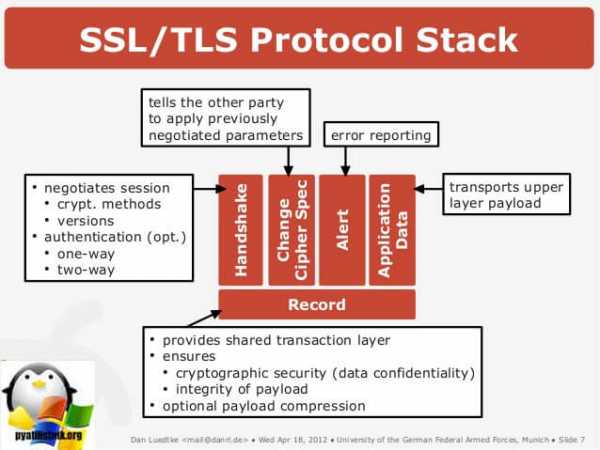

Принцип работы TLS и SSL

Давайте разбираться как работает протоколы SSL и TLS. Начнем с основ, все сетевые устройства имеют четко прописанный алгоритм общения друг с другом, называется он OSI, который порезан на 7 уровней. В ней есть транспортный уровень отвечающий за доставку данных, но так как модель OSI это некая утопия, то сейчас все работаю по упрощенной модели TCP/IP, из 4 уровней. Стек TCP/IP, сейчас стандарт передачи данных в компьютерных сетях и он включает в себя, большое количество известных вам протоколов прикладного уровня:

Список можно продолжать очень долго, так их более 200 наименований. Ниже представлена схема сетевых уровней.

Ну и схема стека SSL/TLS, для наглядности.

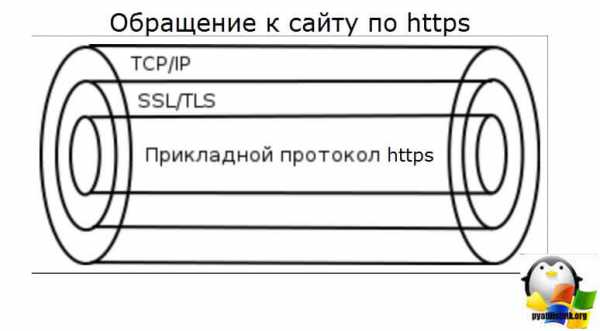

Теперь все тоже самое простым языком, так как не всем понятны эти схемы и принцип работы ssl и tls не понятен. Когда вы открываете например мой блог pyatilistnik.org, то вы обращаетесь по прикладному протоколу http, при обращении сервер видит вас и передает на ваш компьютер данные. Если это представить схематично, то это будет простая матрешка, прикладной протокол http, кладется в стек tcp-ip.

Если бы на Pyatilistnik.org стоял бы сертификат шифрования TLS, то матрешка протоколов была бы посложнее и выглядела бы вот так. Тут прикладной протокол http, кладется в SSL/TLS, который в свою очередь кладется в стек TCP/IP. Все тоже самое, но уже зашифровано, и если хакер перехватит эти данные по пути их передачи, то получит всего навсего цифровой мусор, а вот расшифровать данные может только та машина, которая устанавливала соединение с сайтом.

Этапы установки соединения SSL/TLS

- Клиент обращается к серверу, устанавливая с ним соединение, далее запрашивается защищенное подключение, тут два варианта, если вы изначально обращаетесь на порт 443, который предназначен для TLS/SSL соединения, или после того как вы установили обычное подключение, клиент делает дополнительный запрос на защищенное соединение.

- Когда идет установка соединения, клиент говорит серверу, какие алгоритмы шифрования ему известны, сервер сравнивает его со своим списком алгоритмов шифрования и находит тот, который поддерживается обоими сторонами. Далее он говорит клиенту, что будет использоваться именно этот метод защиты. По умолчанию сервер будет стараться использовать самый современный алгоритм (SSLv3, TLSv1, TLSv1.1, TLSv1.2)

- После того, как определились с алгоритмами шифрования, сервер передает клиенту свой цифровой сертификат, который подписан вышестоящим, мировым центром сертификации и открытый ключ сервера.

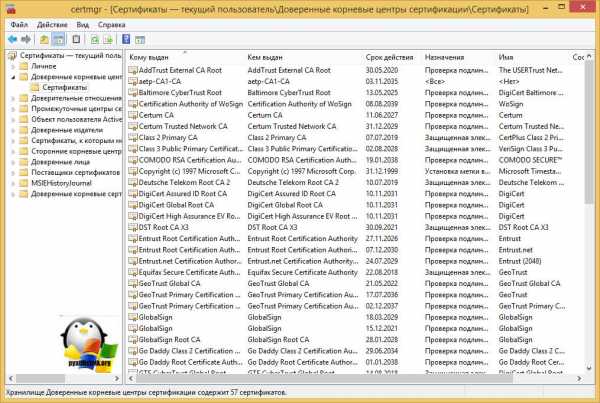

- Клиент проверяет ликвидность полученного сертификата от сервера, для этого он обращается к центру сертификации, который его выдавал, и спрашивает есть ли у тебя такой сертификат, если все нормально, можно продолжать. Тут главное, чтобы сертификат не был отозван и вы доверяли корневому центру сертификации, выдавшим его, по умолчанию в операционной системе Windows, уже есть большое количество корневых сертификатов, которым вы доверяете, и они обновляются при установке новых обновлений в систему.

- Следующим этапом, после получения клиентом нужных ключей, начинается генерация сеансового ключа для защищенного соединения по принципу: Клиентом происходит генерация случайной цифровой последовательности, которую он шифрует с помощью открытого ключа полученного от сервера и отсылает результат шифрования на сервер. Полученный сеансовый ключ расшифровывается сервером с помощью его закрытого ключа, в виду того, что используется асимметричный алгоритм шифрования, то расшифровать последовательность полученную от клиента, может только сервер. Об алгоритмах шифрования мы еще поговорим ниже.

- Все защищенный канал настроен и будет работать до тех пор, пока не будет разорвано соединение.

Вот еще одна красивая и наглядная схема создания защищенного канала.

Установка соединения SSL/TLS на уровне сетевых пакетов

На иллюстрации, черные стрелки показывают сообщения, которые отправляются открытым текстом, синие — это сообщения, подписанные открытым ключом, а зеленые — это сообщения, отправленные с помощью шифрования объёмных данных и того MAC, о которых стороны договорились в процессе переговоров.

Ну и подробно про каждый этап обмена сетевых сообщений протоколов SSL/TLS.

- 1. ClientHello > пакет ClientHello делает предложение со списком поддерживаемых версий протоколов, поддерживаемые наборы шифров в порядке предпочтения и список алгоритмов сжатия (обычно NULL). Еще от клиента приходит случайное значение 32 байта, его содержимое указывает отметку текущего времени, его позже будут использовать для симметричного ключа и идентификатора сессии, который будет иметь значение ноль, при условии, что не было предыдущих сессий.

- 2. ServerHello

- 3.Certificate (3) > в данном пакете сервер отправляет клиенту свой открытый ключ (сертификат X.509), он совпадает с алгоритмом обмена ключами в выбранном наборе шифров. Вообще можно сказать в протоколе, запроси открытый ключ в DNS, запись типа KEY/TLSA RR. Как я писал выше этим ключом будет шифроваться сообщение.

- 4. ServerHelloDone > Сервер говорит, что сессия установилось нормально.

- 5. ClientKeyExchange > Следующим шагом идет отсылка клиентом ключа pre-master key, используя случайные числа (или отметки текущего времени) сервера и клиента. Данный ключ (pre-master key) как раз и шифруется открытым ключом сервера. Данное сообщение может расшифровать только сервер, с помощью закрытого ключа. Теперь оба участника вычисляют общий секретный ключ master key из ключа pre-master.

- 6. ChangeCipherSpec — клиент > смысл пакета, указать на то, что теперь весь трафик, который идет от клиента, будет шифроваться, с помощью выбранного алгоритма шифрования объёмных данных и будет содержать MAC, вычисленный по выбранному алгоритму.

- 7. Finished — клиент > Это сообщение содержит все сообщения, отправленные и полученные во время протокола рукопожатия, за исключением сообщения Finished. Оно шифруется с помощью алгоритма шифрования объемных данных и хэшируется с помощью алгоритма MAC, о которых договорились стороны. Если сервер может расшифровать и верифицировать это сообщение (содержащее все предыдущие сообщения), используя независимо вычисленный им сеансовый ключ, значит диалог был успешным. Если же нет, на этом месте сервер прерывает сессию и отправляет сообщение Alert с некоторой (возможно, неконкретной) информацией об ошибке

- 8. ChangeCipherSpec — сервер > пакет, говорит, что теперь весь исходящий трафик с данного сервера, будет шифроваться.

- 9.Finished — сервер > Это сообщение содержит все сообщения, отправленные и полученные во время протокола рукопожатия, за исключением сообщения Finished

- 10. Record Protocol (протокол записи) > теперь все сообщения шифруются ssl сертификатом безопасности

Как получить ssl сертификат безопасности

Давайте теперь поймем где взять сертификат шифрования, или как получить ssl сертификат безопасности. Способов конечно несколько, есть как платные, так и бесплатные.

Бесплатный способ получить tls сертификат безопасности

Этот способ, подразумевает использование самоподписного сертификата (self-signed), его можно сгенерировать на любом веб-сервере с ролью IIS или Apache. Если рассматривать современные хостинги, то в панелях управления, таких как:

- Directadmin

- ISPmanager

- Cpanel

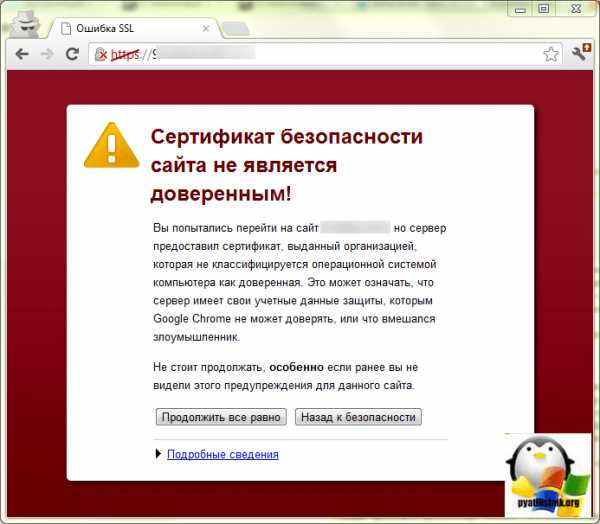

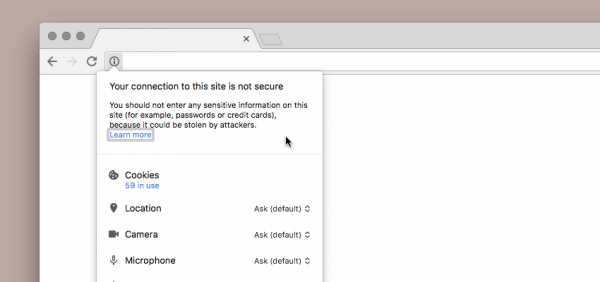

там это штатный функционал. Самый большой плюс в самоподписных сертификатах шифрования, это то, что они бесплатные и начинаются, сплошные минусы, так как никто кроме вас не доверяет этому сертификату, вы наверняка видели в браузерах вот такую картину, где сайт ругается на сертификат безопасности.

Если у вас самоподписный сертификат, используется исключительно для внутренних целей, то это нормально, а вот для публичных проектов, это будет огромный минус, так как ему никто не доверяет и вы лишитесь большого числа клиентов или пользователей, которые у видя ошибку сертификата безопасности в браузере, сразу его закроют.

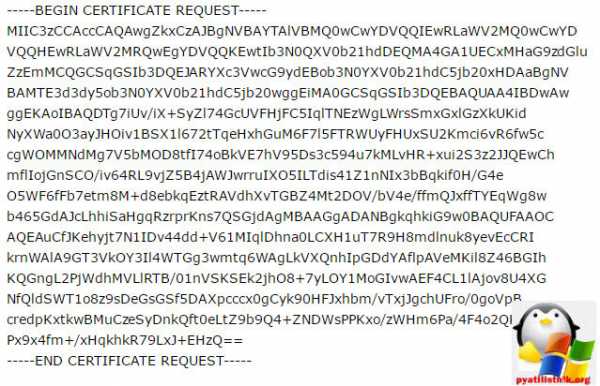

Давайте смотреть как можно получить ssl сертификат безопасности, для этого формируется запрос на выпуск сертификата, называется он CSR запрос (Certificate Signing Request). Делается это чаще всего у специальной компании в веб форме, которая спросит вас несколько вопросов, про ваш домен и вашу компанию. Как только вы все внесете, сервер сделает два ключа, приватный (закрытый) и публичный (открытый). Напоминаю открытый ключ не является конфиденциальным, поэтому вставляется в CSR запрос. Вот пример Certificate Signing Request запроса.

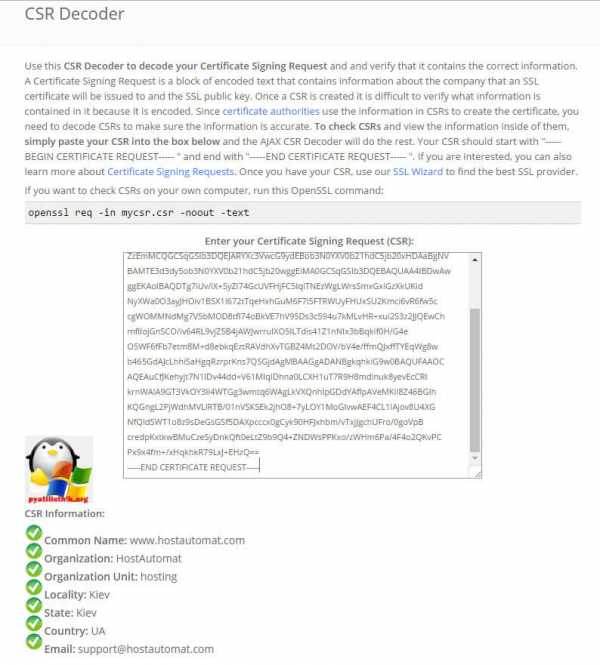

Все эти не понятные данные легко можно интерпретировать специальными CSR Decoder сайтами.

- http://www.sslshopper.com/csr-decoder.html

- http://certlogik.com/decoder/

Состав CSR запроса

- Common Name: доменное имя, которое мы защищаем таким сертификатом

- Organization: название организации

- Organization Unit: подразделение организации

- Locality: город, где находится офис организации

- State: область или штат

- Country:двухбуквенный код, страны офиса

- Email: контактный email технического администратора или службы поддержки

Как только Certificate Signing Request сгенерирован, можно начинать оформлять заявку на выпуск сертификата шифрования. Центр сертификации будет производить проверку, всех данных указанных вами в CSR запросе, и если все хорошо, вы получите свой ssl сертификат безопасности и вы его сможете использовать для https. Теперь ваш сервер, автоматом сопоставит выпущенный сертификат, со сгенерированным приватным ключом, все вы можете шифровать трафик подключения клиента к серверу.

Что такое центр сертификации

Что такое CA — Certification Authority или центр сертификации, читайте по ссылке слева, я подробно рассказал об этом там.

Какие данные содержит в себе SSL сертификат

В сертификате хранится следующая информация:

- полное (уникальное) имя владельца сертификата

- открытый ключ владельца

- дата выдачи ssl сертификата

- дата окончания сертификата

- полное (уникальное) имя центра сертификации

- цифровая подпись издателя

Какие существуют виды SSL сертификатов шифрования

Основных видов сертификатов безопасности три:

- Domain Validation — DV > Это сертификат шифрования, который только подтверждает доменное имя ресурса

- Organization Validation — OV > Это сертификат шифрования, который подтверждает организацию и домен

- Extendet Validation — EV > Это сертификат шифрования, который имеет расширенную проверку

Назначение Domain Validation — DV

И так сертификаты шифрования, подтверждающие только домен ресурса, это самые распространенные в сети сертификаты, их делают всех быстрее, автоматически. Когда вам нужно проверить такой сертификат безопасности, отправляется email с гиперссылкой, кликая по которой подтверждается выпуск серта. Хочу отметить, что письмо вам отправят, только не подтвержденный email (approver email), указанный при заказе сертификата шифрования.

approver email так же имеет требования, логично, что если вы заказываете сертификаты шифрования для домена, то и электронный ящик должен быть из него, а не mail или rambler, либо он должен быть указан в whois домена и еще одно требование название approver email, должно быть по такому шаблону:

- webmaster@ваш домен

- postmaster@ваш домен

- hostmaster@ваш домен

- administrator@ваш домен

- admin@

Я обычно беру ящик postmaster@ваш домен

Сертификат tls-ssl подтверждающие доменное имя выпускаются, когда CA произвел валидацию того, что заказчик обладает правами на доменное имя, все остальное, что касается организации в сертификате не отображается.

Назначение Organization Validation — OV

Сертификаты шифрования tls-ssl, будет содержать название вашей организации, его получить частное лицо просто не сможет, его культурно пошлют регистрировать ИП. Делается он от 3 до десяти рабочих дней, все зависит от центра сертификации, который его будет выпускать.

Назначение Extendet Validation — EV

И так, вы направили CSR запрос на выпуск сертификата шифрования для вашей организации, CA начинает проверять, реально ли ИП рога и копыта существуют, как в CSR и принадлежит ли ей домен указанный в заказе.

- Могут посмотреть есть ли организация международных желтых страницах, кто не знает, что это такое, то это телефонные справочники в Америке. Проверяют так не все CA.

- Смотрят whois домена у вашей организации, делают это все центры сертификации, если в whois нет ни слова о вашей организации, то с вас будут требовать гарантийное письмо, что домен ваш.

- Свидетельство о государственной регистрации ЕГРИП или ЕГРЮЛ

- Могут проверить ваш номер телефона, запросив счет у вашей телефонной компании, в котором будет фигурировать номер.

- Могут позвонить и проверить наличие компании по этому номеру, попросят к телефону человека указанного администратором в заказе, так что смотрите, чтобы человек знал английский.

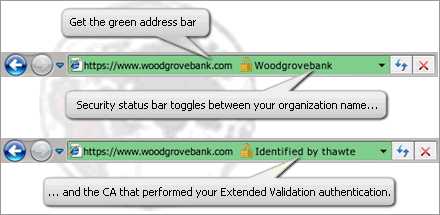

Сам сертификат шифрования extendet Validation — EV, самый дорогой и получается всех сложнее, у них кстати есть green bar, вы его точно видели, это когда на сайте в адресной строке посетитель видит зеленую стоку с названием организации. Вот пример клиент банка от сбербанка.

К расширенным сертификатам шифрования (extendet Validation — EV) самое большое доверие, это и логично вы сразу видите, что компания существует и прошла жесткие требования к выдаче сертификата. SSL cертификаты extendet Validatio делаются CA, только при выполнении двух требований, что организация владеет нужным доменом и, что она сама существует в природе. При выпуске EV SSL сертификатов, существует строгий регламент, в котором описаны требования перед выпуском EV сертификата

- Должен проверить правовую, физическую и операционную деятельности субъекта

- Проверка организации и ее документов

- Право владения доменом, организации

- Проверить, что организация полностью авторизована для выпуска EV сертификата

SSL cертификаты extendet Validatio выпускаются примерно от 10-14 дней, подходят как для некоммерческих организаций, так и для государственных учреждений.

Типы SSL сертификатов шифрования

Следующим важным вопросом, будет какие типы SSL — TLS сертификатов шифрования существуют, и их отличия и стоимость.

- Обычные SSL сертификаты > это самые распространенные сертификаты, делаются автоматически, для подтверждения только домена. Стоят в среднем 18-22 доллара.

- SGC сертификаты > это SSL — TLS сертификаты с поддержкой, более высокого уровня шифрования. Они в основном идут для старперных браузеров, у которых есть поддержка только 40-56 битное шифрование. SGC принудительно повышает уровень шифрования , до 128 бит, что в несколько раз выше. Так как XP доживает свои последние годы, скоро SGC сертификаты шифрования не будут нужны. Стоит это чудо около 300-ста баксов за год.

- Wildcard сертификаты > Требуются, для субдоменов вашего основного домена. Простой пример мой блог pyatilistnik.org, если я покупаю Wildcard, то имею возможно его вешать на все домены 4 уровня у себя, *.pyatilistnik.org. Стоимость Wildcard сертификатов шифрования варьируется от количества поддоменов, от 190 баксов.

- SAN сертификаты > Допустим у вас есть один сервер, но на нем хостятся много разных доменов, вот SAN сертификат можно повесить на сервер и все домены будут использовать его, стоит от 400 баксов в год.

- EV сертификаты > про расширенные мы уже все обсудили выше, стоят от 250 баксов в год.

- Сертификаты c поддержкой IDN доменов

список сертификатов, у которых есть такая поддержка, IDN доменов:

- Thawte SSL123 Certificate

- Thawte SSL Web Server

- Symantec Secure Site

- Thawte SGC SuperCerts

- Thawte SSL Web Server Wildcard

- Thawte SSL Web Server with EV

- Symantec Secure Site Pro

- Symantec Secure Site with EV

- Symantec Secure Site Pro with EV

Полезные утилиты:

- OpenSSL — самая распространенная утилита для генерации открытого ключа (запроса на сертификат) и закрытого ключа.

http://www.openssl.org/ - CSR Decoder — утилита для проверки CSR и данных, которые в нем содержаться, рекомендую использовать перед заказом сертификата.

http://www.sslshopper.com/csr-decoder.html или http://certlogik.com/decoder/ - DigiCert Certificate Tester — утилита для проверки корректно самого сертификата

http://www.digicert.com/help/?rid=011592

http://www.sslshopper.com/ssl-checker.html

В будущих статьях, мы еще сами по настраиваем CA и будем на практике использовать SSL/TLS сертификаты шифрования.

pyatilistnik.org

SSL- и TLS-сертификаты, а также их особенности

Чем отличается защищенное соединение от незащищенного – знает довольно большое количество людей. А вот дальше довольно часто начинается темный лес: откуда берется сертификат, чем один сертификат отличается от другого, в чем разница между SSL и TLS и кто это вообще такие, какое отношение сертификат имеет к безопасности и так далее.

В рамках этого поста мы попробуем ответить хотя бы на часть этих и подобных вопросов, а начнем все-таки издалека – с того, что значат HTTP и HTTPS в адресной строке.

Что такое HTTP и HTTPS и чем они отличаются

Когда кто-нибудь из нас заходит на какой-нибудь сайт в Интернете, просто читает его или вводит на нем какие-то данные, происходит обмен информацией между нашим компьютером и сервером, на котором размещен сайт. Происходит он в соответствии с протоколом передачи данных — набором соглашений, определяющих порядок обмена информацией между разными программами.

Протокол, который используется для передачи данных в сети и получения информации с сайтов, называется HTTP (англ. HyperText Transfer Protocol — протокол передачи гипертекста). У него существует расширение, которое называется HTTPS (англ. HyperText Transfer Protocol Secure — безопасный протокол передачи гипертекста). Его суть — в том, что расширение позволяет передавать информацию между клиентом и сервером в зашифрованном виде. То есть информация, которой обмениваются клиент и сервер, доступна только этому клиенту и этому серверу, а не третьим лицам (например, провайдеру или администратору Wi-Fi-сети).

Шифрование данных, которые передаются от клиента к серверу, происходит, в свою очередь, в соответствии со своим, криптографическим протоколом. Сначала для этого использовался протокол под названием SSL (англ. Secure Sockets). У него было несколько версий, но все они в какой-то момент подвергались критике из-за наличия проблем с безопасностью. В итоге была выпущена та версия, которая используется сейчас — ее переименовали в TLS (англ. Transport Layer Security). Однако название SSL прижилось лучше, и новую версию протокола до сих пор часто называют так.

Для того чтобы использовать шифрование, у сайта должен быть специальный сертификат, или, как он еще называется, цифровая подпись, который подтверждает, что механизм шифрования действительно надежен и соответствует протоколу. Индикаторами того, что у сайта такой сертификат есть, являются, помимо буквы «S» в HTTPS, зеленый замочек и надпись «Защищено» или название компании в адресной строке браузера.

Как сайту получить SSL-сертификат

Существует два способа. Способ первый — веб-мастер может издать и подписать сертификат самостоятельно, сгенерировав криптографические ключи. Такой сертификат будет называться самоподписанным (англ. Self-Signed). В этом случае соединение с сайтом также будет зашифровано, но при попытке зайти на сайт с таким сертификатом пользователю будет показано предупреждение, что сертификат — недоверенный (неподтвержденный центром или устаревший). Обычно в окне браузер показывает перечеркнутый замочек и выделенные красным буквы HTTPS, или выделяет красным и перечеркивает буквы HTTPS в поисковой строке — зависит от браузера.

Второй способ (и единственный правильный) — приобрести сертификат, подписанный каким-либо из доверенных центров сертификации (Certificate authority). Сертификационные центры изучают документы владельца сайта и его право на владение доменом — ведь, по идее, наличие сертификата должно также гарантировать пользователю, что ресурс, с которым он обменивается информацией, принадлежит реальной легитимной компании, зарегистрированной в определенном регионе.

Сертификационных центров существует довольно много, но авторитетные среди них можно пересчитать по пальцам. От репутации центра зависит то, насколько ему будут доверять компании-разработчики браузеров и как они будут отображать сайт с таким сертификатом. От вида сертификата, срока его действия и репутации центра и зависит цена на сертификат.

Какими бывают SSL-сертификаты

Сертификаты, подписанные центрами, делятся на несколько видов — в зависимости от уровня надежности, того, кто и как их может получить и, соответственно, цены.

Первый называется DV (англ. Domain Validation — проверка домена). Для его получения физическому или юридическому лицу нужно доказать, что они имеют некий контроль над доменом, для которого приобретается сертификат. Проще говоря, что они либо владеют доменом, либо администрируют сайт на нем. Этот сертификат позволяет установить защищенное соединение, но в нем нет данных об организации, которой он выдан, а для его оформления не требуется никаких документов. Процесс получения такого сертификата обычно занимает несколько минут.

Сертификаты более высокого уровня — OV (англ. Organization Validation — проверка организации). Такие сертификаты выдаются только юридическим лицам, и от них требуются документы, подтверждающие существование организации, — так подтверждается не только безопасность соединения с доменом, но и то, что домен принадлежит организации, указанной в электронном сертификате. Оформление может занимать несколько дней, пока проверяются все документы. Наличие DV или OV-сертификата у сайта в браузере отображается серым или зеленым замочком, словом Secure и буквами HTTPS в адресной строке.

И еще есть EV (англ. Extended Validation — расширенная проверка) — сертификаты самого высокого уровня. Такой сертификат также могут получить только юридические лица, предоставившие все необходимые документы, а отличительной особенностью является то, что название и локация организации отображаются зеленой надписью в адресной строке после зеленого замочка. Такие сертификаты пользуются наибольшим доверием у браузеров, но они и дороже всего. В основном их приобретают крупные компании. Даже банки часто приобретают их в основном не для основного сайта, а отдельно для домена своего сервиса онлайн-платежей.

Информацию о сертификате (кем выдан, когда и сколько действует) можно посмотреть, кликнув на название организации или надпись Secure — правда, это можно сделать не во всех браузерах.

Что может быть не так с сертификатами

Один из принципов, по которым основные разработчики браузеров, такие как Google и Mozilla, выстраивают свою политику — безопасность Интернета и пользовательских данных в нем. В этой связи осенью 2017 года Google анонсировала, что отныне будет маркировать все страницы, использующие HTTP-соединение, как «незащищенные», и, по сути, блокировать пользователям доступ к ним.

Фактически, это условие вынудило все сайты на HTTP в ускоренном темпе приобретать доверенные сертификаты. Соответственно, спрос на услуги сертификационных центров вырос в разы, а время на проверку документов последним, естественно, хотелось бы сократить, чтобы выдать как можно больше этих самых сертификатов. Поэтому многие из центров стали проводить проверку гораздо менее тщательно.

Результатом этого становится то, что надежные сертификаты получают далеко не самые надежные сайты. Так, Google провела расследование, по результатам которого выяснилось, что один из самых крупных и авторитетных центров выдал более 30 тыс. сертификатов, не осуществив при этом должной проверки. Последствия для центра не радужные: Google заявила, что перестанет считать доверенными все сертификаты, выданные центром, пока тот полностью не переделает всю систему проверки и не установит новые стандарты. Mozilla также планирует ужесточить верификацию сертификатов в своих браузерах и тем самым повлиять на требования к их выдаче.

Тем не менее пока полностью уверенным в надежности сертификата и получившей его организации быть нельзя. Даже если это EV-сертификат, внешне соответствующий всем требованиям безопасности, не стоит доверять тому, что написано зеленым шрифтом, безоговорочно.

С EV-сертификатами все даже особенно плохо: злоумышленник может зарегистрировать компанию с названием, подозрительно похожим на название какой-нибудь известной компании и получить для своего сайта EV-сертификат. В этом случае зелеными буквами в адресной строке будет написано как раз-таки название компании (очень похожее на название другой известной компании), что позволит злоумышленнику повысить доверие пользователя к фишинговому сайту. Поэтому никогда не забывайте об осторожности и соблюдении правил при использовании любой веб-страницы.

www.kaspersky.ru

Что такое SSL, TLS, установка и настройка сертификата https

Основная установка и настройка будет проходить под Debian 8 Jessie, вебсервер NGINX, в бекенде Apache или PHP-FPM.

Инструментарий: Far Manager и Putty.

Команды вводятся в консоль SSH.

Если вы авторизованы не подroot, добавляйте перед консольными командамиsudo

Что такое SSL, TLS

SSL (англ. secure sockets layer — уровень защищённых cокетов) — криптографический протокол, который обеспечивает безопасную связь между сервером и клиентом. Этим протоколом шифруется интернет-трафик, который невозможно прослушать. В 2014 году был скомпрометирован (была обнаружена уязвимость), из-за чего на основании протокола SSL 3.0 был создан стандарт TLS, учитывающий ошибки предшественника, а SSL фактически прекратил своё развитие.

TLS (англ. Transport Layer Security — безопасность транспортного уровня) — криптографический протокол, обеспечивающий защищённую передачу данных от сервера к клиенту. TLS является потомком SSL 3.0. В основе работы лежат симметричное шифрование для конфиденциальности, асимметричная криптография для аутентификации и коды аутентичности сообщений для сохранения их целостности.

Данный протокол широко используется в приложениях, работающих с сетью Интернет, таких как веб-браузеры, работа с электронной почтой, обмен мгновенными сообщениями и IP-телефония (VoIP).

Сегодня, когда говорят об SSL, то, как правило, подразумевают его потомка TLS. Поэтому, когда говорят, что нужно установить SSL сертификат на сайт, то, как правило, подразумевают установку TLS сертификата.

Почему нужно использовать SSL/TLS

Есть как минимум одна веская причина: вы не сможете воспользоваться преимуществами нового протокола HTTP2 (HTTP/2 приходит на смену текущему стандарту HTTP/1.1), если для вашего сайта не установлен и настроен сертификат безопасности SSL/TLS.

Также безопасность данных в интернете является всё более востребованной и актуальной темой. И чем дальше, тем больше: Google заявил, что наличие SSL-шифрования на сайте является положительным фактором в ранжировании сайта в поисковой выдаче. Также, наличие HTTPS является обязательным атрибутом для каждого e-commerce сайта: интернет-магазинов, сервисов по приёму платежей, обменников, а также платных сервисов, данные пользователей которых являются желанной добычей хакеров. Чтобы предотвратить фишинг-атаку на пользователя и не дать обмануть его, и нужно наст

sheensay.ru

типы, выбор, приемущества. / Habr

Многие задавали себе вопрос, чем различаются разные SSL-сертификаты, зачем его получать и почему нельзя использовать самоподписанный.Здесь я попытаюсь ответить на эти вопросы, рассмотрев:

- Причемущества от наличия SSL вообще, и подписанного сертификата в частности.

- Типы SSL-сертификатов.

- Пути их получения.

Я не претендую за 100% верность данной статьи, она основана только на моем мнении и личном опыте 🙂

SSL — Secure Sockets Layer — стандарт передачи защифрованных данных через сеть. Касательно web-индустрии это протокол HTTPS.

О сертификатах вообще и зачем их нужно подписывать.

Для начала разберемся, что такое SSL-сертификат.

Здесь и далее речь пойдет приемущественно о web-сайтах. Вопросы SSL + FTP, Email, цифровых подписей исходного кода и пр. до поры оставим в стороне.

SSL-сертификат, это индивидуальная цифровая подпись вашего домена. Он может быть:

- Самоподписанным. Это значит, что вы сами выдали себе сертификат, и сами его подписали.

- Подписанный недоверенным центром сертификации. Это значит, что сертификат сайта проверен, но сам «проверяющий» доверия не удостоен.

- Подписанный доверенным ЦС. Это значит, что данные сертификата проверены компанией, которая имеет на это право, они как минимум существуют.

Разберем их более подробно.

Самоподписанный сертификат не гарантирует ничего. Любой человек может взять и выдать себе такой сертификат. Все браузеры выдают клиенту предпреждение о том, что сертификат не надежен.

Подписанный не доверенным ЦС сертификат тоже не подтверждает ничего, т.к. существуют ЦС, продающие сертификаты всем желающим и без проверок. Большинство браузеров реагирует на такие сертификаты аналогично самоподписанным.

Сертификат, подписанный доверенным источником (как пример — Thawte или VerySign) подтверждает, что:

- Данный сайт действительно принадлежит компании, за которую себя выдает, а не Васе-фишеру из соседнего подъезда.

- Компания, которую представляет сайт — действительно существует в жизни, а не в мыслях Васи из соседнего подъезда.

- Данные этой компании проверены и зарегистрированы центром сертификации.

На доверенные сертификаты браузеры ошибку не выдают.

Но это технически. А теперь о том, что показывает доверенный сертификат посетителю вашего сайта.

- Это действительно тот сайт, на который мы шли, а не дефейс или фишинг.

- Сайт создан в серьез и надолго. В общем случае, желающие «поиграть недельку» не готовы выложить деньги за сертификат.

- Сайт принадлежит компании, либо зарегистрированному физ. лицу, а не неведомому анониму. Плюсы понятны — желающие обмануть или украсть редко стремятся удостоверить свою личность.

- Компанию волнует защищенность информации и подтверждение своей подлинности.

- Если что-то случится, эту компанию можно найти через сертификатора.

Многих пользователей (особенно зарубежных — наши пока к этому не привыкли) самоподписанный сертификат (или отсутствие SSL в вещах, касающихся услуг\финансов\privacy) может если и не отпугнуть, то поставить жирный минус в вашу пользу.

Мой личный вывод: на всех сайтах, связанных с онлайн-коммерцией, платежами, личной информацией SSL должен быть.

Типы сертификатов.

Допустим, руководствуясь соображениями из 1 части статьи вы решили купить подписанный сертификат. Каково же будет ваше удивление, когда на сайте ЦС вы узнаеете, что они бывают разные 🙂

Типы сертификатов:

Esential SSL — самый не дорогой и быстро оформляемый сертификат. Доступен как для юридических, так и для физических лиц. Проверяется только право владения доменным именем, личные данные или регистрация компании не проверяются. Выдается на 1 домен.

Instant SSL — доступен и для физ. лиц, и для юр. лиц. Проверяется право владения доменом, регистрационные данные компании либо личность физ. лица. Выдается на 1 домен.

SGC SSL-сертификат. — Аналогично Instant SSL, но с поддержкой 40-битных расширений (актуально для старых ОС и браузеров). Выдается на 1 домен, либо wildcard (см. ниже).

Обычный Wildcard. — тоже самое, что и обычный сертификат, но выдается не на 1 домен, а на все поддомены корневого домена. Т.е. не только на domain.com, a и на www.domain.com, bill.domain.com и т.д. Стоит на порядок дороже.

EV (Extended Validation) сертификат. — сертификат расширенной проверки, доступен только юридическим лицам. Проверяется владение доменом, компания, нотариально заверенные переводы документов на английский язык, требует подтверждения данных третьей стороной. Позволяет установить на сайте картинку-подтверждение владением и отображается в браузерах как гарантированно доверенный (зеленым цветом), против желтого у обычных сертификатов. Стоит в 2-3 раза дороже обычного, регистрация занимает продолжительное время.

В браузере выглядит так:

EV Wildcard и EV SGC. — аналогично Wildcard и SGC, но с расширенной проверкой.

Instant и Essential сертификаты позиционируются как продукт для сайтов частных лиц и органзаций, не связанных с электронной коммерцией.

Extended Validation — для сайтов, связанных с финансами, услугами (интернет-банкинг, платежные системы, интернет-магазины и пр.).

В следующей статье я напишу, как выбрать регистратора и получить сертификат.

habr.com

Как выбрать SSL-сертификат?

1. Что такое SSL-сертификат?

Это стандарт шифрования, который устанавливает безопасное соединение между клиентом и сервером. Другими словами, это гарантия того, что данные между браузером и вашим сайтом будут передаваться по защищенному каналу. Как следствие, SSL-сертификат информирует посетителей сайта о том, что вашему ресурсу можно доверять.

2. Какие бывают виды сертификатов?

Выделяют различные виды SSL-сертификатов в зависимости от типа проверки:

- Сертификаты с проверкой домена – подтверждают подлинность доменного имени. Не содержат информации о компании.

- Сертификаты с проверкой компании – содержат информацию не только о домене, но и о компании, которой выдан сертификат. Пользуются большим доверием у пользователей.

- Сертификаты на домен и поддомены (Wildcard SSL) – обеспечивают защиту неограниченного количества субдоменов одним сертификатом. Сертификат выдается на определенное доменное имя и при этом защищает все поддомены. Данные сертификаты могут быть как с проверкой домена, так и с проверкой организации.

- Сертификаты с расширенной проверкой организации (Extended Validation SSL (EV SSL)) – обеспечивают наивысшее доверие клиентов. Когда пользователь находится на сайте с EV SSL сертификатом, браузер подсвечивает адресную строку зеленым цветом.

3. Чем отличаются DV и OV SSL?

DV-сертификаты (от английского Domain Validation) — это сертификаты, подтверждающие подлинность доменного имени. Они не содержат информации о компании. Для их выпуска используется базовый уровень SSL валидации.

OV-сертификаты (от английского Organization Validation) — сертификаты, предназначенные для компаний и организаций. Они содержат информацию не только о домене, но и компании, которой был выдан сертификат. Тем самым такие сертификаты пользуются большим доверием со стороны пользователей.

4. Что такое SAN и Wildcard?

Обычно стандартный SSL-сертификат выдается на одно полное доменное имя. Это означает, что с его помощью можно защитить только тот домен, для которого он был выписан. При использовании Wildcard SSL, вы получаете SSL-сертификат, выданный для основного домена и всех субдоменов.

SAN SSL-сертификаты защищают множество доменов, субдоменов, серверов. Данные сертификаты работают как с внешними, так и внутренними доменными именами.

5. Наши рекомендации:

Если у вас простой сайт и нет дополнительных субдоменов, то вам подойдет Thawte SSL 123.

Если ваша организация требует расширенной проверки для работы с зарубежными поставщиками либо хранит персональные данные клиентов, для повышения доверия со стороны пользователей вы можете выбрать GeoTrust True Business ID, когда у вас нет субдоменов.

В случае, если у вас есть субдомены, вам подойдет GeoTrust True Business ID with WildCard.

Если у вас крупная организация, требующая максимальной защиты доменного имени и доверия пользователей, обратите внимание на GeoTrust True Business ID with EV.

Для крупных банковских и финансовых организаций мы рекомендуем сертификаты Symantec (VeriSign).

hoster.by

SSL сертификаты и HTTPS: что нужно знать

От автора: Если вы пользуетесь Chrome 56 и выше, то могли замечать, что некоторые HTTP страницы помечены, как незащищенные. Эта функция была представлена в январе 2017, но только для страниц, собирающих пароли и данные о кредитных картах. Функция является частью плана Google по переходу на более безопасный интернет. В итоге, они хотят пометить все HTTP страницы как «незащищенные» и сменить индикатор HTTP защищенности на красный треугольник, который используется для отключенных HTTPS соединений.

Переключение на HTTPS может стоить больших усилий. Но как же активировать это защищенное соединение? В чем его преимущества? Давайте разбираться.

Что такое HTTPS?

HTTPS расшифровывается как HyperText Transfer Protocol Secure или безопасный протокол передачи гипертекста. Самое очевидное различие с HTTP – это слово «безопасный». Соединение зашифровано, что предотвращает считывание данные при перехвате.

Чтобы безопасное соединение заработало, отправитель и получатель должны использовать код для шифрования и дешифрования сообщения. Процесс шифрования осуществляется с помощью SSL сертификата.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнееЧто такое SSL сертификаты

SSL сертификаты основаны на шифровании с открытым ключом.

Эта техника шифрования использует два ключа: закрытый и открытый ключ (оба являются набором случайных чисел). Открытый ключ доступен всем. Если Джон хочет послать сообщение Кэрол, он может взять ее открытый ключ и зашифровать им сообщение. Расшифровать сообщение можно только с помощью закрытого ключа Кэрол. Если хакер перехватит сообщение, он не сможет его прочитать, потому что у него нет закрытого ключа Кэрол.

Типы SSL сертификатов

На данный момент существует три типа SSL сертификатов:

сертификаты, которые подтверждают только доменное имя;

сертификаты, которые подтверждают домен и организацию;

сертификаты с расширенной проверкой.

Сертификаты с проверкой доменного имени самые обычные. Они проверяют, имеет ли владелец SSL сертификата права на определенный домен. С таким сертификатом относительно легко работать, и оформляется он не так долго.

Сертификаты с подтверждением домена и организации берут за основу первый сертификат и добавляют к нему проверку организаций. Посмотреть эту информацию можно, нажав на иконку замка в адресной строке браузера.

Сертификаты с расширенной проверкой обеспечивают максимальную безопасность. Проверка сертификата этого типа очень тщательная (по строгим правилам EV) и включает:

проверка юридического, физического и эксплуатационного существования юридического лица;

проверка, соответствует ли личность юридического лица официальным документам;

проверка, обладает ли юридическое лицо исключительным правом использовать домен, указанный в сертификате EV SSL.

Что выбрать, решать вам. Для маленького бизнеса достаточно будет сертификата с подтверждением домена. Но если вы обслуживаете большой интернет-магазин, сертификат с расширенной проверкой будет хорошим вложением. Почему? Потому что этот сертификат добавляет иконку зеленого замка в адресной строке браузера, где будет отображаться название вашей компании, что повысит доверие пользователей к вашему сайту.

Стоимость SSL сертификатов

SSL сертификаты можно купить у разных поставщиков (центров сертификации), например у Symantec. Цена варьируется от $150 в год до $1000+ в год. Все зависит от типа сертификата и гарантий.

Но есть и бесплатный SSL сертификат от Let’s Encrypt.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Let’s Encrypt – автоматизированный и открытый центр сертификации, работающий на благо общественности. Их спонсорами выступают крупные бренды типа Mozilla, Cisco, Google и Facebook, что позволяет им выдавать людям цифровые сертификаты для активации HTTPS совершенно бесплатно.

Как установить SSL сертификат

Если вы удачливый, то у вашего хостинг провайдера есть помощник по установке SSL (или еще лучше – установщик в один клик). Это поможет развернуть защищенное соединение за считанные минуты. С набором популярности HTTPS соединения все больше хостинг провайдеров будут включать эту услугу в свои тарифы.

Если у вашего провайдера нет такой возможности, придется установить SSL сертификат вручную. Процесс может занять довольно много времени. К счастью для нас, Mitchell Anicas с сайта Digital Ocean написал подробнейшее руководство по установке SSL сертификата.

Преимущества HTTPS/SSL

HTTPS обладает следующими преимуществами:

Безопасность: HTTPS – безопасное соединение, т.е. если сообщение зашифровано, его невозможно прочесть без соответствующего ключа. Это крайне важно, когда ваш сайт управляет конфиденциальными данными пользователей.

Доверие: SSL сертификат повышает доверие пользователей к вашему сайту.

Скорость: переключение на HTTPS может повысить скорость загрузки.

SEO: в 2014 году Google стали использовать HTTPS в качестве сигнала рейтинга в выдаче. Сейчас это очень слабо влияет на рейтинг, но в будущем Google может усилить влияние защищенного соединения.

Что необходимо учесть при переходе на HTTPS

Внедрение SSL сертификата – это не легкая задача. Прежде нужно учесть несколько вещей. Например, время, необходимое на внедрение. Также SSL сертификат действует ограниченное время. То есть время от времени его придется обновлять.

Также нужно учесть его стоимость. Конечно, Let’s Encrypt предлагает бесплатные сертификаты, но это самая простая версия. Если необходимо подтверждение организации или расширенная проверка, придется заплатить.

Переключение с HTTP на HTTPS может вызвать ряд SEO проблем, в основном из-за битых ссылок. Решить проблему можно с помощью 301 редиректа через файл .htaccess:

RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L] |

Заключение

Нет никаких сомнений в том, что HTTPS будет набирать популярность в будущем. Безопасность и доверие пользователей – главные преимущества, но давайте не забывать и про небольшой прирост скорости загрузки страниц, а также о повышении рейтинга в поисковиках.

Можно получить бесплатный SSL сертификат. Однако проверка организаций и расширенная проверка все еще стоят очень дорого. Более того, развертывание может занять много времени и вызвать различные проблемы.

Нужен ли вам HTTPS?

Я считаю, что если вы полностью переделываете или пишите сайт с нуля, это стоит вашего времени. HTTPS – будущее интернета. Но если ваш сайт не собирает конфиденциальную информацию о пользователях, сертификат необязателен.

Автор: Kevin Vertommen

Источник: https://webdesign.tutsplus.com/

Редакция: Команда webformyself.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Верстка-Мастер. От теории до верстки популярных шаблонов

Изучите современную верстку сайтов с нуля

Подробнееwebformyself.com

Зачем нужен SSL сертификат на сайт, что вам дает https протокол.

SSL – криптографический протокол, используемый при организации зашифрованного соединения между браузером и ресурсом. Только с протоколом SSL возможно использование в адресной строке https.

Какую защиту предоставляет протокол SSL, для чего нужен?

Пользователь при совершении интернет-покупок вводит личные данные (номер банковской карточки, серию, номер паспорта, адрес, телефон и т.п.). В случае использования незащищенного соединения все данные могут быть перехвачены злоумышленниками и использованы в личных целях. Сертификат SSL шифрует передаваемую информацию и делает невозможным посторонний доступ к ней.

Сведения клиентов без использования SSL-протокола остаются незащищенными. Помимо этого, при использовании общедоступного Wi-Fi соединения злоумышленник может перенаправить его на сайт-двойник с перехватом платежных данных, опубликовать свою рекламу.

Если соединение использует протокол защиты SSL, адрес ресурса начинается с обозначения запертого замка и зеленых символов https://. Пользователи могут быть уверены в безопасности сайта.SSL-сертификат помогает клиенту проверить сведения о владельцах сайта. Посетитель всегда сможет узнать, не является ли ресурс двойником используемого сайта.

Сертификаты защиты SSL используются на сайтах, где пользователи вводят персональную информацию и платежные данные. С ним ресурс защищен от появления клонов и подделок.

Виртуальный хостинг сайтов для популярных CMS:

Чем отличается платный SSL сертификат от бесплатного?

Платный нужен в таких случаях:

- При создании банковских и финансовых сайтов с целью защиты личных данных клиентов.

- При разработке онлайн-магазинов для надежности шифрования информации, передаваемой от посетителя.

- При установке https-протокола на несколько доменов (поддоменов).

- При желании установить на сайт адресную строку зеленого цвета. Она качественно выделяет ресурс среди конкурентов, демонстрируя название организации.

- Платный SSL увеличивает быстроту отклика сайта.

- Бесплатный протокол можно получить в разных центрах сертификации. Но уровень доверия у популярных браузеров к бесплатным сертификатам невысок. В случае возникновения сбоев или изменения политики поисковых систем и разработчиков браузеров – сайт, использующий бесплатный самоподписный сертификат, может быть отмечен, как опасный, или недоверенный. При этом, владелец сайта может даже и не узнать об этом, теряя посетителей, а, следовательно, и клиентов.

- При покупке платного протокола Центр сертификации предоставляет юридические гарантии безопасности соединения, которые зависят от вида сертификата.

- Бесплатные протоколы не применяются для создания сайтов с платежными системами, интернет-магазинов, банковских и микрофинансовых и иных ресурсов, где проводится прием платежей. Посетители увидят предупреждение, что используемый сертификат не является доверенным, их платежи не защищены.

- Часть бесплатных SSL запрещается устанавливать на коммерческие сайты.

- Выпуск бесплатных протоколов SSL – трудоемкая операция, часто выполняется за отдельную плату. Перевыпуск проводят с целью дополнений и изменений в сертификат.

Какая польза от использования SSL в интернет-магазинах?

Посетители интернет-магазина обращают внимание на безопасность соединения, желают удостовериться в защите передаваемой информации. Использование SSL предоставляет такие преимущества:

- Шифрование персональной информации пользователя и сведения о его платежных картах.

- Гарантию подлинности вебсайта фирмы.

На сегодняшний день, использование https-протокола – это рекомендация, и данные о том, что сайт не использует защищенное соединение показываются только в адресной строке бразуера, практически незаметно для пользователей:

В то же время сайты, которые однозначно должны работать по защищенному протоколу (например, на них производится онлайн-оплата через платежные сервисы, либо вводятся платежные или личные данные пользователей) в случае использования недоверенного сертификата могут потерять часть посетителей из-за более убедительного предупреждения. Вы бы вряд ли захотели посетить сайт, увидев такую рекомендацию:

Для каких сайтов необходимо использование SSL?

- Ресурсов, занимающихся коммерческой деятельностью. Онлайн-продавцы должны обеспечить надежность шифрования и защиты данных. Если посторонние смогут увидеть конфиденциальные сведения, деятельность ресурса закончится плохо для владельца и клиентов.

- Если посетитель регистрируется, вносит свои анкетные данные. Без использования SSL злоумышленники могут увидеть персональные данные. Это опасно для пользователей, которые зачастую применяют одни и те же логины-пароли для разных ресурсов. Преступнику не составит труда взломать личный кабинет финансового ресурса и перевести средства на другой счет (собственный). Все незащищенные пользовательские входы достаточно уязвимы.

Если ресурс не собирает никакие конфиденциальные сведения, SSL-защита ему не требуется. Если на интернет-ресурсе не предусмотрен вход пользователя, не выполняется передача платежных данных, достаточно использовать бесплатный сертификат SSL или продолжать работать по протоколу http.

В случаях, когда сфера деятельности ресурса связана с электронной коммерцией, крайне важно использовать высоконадежный SSL, подтвержденный проверенным центром сертификации.

Недостатки от внедрения SSL:

- В течение следующих 3-4 недель – возможно снижение трафика из поисковых систем. Показатели восстановятся в течение следующего месяца. Изменения коснутся исключительно объемов поискового трафика. Рекламный от введения SSL не пострадает.

- «Переезд» на https-протокол требует финансовых затрат. Эффективная защита возможна только при внедрении платного SSL-сертификата.

Зачем сайту нужен https протокол, какие еще плюсы он дает?

Не знаете, зачем лично вам переводить сайт на https-протокол? Сравните процент использования http и https протокола на сайтах, которые показываются на первой странице поисковой выдачи Google и рост этого процента за 2 года (по данным MOZ):

За два года этот показатель вырос в 5 раз. И скорее всего, эта тенденция сохранится. В своем блоге представители Google предполагают, что в следующих релизах Google Chrome сайты, не использующие https протокол, могут быть отмечены, как небезопасные. Этого мало? Вот еще несколько причин перейти на защищенный протокол.

Защита посетителей. Для уважающего себя ресурса, занимающегося коммерцией, защита покупателей входит в число главных приоритетов. Клиенты всегда обращают на это внимание, что сказывается на объемах продаж продукта. Сайты, загружаемые по протоколу https, находятся в поисковых системах на более высоких позициях.

- Многие сервисы перед началом работы требуют обеспечения безопасного соединения для передачи данных. Это значит, что без использования SSL-протокола невозможно сотрудничество со многими сервисами, к примеру push-уведомления или Яндекс-касса.

- Визуальная безопасность. В адресной строке ресурса появляется зеленый значок закрытого замка. Может прописываться название компании. Это дополнительно свидетельствует о защите данных, что подтверждает высокую надежность компании.

Вполне вероятно, что через несколько лет привычный всем протокол http не будет использоваться по причине небезопасности соединения. Все компании, информационные сайты и интернет-магазины будут использовать только https-протокол.

Как и где получить сертификат?

- Найти компанию, занимающуюся созданием и реализацией SSL-сертификатов.

- Заказать необходимый SSL.

- Установить сертификат на свой ресурс. Это можно выполнить самостоятельно или привлечь к процессу техподдержку хостинга.

SSL-сертификат нужен для работы компаний, ресурсов, организаций и интернет-магазинов, в которые передаются любые персональные, платежные и конфиденциальные сведения клиента. Передача выполняется в момент соединения пользователя с сайтом компании. Также SSL-протокол играет важную роль в создании имиджа надежности ресурса, гарантирует клиентам полную безопасность.

www.ipipe.ru