Nginx SSL, Nginx https | Установка SSL-сертификата на Nginx | REG.RU

В статье мы рассмотрим, как установить SSL-сертификат на веб-сервер Nginx.

Перед установкой SSL убедитесь, что вы его заказали. Затем перейдите в Личный кабинет, кликните по строке нужного SSL-сертификата и убедитесь, что у услуги статус «Активна»:

Если услуга неактивна, используйте инструкцию в зависимости от типа сертификата: Как активировать сертификаты: AlphaSSL и DomainSSL или Как активировать сертификаты: OrganizationSSL и ExtendedSSL.

Как установить SSL-сертификат на Nginx

После активации сертификата вам будут доступны необходимые данные для его установки, подробнее в статье Где взять данные для установки SSL-сертификата.

Также вы можете использовать для установки сертификат, купленный в сторонней компании.

Рассмотрим, как выполняется установка и настройка Nginx SSL:

- 2.

Создайте файл your_domain.key и скопируйте в него содержание приватного ключа сертификата.

- 3.

Загрузите созданные файлы your_domain.crt и your_domain.key на сервер в директорию /etc/ssl/. Директория может быть иной, например /etc/nginx/ssl/your_domain.com

- 4.

Откройте конфигурационный файл Nginx и отредактируйте виртуальный хост вашего сайта, который вы хотите защитить сертификатом. Выполните минимальную для работы настройку, добавив в файл следующие строки:

server { listen 443 ssl; server_name your_domain.com; ssl_certificate /etc/ssl/your_domain.crt; ssl_certificate_key /etc/ssl/your_domain.key; }Где:

your_domain.com — домен сайта,

/etc/ssl/your_domain.crt — путь до созданного файла с тремя сертификатами,

Минимальная установка и настройка выполнена. Далее вы можете добавить расширенные настройки конфигурационного файла либо сразу перейти к шагу 12.

- 5.

Если вы хотите, чтобы сайт работал не только по защищённому соединению (https://), но и по незащищенному (http://), то нужно создать единый HTTP/HTTPS сервер. Для этого в конфигурационном файле Nginx необходимо иметь две секции server{} для каждого типа соединения.

Добавьте в секцию server{}, которую вы создали на шаге 4, следующую строку:

- 6.

Также вы можете дополнительно оптимизировать работу Nginx HTTPS-сервера. SSL-операции задействуют дополнительные ресурсы сервера. Чтобы снизить количество операций, можно повторно использовать параметры SSL-сессий. Они хранятся в кеше SSL-сессий. Можно задать тип кеша (в примере это shared-кеш, разделяемый между всеми рабочими процессами) и его размер в байтах (в 1 Мб кеша помещается около 4000 сессий) с помощью директивы ssl_session_cache.

Также можно увеличить таймаут кеша (время, в течение которого клиент повторно использует параметры сессии) директивой

Также можно увеличить таймаут кеша (время, в течение которого клиент повторно использует параметры сессии) директивой Добавьте в конфигурационном файле в секции server{} строки:

ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; keepalive_timeout 70; - 7.

Вы можете указать протоколы SSL, которые поддерживает сервер:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; Чтобы при использовании протоколов SSLv3 и TLS серверные шифры были более приоритетны, чем клиентские, добавьте следующую строку:

ssl_prefer_server_ciphers on; org/HowToStep»>

9.- 10.

Сохраните и закройте конфигурационный файл Nginx.

- 11.

Если вы не остановились на шаге 4, то секция server{} в конфигурационном файле с расширенными настройками будет выглядеть так:

server { listen 443 ssl; listen 80; server_name your_domain.com; ssl_certificate /etc/ssl/your_domain.crt; ssl_certificate_key /etc/ssl/your_domain.key; ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; keepalive_timeout 70; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_prefer_server_ciphers on; ssl_stapling on; ssl_trusted_certificate /etc/ssl/ca.crt; resolver 8.8.8.8; } Чтобы изменения вступили в силу, перезагрузите сервер Nginx:

sudo /etc/init.d/nginx restart

Объедините три сертификата (сам SSL-сертификат, корневой и промежуточный сертификаты) в один файл. Для этого создайте на ПК новый текстовый документ с именем your_domain.crt (your_domain — доменное имя сайта, который вы хотите защитить). Создать его можно при помощи блокнота или другого текстового редактора. Поочередно скопируйте и вставьте в созданный документ каждый сертификат. После вставки всех сертификатов файл должен иметь вид:

-----BEGIN CERTIFICATE----- #Ваш сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Промежуточный сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Корневой сертификат# -----END CERTIFICATE-----

Обратите внимание: один сертификат идёт следом за другим, без пустых строк.

Чтобы уменьшить время загрузки страниц у пользователей сайта, нужно разрешить серверу прикреплять OCSP-ответы для валидации сертификата. При этом необходимо указать путь к файлу корневого сертификата и DNS-сервер. Создайте файл ca.crt и скопируйте в него содержимое корневого сертификата

Затем добавьте в конфигурационном файле в секции server{} строки:

ssl_stapling on;

ssl_trusted_certificate /etc/ssl/ca.crt;

resolver 8.8.8.8;Где:

/etc/ssl/ca.crt — путь до файла с корневым сертификатом,

8.8.8.8 — DNS-сервер.

Готово, вы установили SSL-сертификат на Nginx.

Помогла ли вам статья?231 раз уже помогла

Apache ssl: настройка https на веб-сервере Apache

Настройка HTTPS на Apache и установка SSL необходима, чтобы обеспечить защиту данных пользователей на вашем веб-сайте. В инструкции ниже описана установка SSL-сертификата Comodo, GlobalSign и других, предоставляемых REG.RU, и установка SSL, заказанных в других компаниях.

В инструкции ниже описана установка SSL-сертификата Comodo, GlobalSign и других, предоставляемых REG.RU, и установка SSL, заказанных в других компаниях.

Активный SSL-сертификат

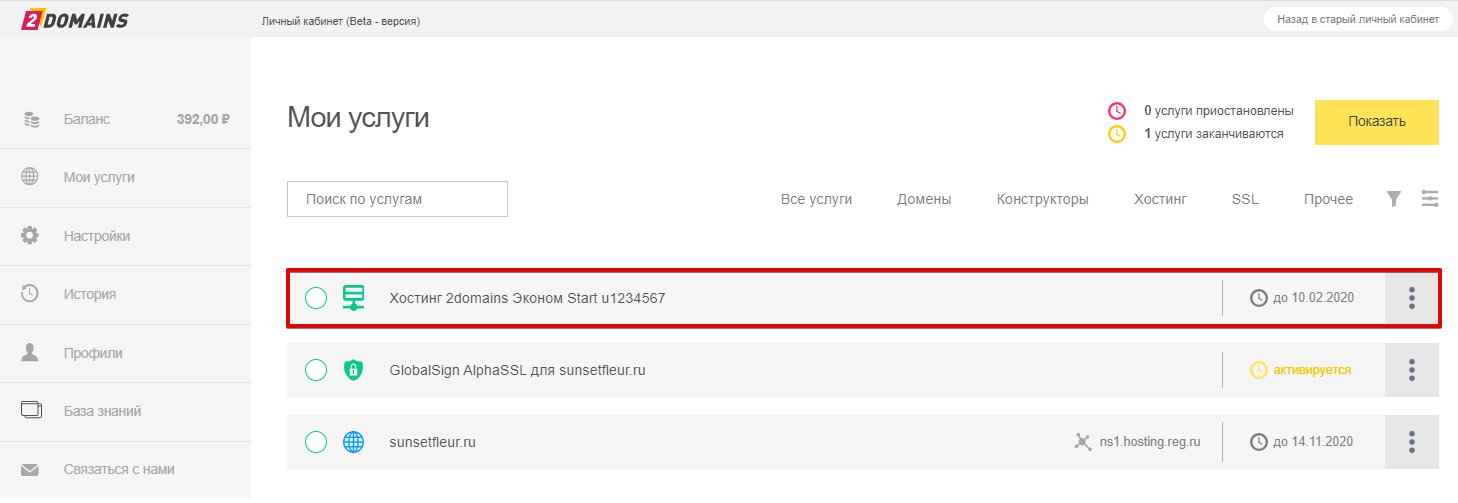

Перед установкой SSL-сертификата от REG.RU перейдите к списку услуг и убедитесь, что услуга SSL-сертификата активна (значок зелёного цвета):

Если услуга SSL не активна, активируйте SSL-сертификат.

Установка SSL

После выпуска SSL на ваш контактный e-mail придёт письмо с данными для его установки, это:

- сам сертификат;

- корневой сертификат;

- промежуточный сертификат.

Приватный ключ обычно генерируется при заказе SSL и сохраняется на ваш локальный ПК.

Установка на Ubuntu/Debian

Перед установкой SSL на Ubuntu/Debian необходимо включить модуль mod_ssl с помощью команды:

Чтобы установить SSL:

- 1.

Создайте на вашем сервере в каталоге /etc/ssl/ файлы domain_name.crt, private.key и chain.crt со следующим содержимым:

- domain_name.crt — сам сертификат;

- private.key — приватный ключ;

- chain.crt — цепочка сертификатов, которая содержит сначала промежуточный сертификат и следом за ним корневой (с новой строки без пробелов и пустых строк).

Откройте файл конфигурации Apache. В зависимости от особенностей вашего сервера этот файл находится по одному из следующих адресов:

- для CentOS: /etc/httpd/conf/httpd.conf;

- для Debian/Ubuntu: /etc/apache2/apache2.conf;

- если вы устанавливаете SSL-сертификат на OpenServer, используйте путь к его корневой папке.

В конце файла создайте копию блока «VirtualHost». Укажите для блока порт 443 и добавьте внутри него строки:

SSLEngine on SSLCertificateFile /etc/ssl/domain_name. 443$

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI} [R=301,L]

443$

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI} [R=301,L]Подробнее про редирект через .htaccess вы можете узнать в статье: Редирект через .htaccess.

Также по инструкции вы можете настроить редирект с помощью Nginx на VPS.

Проверка установленного SSL

Вы можете проверить корректность установки SSL-сертификата по инструкции: Как проверить правильность установки SSL-сертификата?

Если у вас возникли сложности с установкой SSL-сертификата, вы можете написать заявку в службу поддержки, и наши специалисты вам помогут.

Помогла ли вам статья?124 раза уже помогла

Ошибка SSL-сертификата: как исправить | REG.RU

С апреля 2017 года владельцы ru-доменов установили более 220 тысяч SSL-сертификатов: статистика по ссылке. В 2018 подробно описывать необходимость SSL излишне.

Он нужен для безопасности личных данных. Подробнее в статье: Для чего необходим SSL-сертификат.

Он нужен для безопасности личных данных. Подробнее в статье: Для чего необходим SSL-сертификат.Если на сайте установлен SSL, страница открывается по безопасному https-протоколу:

Зеленый цвет в адресной строке сигнализирует пользователям: здесь не украдут персональные данные (номер банковской карты, почтовый аккаунт, пароль).

Досадно, когда зеленый сигнал светофора не вовремя сменяется красным. Вдвойне досадно, если вместо защищенного соединения вы вдруг видите на сайте — ошибку протокола SSL. Почему так вышло и как исправить и убрать ошибку подключения SSL, читайте ниже:

Предварительно проверьте

Убедитесь, что вы не перепутали ошибку подключения SSL с другими проблемами. Если в браузере перестал открываться ваш сайт, сначала проверьте:

Правильно ли установлен SSL-сертификат.

Настроен ли редирект с http на https для Linux-хостинга/Хостинга для ASP.NET.

На какой домен установлен SSL-сертификат.

SSL-cертификат регистрируется на конкретный домен. То есть если сертификат установлен на домен faq-reg.ru, а вы зашли через адрес shop.faq-reg.ru, то будет показана ошибка SSL.

SSL-cертификат регистрируется на конкретный домен. То есть если сертификат установлен на домен faq-reg.ru, а вы зашли через адрес shop.faq-reg.ru, то будет показана ошибка SSL.

Если у вас установлен бесплатный SSL-сертификат, его действие распространяется только на сам домен и поддомен «www»: faq-reg.ru и www.faq-reg.ru. Для остальных поддоменов он не работает. Если вам необходим SSL-сертификат на поддомене, закажите отдельный сертификат для поддомена: Как купить SSL-сертификат?

Если с этим нет проблем, продолжите чтение статьи.

Почему возникает ошибка SSL

- сбились настройки системных часов или календаря,

- ваша антивирусная программа сканирует данные передаваемые по HTTPS-протоколу и может блокировать некоторый трафик,

- изменились настройки самого браузера,

- срабатывает вредоносный скрипт.

Ошибка протокола SSL, что делать

Системные настройки часов и календаря

Если на компьютере сбились настройки времени, браузер предупредит:

В Google Chrome

В Mozilla Firefox

Решить просто: установите верную дату.

Чтобы ошибка не повторялась, включите синхронизацию с сервером времени в сети Интернет (системные настройки Даты и времени).

Чтобы ошибка не повторялась, включите синхронизацию с сервером времени в сети Интернет (системные настройки Даты и времени).Настройки антивирусной программы

Если с часами все в порядке, а ошибка SSL на месте, проверьте настройки антивирусной программы. Скорее всего, в нем включена «проверка протокола https». Проверьте, если она включена, программа не примет самоподписанный бесплатный SSL-сертификат или сертификат, защищенный Let’s Encrypt. Попробуйте отключить функцию и зайти на сайт вновь.

Если ошибка SSL не пропала, отключите антивирусную программу и откройте сайт. Это решило проблему? Поможет смена утилиты.

Если не помогло, не забудьте включить антивирусную программу и поищите решение ниже.

Настройки браузера

- Откройте сайт в другом браузере.

- Проверьте, используете ли вы последнюю версию браузера. Если нет, обновите его до последней и откройте сайт вновь.

- Вероятно, это сбой браузера.

В таком случае, перезагрузите браузер и попробуйте зайти на сайт вновь.

В таком случае, перезагрузите браузер и попробуйте зайти на сайт вновь. - Если проблема осталась, отключите антивирусные веб-компоненты в разделе Расширения.

Радикальный способ — сброс настроек до первоначальных. Используйте его в крайнем случае.

Также вы можете сменить браузер на Intenet Explorer, пока проблема не будет решена. В этом браузере отсутствует ошибка SSL.

Вредоносные скрипты/фишинг/рекламные вирусы

Иногда ошибка SSL свидетельствует о реальной угрозе: браузер защищает вас от интернет-мошенников. Вероятно, в браузере открывается сайт-клон, на который вас переадресовывает.

Если подозреваете вражеское вмешательство, просканируйте компьютер с помощью антивирусной программы и удалите имеющиеся вирусы.

Если проблема осталась после перечисленных вариантов, обратитесь к специалисту, который продиагностирует конкретный случай, выявит что значит ошибка подключения ssl и исправит её.

Помогла ли вам статья?12 раз уже помогла

Wildcard SSL-сертификат для защиты поддоменов

Действие стандартного SSL-сертификата распространяется на домен, который указан при заказе (например, faq-reg.

ru), и его поддомен «www» (www.faq-reg.ru).

ru), и его поддомен «www» (www.faq-reg.ru).Если вы хотите защитить другие поддомены (например, support.faq-reg.ru, blog.faq-reg.ru и т.п.), при заказе выберите сертификат с поддержкой поддоменов. Благодаря этой опции будут защищены сам домен и все его поддомены.

Если при заказе услуги вы укажете домен mysite.ru, SSL-сертификат будет защищать все поддомены вида .mysite.ru: shop.mysite.ru, forum.mysite.ru, wiki.mysite.ru и т.д. Но не будет защищать домены 4 уровня .shop.mysite.ru.

Если же при заказе вы укажете поддомен shop.mysite.ru, SSL-сертификат будет защищать все поддомены вида .shop.mysite.ru: 1.shop.mysite.ru, 2.shop.mysite.ru, 3.shop.mysite.ru и т.д. Но не будет защищать домены 5 уровня .1.shop.mysite.ru.

Чтобы выбрать сертификат с поддержкой поддоменов, перейдите на страницу заказа SSL:

На странице будут представлены все доступные SSL-сертификаты с поддержкой Wildcard (т.

е. с защитой поддоменов), их стоимость и технические характеристики.

е. с защитой поддоменов), их стоимость и технические характеристики.В REG.RU вы можете заказать следующие Wildcard-сертификаты:

Совет

Мы рекомендуем вам GlobalSign DomainSSL и GlobalSign OrganizationSSL. Их можно заказать как для конкретного поддомена (будет защищён только этот поддомен и его псевдоним с «www»), так и для домена (в таком случае он будет распространяться на все прямые поддомены этого домена).

Обратите внимание, после покупки и активации SSL-сертификата с защитой поддоменов в наименовании услуги будет фигурировать слово «Wildcard».

Защитите поддомены с помощью Wildcard SSLВыберите для своего сайта Wildcard SSL. Ваш домен и все его поддомены будут надёжно защищены

Подробнее Помогла ли вам статья?194 раза уже помогла

Какой SSL сертификат выбрать для сайта: выбор SSL-сертификата на REG.

RU

RUСуществует три типа SSL-сертификатов:

Такие сертификаты подойдут физическим лицам. Они предназначены только для шифрования данных, передаваемых между вашим сервером и браузером посетителя. Сертификаты начального уровня не подтверждают бизнес-статус компании.

SSL-сертификаты начального уровня используются:

- для защиты административной части сайта,

- для доступа сотрудников и партнёров к внутренним системам компании через каналы сети Интернет,

- для доступа к системам статистики.

Такие сертификаты не рекомендуется использовать в системах электронной торговли (интернет-магазины и платные сервисы) и общедоступных биллинговых системах.

К сертификатам начального уровня относятся:

Что такое Wildcard-сертификат?

Обеспечьте защиту передаваемых данных

Установите SSL-сертификат, и ваш сайт будет работать по безопасному соединению HTTPS

Сертификаты GlobalSign DomainSSL и GlobalSign AlphaSSL

DomainSSL и AlphaSSL — самые популярные сертификаты начального уровня, доступные любому пользователю.

Мгновенно обеспечивают защиту вашего сайта. Сертификаты совместимы с большинством браузеров мобильных устройств.

Мгновенно обеспечивают защиту вашего сайта. Сертификаты совместимы с большинством браузеров мобильных устройств.Сертификаты предоставляются с опцией Wildcard (защитой поддоменов) или без неё (на один домен):

- При заказе AlphaSSL или DomainSSL на один домен, cертификат защищает только домен, для которого он заказан (включая поддомен «www»). Например, при заказе SSL-сертификата для www.reg.ru, будет защищён также reg.ru, но не будет защищён hosting.reg.ru или spasibo.reg.ru.

- Если вы хотите защитить другие поддомены (например, hosting.reg.ru, spasibo.reg.ru и т.п.), при заказе выберите сертификат с поддержкой Wildcard. Подробнее о защите поддоменов читайте в статье: Защита поддоменов. SSL-сертификат с поддержкой Wildcard.

Особенности сертификатов DomainSSL и AlphaSSL:

- автоматическая ежедневная проверка на Malware и фишинг,

- доступен компаниям и частным лицам,

- неограниченное бесплатное переиздание сертификата в течение срока действия,

- предоставление документов о работе компании не требуется,

- шифрование до 256 бит в современных браузерах и браузерах без ограничений на шифрование,

- высокая совместимость с интернет-браузерами,

- обеспечивает проверку доменного имени,

- выдаётся код для установки логотипа GlobalSign Trusted Site в качестве дополнительного подтверждения.

Обращаем внимание, что техническая поддержка центра сертификации GlobalSign предусмотрена только для сертификата DomainSSL и не осуществляется для AlphaSSL.

При покупке домена или хостинга в REG.RU можно получить free ssl GlobalSign на год бесплатно.

Сертификаты доступны только для юридических лиц. Такой сертификат подтверждает бизнес-статус компании. При выдаче сертификата компания проверяется аттестационным центром.

К сертификатам бизнес-класса относятся:

Что такое Wildcard-сертификат?

Сертификат GlobalSign OrganizationSSL

OrganizationSSL — это сертификат с повышенным уровнем достоверности, который позволяет посетителям сайта быть уверенными в надёжности компании.

Сертификаты предоставляются с опцией Wildcard (защитой поддоменов) или без неё (на один домен):

- При заказе AlphaSSL или DomainSSL на один домен, cертификат защищает только домен, для которого он заказан (включая поддомен «www»). Например, при заказе SSL-сертификата для www.

reg.ru, будет защищён также reg.ru, но не будет защищён hosting.reg.ru или spasibo.reg.ru.

reg.ru, будет защищён также reg.ru, но не будет защищён hosting.reg.ru или spasibo.reg.ru. - Если вы хотите защитить другие поддомены (например, hosting.reg.ru, spasibo.reg.ru и т.п.), при заказе выберите сертификат с поддержкой Wildcard. Подробнее о защите поддоменов читайте в статье: Защита поддоменов. SSL-сертификат с поддержкой Wildcard.

Особенности сертификата OrganizationSSL:

- автоматическая ежедневная проверка на Malware и фишинг,

- недоступен для частных лиц, предназначен только для компаний,

- шифрование до 256 бит в современных браузерах и в браузерах без ограничений на шифрование,

- высокая совместимость с интернет-браузерами,

- подтверждает существование компании и её бизнес-уровень,

- неограниченное бесплатное переиздание сертификата в течение срока действия,

- выдаётся код для установки логотипа GlobalSign Trusted Site в качестве дополнительного подтверждения.

EV SSL-сертификаты это:

- наивысший уровень доверия,

- самый высокий класс защиты среди SSL-сертификатов,

- надёжная защита счетов ваших клиентов от фишинговых атак.

Такой сертификат оформляется только на юридическое лицо. Для оформления требуется пройти процедуру расширенной проверки, подтвердить законность организации и право собственности на домен.

К сертификатам уровня EV относятся:

Сертификат GlobalSign ExtendedSSL

ExtendedSSL — это сертификат высшего уровня проверки. При посещении сайта посетители сразу поймут, что компания работает на профессиональном уровне.

Особенности сертификата ExtendedSSL:

- автоматическая ежедневная проверка на Malware и фишинг,

- выпускается только для выбранного домена (для поддоменов требуется покупка дополнительных сертификатов),

- доступен только компаниям,

- адресная строка браузера подсвечивается зелёным цветом,

- требуется предоставление документов о работе компании, существование компании проверяется,

- шифрование до 256 бит в современных браузерах и в браузерах, не имеющих ограничения на шифрование,

- высокая совместимость с интернет-браузерами,

- обеспечивает проверку доменного имени,

- подтверждает существование компании и её бизнес-уровень,

- неограниченное бесплатное переиздание сертификата в течение срока действия,

- выдаётся код для установки логотипа Thawte Trusted Site в качестве дополнительного подтверждения.

Почему GlobalSign?

GlobalSign — рекомендованный сертификационный центр, который является единственным аккредитованным WebTrust удостоверяющим центром мирового класса. SSL-сертификаты GlobalSign обладают высоким уровнем доверия. Перед активацией сертификата GlobalSign полностью проверяет компанию, от которой поступил заказ, и вправе отказать в выдаче, если обнаружит, что компания занимается теневым бизнесом или нарушает права других организаций.

Что означает зелёная иконка SSL-сертификата в браузере?

Зелёная иконка в браузере означает, что на сайте установлен SSL-сертификат, заверенный центром сертификации. Соединение с таким сайтом является защищённым и безопасным.

Зелёная иконка с названием компании означает, что на сайте установлен SSL-сертификат расширенной проверки (EV-сертификат). Такие сертификаты гарантируют высочайший класс защиты и подтверждают, что компания, которой принадлежит сайт, работает в рамках правового пространства страны, в которой зарегистрирована.

Часто встречаются сайты, на которых установлен SSL-сертификат, но часть контента работает по небезопасному протоколу http://. Такие сайты браузер помечает красными иконками сертификата или иконками с жёлтым треугольником. Причины описаны в статье: Эта страница содержит другие ресурсы, которые не являются безопасными.

Иконки сертификатов могут выглядеть по-разному в зависимости от браузера. Кликнете по значку сертификата, чтобы получить больше информации. Также вы можете выбрать ваш браузер и ознакомиться со справкой:

Срок действия SSL-сертификата

Большинство SSL-сертификатов можно заказать на срок от 1 года (ровно 365 дней, даже если год високосный) до 4 лет (1460 дней).

Датой начала действия сертификата считается дата его активации. Если вы заказали сертификат сроком на 1 год 5 февраля 2019 года и после проверки всех документов его активировали 25 февраля 2019 года, то датой начала действия считается 25 февраля 2019 года, а датой окончания действия 25 февраля 2020 года.

Дата окончания действия сертификата указана в Личном кабинете:

Читайте о продлении SSL-сертификата в статье: Продление SSL-сертификата.

Защитите данные с помощью SSLЗащитите данные на вашем сайте от мошенников. Установите SSL-сертификат, чтобы сайт работал по HTTPS-протоколу.

Подробнее Помогла ли вам статья?152 раза уже

помоглаКак проверить SSL-сертификат. Сервисы для проверки SSL-сертификата | REG.RU

Проверить SSL-сертификат — значит убедиться, что он установлен правильно и сайт работает по защищённому протоколу HTTPS.

Чаще всего проверка нужна, если:

- вы только что установили сертификат,

- хотите проверить возможные угрозы и сделать профилактику сайта, не дожидаясь жалоб со стороны клиентов,

- хотите совершить транзакцию на веб-ресурсе (оплатить услугу, ввести паспортные данные или другое), но сомневаетесь в его надёжности.

Ниже мы расскажем, как проверить сертификат SSL и опишем основные ошибки, на которые стоит обратить внимание. Инструкции также подойдут для проверки защищённого TLS-соединения.

Проверка SSL-сертификата онлайн

Проверку можно сделать с помощью бесплатных онлайн-сервисов. Для этого достаточно знать домен или URL-адрес. Рассмотрим три самых надёжных сервиса: SSL Shopper (Checker), Wormly (Web Server Tester) и ImmuniWeb (Free Server Test).

SSL Shopper (Checker)

SSL Shopper — англоязычный инструмент, который быстро анализирует и определяет, можно ли доверять веб-ресурсу. Также в этом сервисе вы сможете узнать IP-адрес и тип сервера.

Shopper — простой и понятный сервис анализа.

Shopper — простой и понятный сервис анализа.Как пользоваться Shopper

Введите домен или URL и нажмите Check:

В первую очередь обратите внимание на дату установки сертификата — он не должен быть просрочен. Так выглядит результат проверки защищённого сайта, на котором правильно установлен SSL:

Если в результатах проверки вы видите два восклицательных знака в строках «expired» и два крестика ниже, значит срок действия сертификата закончился:

Результат ниже означает, что установлен сертификат, который был выдан для другого домена:

Также checker может показать, что установлен самоподписанный ssl-сертификат. самоподписанные сертификаты не являются доверенными (выданными аккредитованным центром сертификации), а значит такому ресурсу доверять нельзя:

А такой результат выдачи означает, что цепочка SSL добавлена некорректно и вам нужно заново выполнить этот этап установки:

Wormly (Web Server Tester)

Wormly — популярный англоязычный инструмент для проверки защиты сайтов.

Wormly проводит глубокий анализ и выдаёт информацию о настройках безопасности, параметрах производительности и шифрах сайта.

Wormly проводит глубокий анализ и выдаёт информацию о настройках безопасности, параметрах производительности и шифрах сайта.Как пользоваться Wormly

Введите URL и кликните START TEST:

Результат будет показан на вкладке «Certificate Overview» (Обзор). Обратите внимание на графу «Expires» — в ней указана дата окончания действия сертификата:

Если сервис выявит, что сайту нельзя доверять, вы увидите приблизительно такой результат:

Если вы хотите получить более детальный анализ сайта, изучите вкладки «Security» (Безопасность), «Performance» (Производительность) и «Encryption Ciphers» (Шифрование).

ImmuniWeb

ImmuniWeb — надёжный англоязычный инструмент для проверки SSL-сертификата. С его помощью вы также можете анализировать производительность сайта, настройки безопасности и шифрования.

Как пользоваться ImmuniWeb

Введите домен или URL и кликните на иконку Play:

Пролистайте страницу вниз до вкладки «Certificate Analysis» (Анализ).

Обратите внимание на графы «Valid Frоm» и «Valid To» — напротив них указаны дата выдачи и срок окончания действия SSL:

Обратите внимание на графы «Valid Frоm» и «Valid To» — напротив них указаны дата выдачи и срок окончания действия SSL:Если срок действия закончился, вы увидите примерно такой результат:

Также вы можете изучить другие показатели эффективности интернет-ресурса, просмотрев содержимое остальных вкладок.

Теперь вы знаете, как проверить HTTPS сайта и какие онлайн-сервисы лучше для этого использовать.

Помогла ли вам статья?22 раза уже помогла

SSL сертификаты для доменов (обновленный личный кабинет REG.RU) – База знаний LPgenerator.ru

Здравствуйте, дорогие друзья!

Ни для кого не секрет, что интернет в настоящее время не является самым безопасным местом, и со всех сторон мы то и дело слышим об очередной утечке данных какого-либо крупного сервиса.

2017 год — время развития концепции «безопасного интернета», а это означает, что браузеры и поисковые системы начнут сообщать нам о небезопасных сайтах, которые лучше не посещать.

Печальная статистика — около 70 процентов сайтов, размещенных на текущий момент в сети интернет, являются «небезопасными», согласно новой концепции.

Как это работает?На текущий момент большинство сайтов в интернете используют для передачи данных протокол «HTTP», который отчасти нельзя назвать безопасным, ведь данные, передаваемые по этому протоколу, могут быть перехвачены злоумышленниками и использованы в собственных целях.

Но существует и такой метод передачи данных, как «HTTPS», который был разработан в целях повышения безопасности, ведь все данные передаются строго в зашифрованном виде. Даже если гипотетические злоумышленники смогут их перехватить, они не будут представлять для них совершенно никакой ценности, так как расшифровать их не получится.

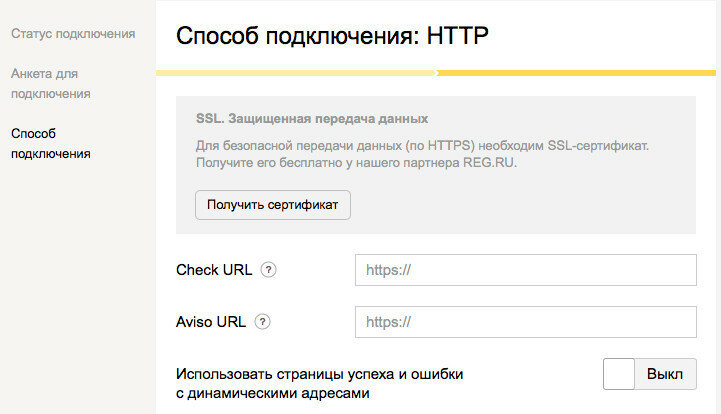

Мы подготовились заранее и рады сообщить вам, что буквально в пару кликов теперь и вы сможете обеспечить надежность и безопасность содержимого ваших лендингов на платформе LPgenerator! Вашему вниманию представляется руководство по установке и настройке SSL-сертификата для вашего домена.

Самый простой случай:

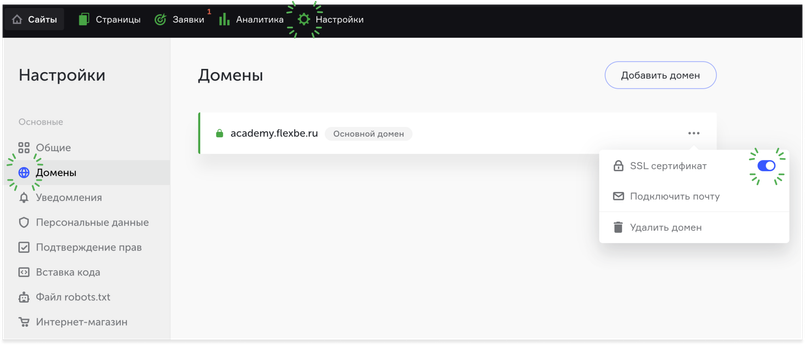

Установка SSL-сертификата, если домен приобретен в LPgenerator1. Первым делом откройте ваш личный кабинет и выберите вкладку «Домены».

2. В списке доменов нажмите на значок шестеренки, напротив доменного имени, и в выпадающем списке кликните по пункту «Редактировать».

3. После этого вы попадете в меню редактирования домена, где вам останется лишь поставить галочку напротив пункта «Использовать SSL».

4. Если вы хотите, чтобы всякий раз, при переходе на ваши посадочные страницы, созданные в LPgenerator у посетителей открывалась HTTPS версия, поставьте галочку напротив пункта «Редирект с http на https». Галочка станет доступна после проверки вашего SSL сертификата, в течение двух суток.

5. Далее кликните по кнопке «Сохранить изменения».

Обратите внимание: установка SSL сертификата может занять до 48 часов.

Поздравляем! Ваши данные отныне в полной безопасности, и ни один злоумышленник при всем желании не сможет ими завладеть.

Установка бесплатного SSL сертификата, если домен приобретен у стороннего регистратора Мы настоятельно рекомендуем вам произвести установку SSL сертификата для всех доменов, ведь ваша безопасность для нас превыше всего!

Мы настоятельно рекомендуем вам произвести установку SSL сертификата для всех доменов, ведь ваша безопасность для нас превыше всего!Обратите внимание, данное руководство предназначено для тех, у кого имеется уже зарегистрированный домен, привязанный к платформе LPgenerator. О привязке домена вы можете узнать подробнее из следующей статьи.

Для начала вам необходимо заказать сам SSL-сертификат у вашего регистратора доменных имен. Сделать это можно или в меню управления доменным именем или же обратившись в техническую поддержку регистратора.

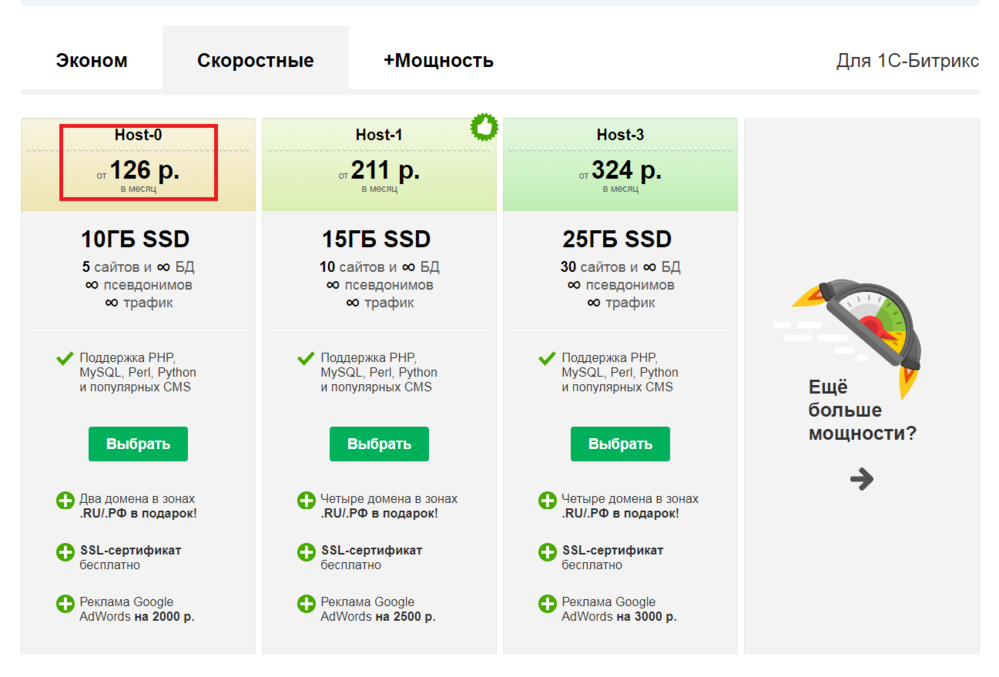

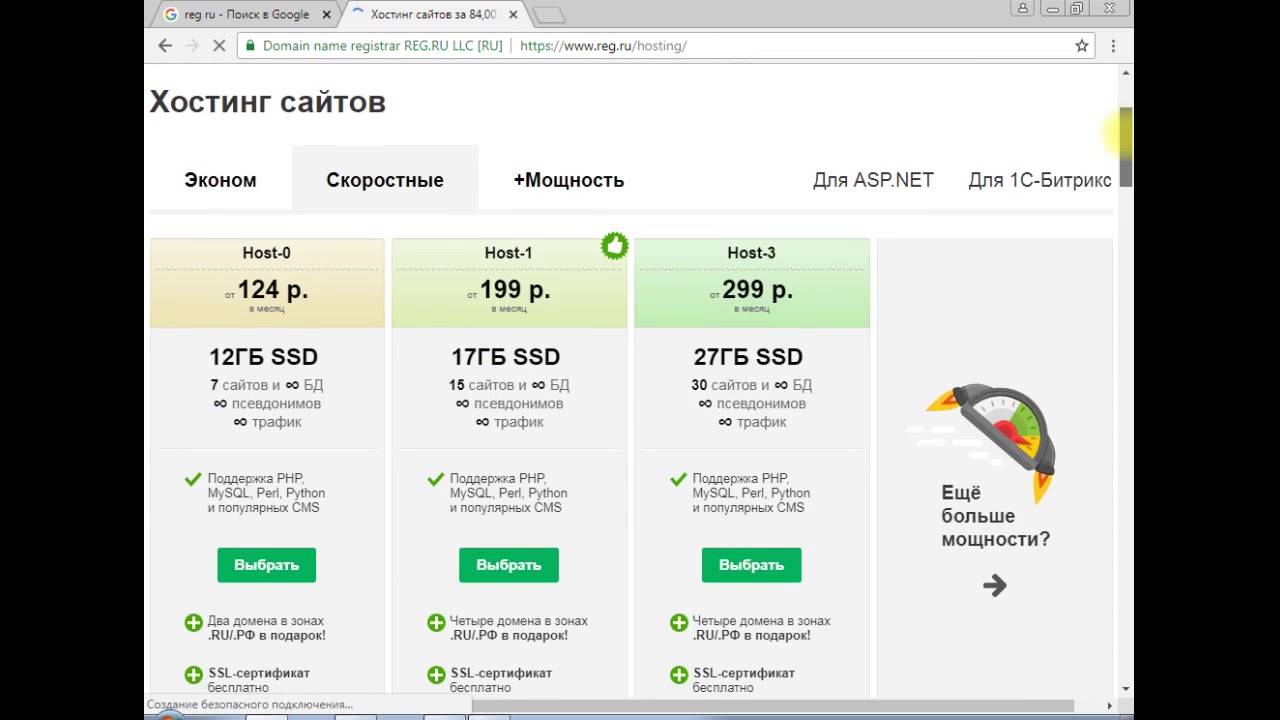

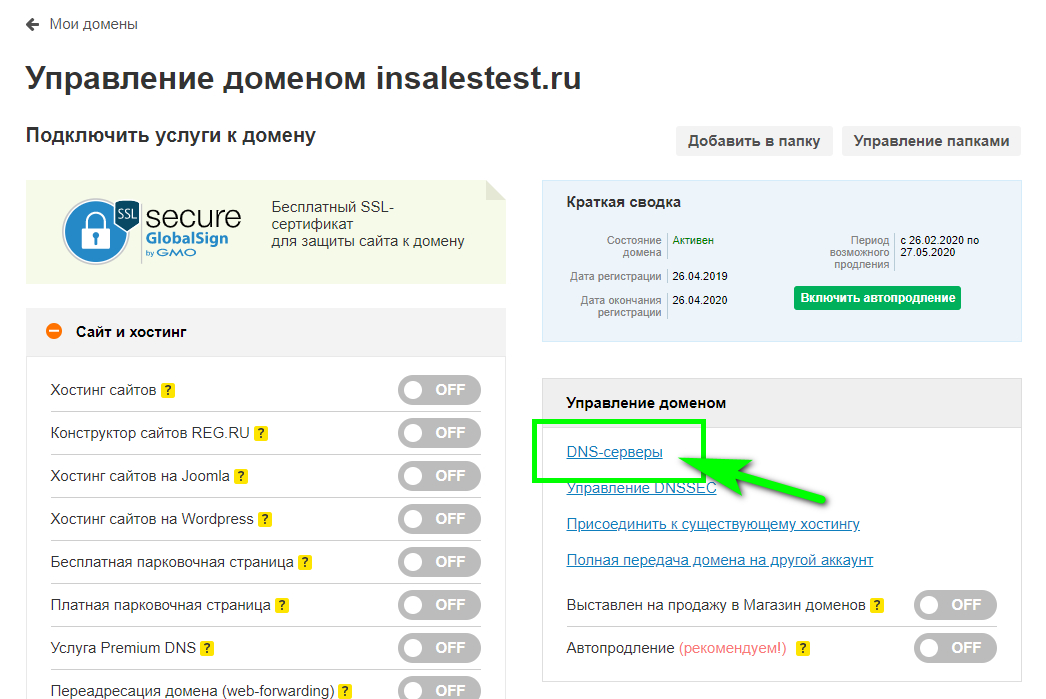

В данном случае мы рассмотрим процесс выпуска SSL-сертификата на примере регистратора доменных имен «REG.RU».

Если вы видите, что личный кабинет регистратора отображается в другом дизайне, перейдите к статье, расположенной по этой ссылке.

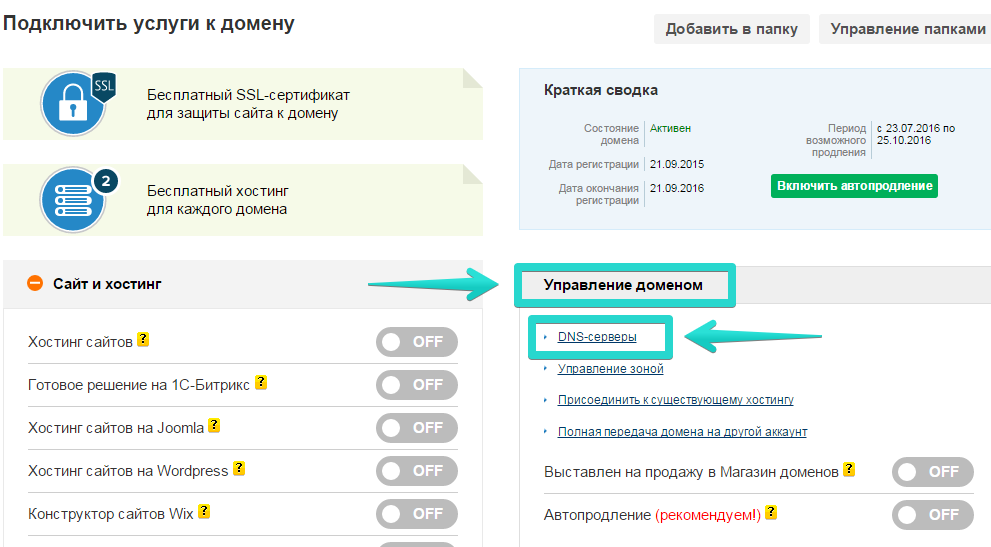

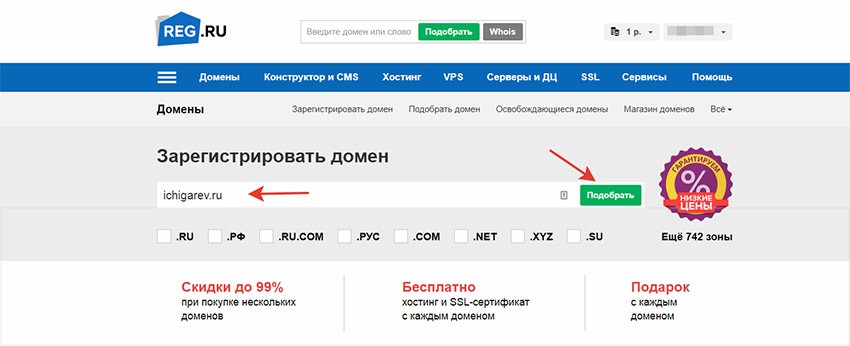

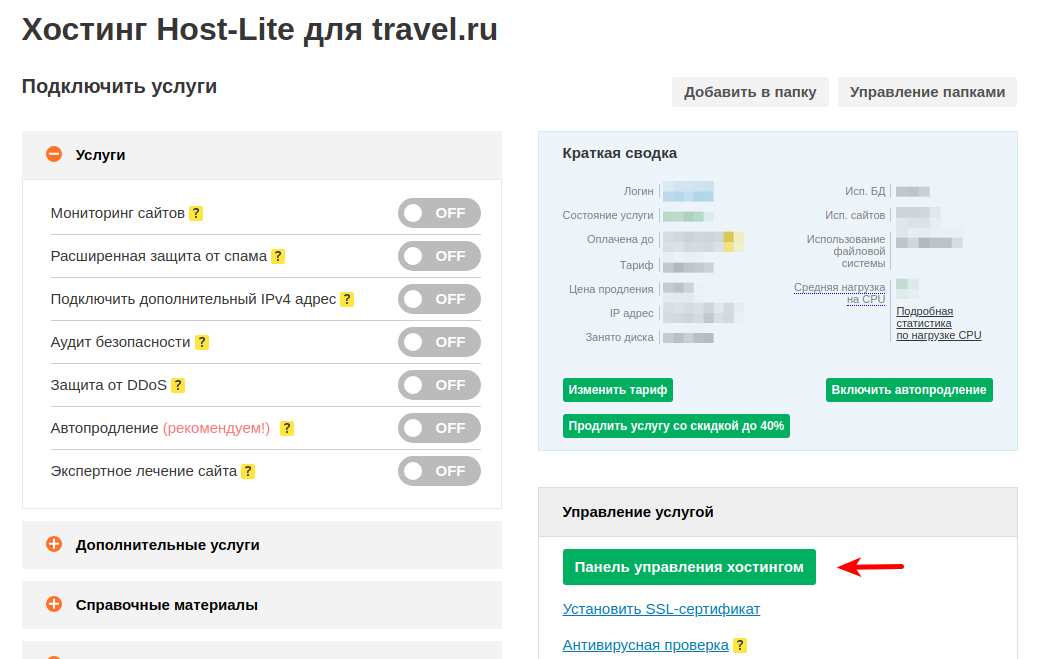

1. Перейдите по следующей ссылке и войдите в ваш личный кабинет REG.

RU. В навигационном меню слева выберите раздел «Домены и услуги»:

RU. В навигационном меню слева выберите раздел «Домены и услуги»:2. Отыщите в списке домен, для которого необходим выпуск сертификата, а затем кликните по его имени:

3. Прокрутите страницу до раздела «Дополнительные услуги» и кликните по кнопке «Заказать»:

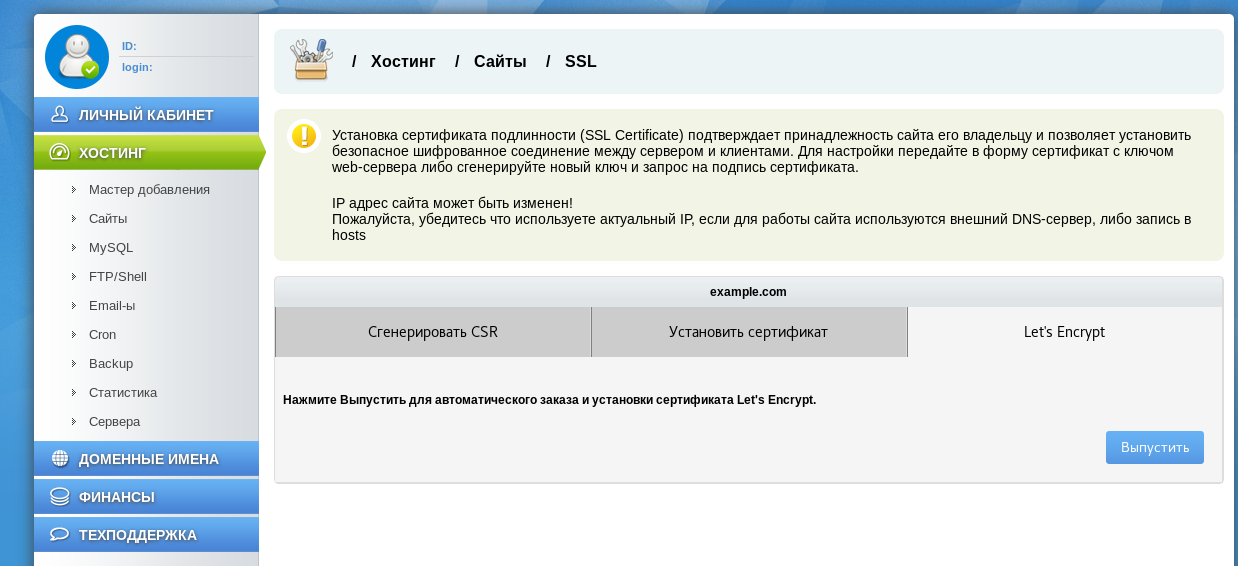

4. Нажмите «Заказать» напротив пункта «Бесплатный SSL-сертификат»:

5. Подтвердите заказ на получение SSL-сертификата, нажав соответствующую кнопку:

Если все сделано правильно, вы увидите сообщение о том, что сертификат успешно заказан. Также на почтовый адрес владельца домена поступит запрос на оплату счета.

6. Перейдите в почтовый ящик администратора домена и откройте поступившее от REG.RU письмо. Кликните по кнопке «Оплатить счет» в письме:

Обратите внимание: сертификат выпускается бесплатно только один раз для каждого домена. При повторном выпуске SSL-сертификата через личный кабинет REG.RU, понадобится произвести оплату на сумму, указанную в счете.

В случае, если все было сделано правильно, перед вами откроется страница личного кабинета REG.

RU с сообщением об успешной оплате счета:

RU с сообщением об успешной оплате счета:Это означает, что процедура успешно начата, остается дождаться письма о выпуске сертификата. Выпуск сертификата может занять до нескольких суток, после чего вам на почту поступит письмо с набором ключей.

Обратите внимание, эта информация является строго конфиденциальной и передавать ее третьим лицам ни в коем случае нельзя, в противном случае вы можете поставить работоспособность вашего лендинга под угрозу.

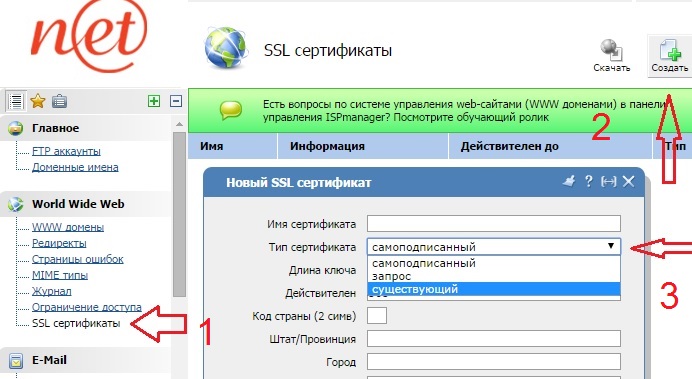

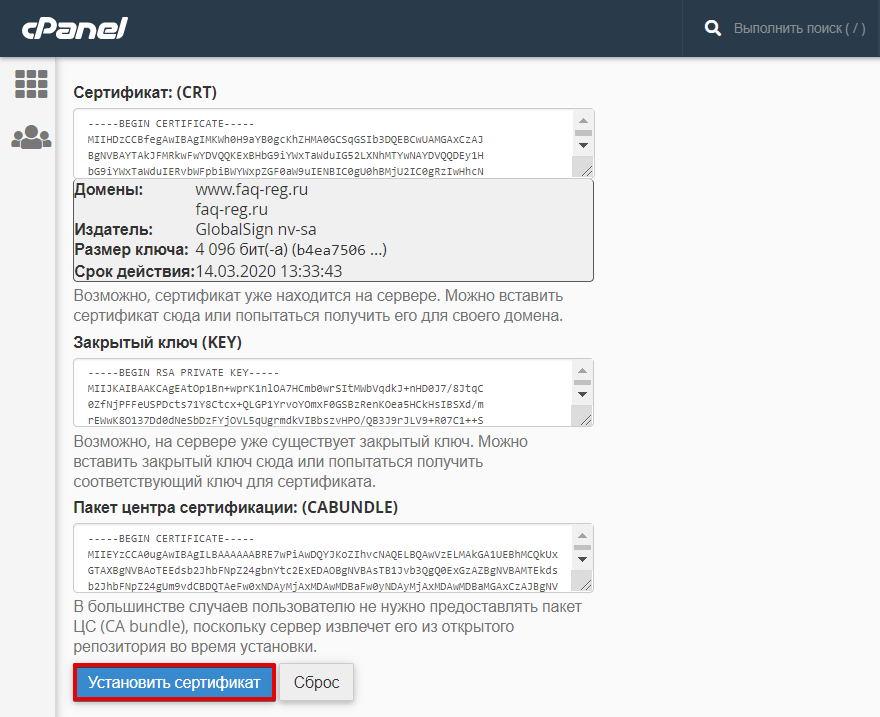

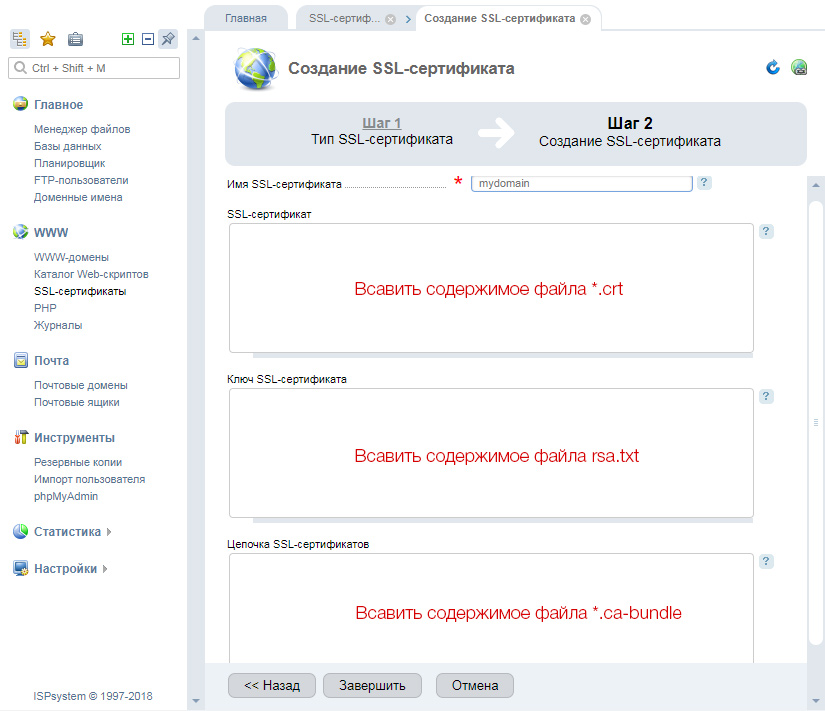

7. Из набора полученных ключей вам потребуется сгенерировать 2 файла, сам файл сертификата с расширением «*.crt» и файл приватного ключа с расширением «*.key». Это можно сделать с помощью обычного блокнота, согласно инструкции, расположенной по ссылке. В конечном итоге у вас должно получиться 2 файла.

8. Перейдите в ваш личный кабинет и выберите вкладку «Домены».

9. В списке доменов нажмите на значок шестеренки, напротив доменного имени и в выпадающем списке кликните по пункту «Редактировать»:

10.

После этого, в меню редактирования домена поставьте галочку напротив пункта «Использовать SSL».

После этого, в меню редактирования домена поставьте галочку напротив пункта «Использовать SSL».11. Кликните по кнопке «Загрузить» напротив поля «Приватный ключ» и в открывшемся окне выберите недавно созданный вами файл приватного ключа с расширением «*.key». Затем нажмите кнопку «Загрузить» напротив поля «Сертификат» и выберите на вашем компьютере файл сертификата «*.crt».

12. Если вы хотите, чтобы всякий раз, при переходе на ваши лендинги у посетителей открывалась HTTPS версия, поставьте галочку напротив пункта «Редирект с http на https». Галочка станет доступна после проверки вашего SSL сертификата, в течение двух суток.

13. Убедитесь, что напротив обоих кнопок появились галочки, подтверждающие корректность загруженных файлов и кликните по кнопке «Сохранить изменения».

Обратите внимание: установка SSL сертификата может занять до 48 часов.

Поздравляем! Отныне ни один злоумышленник не сможет похитить личные данные посетителей вашего сайта.

Для полной безопасности мы рекомендуем выпустить и установить сертификаты для каждого вашего домена.

Для полной безопасности мы рекомендуем выпустить и установить сертификаты для каждого вашего домена.Установка купленного у стороннего регистратора SSL сертификата

Данное руководство предназначено только для пользователей, у которых имеется уже зарегистрированный домен, привязанный к платформе LPgenerator. Подробнее о привязке домена вы сможете прочитать в этой статье.

Если после покупки сертификата у регистратора вам были направлены готовые файлы сертификата, вы можете сразу же привязать их к вашему домену через личный кабинет LPgenerator.

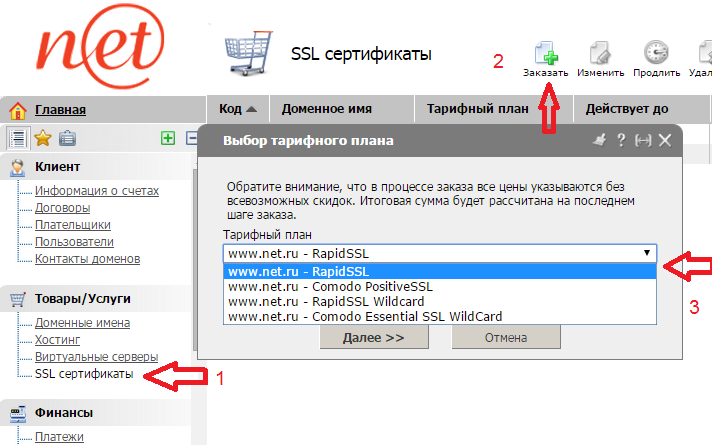

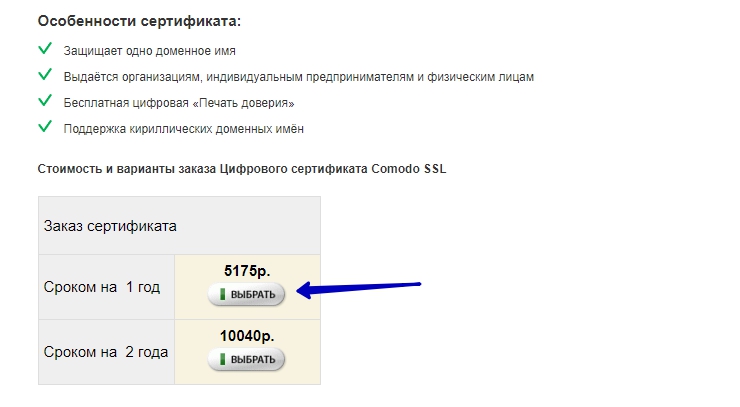

В данном случае мы рассмотрим процесс привязки на примере SSL сертификата от сервиса «Comodo».

1. Первый файл, который вам потребуется получить и сохранить на своем компьютере — файл приватного ключа с расширением «*.key». Его вы получите на начальном этапе выпуска сертификата. Содержимое файла должно выглядеть следующим образом:

Обратите внимание, текст содержимого может отличаться.

В зависимости от регистратора, у которого вы приобретаете сертификат, следующие шаги его получения могут незначительно отличаться.

Вероятнее всего, вам потребуется подтвердить права владения доменом, после чего произвести оплату. Так или иначе, просто следуйте инструкциям, предоставленным регистратором.

Вероятнее всего, вам потребуется подтвердить права владения доменом, после чего произвести оплату. Так или иначе, просто следуйте инструкциям, предоставленным регистратором.2. После оплаты услуги вы получите файл сертификата «*.crt». Если их будет несколько, выберите тот, имя которого совпадает с именем вашего домена. Внутри файл будет содержать примерно следующий текст:

Текст содержимого файла может не совпадать с представленным в примере.

3. В конечном итоге вы получите 2 файла, «*.crt» и «*.key»:

4. Перейдите в ваш личный кабинет и выберите вкладку «Домены».

5. В списке доменов нажмите на значок шестеренки, напротив доменного имени и в выпадающем списке кликните по пункту «Редактировать».

6. После этого, в меню редактирования домена поставьте галочку напротив пункта «Использовать SSL».

7. Кликните по кнопке «Загрузить» напротив поля «Приватный ключ» и в открывшемся окне выберите недавно созданный вами файл приватного ключа с расширением «*.

key». Затем нажмите кнопку «Загрузить» напротив поля «Сертификат» и выберите на вашем компьютере файл сертификата «*.crt».

key». Затем нажмите кнопку «Загрузить» напротив поля «Сертификат» и выберите на вашем компьютере файл сертификата «*.crt».8. Если вы хотите, чтобы всякий раз, при переходе на ваши лендинги у посетителей открывалась HTTPS версия, поставьте галочку напротив пункта «Редирект с http на https». Галочка станет доступна после проверки вашего SSL сертификата, в течение двух суток.

9. Убедитесь, что напротив обоих кнопок появились галочки, подтверждающие корректность загруженных файлов и кликните по кнопке «Сохранить изменения».

Обратите внимание: установка SSL сертификата может занять до 48 часов.

Поздравляем! Теперь личные данные посетителей вашего лендинга в полной безопасности. Настоятельно рекомендуем выпустить сертификат для каждого вашего домена.

По любым возникшим вопросам обязательно обращайтесь к нашим специалистам службы технической поддержки. По будням, с 10 до 18 часов по Москве мы доступны по номеру телефона 8(800)505-72-45, а с 11 до 19 часов с нами можно будет связаться в рамках Skype (логин: lpgenerator).

Также мы будем рады ответить на любые ваши вопросы, адресованные на email-адрес [email protected], круглосуточно и без выходных.

Высоких Вам конверсий!

С уважением,

команда LPgenerator.Создание SSL | REG.COM

Сертификат SSL — это цифровая сертификация вашего сайта, подтверждающая, что любой обмен данными между сайтом и вашим компьютером происходит по защищенному каналу. Защита сайта SSL позволяет кодировать всю информацию, передаваемую между сайтом и клиентскими программами.

Важным преимуществом SSL-сертификатов является то, что они не только подтверждают технологическую безопасность сайта, на котором работает пользователь, но и гарантируют его легальность.При выдаче сертификата удостоверяющий центр имеет право управлять доменным именем, юридически зарегистрированными документами, работой офиса и телефонными номерами компании. Процесс аттестации позволяет гарантировать пользователю, что компания, обладающая этим сертификатом, работает на законных основаниях и не является сайтом-однодневкой.

Что такое SSL-сертификат?

Электронные сертификаты с ключами Secure Sockets Layer (SSL) выдаются специальными организациями, называемыми центрами сертификации (Certification Authority, CA).REG.RU работает с лидерами мирового рынка, такими как Symantec (VeriSign), GeoTrust, Thawte, Comodo и TrustWave, чьи бренды и уровень качества известны во всем мире.

Основным преимуществом является то, что они подтверждают не только технологическую безопасность веб-сайта, с которым вы работаете, но и обеспечивают юридическую ясность. При выдаче сертификата удостоверяющий центр проверяет права администратора доменного имени, юридические регистрационные документы, функционирование офиса и контактную информацию компании.Проведение такой комплексной оценки помогает убедиться в том, что компания, имеющая данный сертификат, работает легально, а не является сайтом-однодневкой.

Сертификат SSL позволяет пользователю просматривать следующую информацию, подтвержденную центром сертификации:

- доменное имя, на которое зарегистрирован SSL-сертификат

- компания — владелец сертификата

- местонахождение (город, страна)

- срок действия сертификата

- контактные данные поставщика SSL-сертификата

55 брендов — листинг в Российской Федерации, сертификаты Ssl

WHTop поддерживает самый большой список веб-хостингов с 55 компаниями, имеющими мощности в Российской Федерации.

От большинства поставщиков веб-сайтов мы перечисляем:- клиентов и отзывы пользователей + отзывы

- планы и цены веб-хостинга

- описание и адрес компании / контакт

- новости, информационный бюллетень и купоны / рекламные акции и многое другое

Мы управляем следующие типы и категории веб-хостинга:- Общий или бюджетный

- Совместное размещение и реселлер

- Выделенные серверы, виртуальные выделенные (VDS или VPS)

- Хостинг электронной почты, на платформах: Linux / Unix, Cloud и Windows

Для быстрого обзор, вы можете проверить последние дешевые планы, добавленные в эту категорию!

Клиенты, ищущие хостинг веб-сайтов в Российская Федерация , могут рассмотреть этих провайдеров веб-пространства для регистрации и получения выгоды от геолокации!Топ-10 городов, в которых расположены хостинговые компании в этой стране:

Москва (66), (57), Санкт-Петербург. Санкт-Петербург (9), Санкт-Петербург (6), Москва (2), Иркутск (2)

Санкт-Петербург (9), Санкт-Петербург (6), Москва (2), Иркутск (2)Поиск компании: Имя или домен URL

- № пользователя отзывы: 0

- Количество планов: 52

- Количество отзывов: 0

- Alexa Rating8,648 ▲

- MOZ DA / PA89 / 74

- Количество ссылок3,303,915

- Количество отзывов пользователей: 0

- Количество планов: 15

- Количество отзывов: 0

- Alexa Rating 48,275 ▼

- MOZ DA / PA53 / 60

- Количество ссылок 70,971

- No.планы: 13

- Количество отзывов: 0

- Alexa Rating77,811 ▲

- MOZ DA / PA45 / 57

- Количество ссылок183,396

- Количество отзывов пользователей: 0

- Количество планов: 17

- Количество отзывов: 0

- Alexa Rating161,512 ▲

- MOZ DA / PA36 / 44

- Количество ссылок313,989

- Количество отзывов пользователей: 0

- Количество планов: 15

- Количество отзывов: 0

- Alexa Rating 180 641 ▲

- MOZ DA / PA38 / 52

- Количество ссылок1 103 493

Россия входит в первую десятку стран по количеству действующих SSL

Самый старый центр сертификации, ведущий поставщик надежной идентификации и решения безопасности GlobalSign, а также крупнейший хостинг-провайдер и регистратор доменов REG. RU в России представил данные о странах-лидерах, использующих SSL-сертификаты, о том, как менялся мировой рынок во время пандемии коронавируса, и других отраслевых тенденциях.

RU в России представил данные о странах-лидерах, использующих SSL-сертификаты, о том, как менялся мировой рынок во время пандемии коронавируса, и других отраслевых тенденциях.В последние годы компании по всему миру продолжают вкладывать больше средств в свою информационную безопасность. Наблюдается зависимость коммерческого успеха от правильного и безопасного размещения данных в сети. Переход к удаленной работе заставляет компании обращать внимание на используемые средства защиты информации. Естественно, рынок SSL-безопасности растет: наблюдается количественный и качественный рост тех компаний, которые переводят свои сайты и серверы на безопасное HTTPS-соединение.

Безусловно, распространение вируса COVID-19 затронуло экономики практически всех стран и отраслей. Из-за пандемической ситуации с начала 2020 года наблюдается небольшое отставание в росте SSL-сертификатов по сравнению с тем же периодом прошлого года, что коснулось большинства стран.

Например, в России в феврале этого года количество SSL-сертификатов составило 1 476 822, в марте упало до 1 297 920, но уже в апреле началось небольшое увеличение, и общее количество выросло до 1 325 999 сертификатов, что свидетельствует о том, что если не полностью выздоровление, то хотя бы о тенденции вернуться к нормальному функционированию.

Несмотря на сложность прогнозирования в текущей ситуации, за последние 4 года значительная динамика роста SSL-сертификатов продолжает прослеживаться во всех странах.

Количество SSL-сертификатов по странам (согласно Netcraft). Данные не включают самозаверяющие сертификаты.Первенство по количеству площадок продолжают удерживать США. В этом году Япония заняла третье место в списке традиционных лидеров крупнейших стран Западной Европы.Также в этом году Китай вошел в топ-10 стран, замыкая список лидеров. Россия продолжает занимать 9 строчку рейтинга, опережая Италию, Австрию, Швейцарию и Испанию.

Особенности российского рынка SSL-сертификатов

По данным аналитического ресурса StatOnline.ru, в апреле 2020 года в зоне .RU было активным 1 440 000 SSL-сертификатов, а в Российской Федерации — 150 000. Количество действующих SSL-сертификатов (то есть выданных центрами сертификации) значительно превышает количество недействительных SSL-сертификатов — всего 1,470,000 тысяч сертификатов выдано доменам в зоне.

Зоны RU и .РФ. Количество недействительных и самоподписанных — 125 000.

Зоны RU и .РФ. Количество недействительных и самоподписанных — 125 000.В топ-5 центров сертификации по количеству сертификатов SSL, выданных в зоне .RU сегодня, входят: Let’s Encrypt (960 000), CloudFlare Inc (110 000), DigiCert Inc (85 000), GlobalSign (75 000) и Sectigo Limited (55 000). Существенным преимуществом Let’s Encrypt является возможность получать бесплатные SSL-сертификаты на срок до 90 дней в этом ЦС.

.RU имеет наибольшее количество сертификатов со сроком действия менее года (81%) и 1 год (18%).Самый популярный формат — использование одного SSL-сертификата для одного домена, их количество превышает 1 миллион. Но востребованы и многодоменные сертификаты (SAN). Итого, всего в 3-10 доменах около 80 тысяч.

«Цифровая безопасность становится все более актуальной в современном мире, как для обычного пользователя, так и для любой компании. Несмотря на ограничения глобальной пандемии, мы отмечаем растущее значение онлайн-коммуникаций и, как следствие, повышенный интерес к информационной безопасности и, в частности, к SSL-сертификатам среди российских компаний », — говорит Дмитрий Рыжиков, генеральный директор GMO GlobalSign.

Россия.

Россия.«Количество новых SSL-сертификатов растет с каждым годом, что важно для защиты пользовательских данных, и эта тенденция будет только усиливаться. Среди причин роста — не только экономические условия, побуждающие бизнес выходить в Интернет, но и другие. Например, рост мобильного интернета. Итак, операторы мобильной связи используют HTTP-трафик, показывая на нем рекламу. Это дополнительно побуждает владельцев доменов устанавливать SSL.

Вместе с нашим партнером, старейшим сертификационным центром GlobalSign, мы продолжим предоставлять сертификаты всем участникам российского рынка, в том числе SSL-сертификат сроком на один год с доменом и хостингом », — комментирует Алексей Королюк, генеральный директор хостинг-провайдера и регистратор домена REG.RU.

Let’s Encrypt — Traefik

Автоматический HTTPS

Вы можете настроить Traefik на использование поставщика ACME (например, Let’s Encrypt) для автоматического создания сертификатов.

Let’s Encrypt и ограничение скорости

Обратите внимание, что Let’s Encrypt API имеет ограничение скорости.

Используйте промежуточный сервер Let’s Encrypt с опцией конфигурации

caServerпри экспериментировании, чтобы избежать слишком быстрого превышения этого предела.Распознаватели сертификатов

Traefik требует, чтобы вы определили «преобразователи сертификатов» в статической конфигурации, которые отвечают за получение сертификатов с сервера ACME.

Затем каждый «маршрутизатор» настраивается для включения TLS, и связан с преобразователем сертификатов через опцию конфигурации

tls.certresolver.Сертификаты запрашиваются для доменных имен, полученных из динамической конфигурации маршрутизатора.

Подробнее об этом механизме поиска можно прочитать в следующем разделе: Определение домена ACME.

Определение преобразователя сертификатов не приводит к автоматическому его использованию всеми маршрутизаторами.

Справочник по конфигурации Каждый маршрутизатор, который должен использовать резолвер, должен ссылаться на него.

Каждый маршрутизатор, который должен использовать резолвер, должен ссылаться на него.Для ACME доступно множество опций. Чтобы быстро узнать, что возможно, просмотрите ссылку на конфигурацию:

Файл (TOML)

Файл (YAML)# Включить ACME (Let's Encrypt): автоматический SSL. [CertificResolvers.myresolver.acme] # Адрес электронной почты, использованный для регистрации. # # Обязательный # email = "test @ example.com " # Файл или ключ, используемый для хранения сертификатов. # # Обязательный # storage = "acme.json" # CA-сервер для использования. # Раскомментируйте строку, чтобы использовать промежуточный сервер Let's Encrypt, # оставьте комментарий, чтобы перейти к продукту. # # По желанию # По умолчанию: "https://acme-v02.api.letsencrypt.org/directory" # # caServer = "https://acme-staging-v02.api.letsencrypt.org/directory" # Предпочитаемая цепочка. # # Если ЦС предлагает несколько цепочек сертификатов, предпочтительнее цепочка с эмитентом, совпадающим с этим общим именем субъекта. # Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

#

# По желанию

# По умолчанию: ""

#

# PreferredChain = "Корень ISRG X1"

# KeyType для использования.

#

# По желанию

# По умолчанию: «RSA4096»

#

# Доступные значения: «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192»

#

# keyType = "RSA4096"

# Используйте вызов TLS-ALPN-01 ACME.

#

# Необязательно (но рекомендуется)

#

[CertificResolvers.myresolver.acme.tlsChallenge]

# Используйте запрос HTTP-01 ACME.

#

# По желанию

#

# [CertificResolvers.myresolver.acme.httpChallenge]

# EntryPoint для использования в задачах HTTP-01.

#

# Обязательный

#

# entryPoint = "Интернет"

# Используйте запрос DNS-01 ACME вместо запроса HTTP-01.

# Примечание: обязательно для генерации подстановочного сертификата.

#

# По желанию

#

# [CertificResolvers.myresolver.acme.dnsChallenge]

# Используемый DNS-провайдер.

#

# Обязательный

#

# provider = "digitalocean"

# По умолчанию провайдер проверяет запись запроса DNS TXT перед тем, как разрешить проверку ACME.

# Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

#

# По желанию

# По умолчанию: ""

#

# PreferredChain = "Корень ISRG X1"

# KeyType для использования.

#

# По желанию

# По умолчанию: «RSA4096»

#

# Доступные значения: «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192»

#

# keyType = "RSA4096"

# Используйте вызов TLS-ALPN-01 ACME.

#

# Необязательно (но рекомендуется)

#

[CertificResolvers.myresolver.acme.tlsChallenge]

# Используйте запрос HTTP-01 ACME.

#

# По желанию

#

# [CertificResolvers.myresolver.acme.httpChallenge]

# EntryPoint для использования в задачах HTTP-01.

#

# Обязательный

#

# entryPoint = "Интернет"

# Используйте запрос DNS-01 ACME вместо запроса HTTP-01.

# Примечание: обязательно для генерации подстановочного сертификата.

#

# По желанию

#

# [CertificResolvers.myresolver.acme.dnsChallenge]

# Используемый DNS-провайдер.

#

# Обязательный

#

# provider = "digitalocean"

# По умолчанию провайдер проверяет запись запроса DNS TXT перед тем, как разрешить проверку ACME. # Если delayBeforeCheck больше нуля, эта проверка откладывается на настроенное время в секундах.

# Полезно, если внутренние сети блокируют внешние DNS-запросы.

#

# По желанию

# По умолчанию: 0

#

# delayBeforeCheck = 0

# Используйте следующие DNS-серверы для разрешения полномочий FQDN.

#

# По желанию

# По умолчанию: пусто

#

# resolvers = ["1.1.1.1:53", "8.8.8.8:53"]

# Отключите проверку распространения DNS перед уведомлением ACME о готовности запроса DNS.

#

# НЕ РЕКОМЕНДУЕТСЯ:

# Увеличьте риск достижения ограничений скорости Let's Encrypt.#

# По желанию

# По умолчанию: false

#

# disablePropagationCheck = true

# Если delayBeforeCheck больше нуля, эта проверка откладывается на настроенное время в секундах.

# Полезно, если внутренние сети блокируют внешние DNS-запросы.

#

# По желанию

# По умолчанию: 0

#

# delayBeforeCheck = 0

# Используйте следующие DNS-серверы для разрешения полномочий FQDN.

#

# По желанию

# По умолчанию: пусто

#

# resolvers = ["1.1.1.1:53", "8.8.8.8:53"]

# Отключите проверку распространения DNS перед уведомлением ACME о готовности запроса DNS.

#

# НЕ РЕКОМЕНДУЕТСЯ:

# Увеличьте риск достижения ограничений скорости Let's Encrypt.#

# По желанию

# По умолчанию: false

#

# disablePropagationCheck = true

CLIсертификаты myresolver: # Включить ACME (Let's Encrypt): автоматический SSL. акме: # Адрес электронной почты, использованный для регистрации. # # Обязательный # электронная почта: "[email protected]" # Файл или ключ, используемый для хранения сертификатов. #

# Обязательный

#

хранилище: "acme.json"

# CA-сервер для использования.

# Раскомментируйте строку, чтобы использовать промежуточный сервер Let's Encrypt,

# оставьте комментарий, чтобы перейти к продукту.#

# По желанию

# По умолчанию: "https://acme-v02.api.letsencrypt.org/directory"

#

# caServer: "https://acme-staging-v02.api.letsencrypt.org/directory"

# Предпочитаемая цепочка.

#

# Если ЦС предлагает несколько цепочек сертификатов, предпочтительнее цепочка с эмитентом, совпадающим с этим общим именем субъекта.

# Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

#

# По желанию

# По умолчанию: ""

#

# preferredChain: 'ISRG Root X1'

# KeyType для использования.#

# По желанию

# По умолчанию: «RSA4096»

#

# Доступные значения: «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192»

#

# keyType: RSA4096

# Используйте вызов TLS-ALPN-01 ACME.

#

# Обязательный

#

хранилище: "acme.json"

# CA-сервер для использования.

# Раскомментируйте строку, чтобы использовать промежуточный сервер Let's Encrypt,

# оставьте комментарий, чтобы перейти к продукту.#

# По желанию

# По умолчанию: "https://acme-v02.api.letsencrypt.org/directory"

#

# caServer: "https://acme-staging-v02.api.letsencrypt.org/directory"

# Предпочитаемая цепочка.

#

# Если ЦС предлагает несколько цепочек сертификатов, предпочтительнее цепочка с эмитентом, совпадающим с этим общим именем субъекта.

# Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

#

# По желанию

# По умолчанию: ""

#

# preferredChain: 'ISRG Root X1'

# KeyType для использования.#

# По желанию

# По умолчанию: «RSA4096»

#

# Доступные значения: «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192»

#

# keyType: RSA4096

# Используйте вызов TLS-ALPN-01 ACME. #

# Необязательно (но рекомендуется)

#

tlsChallenge:

# Используйте запрос HTTP-01 ACME.

#

# По желанию

#

# httpChallenge:

# EntryPoint для использования в задачах HTTP-01.

#

# Обязательный

#

# entryPoint: Интернет

# Используйте запрос DNS-01 ACME вместо запроса HTTP-01.# Примечание: обязательно для генерации подстановочного сертификата.

#

# По желанию

#

# dnsChallenge:

# Используемый DNS-провайдер.

#

# Обязательный

#

# поставщик: digitalocean

# По умолчанию провайдер проверяет запись запроса DNS TXT перед тем, как разрешить проверку ACME.

# Если delayBeforeCheck больше нуля, эта проверка откладывается на настроенное время в секундах.

# Полезно, если внутренние сети блокируют внешние DNS-запросы.#

# По желанию

# По умолчанию: 0

#

# delayBeforeCheck: 0

# Используйте следующие DNS-серверы для разрешения полномочий FQDN.

#

# Необязательно (но рекомендуется)

#

tlsChallenge:

# Используйте запрос HTTP-01 ACME.

#

# По желанию

#

# httpChallenge:

# EntryPoint для использования в задачах HTTP-01.

#

# Обязательный

#

# entryPoint: Интернет

# Используйте запрос DNS-01 ACME вместо запроса HTTP-01.# Примечание: обязательно для генерации подстановочного сертификата.

#

# По желанию

#

# dnsChallenge:

# Используемый DNS-провайдер.

#

# Обязательный

#

# поставщик: digitalocean

# По умолчанию провайдер проверяет запись запроса DNS TXT перед тем, как разрешить проверку ACME.

# Если delayBeforeCheck больше нуля, эта проверка откладывается на настроенное время в секундах.

# Полезно, если внутренние сети блокируют внешние DNS-запросы.#

# По желанию

# По умолчанию: 0

#

# delayBeforeCheck: 0

# Используйте следующие DNS-серверы для разрешения полномочий FQDN. #

# По желанию

# По умолчанию: пусто

#

# преобразователи

# - «1.1.1.1:53»

# - «8.8.8.8:53»

# Отключите проверку распространения DNS перед уведомлением ACME о готовности запроса DNS.

#

# НЕ РЕКОМЕНДУЕТСЯ:

# Увеличьте риск достижения ограничений скорости Let's Encrypt.

#

# По желанию

# По умолчанию: false

#

# disablePropagationCheck: true

#

# По желанию

# По умолчанию: пусто

#

# преобразователи

# - «1.1.1.1:53»

# - «8.8.8.8:53»

# Отключите проверку распространения DNS перед уведомлением ACME о готовности запроса DNS.

#

# НЕ РЕКОМЕНДУЕТСЯ:

# Увеличьте риск достижения ограничений скорости Let's Encrypt.

#

# По желанию

# По умолчанию: false

#

# disablePropagationCheck: true # Включить ACME (Let's Encrypt): автоматический SSL.# Адрес электронной почты, использованный для регистрации. # # Обязательный # [email protected] # Файл или ключ, используемый для хранения сертификатов. # # Обязательный # --certificatesresolvers.myresolver.acme.storage = acme.json # CA-сервер для использования. # Раскомментируйте строку, чтобы использовать промежуточный сервер Let's Encrypt, # оставьте комментарий, чтобы перейти к продукту. # # По желанию # По умолчанию: "https://acme-v02. api.letsencrypt.org/directory"

#

--certificatesresolvers.myresolver.acme.caserver = https: // acme-staging-v02.api.letsencrypt.org/directory

# Предпочитаемая цепочка.

#

# Если ЦС предлагает несколько цепочек сертификатов, предпочтительнее цепочка с эмитентом, совпадающим с этим общим именем субъекта.

# Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

#

# По желанию

# По умолчанию: ""

#

--certificatesresolvers.myresolver.acme.preferredchain = "Корень ISRG X1"

# KeyType для использования.

#

# По желанию

# По умолчанию: «RSA4096»

#

# Доступные значения: «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192»

#

--certificatesresolvers.myresolver.acme.keytype = RSA4096

# Используйте вызов TLS-ALPN-01 ACME.#

# Необязательно (но рекомендуется)

#

--certificatesresolvers.myresolver.acme.tlschallenge = true

# Используйте запрос HTTP-01 ACME.

#

# По желанию

#

--certificatesresolvers.myresolver.acme.httpchallenge = true

# EntryPoint для использования в задачах HTTP-01.

#

# Обязательный

#

--certificatesresolvers.

api.letsencrypt.org/directory"

#

--certificatesresolvers.myresolver.acme.caserver = https: // acme-staging-v02.api.letsencrypt.org/directory

# Предпочитаемая цепочка.

#

# Если ЦС предлагает несколько цепочек сертификатов, предпочтительнее цепочка с эмитентом, совпадающим с этим общим именем субъекта.

# Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

#

# По желанию

# По умолчанию: ""

#

--certificatesresolvers.myresolver.acme.preferredchain = "Корень ISRG X1"

# KeyType для использования.

#

# По желанию

# По умолчанию: «RSA4096»

#

# Доступные значения: «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192»

#

--certificatesresolvers.myresolver.acme.keytype = RSA4096

# Используйте вызов TLS-ALPN-01 ACME.#

# Необязательно (но рекомендуется)

#

--certificatesresolvers.myresolver.acme.tlschallenge = true

# Используйте запрос HTTP-01 ACME.

#

# По желанию

#

--certificatesresolvers.myresolver.acme.httpchallenge = true

# EntryPoint для использования в задачах HTTP-01.

#

# Обязательный

#

--certificatesresolvers. myresolver.acme.httpchallenge.entrypoint = Интернет

# Используйте запрос DNS-01 ACME вместо запроса HTTP-01.

# Примечание: обязательно для генерации подстановочного сертификата.

#

# По желанию

#

--certificatesresolvers.myresolver.acme.dnschallenge = правда

# Используемый DNS-провайдер.

#

# Обязательный

#

--certificatesresolvers.myresolver.acme.dnschallenge.provider = digitalocean

# По умолчанию провайдер проверяет запись запроса DNS TXT перед тем, как разрешить проверку ACME.

# Если delayBeforeCheck больше нуля, эта проверка откладывается на настроенное время в секундах.

# Полезно, если внутренние сети блокируют внешние DNS-запросы.

#

# По желанию

# По умолчанию: 0

#

--certificatesresolvers.myresolver.acme.dnschallenge.delaybeforecheck = 0

# Используйте следующие DNS-серверы для разрешения полномочий FQDN.#

# По желанию

# По умолчанию: пусто

#

--certificatesresolvers.myresolver.acme.dnschallenge.resolvers = 1.1.1.1: 53,8.8.8.8: 53

# Отключите проверку распространения DNS перед уведомлением ACME о готовности запроса DNS.

myresolver.acme.httpchallenge.entrypoint = Интернет

# Используйте запрос DNS-01 ACME вместо запроса HTTP-01.

# Примечание: обязательно для генерации подстановочного сертификата.

#

# По желанию

#

--certificatesresolvers.myresolver.acme.dnschallenge = правда

# Используемый DNS-провайдер.

#

# Обязательный

#

--certificatesresolvers.myresolver.acme.dnschallenge.provider = digitalocean

# По умолчанию провайдер проверяет запись запроса DNS TXT перед тем, как разрешить проверку ACME.

# Если delayBeforeCheck больше нуля, эта проверка откладывается на настроенное время в секундах.

# Полезно, если внутренние сети блокируют внешние DNS-запросы.

#

# По желанию

# По умолчанию: 0

#

--certificatesresolvers.myresolver.acme.dnschallenge.delaybeforecheck = 0

# Используйте следующие DNS-серверы для разрешения полномочий FQDN.#

# По желанию

# По умолчанию: пусто

#

--certificatesresolvers.myresolver.acme.dnschallenge.resolvers = 1.1.1.1: 53,8.8.8.8: 53

# Отключите проверку распространения DNS перед уведомлением ACME о готовности запроса DNS. #

# НЕ РЕКОМЕНДУЕТСЯ:

# Увеличьте риск достижения ограничений скорости Let's Encrypt.

#

# По желанию

# По умолчанию: false

#

--certificatesresolvers.myresolver.acme.dnschallenge.disablepropagationcheck = true

#

# НЕ РЕКОМЕНДУЕТСЯ:

# Увеличьте риск достижения ограничений скорости Let's Encrypt.

#

# По желанию

# По умолчанию: false

#

--certificatesresolvers.myresolver.acme.dnschallenge.disablepropagationcheck = true Определение домена

Резолверы сертификатов запрашивают сертификаты для набора доменных имен выводится из маршрутизаторов по следующей логике:

Если в роутере

tls.набор опций доменов, тогда преобразователь сертификатов использует опциюmain(и необязательноsans) из tls.domains, чтобы узнать доменные имена для этого маршрутизатора.Если не установлена опция

tls.domains, тогда преобразователь сертификатов использует правило маршрутизатора, проверив сопоставителиHost (). Обратите внимание, что можно использовать несколько сопоставителейHost ()) для указания нескольких доменных имен для этого маршрутизатора.

Обратите внимание, что:

Для получения дополнительных сведений ознакомьтесь с приведенными ниже примерами конфигурации.

Примеры конфигурации

Включение ACMEОпределение преобразователя сертификатов не приводит к автоматическому его использованию всеми маршрутизаторами. Каждый маршрутизатор, который должен использовать резолвер, должен ссылаться на него.

Один домен из правила маршрутизатора Пример- Требуется сертификат для домена

example.com:

- Пример сертификата для доменов

.com(основной) иblog.example.orgзапрашивается:

tls.domainПример- Сертификат для доменов

example.com(основной) и* .example.org(SAN) запрашивается:

Автоматическое продление

Traefik автоматически отслеживает дату истечения срока действия генерируемых им сертификатов ACME.

Если до истечения срока действия сертификата остается менее 30 дней, Traefik попытается обновить его автоматически.

Сертификаты, которые больше не используются, все еще могут быть обновлены, поскольку Traefik в настоящее время не проверяет, используется ли сертификат перед обновлением.

Использование LetsEncrypt с Kubernetes

При использовании LetsEncrypt с кубернетами есть некоторые известные предостережения как с поставщиками входных данных, так и с поставщиками crd.

Если вы собираетесь запускать несколько экземпляров Traefik с LetsEncrypt, обязательно прочтите разделы на страницах этих провайдеров.

Различные задачи ACME

Определение преобразователя сертификатов не приводит к автоматическому его использованию всеми маршрутизаторами.Каждый маршрутизатор, который должен использовать резолвер, должен ссылаться на него.

tlsChallengeИспользуйте задачу

TLS-ALPN-01для создания и обновления сертификатов ACME путем предоставления сертификата TLS.

Как описано на форуме сообщества Let’s Encrypt, при использовании задачи

НастройкаTLS-ALPN-01Traefik должен быть доступен для Let’s Encrypt через порт 443.tlsChallengehttpChallengeИспользуйте запрос

HTTP-01для создания и обновления сертификатов ACME путем предоставления ресурса HTTP под известным URI.Как описано на форуме сообщества Let’s Encrypt, при использовании запроса

Использование EntryPoint Called web дляHTTP-01, Let’s Encrypt должен получить доступ кCertificresolvers.myresolver.acme.httpchallenge.entrypointчерез порт 80.httpChallengeПеренаправлениеполностью совместимо с задачей

HTTP-01.dnsChallengeИспользуйте запрос

НастройкаDNS-01для создания и обновления сертификатов ACME путем предоставления записи DNS.dnsChallengeс поставщиком DigitalOceanВажно

Поставщик

провайдерыВот список поддерживаемых

провайдеров, которые могут автоматизировать проверку DNS, вместе с необходимыми переменными среды и их подстановочными знаками и поддержкой корневого домена. Не стесняйтесь его заполнить.Многие переменные среды lego могут быть переопределены их соответствующими аналогами

_FILE, у которых должен быть путь к файлу, который содержит секрет в качестве своего значения.Например,CF_API_EMAIL_FILE = / run / secrets / traefik_cf-api-emailможно использовать для предоставления адреса электронной почты Cloudflare API в качестве секрета Docker с именемtraefik_cf-api-email.Для получения полной информации обратитесь к вашему провайдеру по ссылке Дополнительная конфигурация .

Имя провайдера Код провайдера Переменные среды ACME DNS acme-dnsACME_DNS_API_BASE,ACME_DNS_STORAGE_PATHДополнительная комплектация Облако Alibaba АлиднсALICLOUD_ACCESS_KEY,ALICLOUD_SECRET_KEY,ALICLOUD_REGION_IDДополнительная комплектация ArvanCloud arvancloudARVANCLOUD_API_KEYДополнительная комплектация Аврораднс аврораднсAURORA_USER_ID,AURORA_KEY,AURORA_ENDPOINTДополнительная комплектация Autodns autodnsAUTODNS_API_USER,AUTODNS_API_PASSWORDДополнительная комплектация Лазурный лазурныйAZURE_CLIENT_ID,AZURE_CLIENT_SECRET,AZURE_SUBSCRIPTION_ID,AZURE_TENANT_ID,AZURE_RESOURCE_GROUP,[AZURE_DPINT]Дополнительная комплектация Биндман БиндманАДРЕС_MANAGER_BINDMANДополнительная комплектация Синий кот блюкэтBLUECAT_SERVER_URL,BLUECAT_USER_NAME,BLUECAT_PASSWORD,BLUECAT_CONFIG_NAME,BLUECAT_DNS_VIEWДополнительная комплектация Контрольный домен checkdomainКОНТРОЛЬНЫЙ ДОМЕН_ТОКЕН,Дополнительная комплектация CloudDNS clouddnsCLOUDDNS_CLIENT_ID,CLOUDDNS_EMAIL,CLOUDDNS_PASSWORDДополнительная комплектация ClouDNS облакаCLOUDNS_AUTH_ID,CLOUDNS_AUTH_PASSWORDДополнительная комплектация Cloudflare облачностьCF_API_EMAIL,CF_API_KEYилиCF_DNS_API_TOKEN,[CF_ZONE_API_TOKEN]Дополнительная комплектация CloudXNS облако xnsCLOUDXNS_API_KEY,CLOUDXNS_SECRET_KEYДополнительная комплектация ConoHa конохаCONOHA_TENANT_ID,CONOHA_API_USERNAME,CONOHA_API_PASSWORDДополнительная комплектация Constellix СозвездиеCONSTELLIX_API_KEY,CONSTELLIX_SECRET_KEYДополнительная комплектация deSEC десDESEC_TOKENДополнительная комплектация DigitalOcean цифровой океанDO_AUTH_TOKENДополнительная комплектация DNSimple dnsimpleDNSIMPLE_OAUTH_TOKEN,DNSIMPLE_BASE_URLДополнительная комплектация DNS Made Easy dnsmadeeasyDNSMADEEASY_API_KEY,DNSMADEEASY_API_SECRET,DNSMADEEASY_SANDBOXДополнительная комплектация DNSPod днсподDNSPOD_API_KEYДополнительная комплектация Оскорбление домена (do.  de)

de)додDODE_TOKENДополнительная комплектация Domeneshop магазинDOMENESHOP_API_TOKEN,DOMENESHOP_API_SECRETДополнительная комплектация DreamHost DreamhostDREAMHOST_API_KEYДополнительная комплектация Утка DNS уткиУТКА DNS_TOKENДополнительная комплектация Dyn динDYN_CUSTOMER_NAME,DYN_USER_NAME,DYN_PASSWORDДополнительная комплектация Dynu динDYNU_API_KEYДополнительная комплектация EasyDNS easydnsEASYDNS_TOKEN,EASYDNS_KEYДополнительная комплектация EdgeDNS кромочнаяAKAMAI_CLIENT_TOKEN,AKAMAI_CLIENT_SECRET,AKAMAI_ACCESS_TOKENДополнительная комплектация Внешняя программа исполнительныйEXEC_PATHДополнительная комплектация Exoscale экзоскейлEXOSCALE_API_KEY,EXOSCALE_API_SECRET,EXOSCALE_ENDPOINTДополнительная комплектация Быстрый DNS fastdnsAKAMAI_CLIENT_TOKEN,AKAMAI_CLIENT_SECRET,AKAMAI_ACCESS_TOKENДополнительная комплектация Ганди гандиGANDI_API_KEYДополнительная комплектация Gandi v5 гандив5GANDIV5_API_KEYДополнительная комплектация Glesys глесисGLESYS_API_USER,GLESYS_API_KEY,GLESYS_DOMAINДополнительная комплектация GoDaddy годаддиGODADDY_API_KEY,GODADDY_API_SECRETДополнительная комплектация Google Cloud DNS gcloudGCE_PROJECT, учетные данные приложения по умолчанию , [GCE_SERVICE_ACCOUNT_FILE]Дополнительная комплектация Hetzner ХетцнерHETZNER_API_KEYДополнительная комплектация хостинг.  de

dehostingdeHOSTINGDE_API_KEY,HOSTINGDE_ZONE_NAMEДополнительная комплектация HTTP-запрос httpreqHTTPREQ_ENDPOINT,HTTPREQ_MODE,HTTPREQ_USERNAME,HTTPREQ_PASSWORDДополнительная комплектация HyperOne гиперонHYPERONE_PASSPORT_LOCATION,HYPERONE_LOCATION_IDДополнительная комплектация IIJ iijIIJ_API_ACCESS_KEY,IIJ_API_SECRET_KEY,IIJ_DO_SERVICE_CODEДополнительная комплектация Infomaniak инфоманиакINFOMANIAK_ACCESS_TOKENДополнительная комплектация INWX дюйм xINWX_USERNAME,INWX_PASSWORDДополнительная комплектация ионные ионныеIONOS_API_KEYДополнительная комплектация Джокер.  com

comджокерJOKER_API_MODEсJOKER_API_KEYилиJOKER_USERNAME,JOKER_PASSWORDДополнительная комплектация Световой парус световой парусAWS_ACCESS_KEY_ID,AWS_SECRET_ACCESS_KEY,DNS_ZONEДополнительная комплектация Линод v4 линодLINODE_TOKENДополнительная комплектация Жидкая паутина LiquidwebLIQUID_WEB_PASSWORD,LIQUID_WEB_USERNAME,LIQUID_WEB_ZONEДополнительная комплектация Лупия петляLOOPIA_API_PASSWORD,LOOPIA_API_USERДополнительная комплектация LuaDNS люаднсLUADNS_API_USERNAME,LUADNS_API_TOKENДополнительная комплектация ручная инструкциянет, но вам нужно запустить Traefik в интерактивном режиме.  , включите журнал отладки, чтобы увидеть инструкции, и нажмите Введите .

, включите журнал отладки, чтобы увидеть инструкции, и нажмите Введите .MyDNS.jp mydnsjpMYDNSJP_MASTER_ID,MYDNSJP_PASSWORDДополнительная комплектация Мифические звери мифические звериMYTHICBEASTS_USER_NAME,MYTHICBEASTS_PASSWORDДополнительная комплектация Namecheap namecheapNAMECHEAP_API_USER,NAMECHEAP_API_KEYДополнительная комплектация наименование.com namedotcomNAMECOM_USERNAME,NAMECOM_API_TOKEN,NAMECOM_SERVERДополнительная комплектация Namesilo namesiloNAMESILO_API_KEYДополнительная комплектация Netcup сетевой стаканNETCUP_CUSTOMER_NUMBER,NETCUP_API_KEY,NETCUP_API_PASSWORDДополнительная комплектация Netlify нетлифайNETLIFY_TOKENДополнительная комплектация NIFCloud nifcloudNIFCLOUD_ACCESS_KEY_ID,NIFCLOUD_SECRET_ACCESS_KEYДополнительная комплектация Ньялла ньяллаNJALLA_TOKENДополнительная комплектация NS1 нс1NS1_API_KEYДополнительная комплектация Открытое облако Telekom otcOTC_DOMAIN_NAME,OTC_USER_NAME,OTC_PASSWORD,OTC_PROJECT_NAME,OTC_IDENTITY_ENDPOINTДополнительная комплектация OVH овхOVH_ENDPOINT,OVH_APPLICATION_KEY,OVH_APPLICATION_SECRET,OVH_CONSUMER_KEYДополнительная комплектация Обозначение Openstack обозначитьOS_AUTH_URL,OS_USERNAME,OS_PASSWORD,OS_TENANT_NAME,OS_REGION_NAMEДополнительная комплектация Oracle Cloud oraclecloudOCI_COMPARTMENT_OCID,OCI_PRIVKEY_FILE,OCI_PRIVKEY_PASS,OCI_PUBKEY_FINGERPRINT,OCI_REGION_USERID_OCI_REGION_USER_USDOCI_REGION_USID_OCIOCI_REGION_USIDOCI_REGION_USIDOCI_REGION_USIDOCI_REGION_USID_OCI_REGION_USID_Дополнительная комплектация PowerDNS PDNSPDNS_API_KEY,PDNS_API_URLДополнительная комплектация Место для стойки место для стойкиRACKSPACE_USER,RACKSPACE_API_KEYДополнительная комплектация рег.  ru

ruрег.REGRU_USERNAME,REGRU_PASSWORDДополнительная комплектация RFC2136 rfc2136RFC2136_TSIG_KEY,RFC2136_TSIG_SECRET,RFC2136_TSIG_ALGORITHM,RFC2136_NAMESERVERДополнительная комплектация Маршрут 53 маршрут53AWS_ACCESS_KEY_ID,AWS_SECRET_ACCESS_KEY,[AWS_REGION],[AWS_HOSTED_ZONE_ID]или настроенный профиль IAM пользователя / экземпляра.Дополнительная комплектация RimuHosting римухостингRIMUHOSTING_API_KEYДополнительная комплектация Облако Сакуры sakuracloudSAKURACLOUD_ACCESS_TOKEN,SAKURACLOUD_ACCESS_TOKEN_SECRETДополнительная комплектация Scaleway шкала масштабированияSCALEWAY_API_TOKENДополнительная комплектация Selectel СелектелSELECTEL_API_TOKENДополнительная комплектация Servercow servercowSERVERCOW_USERNAME,SERVERCOW_PASSWORDДополнительная комплектация Путь к стеку путь к стекуSTACKPATH_CLIENT_ID,STACKPATH_CLIENT_SECRET,STACKPATH_STACK_IDДополнительная комплектация TransIP переходTRANSIP_ACCOUNT_NAME,TRANSIP_PRIVATE_KEY_PATHДополнительная комплектация VegaDNS вегаднсSECRET_VEGADNS_KEY,SECRET_VEGADNS_SECRET,VEGADNS_URLДополнительная комплектация Версия версияVERSIO_USERNAME,VERSIO_PASSWORDДополнительная комплектация Vscale vscaleVSCALE_API_TOKENДополнительная комплектация VULTR vultrVULTR_API_KEYДополнительная комплектация Яндекс яндексYANDEX_PDD_TOKENДополнительная комплектация Зона.  ее

еезонаиZONEEE_API_USER,ZONEEE_API_KEYДополнительная комплектация Зономи ЗономиZONOMI_API_KEYДополнительная комплектация delayBeforeCheckПо умолчанию провайдер

delayBeforeCheck(значение должно быть больше нуля).Эта опция полезна, когда внутренние сети блокируют внешние DNS-запросы.резольверыИспользуйте настраиваемые DNS-серверы для разрешения полномочий FQDN.

Домены с подстановочными знаками

ACME V2 поддерживает групповые сертификаты. Как описано в сообщении Let's Encrypt, подстановочные сертификаты могут быть сгенерированы только с помощью запроса

DNS-01.

Привязка внешнего счета

-

kid: идентификатор ключа от внешнего CA -

hmacEncoded: ключ HMAC от внешнего центра сертификации, должен быть в кодировке URL-адреса Base64 без формата заполнения

Дополнительная конфигурация

caСерверОбязательно, по умолчанию = "https: // acme-v02.api.letsencrypt.org/directory "

Используемый сервер CA:

- Рабочий сервер Let's Encrypt: https://acme-v02.api.letsencrypt.org/directory

- Промежуточный сервер Let's Encrypt: https://acme-staging-v02.api.letsencrypt.org/directory

складОбязательно, по умолчанию = "acme.json"

Хранилище

СертификатыПараметрзадает место, где будут сохраняться ваши сертификаты ACME.ACME хранятся в файле JSON, который должен иметь файловый режим

600.

В Docker вы можете смонтировать либо файл JSON, либо папку, содержащую его:

docker run -v "/my/host/acme.json:/acme.json" traefikdocker run -v "/ my / host / acme: / etc / traefik / acme" traefikПредупреждение

По причинам параллелизма этот файл нельзя использовать в нескольких экземплярах Traefik.

предпочтительная цепьНеобязательно, по умолчанию = ""

Предпочитаемая цепь.

Если CA предлагает несколько цепочек сертификатов, предпочтите цепочку с издателем, совпадающим с этим общим именем субъекта. Если совпадений нет, будет использоваться цепочка, предлагаемая по умолчанию.

ключ ТипНеобязательно, по умолчанию = "RSA4096"

KeyType, используемый для генерации закрытого ключа сертификата. Разрешите значение «EC256», «EC384», «RSA2048», «RSA4096», «RSA8192».

Резервный

Если Let's Encrypt недоступен, будут применяться следующие сертификаты:

- Ранее созданные сертификаты ACME (до простоя)

- Просроченные сертификаты ACME

- Предоставляемые сертификаты

Важно

Для новых (под) доменов, которым требуется аутентификация Let's Encrypt, сертификат Traefik по умолчанию будет использоваться до перезапуска Traefik.

Установка сертификата SSL

- Справочный центр Moto

Установка сертификатаSSL осуществляется хостинг-компанией, предоставляющей услуги для домена. Следовательно, у вас должен быть домен для вашего сайта, чтобы установить сертификат SSL для домена. Если у вас еще нет домена, вы можете получить его у нас! Пожалуйста, проверьте нашу страницу покупки домена. Но вы также можете подумать об установке сертификата SSL самостоятельно.Процесс может отличаться для каждого хостинга / сервера, но в целом маршрут будет таким:

1. Получите CSR от хостинг-провайдера. Запрос на подпись сертификата - это блок закодированного текста. Это следует передать в центр сертификации при подаче заявки на сертификат SSL.

2. Получите закрытый ключ от хостинг-провайдера. Центр сертификации будет использовать CSR для создания вашего сертификата SSL, но ему не нужен ваш закрытый ключ.

Вам нужно держать свой закрытый ключ в секрете.Сертификат, созданный с помощью определенного CSR, будет работать только с закрытым ключом, сгенерированным с его помощью. Поэтому, если вы потеряете закрытый ключ, сертификат больше не будет работать.