Установка SSL-сертификата на хостинг RU-CENTER

Если вы получили SSL-сертификат рамках нашей акции «SSL-сертификат в подарок», то его установка на хостинг производится в автоматическом режиме. Дополнительные действия для установки сертификата не потребуются, можно сразу приступать к настройке сайта.

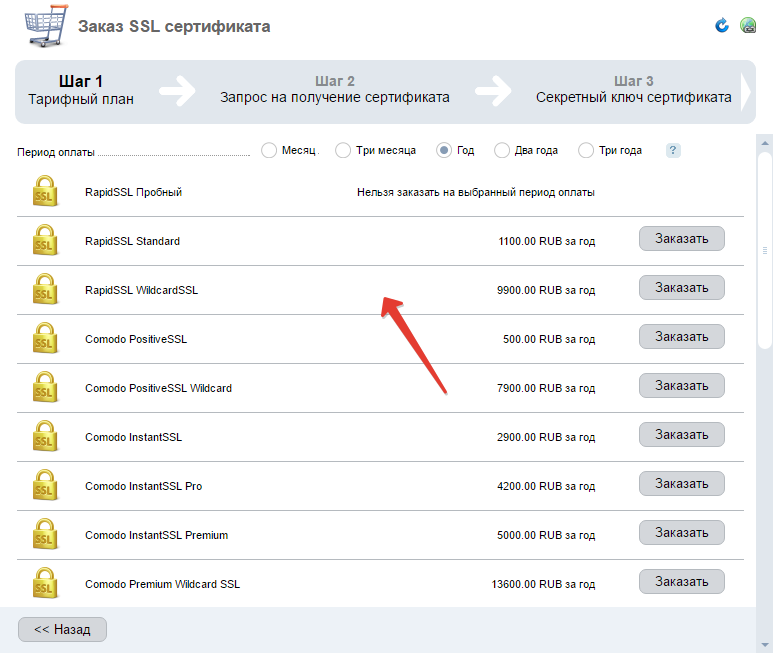

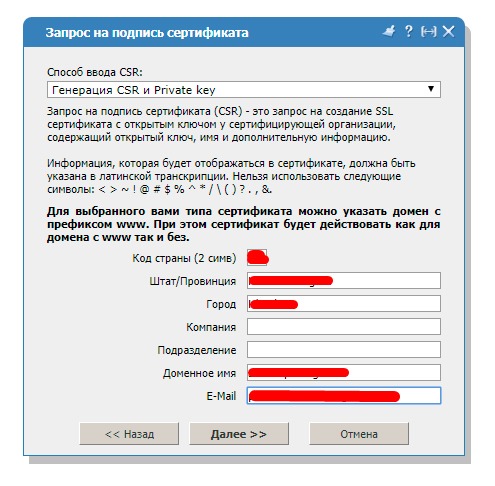

Если у вас еще нет SSL-сертификата, вы можете заказать его в RU-CENTER.

Специалисты RU-CENTER могут провести все необходимые операции для корректной установки SSL-сертификата на сайт за вас: оставьте заявку на оказание услуги «Настройка SSL-сертификата».

Если вы устанавливаете SSL-сертификат, выпущенный не в RU-CENTER, перейдите к пункту 2.1 этой инструкции.

Установка нескольких SSL-сертификатов на сайт и его синонимы, а также одного SAN или wildcard сертификата на разные сайты возможна по заявке в службу поддержки.

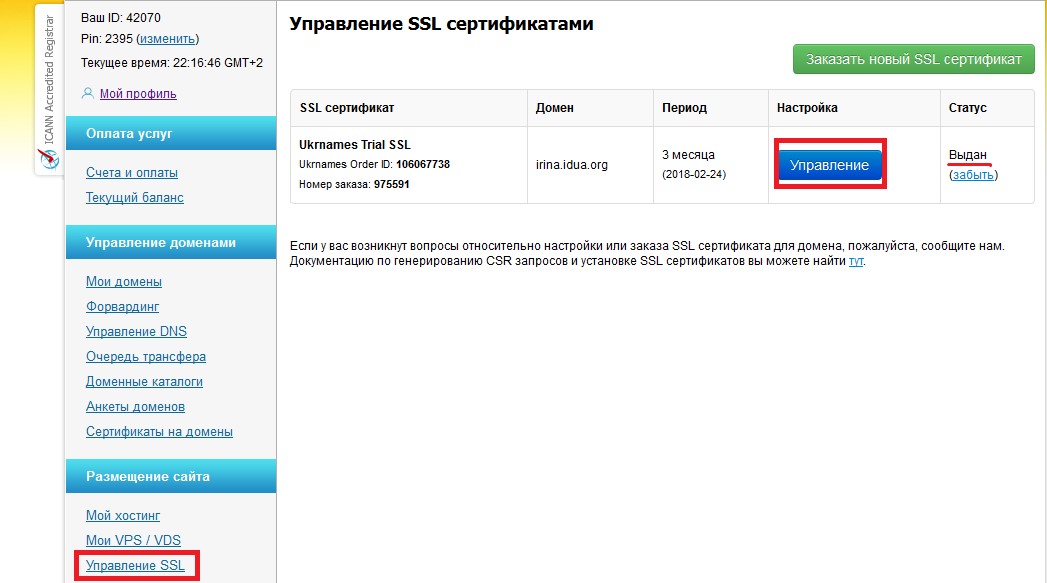

1.1. На странице www.nic.ru зайдите в Раздел для клиентов, указав номер договора и пароль.

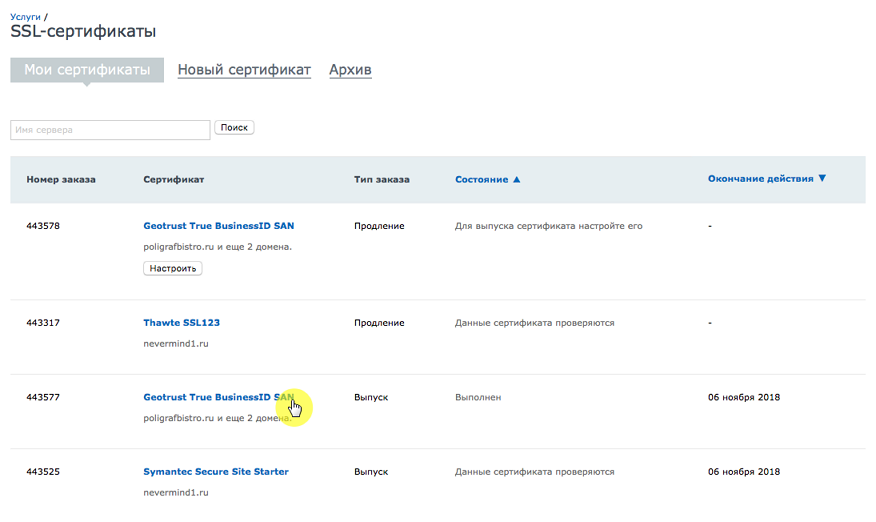

1.2. Выберите в меню пункт Услуги → SSL-сертификаты.

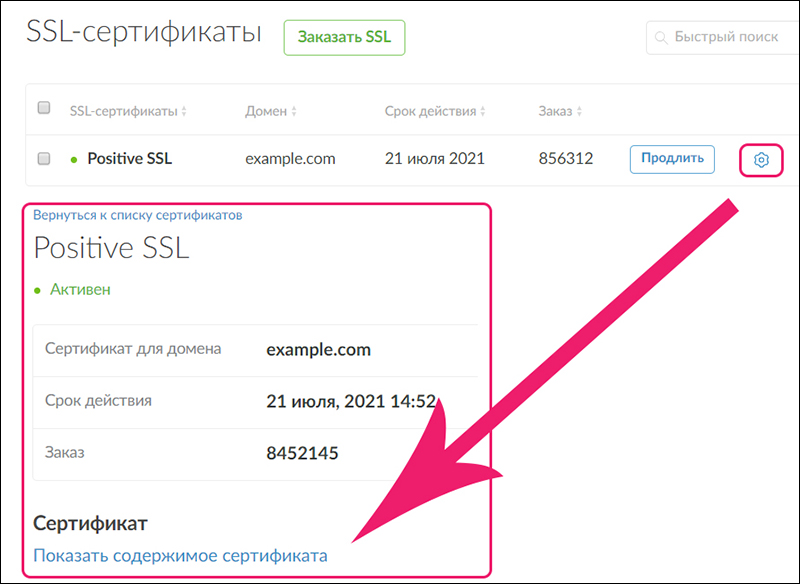

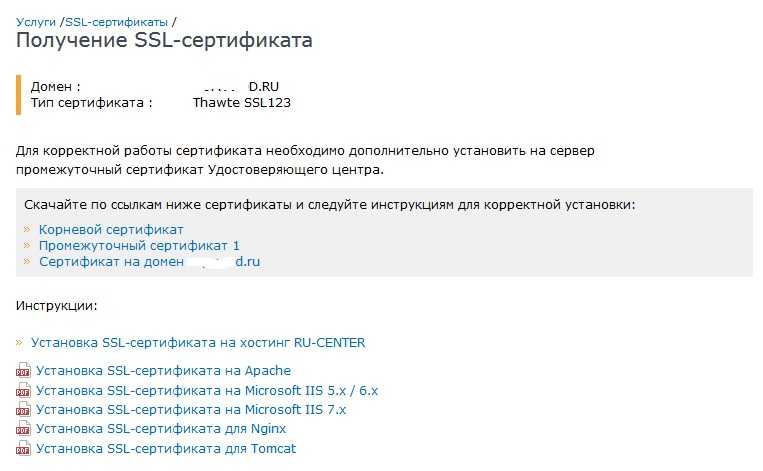

1.3. Перейдите по ссылке с названием сертификата.

1.4. На открывшейся странице скачайте сертификат для вашего домена, промежуточный и корневой сертификаты не потребуются.

1.4 При нажатии на пункт Приватный ключ на контактный адрес электронной почты отправляется ссылка, по которой необходимо перейти и получить ключ.

2.1. В разделе Для клиентов выберите в меню пункт Услуги → Хостинг, почта, конструктор сайтов

2.2. Перейдите к управлению хостингом.

2.3. В панели управления хостингом перейдите в раздел Сайты → Ваш_сайт. В верхнем меню выберите раздел Безопасность и активируйте слайдер Включить защищённое HTTPS-соединение. Затем нажмите на кнопку Установить.

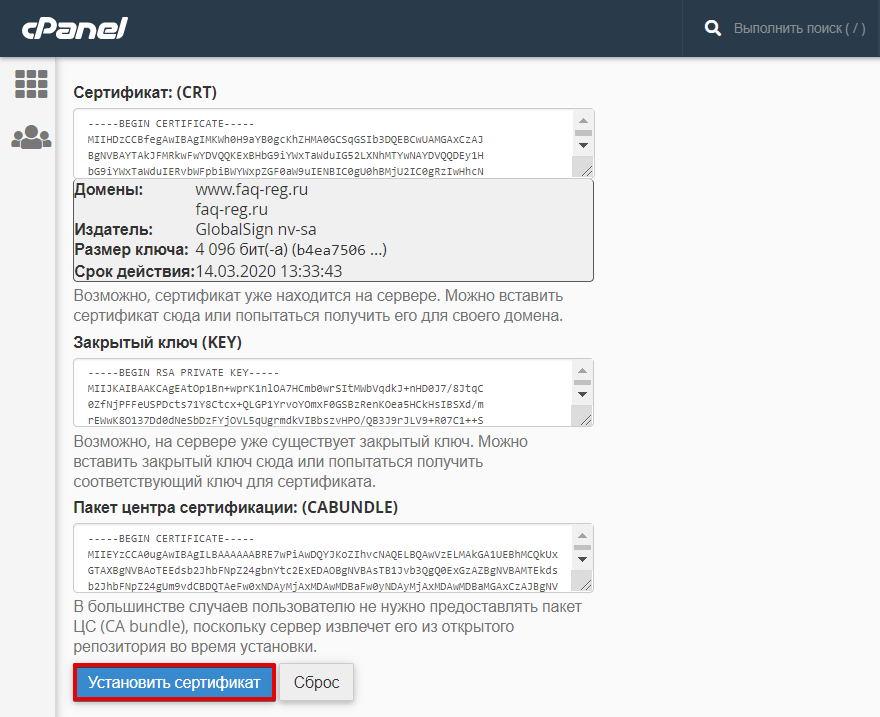

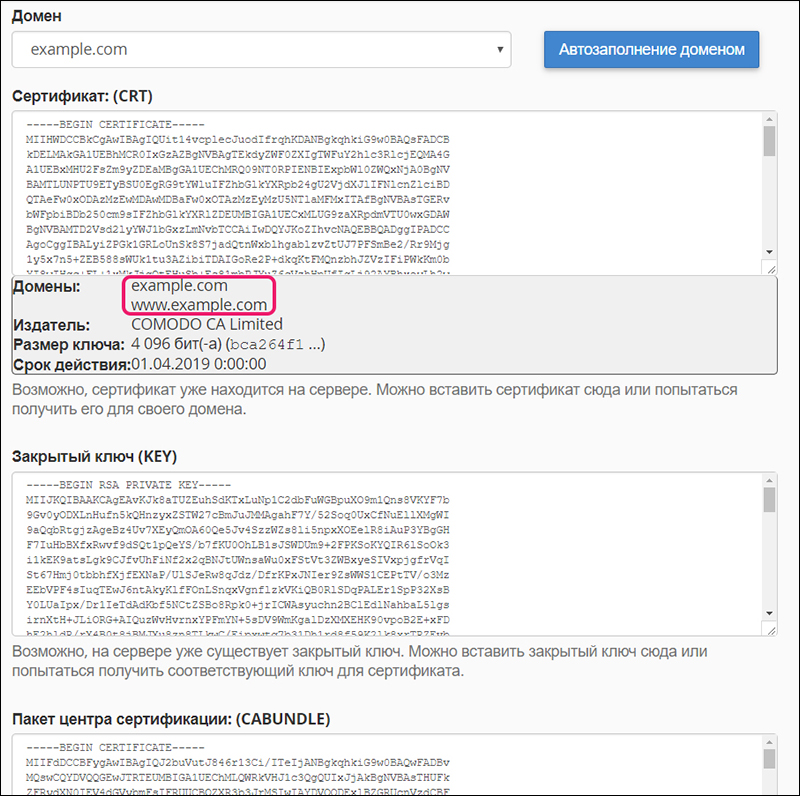

2. 4. Скопируйте содержимое сохраненных ранее файлов SSL-сертификата, приватного ключа вашего домена в соответствующие поля:

4. Скопируйте содержимое сохраненных ранее файлов SSL-сертификата, приватного ключа вашего домена в соответствующие поля:

— SSL-сертификат на домен имеет в названии доменное имя, для которого выпущен сертификат, он загружается первым.

— При установке сертификатов, выпущенных в RU-CENTER, система автоматически устанавливает промежуточные сертификаты, загружать их вручную нет необходимости.

— Если у вашего сертификата несколько промежуточных (имеют в названии слово «intermediate») сертификатов, то необходимо загрузить их по очереди, нажав на кнопку Добавить промежуточный сертификат. Корневой («root») сертификат должен быть загружен последним, в качестве промежуточного.

— При копировании необходимо убедиться в наличии пяти тире по обе стороны от BEGIN и END. В секретном ключе не должно быть лишних пробелов, разрывов строк или дополнительных символов, которые непреднамеренно были добавлены.

Подробнее о настройке файла .htaccess.

3.2. Если после настройки перенаправления сайт отображается некорректно, то это может быть связано с наличием смешанного контента (Mixed Content).

В этом случае часть содержимого загружается на страницу сайта по небезопасному протоколу HTTP вместо HTTPS, что не позволяет считать страницу сайта полностью безопасной. Как правило, это можно исправить методом замены абсолютных ссылок на относительные. В некоторых случаях может помочь включение HTTPS в настройках вашей CMS.

По данному вопросу рекомендуем проконсультироваться с разработчиком сайта или обратиться к документации по CMS.

Подробнее о настройке сайта для работы по HTTPS.

Установка SSL сертификата на домен

Статья давно не обновлялась, поэтому информация могла устареть.

Для установки сертификата потребуется:

- Файл сертификата и цепочка сертификата. Центр сертификации присылает эти данные на почтовый ящик владельца сертификата.

- Ключ сертификата. Он у вас должен быть. Ключ генерируется перед заказом сертификата, на основе ключа генерируется csr запрос.

- Root доступ к серверу.

После выпуска заказанного сертификата, на email, который был указан при заказе, Вы получите все необходимые файлы.

Далее:

1. Зайдите в ISPmanager под пользователем, которому принадлежит домен. Войдя под root’ом это можно сделать так: ISPmanager — Пользователи — выделите пользователя — нажмите «Вход» (справа вверху кнопка с изображением лестницы и двери).

Примечание: не забудьте для пользователя включить SSL (ISPmanager — Пользователи — двойной клик по пользователю — вкладка «Права»)

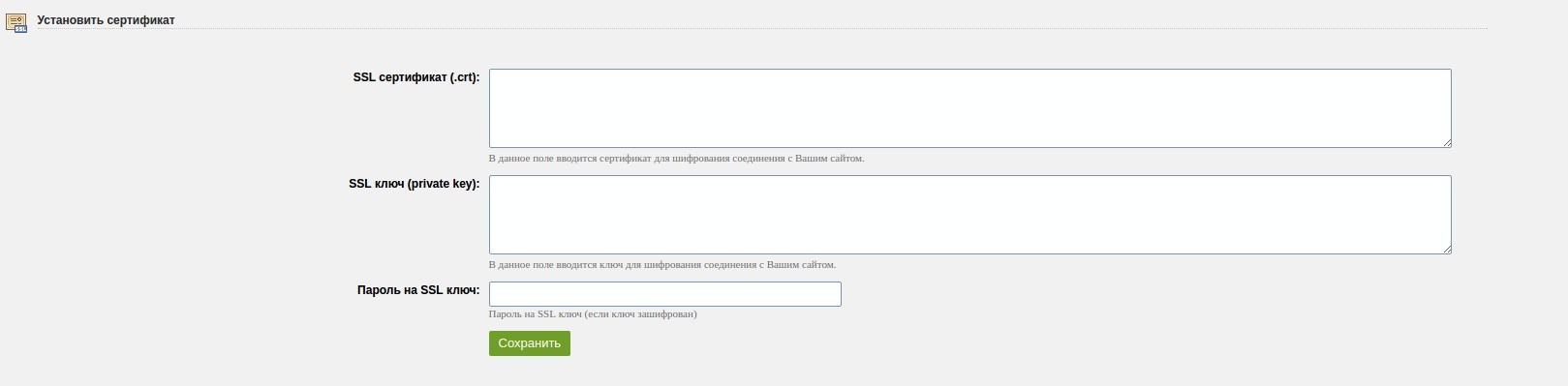

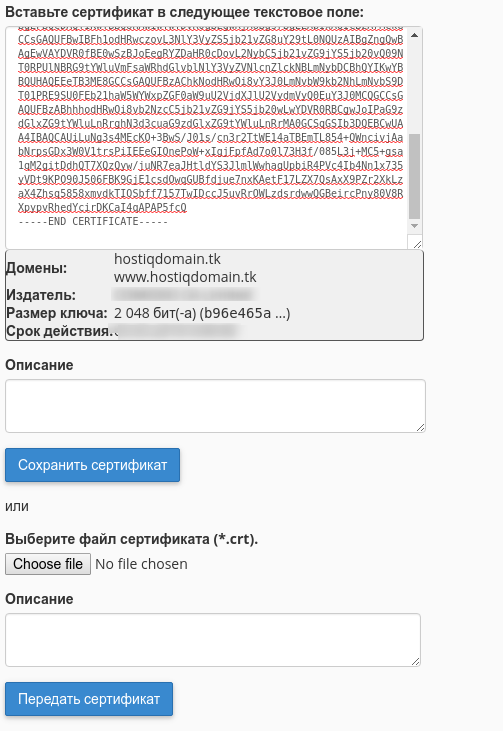

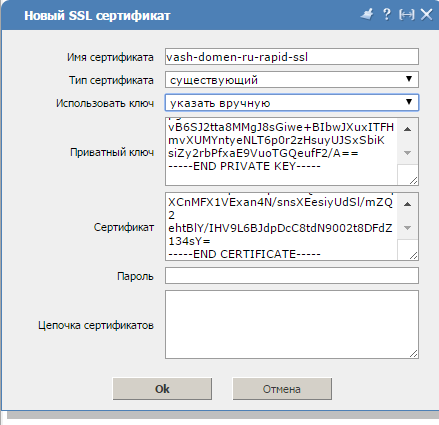

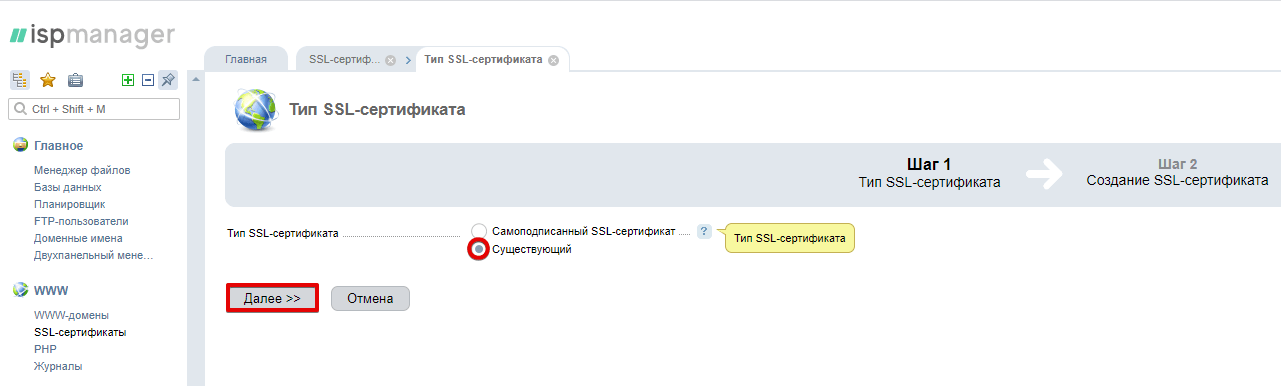

2. В разделе World Wide Web — «SSL-сертификаты» — справа вверху кнопка «Создать». Укажите «Тип сертификата» — существующий и заполните все поля:

Имя сертификата — имя сертификата, под которым он будет отображаться в системе. Может содержать буквы латинского алфавита, цифры, точки, а также знаки _ и —

Приватный ключ — укажите содержимое файла приватного ключа

Сертификат — укажите содержимое файла SSL-сертификата

Пароль — указывайте, если ключ сертификата зашифрован (обычно не требуется)

Цепочка сертификатов — Certificate bundle: цепочка сертификатов, которыми подписан данный сертификат.

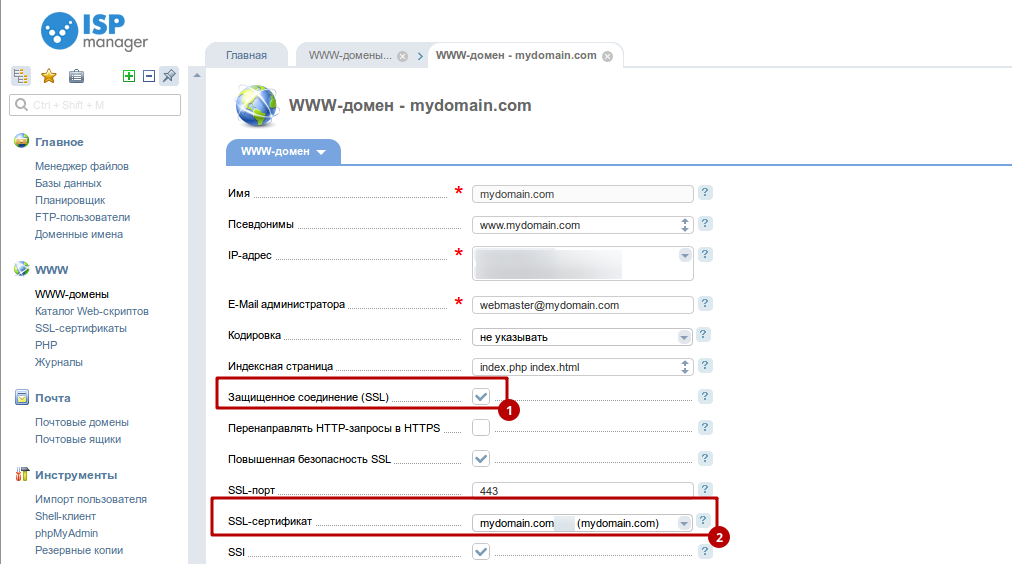

3. После успешного добавления сертификата в разделе «WWW домены» можно его включить для сайта (двойной клик — установить галочку «SSL» — выбрать из списка нужный сертификат)

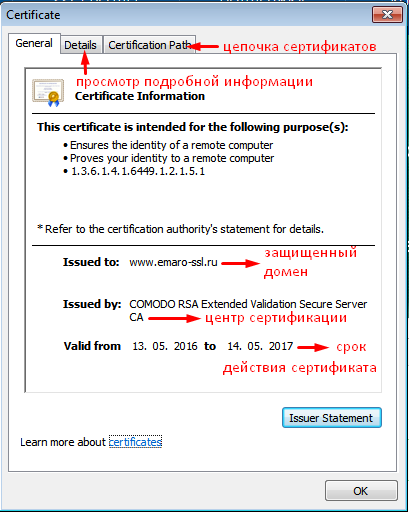

4. Детальная проверка установленного сертификата доступна по ссылкам:

Веб-сервер Apache

Если ssl запросы обрабатывает Apache, то сертификат устанавливается в файле конфигурации Apache. Проверить какой веб сервис отвечает на 443 (ssl) порту можно командой:

# netstat -napt | grep 443 tcp 0 0 188.120.233.16:443 0.0.0.0:* LISTEN 731/apache2

# sockstat |grep 443 root httpd 83299 19 tcp4 188.120.225.20:443 *:*

Для установки сертификата откройте конфигурационный файл Apache. На FreeBSD это /usr/local/etc/apache22/httpd.conf. Debian — /etc/apache2/apache2.conf. Centos — /etc/httpd/conf/httpd.conf. Найдите VirtualHost вашего домена.

Иногда вы можете найти блоки <VirtualHost> в отдельных файлах, в директории веб сервера.

Создайте блок <VirtualHost> для подключения SSL соединения. Пример:

<VirtualHost 10.0.0.1:443> DocumentRoot /var/www/user/data/www/domain.com ServerName domain.com SSLEngine on SSLCertificateFile /path/to/domain.crt SSLCertificateKeyFile /path/to/domain.key SSLCACertificateFile /path/to/ca.crt </VirtualHost>

Где

- domain.com — имя вашего домена.

- 10.0.0.1 — ip адрес, на котором находится домен.

- /var/www/user/data/www/domain.com — путь до домашней директории вашего домена.

- /path/to/domain.crt — файл, в котором находится сертификат.

- /path/to/domain.key — файл, в котором находится ключ сертификата.

- /path/to/ca.crt — файл корневого сертификата.

Перезапустите Apache командой apachectl restart или apache2ctl restart

Веб-сервер Nginx

Если ssl запросы обрабатывает Nginx, то сертификат устанавливается в файле конфигурации Nginx.

Откройте конфигурационный файл Nginx. На Linux — /etc/nginx/nginx.conf

На Linux — /etc/nginx/nginx.conf

Создайте серверный модуль для SSL соединения. Пример:

server {

listen 10.0.0.1:443;

server_name domain.com;

ssl on;

ssl_certificate /path/to/domain.crt;

ssl_certificate_key /path/to/domain.key ;

}

Где

- domain.com — имя вашего домена.

- 10.0.0.1 — ip адрес, на котором находится домен.

- /path/to/domain.crt — файл, в котором находится сертификат.

- /path/to/domain.key — файл, в котором находится ключ сертификата.

Цепочка сертификатов дописывается в файл с сертификатом.

Возьмем пример с Comodo Positive SSL. Центр сертификации присылает файлы domain.crt, PositiveSSLCA2 и AddTrustExternalCARoot. Цепочкой сертификата будет содержание файла PositiveSSLCA2 + AddTrustExternalCARoot. В итоге файл domain.crt должен содержать сертификат домена + сертификаты PositiveSSLCA2 + AddTrustExternalCARoot.

Перезапустите Nginx

/etc/init.d/nginx restart

Несколько SSL сертификатов на одном ip адресе

Если используется несколько сертификатов на одном ip адресе, то браузер получит сертификат сервера по умолчанию, независимо от запрашиваемого имени сервера. Это связано с поведением протокола SSL. SSL-соединение устанавливается до того, как браузер посылает HTTP-запрос, и веб сервер не знает имени запрашиваемого сервера. Следовательно, он лишь может предложить сертификат сервера по умолчанию.

Решение для работы нескольких HTTPS-серверов на одном IP-адресе — расширение Server Name Indication протокола TLS (SNI, RFC 6066), которое позволяет браузеру передать запрашиваемое имя сервера во время SSL handshake, а значит сервер будет знать, какой сертификат ему следует использовать для соединения. Почти все современные браузеры поддерживают SNI, однако чтобы использовать SNI, соответствующая поддержка должна присутствовать также в библиотеке OpenSSL. OpenSSL поддерживает SNI начиная с версии 0.9.8f.

Полезные команды Openssl

- Создание ключа для SSL-сертификата.

openssl req -batch -noout -new -newkey rsa:2048 -nodes -keyout cert.key

- Генерация CSR-запроса:

openssl req -new -key cert.key -out cert.csr

- Убрать пароль с ключа:

openssl rsa -in cert.key -out cert.key

- Посмотреть данные CSR:

openssl req -noout -text -in cert.csr

- Данные сертификата (проверить кем выдан, например):

openssl x509 -noout -text -in cert.crt

- Проверить, что ключ соответствует сертификату:

openssl x509 -noout -modulus -in cert.crt | openssl md5 openssl rsa -noout -modulus -in cert.key | openssl md5

Два значения должны совпадать.

- Узнать длину запроса:

echo '(' `openssl req -noout -modulus -in cert.csr | cut -d'=' -f2 | wc -c` '-1)*4' | bc

- Проверить выдачу HTTPS:

openssl s_client -host ulanovka.ru -port 443

Создание CSR запроса для Microsoft IIS

- Нажмите Start — Administrative Tools — Internet Information Services (IIS) Manager.

- Нажмите на имя сервера.

- В разделе IIS откройте Server Certificates.

- Затем справа из меню Actions выберите Create Certificate Request. Откроется окно мастера создания запроса.

- Введите всю необходимую информацию.

Нажмите Next.

- В следующем окне можно все оставить без изменений. Нажмите Next.

- Введите имя вашего CSR файла.

- Откройте файл, используя текстовый редактор. Для оформления сертификата передайте свой CSR вместе с тэгами BEGIN и END.

- Нажмите Start — Administrative Tools — Internet Information Services (IIS) Manager.

- Нажмите на имя сервера.

- В разделе IIS откройте Server Certificates.

- Затем справа из меню Actions выберите Complete Certificate Request. Откроется окно мастера.

- Загрузите выданный Вам центром сертификации сертификат.

Затем введите имя сертификата (оно необходимо только администратору для дальнейшей работы).

Затем введите имя сертификата (оно необходимо только администратору для дальнейшей работы).

- Нажмите Оk, и сертификат будет установлен на сервер.

- Для того, чтобы установить данный сертификат на нужный веб-домен, перейдите в раздел Sites и выберите сайт, для которого заказан сертификат. Из меню Actions в правой части страницы нажмите на Bindings. Откроется окно Site Bindings.

- В окне Site Bindings нажмите Add… Откроется окно Add Site Binding.

- В меню Type выберите https. В меню IP address должен быть IP адрес сайта или All Unassigned. Порт — 443. В поле SSL Certificate выберите Ваш сертификат.

Нажмите Ok.

- Ваш сертификат установлен.

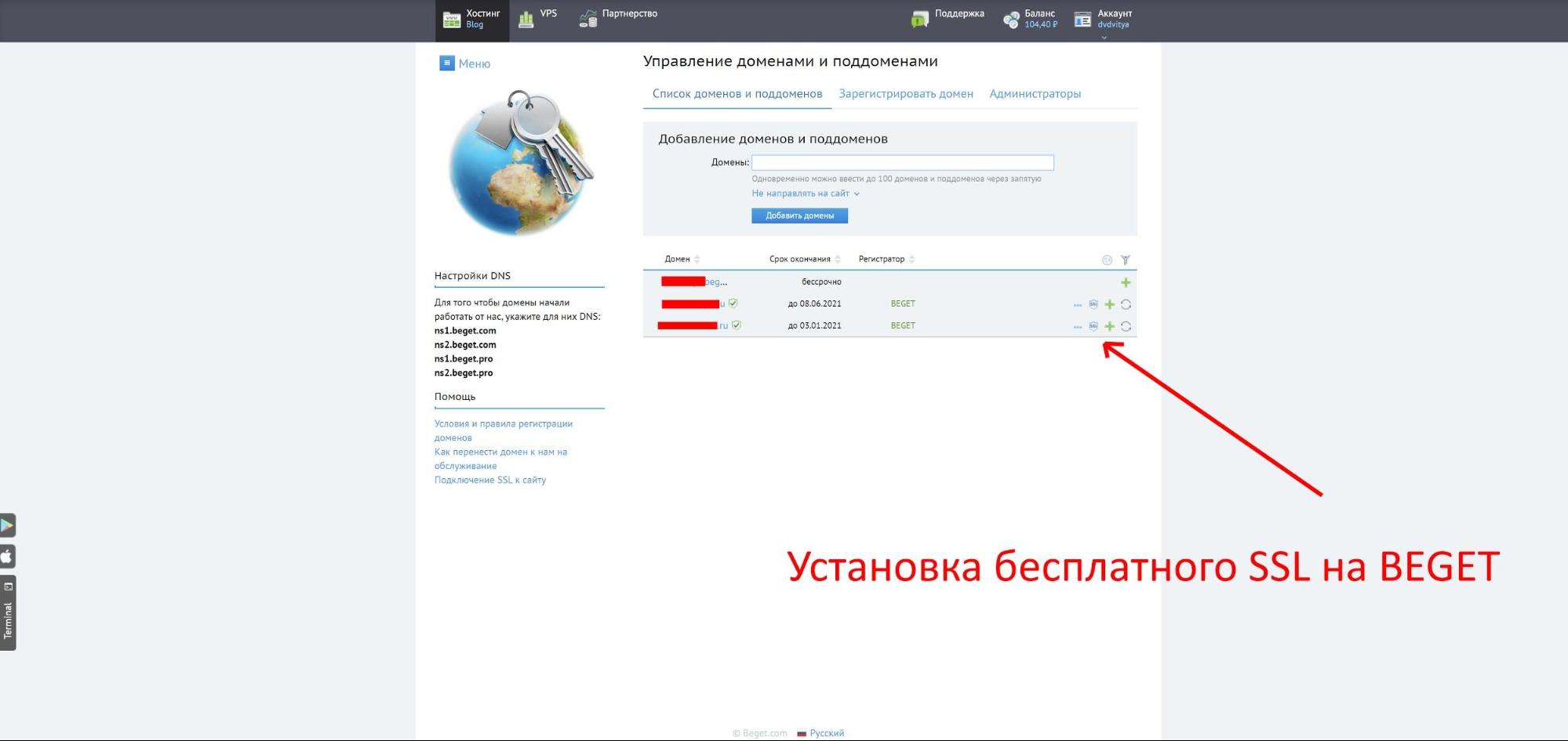

Как подключить SSL-сертификат для домена?

- Для чего нужен SSL

- Как подключить SSL-сертификат

- Продление SSL-сертификата

- Загрузка стороннего SSL-сертификата

Для чего нужен SSL

SSL — это криптографический протокол. Протокол шифрует данные, которые поступают и отдаются с вашего сайта. В интернет-магазинах — это персональные данные покупателей, которые они вводят при оформлении заказа: телефон, email, имя, адрес и т.п.

Протокол шифрует данные, которые поступают и отдаются с вашего сайта. В интернет-магазинах — это персональные данные покупателей, которые они вводят при оформлении заказа: телефон, email, имя, адрес и т.п.

Если подключить SSL-сертификат, вы обезопасите персональные данные покупателей.

Практическая польза:

- Повышение доверия посетителей к сайту;

- Выполнение требований 152 ФЗ «О персональных данных»;

- Выполнение требований платежных сервисов и некоторых товарных каталогов;

- Сайт будет выше ранжироваться поисковыми системами Яндекс и Google;

- Провайдер не сможет подмешивать в трафик сайта свою рекламу. Этим грешат некоторые мобильные операторы.

Визуальные преимущества:

- «Замочек» в адресной строке браузера

- Метка безопасности в выдаче Яндекса

Наличие SSL — обязательное требование к любому интернет-магазину.

Как подключить SSL-сертификат

При подключении SSL-сертификата через InSales, предоставляются сертификаты DV от поставщика Let’s Encrypt.

Для подключения SSL-сертификата перейдите в раздел Настройки → Домены и нажмите кнопку «Подключить» в столбце «SSL-сертификат».

При подключении сертификата будет выполняться шифрование всех страниц сайта. В случае если сайт уже проиндексирован, в инструментах поисковых систем для веб-мастеров нужно будет внести соответствующие настройки, чтобы страницы сайта не выпадали из индекса.

После нажатия на кнопку «Сохранить» будет выполнено перенаправление на страницу «Ваши домены», где у домена, к которому подключается SSL-сертификат, будет статус «Не настроен».

SSL-сертификат будет автоматически подключен для вашего домена в течение 4-х часов (для всех старых url-адресов будут сформированы 301-ые редиректы на соответствующие страницы с https в соответствии с требованиями поисковых систем).

После этого переход сайта на HTTPS завершится. Вам необходимо будет лишь добавить версию сайта на https в Яндекс Вебмастер и указать её в качестве главного зеркала в разделе «Индексирование → Переезд сайта».

Вам необходимо будет лишь добавить версию сайта на https в Яндекс Вебмастер и указать её в качестве главного зеркала в разделе «Индексирование → Переезд сайта».

В течение нескольких дней после отправки заявки придет уведомление о смене главного зеркала. Также Вы можете добавить версию сайта на https в Google Search Console. При этом никаких дополнительных настроек для Google выполнять не нужно.

Дополнительно: если Вы вносили изменения в файл robots.txt стоит заменить директивы, содержащие адрес домена с http на https.

Продление SSL-сертификата

SSL-сертификат, подключаемый через InSales, необходимо продлевать 1 раз в год.

Если SSL-сертификат был подключен через InSales, то за 1 месяц до конца его действия в бэк-офисе сайта в разделе Аккаунт → Счета будет автоматически выставлен счет для пролонгации SSL-сертификата на следующий год.

Загрузка стороннего SSL-сертификата

К домену, привязанному к сайту на InSales, также можно подключить сторонний SSL-сертификат.

Мы поддерживаем все типы SSL-сертификатов от любых поставщиков.

1. Для подключения стороннего SSL-сертификата необходимо запросить у поставщика приватный ключ и всю цепочку сертификатов. Для извлечения содержимого файлов открывайте их в блокноте или в notepad++.

Важно: при затруднениях в формировании цепочки сертификатов — пришлите все файлы в техническую поддержку для формирования и загрузки верных файлов.

2. Необходимо составить верную цепочку сертификатов:

— откройте блокнот или notepad++ (лучше notepad++),

— скопируйте в него доменный сертификат, далее с новой строчки — корневой, и после корневого с новой строчки — промежуточный (корневой и промежуточный можно менять местами).

При этом необходимо копировать и вставлять сертификаты вместе с комментариями «—begin/end certificate—«. Сохраняете файл в формате txt (например, cert.txt). Должно получиться подобное, только с большим количеством символов:

Важно: определить в каком файле какой сертификат находится зачастую можно по его названию и комментарию. Файлы с комментариями «BEGIN CERTIFICATE REQUEST» и расширением «csr» можно сразу исключить из рассмотрения. Если файл называется «certificate_ca.crt» и в нем добавлены два сертификата, то скорее всего это промежуточный и корневой. Их можно скопировать на второе и третье место в цепочке в любом порядке. Доменный сертификат как правило называется «certificate.crt». У разных регистраторов названия файлов разные. Если не получается определить тип сертификатов, то обратитесь в техническую поддержку за помощью.

Файлы с комментариями «BEGIN CERTIFICATE REQUEST» и расширением «csr» можно сразу исключить из рассмотрения. Если файл называется «certificate_ca.crt» и в нем добавлены два сертификата, то скорее всего это промежуточный и корневой. Их можно скопировать на второе и третье место в цепочке в любом порядке. Доменный сертификат как правило называется «certificate.crt». У разных регистраторов названия файлов разные. Если не получается определить тип сертификатов, то обратитесь в техническую поддержку за помощью.

3. В отдельный файл скопируйте приватный ключ (тоже с комментариями BEGIN PRIVATE KEY или BEGIN RSA PRIVATE KEY) и сохраните в формате txt (например, key.txt). Должно получиться подобное:

4. Оба файла должны быть в кодировке utf-8, удобнее всего это проверять в notepad++:

5. Перейдите в бэк-офис в раздел Настройки → Домены и нажмите «Подключить» в столбце «SSL-сертификат»:

6. Выберите «Использовать для всего сайта» и «Загрузить свой сертификат», далее загрузите файл key. txt в качестве приватного ключа, а cert.txt — в качестве цепочки сертификатов. Сохраните изменения.

txt в качестве приватного ключа, а cert.txt — в качестве цепочки сертификатов. Сохраните изменения.

7. Дождитесь проверки сертификата, это может занять до 4-6 часов. После успешной проверки статус в столбце «SSL-сертификат» сменится на «Настроен».

Установка SSL-сертификат на сайт

Если слова https или ssl вам не знакомы, советую сначала изучить данную статью, после чего приступить к этой. В материале будет рассмотрена практическая часть установки ssl-сертификата с минимальной теоретической частью.

Обратите внимание! Пункт 4 в инструкции по переезду на HTTPS неактуален, яндекс отказался от использования директивы host. Сейчас взамен этого необходимо настроить 301 редирект или канонические адреса, подробнее в Яндекс.Помощи.

Существует большое количество методов установки ssl-сертификата, в этой статье осветим наиболее распространенные.

Но перед установкой стоит рассмотреть еще один важный вопрос, как подтвердить право владения доменом.

Подтверждение прав владения доменом

Необходимо пройти процесс валидации домена для выпуска сертификата. С помощью этой процедуры подтверждается право на владение доменом.

Возможны последующие проверки:

- проверка организации;

- расширенная проверка.

Мы рассмотрим только процесс доменной валидации. О таких вещах, как обратный звонок и разговор с сотрудником сертификационного центра, проверка организации через государственный реестр организаций, нет смысла говорить в рамках этой статьи, они не содержат технической части.

Txt запись в DNS

Вам будет предложено добавить запись типа TXT в DNS записи домена

Рассмотрим, как это делается в isp manager

-

Во вкладке домены нужно выбрать доменные имена

-

Просмотреть NS записи домена

-

Создать новую ресурсную запись

-

Выбрать тип txt и в поле «Значение» вставить текст записи

TXT запись может появиться не сразу, обычно это происходит в течение часа.

Проверить DNS записи домена можно с помощью утилиты dig. Сервисов существует много, возьмем, например, этот.

В поле домен нужно вписать название вашего домена. Можно выбрать конкретный тип записи, но в примере для наглядности выбрали показ всех записей. В таблице будет выведен список всех ресурсных записей, если в списке появилась запись, которую вы добавили, все было сделано верно. Если нет, вернитесь на шаг назад и перепроверьте записи.

После добавления записи не забудьте вернуться в административную панель хостинга и нажать кнопку «Проверить добавление записи».

Cname запись в DNS

Нужно будет сделать то же самое, что и в предыдущем пункте, только выбрав тип записи CNAME.

Запись имеет вид:

_hash.yourdomain.com CNAME hash.comodoca.com.

Yourdomain.com – имя вашего домена

Подтверждение с помощью доменной почты

При выборе этого способа подтверждения на административную доменную (например, admin@ИМЯ ДОМЕНА, postmaster@ИМЯ ДОМЕНА) почту придет письмо от центра сертификации со ссылкой для подтверждения.

После перехода по ссылке вы попадете на страницу центра сертификации, где нужно будет ввести код из письма и нажать кнопку продолжить.

Файл на сервере

Вам предоставят файл, который нужно будет разместить на сервере. В зависимости от центра, выдающего сертификат, расположить файл нужно будет в корневой папке сервера или же создать дополнительную папку и закачать файл в нее.

После подтверждения

В большинстве случаев вам на почту придет 3 файла (или они будут в личном кабинете регистратора ssl-сертификата).

Если файлы придут на почту, обязательно сохраните себе эти файлы! В случае утери нужно будет делать переиздание сертификата.

.key – Приватный ключ (Private Key)

.crt – файл сертификата, который мы вам выдали.

.ca-bundle – файл, содержащий корневые и промежуточные сертификаты в определенном порядке. Порядок:

- Промежуточный сертификат 2

- Промежуточный сертификат 1

- Корневой сертификат

Когда получены эти файлы, можно приступать к установке сертификата.

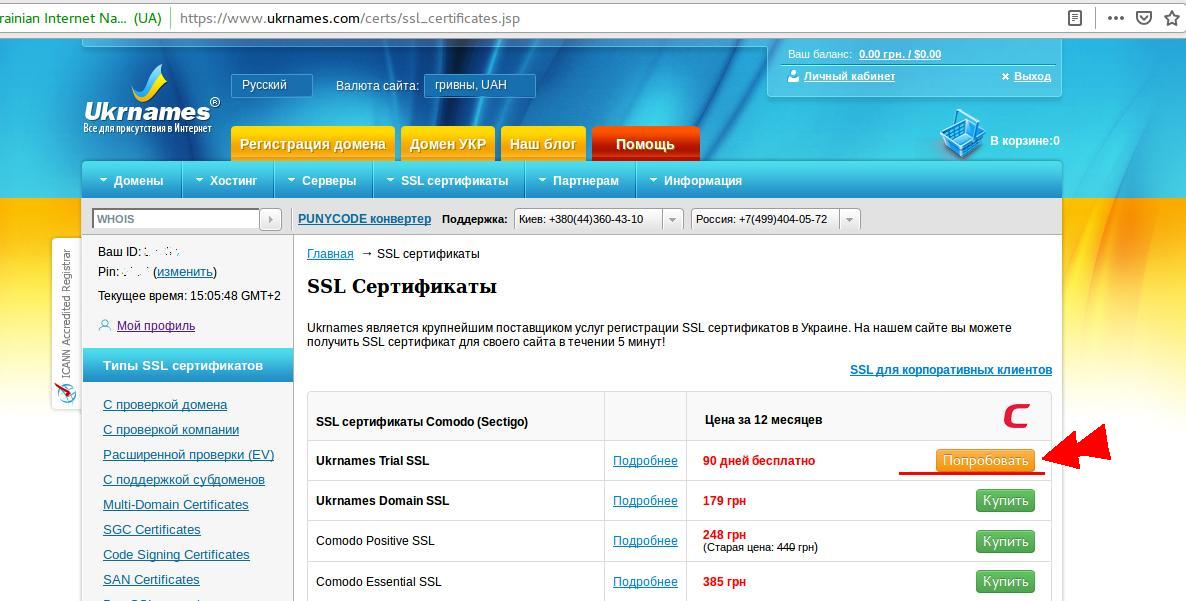

Установка сертификата через административную панель хостинга

Большинство компаний, предоставляющих услуги хостинга, в административной панели имеют или пункт SSL, или ssl-сертификаты, или безопасность – названий может быть множество.

Как правило, при переходе в этот пункт вам будет предложен выбор: установить существующий сертификат или же заказать(приобрести) новый сертификат.

Установка существующего сертификата с помощью административной панели хостинга

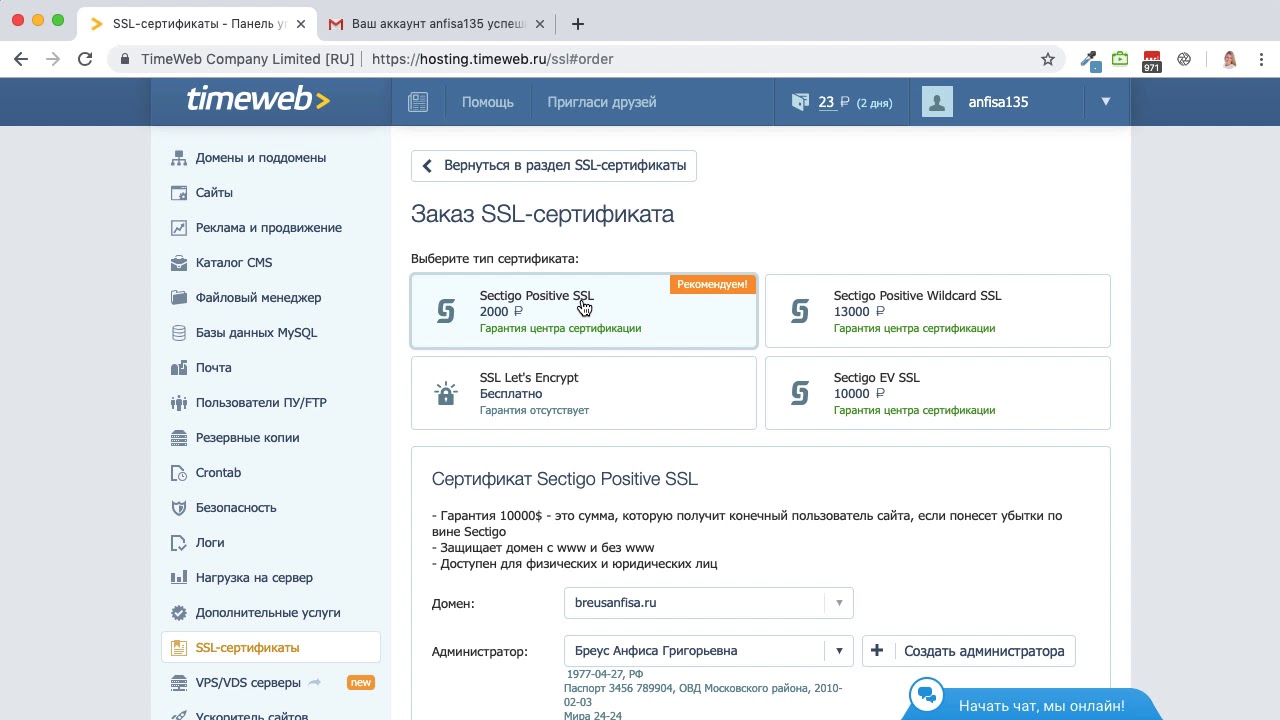

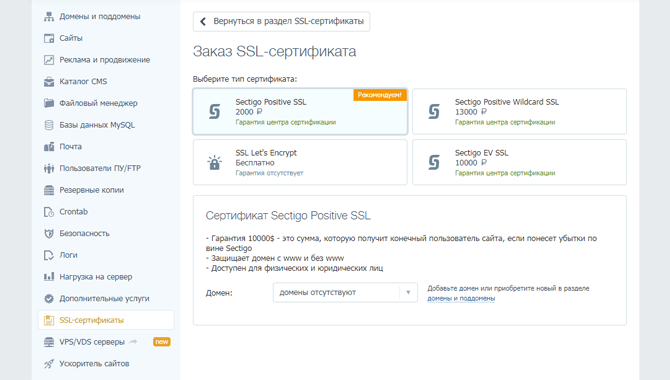

Рассматривать установку будем на примере хостинга timeweb.

-

Необходимо в личном кабинете зайти в пункт меню ssl-сертификаты

-

Выбрать пункт «Установить»

-

Ввести данные сертификата в соответствующие поля

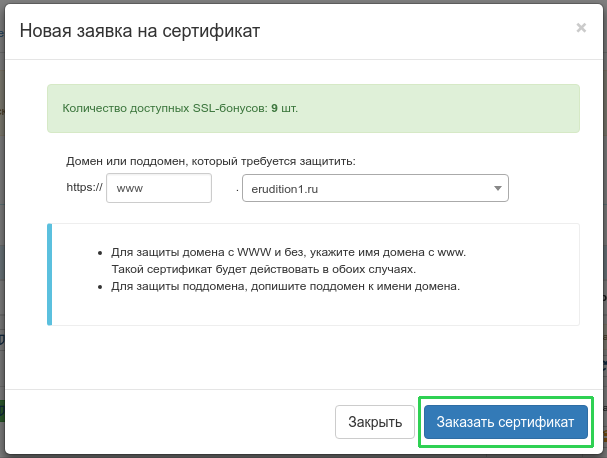

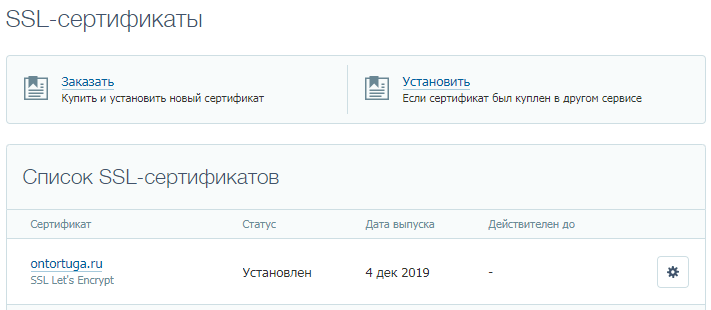

Установка Let’s Encrypt с помощью административной панели хостинга

-

Необходимо в личном кабинете зайти в раздел меню ssl-сертификаты и выбрать пункт «Заказать».

-

Кликнуть пункт «SSL Let’s Encrypt», затем выбрать, для какого домена выпустить сертификат

Установка сертификатов в ISP панели

В некоторых случаях для управления хостингом/сервером устанавливается ISP manager. Это панель управления веб-хостингом, позволяющая управлять программным обеспечением веб-сервера, сервером баз данных, почтовым сервером и другими.

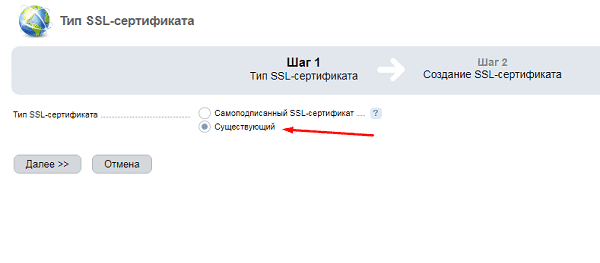

Установка существующего сертификата в ISP manager

Рассмотрим ситуацию, когда вы приобрели сертификат и имеете в сохраненном виде все его файлы.

-

В меню isp manager выбрать пункт ssl-сертификаты

-

Создать ssl-сертификат

-

Выбрать тип ssl-сертификата – «Существующий»

-

Заполнить соответствующие поля в isp manager

Важно! Необходимо заполнить все поля, чтобы в дальнейшем не возникло проблем. В случае некорректной установки ssl-сертификата Яндекс.Вебмастер пришлет уведомление об ошибке.

В случае некорректной установки ssl-сертификата Яндекс.Вебмастер пришлет уведомление об ошибке.

О методе проверки корректности установки сертификата описано в конце статьи.

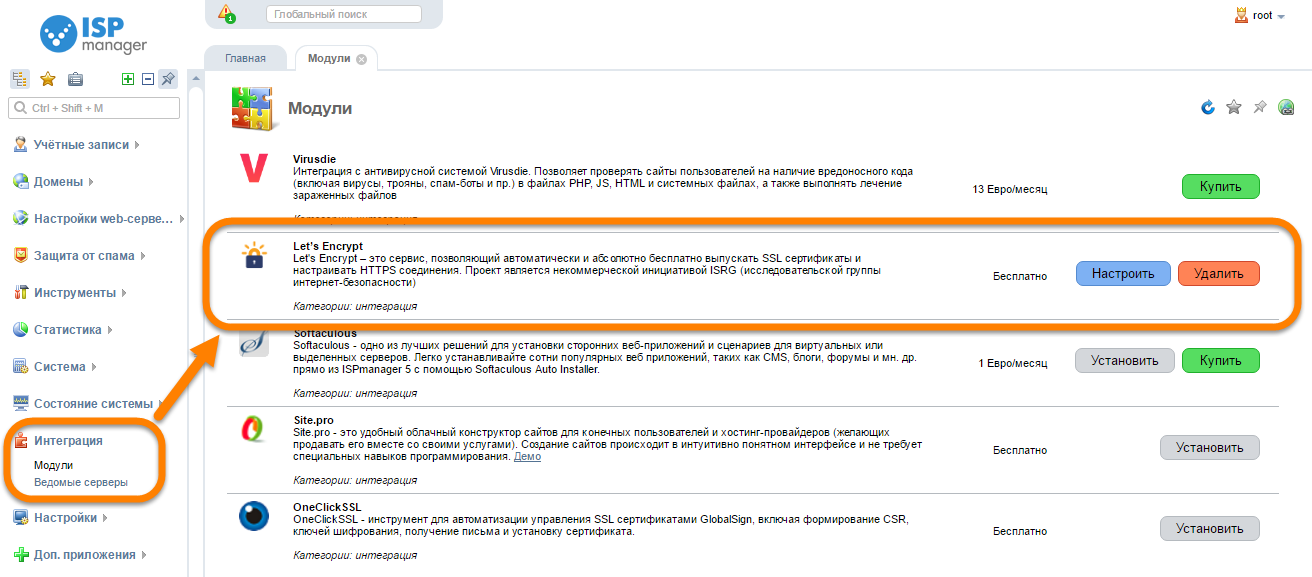

Установка Let’s Encrypt с помощью ISP manager

Панель isp предоставляет возможность установки бесплатного автопродляемого сертификата Let’s Encrypt. Для его установки необходимо выполнить следующие действия:

-

В меню isp manager выбрать раздел «SSL-сертификаты», в нем выбрать Let’s Encrypt

-

Выбрать домен, на который будет установлен сертификат (если вам необходим Wildcard сертификат, нужно установить соответствующую галочку).

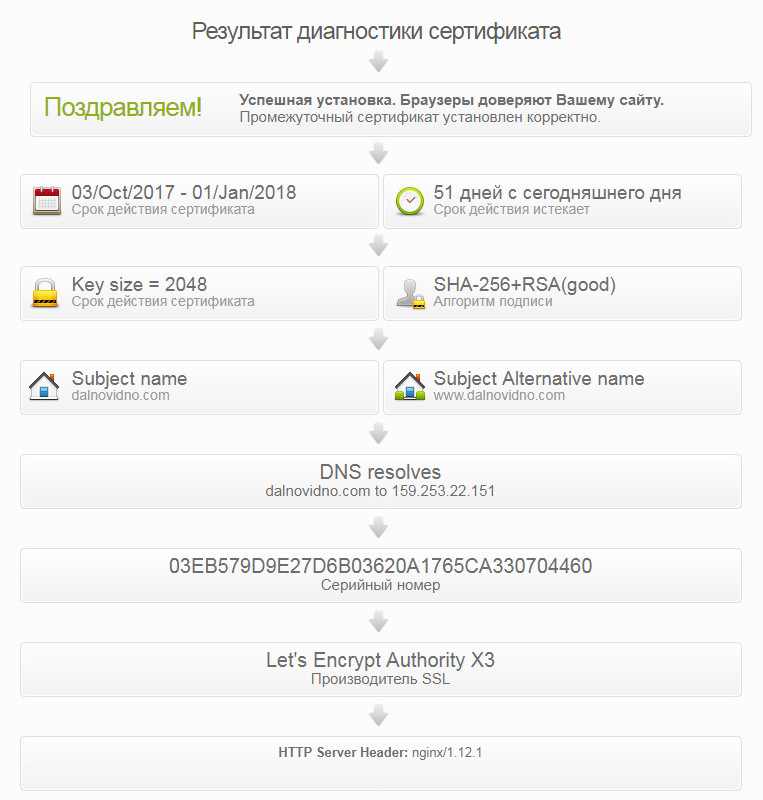

Проверка правильности установки

Узнать, корректно ли вы установили сертификат, можно с помощью сервиса – sslshopper.com.

На главной странице сервиса будет поле check ssl, в нем нужно прописать адрес вашего сайта.

Если все правильно, вы увидите примерно такую картину:

1ps. ru resolves to 5.196.172.52 ru resolves to 5.196.172.52 |

ip адрес домена |

| Server Type: nginx/1.12.2 | тип сервера |

| The certificate should be trusted by all major web browsers (all the correct intermediate certificates are installed) | говорит о том, что правильно установлены промежуточные сертификаты |

| The certificate was issued by | кем выдан сертификат |

| The certificate will expire in 651 days | сколько дней осталось до окончания сертификата |

| The hostname (1ps.ru) is correctly listed in the certificate. | имя хоста совпадает с именем хоста прописаным в сертификате |

Если сертификат не установлен, вы увидите ошибку:

В случае нарушения цепочки сертификатов всплывет такая ошибка:

Заключение

Конечно, обо всех нюансах установки ssl-сертификатов не получится рассказать в рамках одной статьи. Но мы рассмотрели основы, в большинстве административных панелей хостингов алгоритм установки примерно одинаковый. После проделанной работы обязательно проверьте корректность установленного сертификата.

Но мы рассмотрели основы, в большинстве административных панелей хостингов алгоритм установки примерно одинаковый. После проделанной работы обязательно проверьте корректность установленного сертификата.

Если у вас возникли проблемы с установкой или работоспособностью ssl-сертификата, обращайтесь к нам за помощью! А приобрести SSL-сертификат вы можете прямо сейчас по этой ссылке.

Как установить бесплатный SSL-сертификат? | База знаний Hostinger

Let’s Encrypt представил бесплатные SSL-сертификаты некоторое время назад. Это позволило владельцам сайтов использовать защищённое соединение HTTPS без каких-либо оплат. Чтобы активировать такой сертификат, выполните следующие шаги:

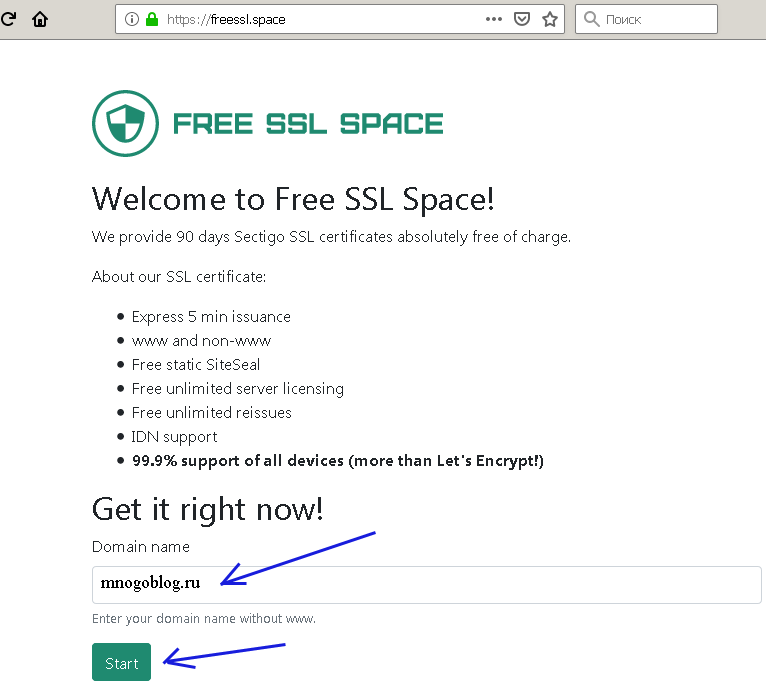

Шаг 1 — Регистрация на sslforfree.com

Перейдите на сайт sslforfree.com, введите Ваше доменное имя и нажмите Create Free SSL Certificate:

После этого, завершите регистрацию аккаунта.

Шаг 2 — Генерация сертификата

Перепроверьте правильность написания доменного имени и нажмите Next Step:

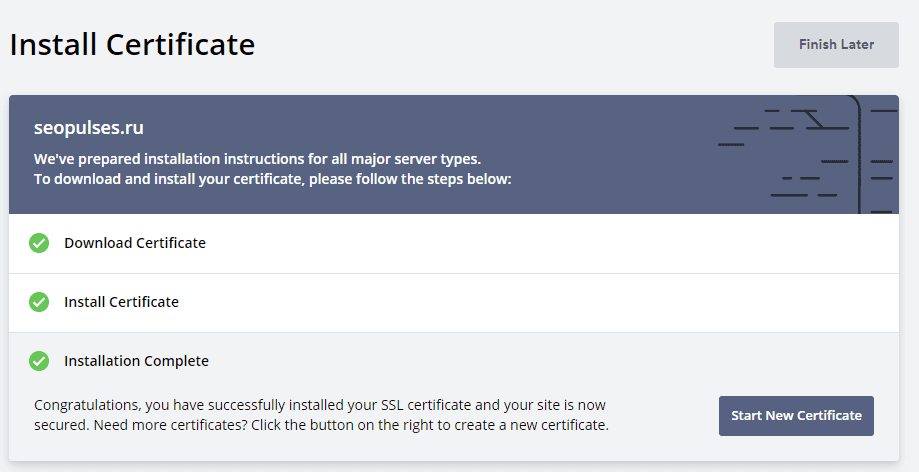

Выберите 90-Day Certificate (сертификат со сроком годности 90 дней, опция сертификата на 1 год является платной) и выберите бесплатный план (Free plan) на последнем шаге. Когда сертификат будет успешно сгенерирован, Вы получите это сообщение:

Когда сертификат будет успешно сгенерирован, Вы получите это сообщение:

Примечание: Бесплатный план предоставляет возможность создать только 3 сертификата, сроком на 90 дней каждый.

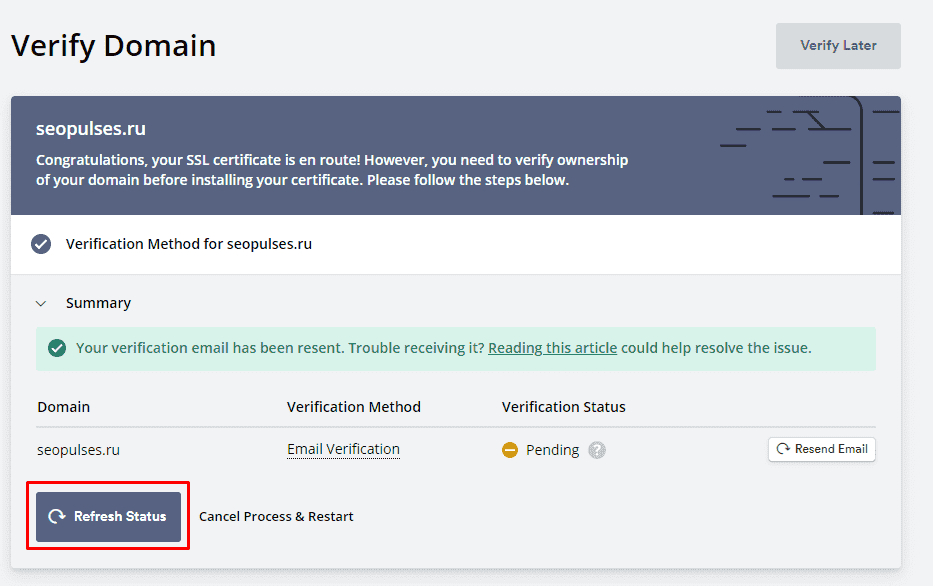

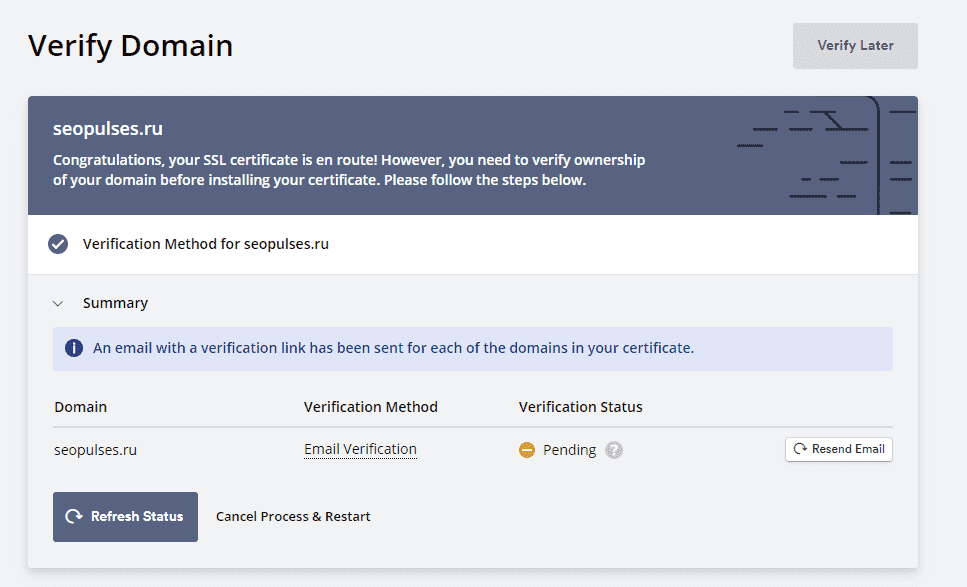

Шаг 3 — Верификация домена

Есть 3 варианта верификации доменного имени: почта, CNAME-запись и загрузка файла. Мы настоятельно рекомендуем загрузку файла (HTTP File Upload), так как это самый быстрый метод.

Для этого метода загрузите предложенный файл (нажмите на Download Auth File), потом откройте Хостинг → Управлять → Файловый менеджер Вашего домена.

В public_html создайте папку .well-known (не пропустите точку в начале) и подпапку pki-validation в ней:

Загрузите скачанные файлы. Можете использовать перетягивание файлов с компьютера или кнопку Загрузить файлы (Upload Files):

Результат должен выглядеть таким образом:

Самое важное — теперь нажмите на ссылку, предоставленную в инструкции:

Файл должен успешно открыться и показать текстовый код. Теперь нажмите Next.

Теперь нажмите Next.

Теперь перейдите в Хостинг → Управлять → Редактор DNS-зоны. Затем в поле поиска введите sectigo. Мы ищем запись CAA со значениями:

Если такой записи нет — создайте её:

Подождите несколько минут и вернитесь на страницу верификации сертификата. Нажмите Verify.

Шаг 4 — Скачивание и установка SSL-сертификата

Выберите Default format и скачайте архив с сертификатом:

В архиве Вы найдёте 3 файла:

private.key;

certificate.crt;

ca_bundle.crt.

Откройте Хостинг → Управлять → SSL.

И установите SSL вручную 😊

ПРИМЕЧАНИЯ:

Поскольку срок действия этого SSL истекает через 3 месяца, Вам необходимо будет повторять процедуру создания и установки сертификата каждые 3 месяца.

Если установка кажется Вам слишком сложной или Вы не хотите повторять процесс каждые 3 месяца, всегда можно приобрести пожизненный SSL (RU / UA) и установить его в несколько кликов!

If the installation seems too difficult for you, or you don’t want to repeat the process every 3 months, you can always purchase the Lifetime SSL and install it with a few clicks!

Как установить SSL-сертификат | 2DOMAINS.

RU ✔️

RU ✔️Убедитесь, что вы купили или заказали SSL-сертификат бесплатно. Для заказа платного сертификата воспользуйтесь инструкцией: Тарифы сертификатов. Как купить SSL? Узнать, как получить SSL-сертификат для сайта бесплатно на год, можно в инструкции: Как заказать бесплатный SSL.

Если вы заказали Конструктор сайтов, устанавливать сертификат вручную не нужно. Для установки SSL напишите заявку в службу поддержки.

Чтобы установить SSL-сертификат на сайт:

-

Перейдите в Личный кабинет.

-

Выберите в списке услуг SSL-сертификат. Нажмите на услугу:

-

На странице услуги проверьте, что она активна:

-

Вернитесь в список услуг. Выберите услугу хостинга или VPS, к которой привязан домен, для которого хотите установить SSL-сертификат:

-

Войдите в панель управления.

-

Если вы выбрали VPS, на странице услуги нажмите стрелку в строке Реквизиты доступа и перейдите по указанной ссылке:

-

Если вы устанавливаете SSL-сертификат на домене, который привязан к VPS, проверьте, что у пользователя есть доступы к использованию SSL. Для этого перейдите в раздел «Пользователи» и выберите пользователя, дважды кликнув по нему. Поставьте галочку Может использовать SSL и нажмите Ok:

-

Чтобы подключить SSL-сертификат к сайту, в панели управления ISPmanager перейдите в раздел «SSL-сертификаты» и нажмите Создать:

-

Выберите тип SSL-сертификата — Существующий. Нажмите Далее:

-

Заполните поля:

-

Имя SSL-сертификата — введите любое имя, например, ваш домен;

-

SSL-сертификат — введите данные SSL-сертификата;

Где найти данные SSL-сертификата?

-

Ключ SSL-сертификата — вставьте приватный ключ, который вы сохранили при заказе сертификата;

-

Цепочка SSL-сертификата — введите данные корневого и промежуточного сертификата без пробела.

Где найти данные корневого и промежуточного сертификата?

-

Скопируйте из письма, которое пришло при заказе, Корневой сертификат и Промежуточный сертификат:

-

Или скопируйте данные на странице услуги сертификата, нажав на кнопку в блоке “Корневой сертификат” и “Промежуточный сертификат”.

Нажмите Завершить.

-

Проверьте, что в разделе “SSL-сертификаты” появился установленный сертификат:

-

Теперь узнаем, как подключить HTTPS на сайте. Перейдите в раздел «WWW-домены». Кликните два раза по домену, для которого вы установили сертификат:

-

Поставьте галочку Защищенное соединение (SSL) и Перенаправлять HTTP-запросы в HTTPS для настройки редиректа. Нажмите Ok:

-

Перейдите в раздел “WWW-домены” и проверьте, что SSL-сертификат установлен:

Готово, вы настроили SSL-сертификат в панели управления.

Как установить SSL сертификат в панели управления ISPmanager — Помощь

1.10. Как установить SSL сертификат в панели управления ISPmanager

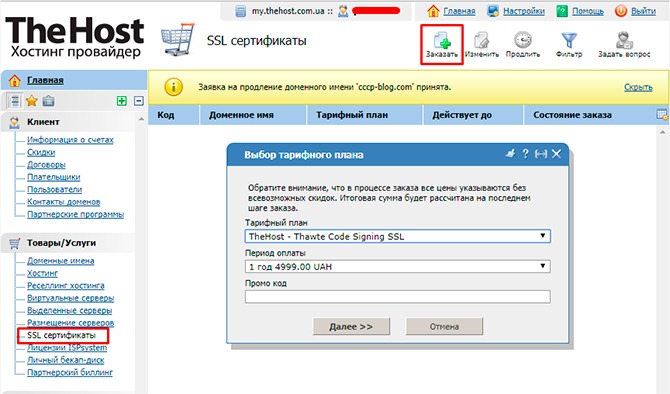

1. После того как вы сделали заказ сертификата в личном кабинете https://thehost.ua/wiki/order-SSL и активировали его https://thehost.ua/wiki/ssl необходимо установить ssl в панели ISPmanager — для этого подключаетесь к контрольной панели с логин-деталями пользователя, которому принадлежит защищаемый домен. При подключении от root-пользователя, раздел SSL будет недоступен.

2. Выбираете пункт «SSL сертификаты», расположенный в разделе «World Wide Web».

3. В открывшейся странице нажимаете на кнопку Создать» (New)

4. В результате откроется форма для создания сертификата. В пункте «Тип сертификата» (Certificate type) выбираете Существующий» (Existing).

5. Заполняете пустые поля необходимой информацией:

Имя сертификата (Name) – нужно указывать доменное имя, на которое заказывался SSL сертификат

Ключ (Certificate key)— содержимое приватного (RSA) ключа

Сертификат (Certificate) – содержимое сертификата

Пароль (Password) – пароль необходимо указывать, если вы собираетесь добавить сертификат с зашифрованным ключом, обычно это поле оставляют пустым

Цепочка сертификатов (Certificates chain) — цепочка сертификатов (ca_bundle), которыми подписан данный сертификат. Обычно данная цепочка приходит в письме вместе с сертификатом. В ином случае, скачать данную цепочку можно на официальном сайте Центра сертификации, который выпускал SSL сертификат.

Обычно данная цепочка приходит в письме вместе с сертификатом. В ином случае, скачать данную цепочку можно на официальном сайте Центра сертификации, который выпускал SSL сертификат.

Пример установки SSL сертификата:

На e-mail, который вы указали для администратора сертификата, после активации ssl сертификата(через почту admin@имя_домена), будет отправлен архив со всеми необходимыми цепочками.

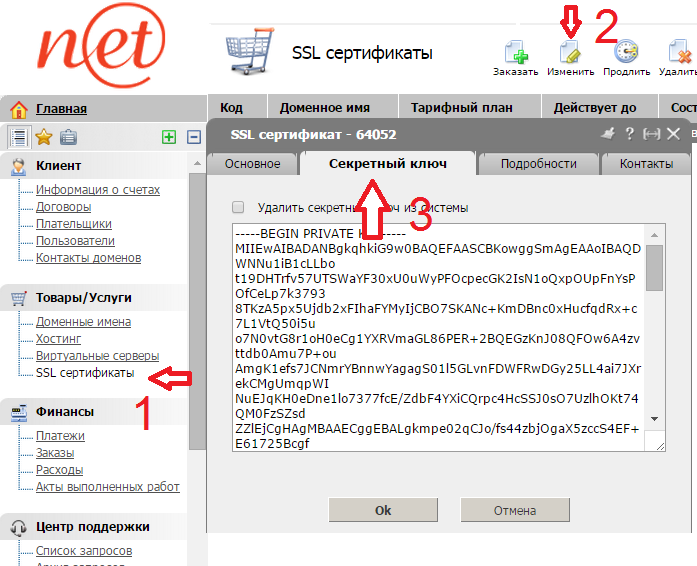

Обратите внимание, что все цепочки мы берем из личного кабинета а также из почты и копируем(применяем) в панель управления хостингом.

Чем панель управления хостингом отличается от личного кабинета, Вы можете ознакомится по ссылке

Открываем панель управления хостингом и через раздел World Wide Web > SSL сертификаты, создаем новый сертификат, кнопкой «Создать».

Название сертификата указываем как имя домена, если такое имя уже занято, можно добавить к имени добавить год либо цифру.

Тип сертификата указываем: «существующий».

Заполняем все необходимые поля формы:

— В поле «Приватный ключ» копируем данные с личного кабинета,

раздела Товары и услуги > SSL сертификаты, который находится во вкладке «Секретный ключ»

— В поле «Сертификат» копируем содержимое файла отправленного Вам по почте после активации сертификата. Файл будет иметь название одноименное домену «Domain.com.ua.crt»

— Поле «Пароль», остается пустым.

— В поле «Цепочка сертификатов», устанавливаем содержимое файла отправленного Вам по почте, имя цепочек может немного отличатся, как правило это:

«USERTrust_RSA_Certification_Authority» либо «CA Bundle».

Обратите внимание на то, что нужно полностью копировать содержимое файлов без пробелов, вместе с

» ——BEGIN CERTIFICATE—— «

и » ——END CERTIFICATE—— «.

6. Для подключения собранного ранее ssl сертификата к сайту,

необходимо перейти в раздел World Wide Web > WWW домены и свойствах нашего сайта, активировать чекбокс «SSL»,затем выбрать имя нашего сертификата из списка и сохранить изменения. .+\.(jpg|jpeg|gif|png|svg|js|css|mp3|ogg|mpe?g|avi|zip|gz|bz2?|rar|swf)$ {

.+\.(jpg|jpeg|gif|png|svg|js|css|mp3|ogg|mpe?g|avi|zip|gz|bz2?|rar|swf)$ {

root $root_path;

access_log /var/www/nginx-logs/valenrod11 isp;

access_log /var/www/httpd-logs/wfevolution.com.access.log ;

error_page 404 = @fallback;

}

location / {

proxy_pass http://91.234.32.170:81;

….

Также указанное можно сделать на VPS под root в разделе WWW домены, выбрав нужный сайт, щелкнуть справа вверху КОНФИГ, а на вкладке nginx добавить нужный код для сайта.

Как установить сертификат SSL / TLS в диспетчере веб-хостинга (WHM)

Следующие инструкции проведут вас через процесс установки SSL в Web Host Manager (WHM). Если у вас более одного сервера или устройства, вам нужно будет установить сертификат на каждый сервер или устройство, которое необходимо защитить. Если вы все еще не сгенерировали свой сертификат и не завершили процесс проверки, ознакомьтесь с нашими Инструкциями по созданию CSR и не обращайте внимания на приведенные ниже шаги.

Что вам понадобится

1.Сертификат вашего сервера

Это сертификат, который вы получили от ЦС для своего домена. Возможно, вы получили это по электронной почте. Если нет, вы можете загрузить его, посетив панель управления своей учетной записью и нажав на свой заказ.

2. Ваши промежуточные сертификаты

Эти файлы позволяют устройствам, подключенным к вашему серверу, идентифицировать выдающий ЦС. Таких сертификатов может быть несколько. Если вы получили сертификат в ZIP-папке, он также должен содержать промежуточные сертификаты, которые иногда называют пакетом CA.Если нет, загрузите соответствующий пакет CA для своего сертификата.

3. Ваш закрытый ключ

Этот файл должен быть на вашем сервере или у вас, если вы сгенерировали CSR с помощью бесплатного инструмента-генератора. На некоторых платформах, таких как Microsoft IIS, закрытый ключ не сразу виден вам, но сервер отслеживает его.

Инструкции по установке

1.

Войдите в WHM

Войдите в WHMВойдите в WHM , обычно это можно сделать, перейдя в домен https: //.ком: 2087.

Примечание: При попытке посетить страницу входа в WHM вы можете получить сообщение об ошибке «Ваше соединение не защищено» или что-то подобное. Это вызвано тем, что на вашей странице входа по умолчанию используется самозаверяющий сертификат. Не обращайте на это внимания и пропустите сообщение об ошибке.

2. Введите имя пользователя / пароль

Введите свое имя пользователя / пароль и нажмите Войти.

3. Перейти на домашнюю страницу

Убедитесь, что вы находитесь на домашней странице WHM.

4. Щелкните SSL / TLS

.Нажмите кнопку SSL / TLS .

5. Щелкните Установить сертификат SSL в домене

. На странице Менеджера SSL / TLS щелкните Установить сертификат SSL в домене.

6. Введите свое доменное имя

В поле Домен введите доменное имя, которое вы хотите защитить с помощью сертификата SSL.

7. Введите файлы сертификатов

Скопируйте и вставьте файлы сертификатов в соответствующие текстовые поля.

- Сертификат — это сертификат вашего сервера, выданный вашим доменам. Примечание 1: WHM должен автоматически получить текст сертификата (CRT), если вы ранее загрузили сертификат сервера на сервер и ввели правильное доменное имя выше. Примечание 2: Если вы получили сертификат в виде ZIP-файла, нажмите «Извлечь все», а затем перетащите сертификат сервера в текстовый редактор, например «Блокнот».Это позволит вам скопировать все необходимое текстовое содержимое, включая «—– НАЧАЛО СЕРТИФИКАТА—–» и «КОНЕЦ СЕРТИФИКАТА—–».

- Закрытый ключ — это ваш закрытый ключ, который был создан в процессе генерации.

Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» своего диспетчера SSL / TLS и ввели правильный домен. имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы при продолжении и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» своего диспетчера SSL / TLS и ввели правильный домен. имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы при продолжении и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. . - Пакет центра сертификации (необязательно) — это ваши промежуточные сертификаты, которые позволяют браузерам и устройствам понять, кто выпустил ваш доверенный сертификат. Примечание 1: WHM автоматически извлекает пакет CA из общедоступного репозитория.Если вы забыли сохранить эти файлы, загрузите соответствующий сертификат CA / Chain Certificate для вашего сертификата.

Примечание 2 : Если у вас есть несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

Примечание 2 : Если у вас есть несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

8. Щелкните Установить

После того, как вы поместили файлы сертификатов в нужные поля, нажмите Установить.

Примечание 1: Вам не требуется «Включить SNI для почтовых служб».Указание имени сервера (SNI) следует использовать только в том случае, если несколько имен хостов являются серверами по HTTPS с одного и того же IP-адреса.

Примечание 2: Возможно, вам или вашему веб-хосту потребуется перезапустить сервер Apache, чтобы сертификат заработал.

Поздравляем! Вы успешно установили свой сертификат SSL! Чтобы проверить свою работу, посетите веб-сайт в своем браузере по адресу https: //yourdomain.tld и просмотрите сертификат / информацию о сайте, чтобы узнать, правильно ли работает HTTPS / SSL. Помните, что вам может потребоваться перезагрузить сервер, чтобы изменения вступили в силу.

Помните, что вам может потребоваться перезагрузить сервер, чтобы изменения вступили в силу.

Для более тщательной проверки конфигурации вашего сервера воспользуйтесь нашим инструментом проверки SSL или обратитесь в наш отдел по работе с клиентами за дополнительной помощью.

Если промежуточные сертификаты не удалось успешно установить и настроить себя соответствующим образом с помощью приведенных выше инструкций, обратитесь к приведенным ниже инструкциям о том, как вручную установить их непосредственно в Apache. Если у вас нет доступа к серверу Apache, обратитесь за дополнительной помощью к своему веб-хосту или системному администратору.

1. Найдите файл виртуального хоста

Найдите файл виртуального хоста , обычно он доступен в файле /etc/httpd/conf/httpd.conf. Примечание: Местоположение и имя этого файла могут меняться от сервера к серверу в зависимости от вашей конфигурации. Другое популярное название файла — «SSL. conf».

conf».

2. Просмотр файла виртуального хоста

Просмотрите конфигурацию виртуального хоста с , собственное имя и IP-адрес (включая порт 443).

3. Отредактируйте виртуальный хост

Измените конфигурацию виртуального хоста, добавив выделенный жирным шрифтом файл YourIntermediateCertificate ниже:

DocumentRoot / var / www / html2 ServerName www.yourdomain.com SSLEngine включен SSLCertificateFile /path/to/your_domain_name.crt SSLCertificateKeyFile /path/to/your_private.key SSLCertificateChainFile /path/to/YourIntermediateCertificate.crt

Примечание: Убедитесь, что вы ввели правильный путь и имя файла, в котором вы планируете сохранять промежуточные сертификаты.Вы должны сохранить эти сертификаты в том же каталоге, в котором cPanel хранит сертификат сервера и закрытый ключ.

4. Сохраняем изменения

Сохранить изменения файла конфигурации.

5. Добавьте промежуточный сертификат

Добавьте промежуточный файл сертификата в тот же каталог, в котором cPanel хранит сертификат сервера и закрытый ключ.

6. Перезагрузите сервер

Перезагрузите сервер Apache.

Учебное пособие по установке сертификата SSL— Пошаговые инструкции

Как установить сертификат SSL

Сертификат SSL — это текстовый файл с зашифрованными данными, который вы устанавливаете на свой сервер, чтобы вы могли защитить / зашифровать конфиденциальную связь между вашим сайтом и вашими клиентами. Узнайте больше о сертификатах SSL.

После того, как вы создадите CSR (запрос на подпись сертификата) и приобретете сертификат, наша группа проверки проверит и обработает ваш запрос на сертификат.(Узнайте больше о процессе проверки сертификата.) После проверки мы выпускаем ваш SSL-сертификат и отправляем его вам по электронной почте. Вы также можете загрузить свой SSL-сертификат в свою учетную запись DigiCert.

Вы также можете загрузить свой SSL-сертификат в свою учетную запись DigiCert.

Промежуточный сертификат

Когда вы устанавливаете сертификат SSL на сервер или приложение с поддержкой SSL, вам также потребуется установить промежуточный сертификат. Этот промежуточный сертификат устанавливает доверие к вашему SSL-сертификату, привязывая его к корневому сертификату вашего центра сертификации (SSL-сертификат, выпущенный DigiCert → промежуточный сертификат → корневой сертификат DigiCert).Для завершения цепочки доверия сертификатов браузеру требуется наличие промежуточного сертификата. Узнайте больше о роли промежуточных и корневых сертификатов.

Примечание: Для некоторых серверов (например, Microsoft) промежуточные сертификаты связаны с сертификатом SSL.

Нужно создать свою CSR? »

Необходимо приобрести сертификат SSL? »

Общие платформы и операционные системы

Microsoft IIS

Инструкции:

Подробнее:

Сервер Microsoft Exchange

Инструкции:

Подробнее:

Сервер Apache (OpenSSL)

Инструкции:

Подробнее:

Сервер Tomcat (Keytool)

Инструкции:

Подробнее:

Microsoft Lync

Инструкции:Подробнее:

Проверьте установку сертификата

После установки сертификата мы рекомендуем вам убедиться, что все работает правильно. Воспользуйтесь нашим бесплатным инструментом диагностики установки SSL, чтобы проверить установку сертификата. В качестве альтернативы, чтобы упростить поиск и управление всеми сертификатами в вашей сети, воспользуйтесь нашим бесплатным инструментом Discovery Cloud.

Воспользуйтесь нашим бесплатным инструментом диагностики установки SSL, чтобы проверить установку сертификата. В качестве альтернативы, чтобы упростить поиск и управление всеми сертификатами в вашей сети, воспользуйтесь нашим бесплатным инструментом Discovery Cloud.

Не забудьте сделать резервную копию

После установки SSL-сертификата мы рекомендуем вам сделать резервную копию сертификата и сохранить ее в надежном месте. Если сервер выходит из строя или его необходимо заменить, гораздо проще обезопасить заменяющий сервер.

Инструкции по установке сертификатадля платформы / ОС

Получите необходимую поддержку, когда она вам понадобится

У DigiCert есть отмеченная наградами собственная группа технической поддержки, которая готова помочь вам с любыми проблемами с цифровыми сертификатами, которые у вас есть. Наша приверженность беспрецедентной поддержке клиентов отражена в многочисленных наградах за обслуживание, которые мы получили. Нигде это лучше не продемонстрировано, чем в сотнях 5-звездочных отзывов клиентов, которые у нас есть на SSLShopper. com. Фактически, DigiCert — единственный центр сертификации с безупречным 5-звездочным рейтингом!

com. Фактически, DigiCert — единственный центр сертификации с безупречным 5-звездочным рейтингом!

Профессиональная поддержка доступна в любое время!

Мы стараемся поддерживать нашу онлайн-документацию как можно более актуальной. Однако, если у вас есть конкретная статья или платформа, для которой вы хотели бы видеть документацию, напишите нам по электронной почте.

Бесплатная служба поддержки: 1-800-896-7973 (США и Канада)

Прямая поддержка: 1-801-701-9600

Бесплатный факс: 1-866-842-0223 (США и Канада)

Электронная почта : support @ digicert.com

— DigiCert

Что нужно знать перед заказом сертификата SSL

Прежде чем разместить заказ — основы

Хотя мы не можем углубляться в детали того, что происходит за кулисами в нашем процессе валидации,

мы можем сказать несколько вещей, которые послужат вам хорошим руководством

чего ожидать при оформлении заказа.

Поскольку большая часть работы по проверке выполняется на нашей стороне, проверка вашей организации, вероятно, будет проще, чем вы думаете.Обычно мы очень мало просим наших клиентов о помощи, и почти всегда можно получить сертификаты. менее чем за час.

При этом наши стандарты валидации очень строгие, и иногда клиентам приходится предоставлять определенный документ, ответьте на конкретное электронное письмо или следуйте некоторым простым онлайн-инструкциям, прежде чем мы сможем завершить процедуру проверки сертификата.

Обычно эти запросы могут быть выполнены в течение нескольких минут.

Чего ожидать после размещения заказа

При первом размещении заказа для конкретной компании или домена всегда будет отправлено письмо для авторизации.

автоматически на адреса электронной почты, указанные в записи whois. Если у вас есть доступ к этому электронному письму, вы можете следовать прилагаемым инструкциям.

чтобы утвердить этот сертификат всего за несколько секунд.

Если у вас нет доступа к этому электронному письму, есть несколько простых альтернатив.Наверное, проще всего было бы связаться с нашим служба поддержки, чтобы быстро найти альтернативное решение.

Пока это происходит, наш отдел валидации проверит вашу компанию за кулисами, обычно с минимальным участием или без вашего участия. Если нашей команде что-то понадобится, они свяжутся с вами, чтобы сообщить, что нам нужно, прежде чем мы сможем выпустить ваш сертификат.

Что происходит за кулисами, когда вы размещаете заказ

Независимо от типа сертификата, который вы покупаете, процесс проверки состоит из двух частей, в разной степени. каждый раз, когда размещается заказ.

Подтверждение компании —

Процесс проверки нашей компании состоит из нескольких частей. Во-первых, мы проверим, что компания, запрашивающая сертификат, имеет хорошую репутацию.

Это может включать подтверждение хорошей репутации и активной регистрации в корпоративных реестрах, а также мошенничество, фишинг и ограничения со стороны государства. юридических лиц и антитеррористические базы данных.

юридических лиц и антитеррористические базы данных.

Кроме того, мы проверяем, что организация, запрашивающая сертификат, на самом деле является организацией, которой сертификат выдается.Это особенно верно в отношении сертификатов SSL с расширенной проверкой, которые требуют серии обширных проверок личности.

Проверка домена — Цель нашего процесса проверки домена — убедиться, что лицо, запрашивающее сертификат, действительно имеет право запрашивать сертификат. для рассматриваемого домена.

Проверка домена может включать электронные письма или телефонные звонки контакту, указанному в записи whois домена,

а также электронные письма на административные адреса по умолчанию в домене.Например, мы могли бы отправить авторизационное письмо на адрес

[email protected] или [email protected], но не [email protected]. В случаях, когда домен контролируется стороной, отличной от стороны, запрашивающей сертификат,

Существуют простые методы, позволяющие быстро завершить процесс получения разрешения на выпуск сертификата от фактического владельца домена.

Настройка и установка сертификата

В дополнение к нашим руководствам по установке сертификатов SSL и видео-пошаговым инструкциям, у нас есть ряд инструментов, которые помогут вам установить сертификаты и работать на вашем сервере.

- Если вы устанавливаете сертификат в среде Microsoft Windows, попробуйте наш Windows Cert Management Tool

- Для помощи в устранении неполадок при установке сертификата, независимо от типа вашего сервера, попробуйте воспользоваться нашим Инструмент проверки установки SSL.

- Кроме того, наша система автоматически проверит ваши общедоступные сертификаты, чтобы убедиться, что они установлены правильно.

Обратите внимание (отказ от ответственности)

Хотя мы всегда будем делать все возможное, чтобы получить сертификаты в кратчайшие сроки,

и сертификаты обычно выдаются менее чем за час,

мы настоятельно призываем всех наших клиентов запрашивать свои сертификаты как можно раньше, когда сертификаты действительно понадобятся.

Из каждого правила есть исключения, а также непредвиденные обстоятельства, как с нашей стороны, так и со стороны клиента, которые могут задержать выдачу сертификата на период нескольких дней. В очень крайних случаях может возникнуть еще большая задержка, пока некоторые проблемы будут решены до выдачи ваших сертификатов.

В этих смягчающих обстоятельствах мы надеемся, что наши клиенты проявят терпение, работая с нами, чтобы получить свои сертификаты как можно скорее.

Перенос сертификатов SSL IIS

Импорт файла .pfx IIS в Apache или другой сервер, отличный от Windows

Перенести сертификат SSL с одного сервера Apache на другой так же просто, как скопировать ваш закрытый ключ, сертификат сервера и промежуточные файлы сертификата на новый сервер, а затем изменить файл конфигурации Apache для использования сертификатов.

Однако также можно перемещать сертификаты с серверов Windows на Apache (и другие серверы, отличные от Windows), манипулируя файлами сертификатов с помощью OpenSSL. На этой странице объясняется, как переместить файлы сертификата .pfx с сервера Windows на сервер, отличный от Windows.

На этой странице объясняется, как переместить файлы сертификата .pfx с сервера Windows на сервер, отличный от Windows.

Большинство серверов используют файлы сертификатов с открытым текстом. Файлы сертификатов, которые вы загрузили с DigiCert, уже были в этом формате. Однако для получения закрытого ключа от сервера Windows IIS необходимо извлечь закрытый ключ из резервного сертификата Windows .pfx. Для этого выполните следующие действия.

- Сначала сделайте резервную копию сертификатов сервера IIS в файл.pfx, используя следующую команду OpenSSL:

openssl pkcs12 -export -out DigiCertBackup.pfx -inkey your_private_key_file.txt -in your_domain_name.crt -certfile DigiCertCA.crtЭто объединит ваш основной сертификат, промежуточный сертификат (CA) и файл вашего закрытого ключа в файл резервной копии .pfx. - Используйте следующую команду OpenSSL, чтобы создать отдельный текстовый файл с закрытым ключом:

Примечание. Измените mypfxfile.pfx на резервную копию сертификатов сервера IIS.openssl pkcs12 -в mypfxfile. pfx -out outputfile.txt -nodes

pfx -out outputfile.txt -nodes - На предыдущем шаге будет создан текстовый файл с именем outputfile.txt. Откройте этот файл в текстовом редакторе, и первым в списке будет указан закрытый ключ:

----- НАЧАТЬ ЧАСТНЫЙ КЛЮЧ RSA -----

(блок случайного текста)

----- КОНЕЦ ЧАСТНОГО КЛЮЧА RSA ----- - Скопируйте и вставьте весь этот текст, включая теги BEGIN и END, в новый текстовый файл.Сохраните этот текстовый файл как your_domain_name.key.

- Используйте инструкции по установке сертификата DigiCert

для установки сертификатов на вашем новом сервере.

Как создать файл .pem для установок сертификата SSL

Инструкции по созданию SSL .pem

Файлы SSL .pem (объединенные файлы контейнеров сертификатов) часто требуются для установки сертификатов, когда несколько сертификатов импортируются как один файл.

Эта статья содержит несколько наборов инструкций по различным сценариям создания файлов .pem.

Создание .pem со всей цепочкой доверия сертификатов SSL

- Войдите в консоль управления DigiCert и загрузите промежуточный (DigiCertCA.crt), корневой (TrustedRoot.crt) и первичный сертификаты (your_domain_name.crt).

Откройте текстовый редактор (например, Wordpad) и вставьте все тело каждого сертификата в один текстовый файл в следующем порядке:

- Первичный сертификат — your_domain_name.

crt

crt - Промежуточный сертификат — DigiCertCA.crt

- Корневой сертификат — TrustedRoot.crt

Не забудьте включить начальный и конечный теги в каждый сертификат. Результат должен выглядеть так:

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш основной сертификат SSL: your_domain_name.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш промежуточный сертификат: DigiCertCA.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш корневой сертификат: TrustedRoot. crt)

crt)

—— КОНЕЦ СЕРТИФИКАТА ——Сохраните объединенный файл как your_domain_name.pem . Теперь файл .pem готов к использованию.

- Первичный сертификат — your_domain_name.

Создание .pem с сервером и промежуточными сертификатами

- Войдите в консоль управления DigiCert и загрузите промежуточный (DigiCertCA.crt) и первичный сертификаты (your_domain_name.crt).

Откройте текстовый редактор (например, Wordpad) и вставьте все тело каждого сертификата в один текстовый файл в следующем порядке:

- Первичный сертификат — your_domain_name.crt

- Промежуточный сертификат — DigiCertCA.crt

Не забудьте включить начальный и конечный теги в каждый сертификат.

Результат должен выглядеть так:

Результат должен выглядеть так:—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш основной сертификат SSL: your_domain_name.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш промежуточный сертификат: DigiCertCA.crt)

—— КОНЕЦ СЕРТИФИКАТА ——Сохраните объединенный файл как your_domain_name.pem . Теперь файл .pem готов к использованию.

Создание.pem с закрытым ключом и всей цепочкой доверия

- Войдите в консоль управления DigiCert и загрузите промежуточный (DigiCertCA.crt) и первичный сертификаты (your_domain_name.crt).

Откройте текстовый редактор (например, Wordpad) и вставьте все тело каждого сертификата в один текстовый файл в следующем порядке:

- Закрытый ключ — your_domain_name.

ключ

ключ - Первичный сертификат — your_domain_name.crt

- Промежуточный сертификат — DigiCertCA.crt

- Корневой сертификат — TrustedRoot.crt

Не забудьте включить начальный и конечный теги в каждый сертификат.Результат должен выглядеть так:

—— НАЧАТЬ ЧАСТНЫЙ КЛЮЧ RSA ——

(Ваш закрытый ключ: your_domain_name.key)

—— КОНЕЦ ЧАСТНОГО КЛЮЧА RSA ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш основной сертификат SSL: your_domain_name.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш промежуточный сертификат: DigiCertCA. crt)

crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш корневой сертификат: TrustedRoot.crt)

—— КОНЕЦ СЕРТИФИКАТА ——Сохраните объединенный файл как your_domain_name.pem . Теперь файл .pem готов к использованию.

- Закрытый ключ — your_domain_name.

IIS SSL — Microsoft IIS 5.х 6. х

Установка сертификата SSLв Microsoft IIS 5 и 6

Если вы еще не создали запрос на подпись сертификата (CSR) и не заказали сертификат, см. Создание CSR сертификата IIS SSL :: Microsoft IIS.

Как установить сертификат SSL на сервер Windows 2000/2003

Новое: пошаговое руководство по установке IIS 5/6

Если вы устанавливаете SSL-сертификат с расширенной проверкой, воспользуйтесь нашими Инструкциями по установке SSL-сертификата IIS EV. Если вы устанавливаете любой другой сертификат SSL, следуйте приведенным ниже инструкциям.

Если вы устанавливаете любой другой сертификат SSL, следуйте приведенным ниже инструкциям.

Установите свой сертификат:

Откройте ZIP-файл, содержащий ваш сертификат, и скопируйте файл с именем your_domain_name.cer на рабочий стол защищаемого вами веб-сервера.

Перейдите в административные инструменты и откройте диспетчер служб Интернета.Щелкните правой кнопкой мыши веб-сайт по умолчанию или веб-сайт, на котором был создан CSR, и выберите «Свойства». Сертификат можно будет установить только на том же веб-сайте, на котором вы создали CSR.

Перейдите в панель безопасности каталога. Щелкните по кнопке «Сертификат сервера …». Это запустит мастер сертификатов. Нажмите «Далее».

Выберите Обработать ожидающий запрос и установить сертификат и нажмите Далее.

Найдите свой SSL-сертификат. Найдите your_domain_name.cer, затем нажмите Next.Следовать оставшиеся шаги мастера до завершения.

Проверьте свой сертификат

В большинстве случаев IIS мгновенно начнет использовать новый сертификат, и перезапуск не требуется. Вы можете проверить правильность установки сертификата с помощью нашего инструмента проверки сертификатов.

Лучший способ проверить свой сертификат с помощью браузера — посетить его защищенный URL-адрес в браузере, отличном от Internet Explorer.Мы рекомендуем это, потому что Internet Explorer может подтвердить, что вашему сайту доверяют, с промежуточным сертификатом или без него, но большинство других браузеров не могут этого сделать. Если другие браузеры жалуются на то, что вашему сайту не доверяют, а Internet Explorer — нет, то вам, скорее всего, потребуется установить промежуточный сертификат (инструкции ниже).

Если другие браузеры жалуются на то, что вашему сайту не доверяют, а Internet Explorer — нет, то вам, скорее всего, потребуется установить промежуточный сертификат (инструкции ниже).

Примечание для пользователей ISA: если вы используете ISA 2004 или 2006, и ваш сервер не отправляет промежуточные сертификат, вам необходимо полностью перезагрузить сервер.У нас есть подтвердил, что это правда со многими клиентами: ISA-сервер не будет правильно отправить промежуточную цепочку сертификатов до полной перезагрузки.

Если вы заметили, что сервер продолжает использовать старую сертификат, иначе сервер вообще не будет загружать https, тогда вам может потребоваться выключить и перезапустить сервер.

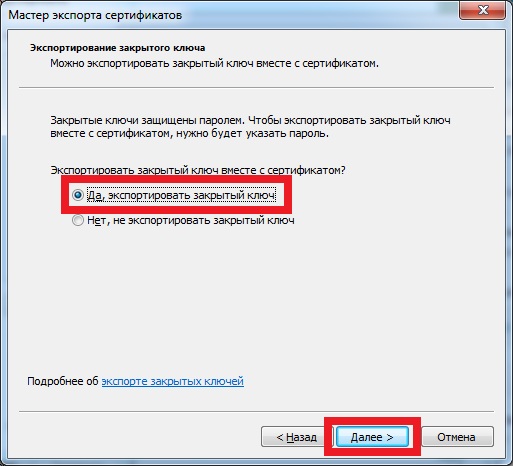

Сделайте резервную копию сертификата и закрытого ключа (рекомендуется)

Всегда полезно сохранить резервную копию вашего сертификата и закрытого ключа на случай, если ваш сервер выйдет из строя. Вы должны сделать резервную копию вашего сертификата со своего сервера, чтобы включить резервную копию вашего закрытого ключа.

Закрытый ключ не включен в ваши файлы сертификатов, и сертификат не работает.

без закрытого ключа.

Вы должны сделать резервную копию вашего сертификата со своего сервера, чтобы включить резервную копию вашего закрытого ключа.

Закрытый ключ не включен в ваши файлы сертификатов, и сертификат не работает.

без закрытого ключа.

Чтобы создать резервную копию сертификата SSL и закрытого ключа, мы рекомендуем вам обратиться к нашим инструкциям по экспорту PFX, которые помогут создать резервную копию ваших сертификатов и закрытого ключа в виде файла .pfx.

Импортируйте промежуточный сертификат (не требуется для большинства установок)

Поскольку промежуточный сертификат DigiCert встроен в your_domain_name.Cer, этот шаг не требуется для большинства установок. Если сертификат правильно установлен на ваш сервер, браузеры вообще не будут отображать никаких предупреждений о сертификатах. Однако, если ваши клиенты получают предупреждение о том, что сертификат был выпущенный компанией, которой вы не доверяете, то эту проблему решит следующая процедура.

Загрузите файл сертификата DigiCertCA.crt из своей учетной записи DigiCert и сохраните его на своем рабочем столе.

Дважды щелкните сертификат. Это откроет сертификат для просмотра.

Внизу вкладки «Общие» нажмите кнопку «Установить сертификат …». Это запустит мастер импорта сертификата. Нажмите «Далее».

Выберите «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор».

Сначала щелкните поле «Показать физические магазины», затем разверните папку «Промежуточные центры сертификации» и выберите соответствующий локальный компьютер. папку и нажмите ОК. Нажмите «Далее», затем «Готово».

Ваш промежуточный сертификат установлен.Возможно, вам потребуется перезагрузить сервер.

Если вам нужна помощь в установке сертификата или устранение неполадок при установке сертификата, см. Наш новый Инструмент устранения неполадок Windows SSL.

Для инструкций на испанском языке посетите IIS 6 Instalar Certificado SSL.

Установите многодоменный (SAN) или подстановочный сертификат на нескольких сайтах IIS

Если у вас есть несколько веб-сайтов IIS, которым требуется использовать подстановочный сертификат или многодоменный сертификат (SAN), вам необходимо настроить заголовки хоста SSL, а не просто назначать каждому сайту использование сертификата.Имя каждого сайта IIS, на котором вы используете сертификат, должно быть охвачено многодоменным (SAN) или подстановочным сертификатом.

Сертификаты SSL:: Microsoft Internet Information Server 5x и 6x

Как установить цифровой сертификат SSL на ваш Windows 2000 или 2003 Server.

Установка SSL-сертификата на ваш сервер с помощью cPanel — Хостинг

Ретро тема

После того, как сертификат был активирован и выдан вам центром сертификации, вы можете продолжить развертывание сертификата в вашей cPanel.Выполните следующие действия:

- Войдите в свою учетную запись cPanel

- Найдите и щелкните Диспетчер SSL / TLS в разделе Security :

- Нажмите Manage SSL Sites в меню Install and Manage SSL for your website (HTTPS):

Note: Некоторые хостинг-провайдеры не имеют опции Manage SSL Sites в их cPanel (например: Hostgator, Godaddy , так далее.). В этом случае может потребоваться напрямую связаться с провайдером хостинга для выполнения процесса установки или поиска точного руководства по установке сторонних сертификатов на их сайте.

- Скопируйте код сертификата, который вы получили от центра сертификации, включая —— BEGIN CERTIFICATE —— и —— END CERTIFICATE ——, и вставьте его в поле Certificate: (CRT) на следующей странице. Файлы сертификатов можно открыть с помощью текстового редактора (например, Блокнота для Windows или Textedit для macOS) на вашем компьютере.

Примечание: Код сертификата можно найти в файле * yourdomain * .crt, который обычно отправляется вам по электронной почте от центра сертификации.Кроме того, его можно загрузить прямо из вашей учетной записи.

- Нажмите кнопку Автозаполнение по сертификату , которая появится рядом с введенным сертификатом, и система попытается получить имя домена и закрытый ключ. Вы также можете выбрать домен из раскрывающегося списка и вручную ввести сертификат и закрытый ключ в соответствующие поля. Если системе не удается получить закрытый ключ, вы можете найти его в разделе закрытых ключей (KEY) диспетчера SSL / TLS Manager .Не забудьте включить верхние и нижние колонтитулы Begin / End для сертификата и ключа. Если частный отсутствует, сгенерируйте новый код CSR вместе с закрытым ключом, а затем повторно выпустите свой сертификат SSL.

- Скопируйте и вставьте цепочку промежуточных сертификатов (пакет CA) в поле Certificate Authority Bundle (CABUNDLE) , если оно еще не заполнено.

Если вы хотите использовать этот сертификат для почтовых служб (Exim и Dovecot), отметьте Включить SNI для почтовых служб .В этом случае вы сможете использовать свой домен, на котором установлен сертификат SSL, в качестве имени хоста почтового сервера, настраивая ваши почтовые клиенты для работы через защищенные порты.

- Нажмите Установить сертификат .

Поздравляем! Сертификат установлен на сервере вашего сайта. Теперь сайт должен быть доступен по https: //. Проверить установку можно с помощью этого инструмента

Базовая тема

После того, как сертификат был активирован и выдан вам центром сертификации, вы можете продолжить развертывание сертификата в вашей cPanel.Выполните следующие действия:

- Войдите в свою учетную запись cPanel

- Найдите и щелкните Диспетчер SSL / TLS в разделе Security :

- Нажмите Manage SSL Sites в меню Install and Manage SSL for your website (HTTPS):

- Скопируйте код сертификата, который вы получили от центра сертификации, включая —— BEGIN CERTIFICATE —— и —— END CERTIFICATE ——, и вставьте его в поле Certificate: (CRT) на следующей странице.Файлы сертификатов можно открыть с помощью текстового редактора (например, Блокнота для Windows или Textedit для macOS) на вашем компьютере.

Примечание: Код сертификата можно найти в файле * yourdomain * .crt, который обычно отправляется вам по электронной почте от центра сертификации. Кроме того, его можно загрузить прямо из вашей учетной записи.

- Нажмите кнопку Автозаполнение по сертификату , которая появится рядом с введенным сертификатом, и система попытается получить имя домена и закрытый ключ.Вы также можете выбрать домен из раскрывающегося списка и вручную ввести сертификат и закрытый ключ в соответствующие поля. Если системе не удается получить закрытый ключ, вы можете найти его в разделе закрытых ключей (KEY) диспетчера SSL / TLS Manager . Не забудьте включить верхние и нижние колонтитулы Begin / End для сертификата и ключа. Если частный отсутствует, сгенерируйте новый код CSR вместе с закрытым ключом, а затем повторно выпустите свой сертификат SSL.

- Скопируйте и вставьте цепочку промежуточных сертификатов (пакет CA) в поле Certificate Authority Bundle (CABUNDLE) , если оно еще не заполнено.

Если вы хотите использовать этот сертификат для почтовых служб (Exim и Dovecot), установите флажок «Включить SNI для почтовых служб». В этом случае вы сможете использовать свой домен, на котором установлен сертификат SSL, в качестве имени хоста почтового сервера, настраивая ваши почтовые клиенты для работы через защищенные порты.

- Нажмите Установить сертификат .

Поздравляем! Сертификат установлен на сервере вашего сайта.Теперь сайт должен быть доступен по https: //. Вы можете проверить установку с помощью этого инструмента.

ПРИМЕЧАНИЕ! Начиная с cPanel версии 11.60 вы можете использовать установленные сертификаты для входа в cPanel / WHM, а также в веб-почту, ftp и веб-диск. Сертификат, установленный для домена, назначается этим службам автоматически, никаких дополнительных действий не требуется.

.

Затем введите имя сертификата (оно необходимо только администратору для дальнейшей работы).

Затем введите имя сертификата (оно необходимо только администратору для дальнейшей работы).

Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» своего диспетчера SSL / TLS и ввели правильный домен. имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы при продолжении и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» своего диспетчера SSL / TLS и ввели правильный домен. имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы при продолжении и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .  Примечание 2 : Если у вас есть несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

Примечание 2 : Если у вас есть несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

crt

crt  crt)

crt)  Результат должен выглядеть так:

Результат должен выглядеть так: crt)

crt)