Как установить бесплатный SSL-сертификат? | База знаний Hostinger

Let’s Encrypt представил бесплатные SSL-сертификаты некоторое время назад. Это позволило владельцам сайтов использовать защищённое соединение HTTPS без каких-либо оплат. Чтобы активировать такой сертификат, выполните следующие шаги:

Шаг 1 — Регистрация на sslforfree.com

Перейдите на сайт sslforfree.com, введите Ваше доменное имя и нажмите Create Free SSL Certificate:

После этого, завершите регистрацию аккаунта.

Шаг 2 — Генерация сертификата

Перепроверьте правильность написания доменного имени и нажмите Next Step:

Выберите 90-Day Certificate (сертификат со сроком годности 90 дней, опция сертификата на 1 год является платной) и выберите бесплатный план (Free plan) на последнем шаге. Когда сертификат будет успешно сгенерирован, Вы получите это сообщение:

Примечание: Бесплатный план предоставляет возможность создать только 3 сертификата, сроком на 90 дней каждый.

Шаг 3 — Верификация домена

Есть 3 варианта верификации доменного имени: почта, CNAME-запись и загрузка файла. Мы настоятельно рекомендуем загрузку файла (HTTP File Upload), так как это самый быстрый метод.

Для этого метода загрузите предложенный файл (нажмите на Download Auth File), потом откройте Хостинг → Управлять → Файловый менеджер Вашего домена.

В public_html создайте папку .well-known (не пропустите точку в начале) и подпапку pki-validation в ней:

Загрузите скачанные файлы. Можете использовать перетягивание файлов с компьютера или кнопку Загрузить файлы (Upload Files):

Результат должен выглядеть таким образом:

Самое важное — теперь нажмите на ссылку, предоставленную в инструкции:

Файл должен успешно открыться и показать текстовый код. Теперь нажмите Next.

Теперь перейдите в Хостинг → Управлять → Редактор DNS-зоны. Затем в поле поиска введите sectigo. Мы ищем запись CAA со значениями:

Мы ищем запись CAA со значениями:

Если такой записи нет — создайте её:

Подождите несколько минут и вернитесь на страницу верификации сертификата. Нажмите Verify.

Шаг 4 — Скачивание и установка SSL-сертификата

Выберите Default format и скачайте архив с сертификатом:

В архиве Вы найдёте 3 файла:

private.key;

certificate.crt;

ca_bundle.crt.

Откройте Хостинг → Управлять → SSL.

И установите SSL вручную 😊

ПРИМЕЧАНИЯ:

Поскольку срок действия этого SSL истекает через 3 месяца, Вам необходимо будет повторять процедуру создания и установки сертификата каждые 3 месяца.

Если установка кажется Вам слишком сложной или Вы не хотите повторять процесс каждые 3 месяца, всегда можно приобрести пожизненный SSL (RU / UA) и установить его в несколько кликов!

If the installation seems too difficult for you, or you don’t want to repeat the process every 3 months, you can always purchase the Lifetime SSL and install it with a few clicks!

Как установить SSL-сертификат Let’s Encrypt на серверах с нашей первоначальной настройкой?

Установка бесплатного SSL-сертификата Let’s Encrypt входит в бесплатную первоначальную настройку и происходит автоматически, если доменное имя в названии сервера существует и направлено на его ip-адрес.

1. Проверьте, что домены направлены на правильные ip

Если сертификат по той или иной причине не установился, его можно установить вручную с помощью утилиты certbot. Для этого проверьте, что имена доменов, которые Вы хотите защитить, направлены на ip-адрес VPS. Сделать это можно с помощью стороннего инструмента.

2. Выпустите сертификат

Для этого подключитесь к Вашему серверу по SSH и выполните инструкции описанные ниже.

Перед установкой сертификата необходимо установить пакет python-certbot-nginx необходимого для работы certbot с веб-сервером nginx. В зависимости от дистрибутива, имя пакета немного отличается.

Для установки пакета в CentOS:

yum install python-certbot-nginx

Для установки пакета в Debian:

apt install python-certbot-nginx

Для установки пакета в Ubuntu:

apt install python3-certbot-nginx

Запускаем следующую команду, которая установит непосредственно сам сертификат. После её выполения, в конфигурационном файле nginx будут автоматически указаны пути до . и  pem

pem.key файлов, настроен HTTPS:

certbot --nginx -d имядомена.com -d www.имядомена.com

В дистрибутивах Debian\Ubuntu Вам будет предложено настроить 301-й редирект. Нажать 1 — отказаться, нажать 2 — согласиться:

Далее, certbot самостоятельно установит сертификат, сгенерирует файлы первичного ключа и создаст цепочку сертификатов в формате .pem. После чего, внесет изменения в конфигурационный файл веб-сервера, настроит 301-й редирект с HTTP на HTTPS (если Вы выбрали данный пункт при установке сертификата в Debian\Ubuntu):

Сертификат автоматически обновляется заданием в systemd в дистрибутивах Debian/Ubuntu.

Проверить добавилось оно или нет, Вы можете данной командой:

systemctl list-timers

Данное задание выполняет проверку сертификата каждые 12 часов. Если проверкой будет обнаружено, что у сертификата истекает срок, то он будет продлен.

Также, задание на обновление задается в cron по следующему пути: /etc/cron.. Задание в .jpg) d/certbot

d/certbotsystemd будет иметь приоритет над заданием в cron и будет отключено по умолчанию.

В дистрибутиве CentOS задание будет прописано в /etc/crontab. В таймере systemd оно не добавляется по умолчанию.

После установки сертификата и проверки заданий на автопродление, Вы можете проверить автообновление сертификата в тестовом режиме:

certbot renew --dry-run

Если автопродление настроено, то Вы увидите следующий вывод:

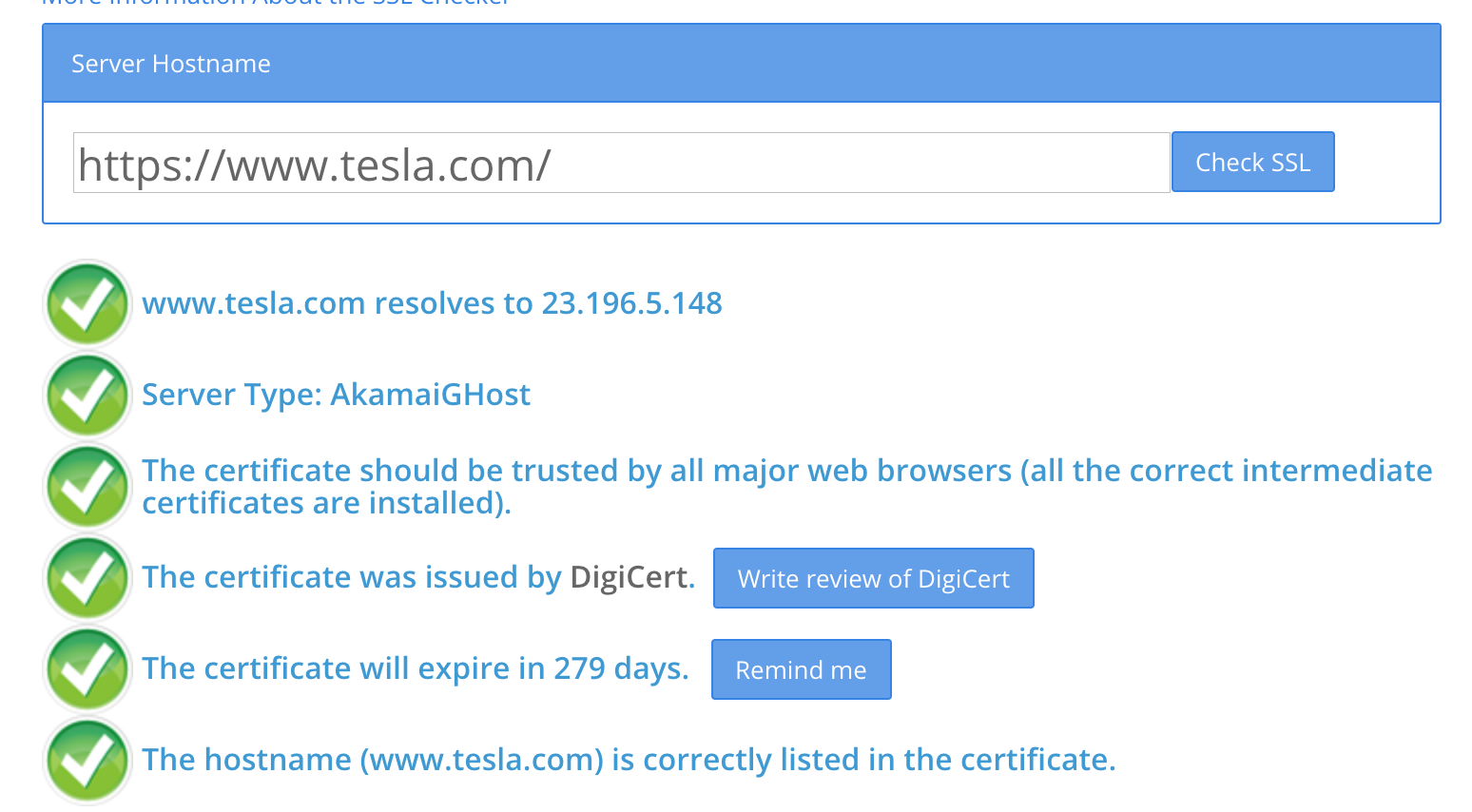

Проверить корректность работы сертификата можно с помощью сторонних инструментов — ssllabs и sslshopper.com.

Установка SSL сертификата средствами cPanel

4919 Посещений

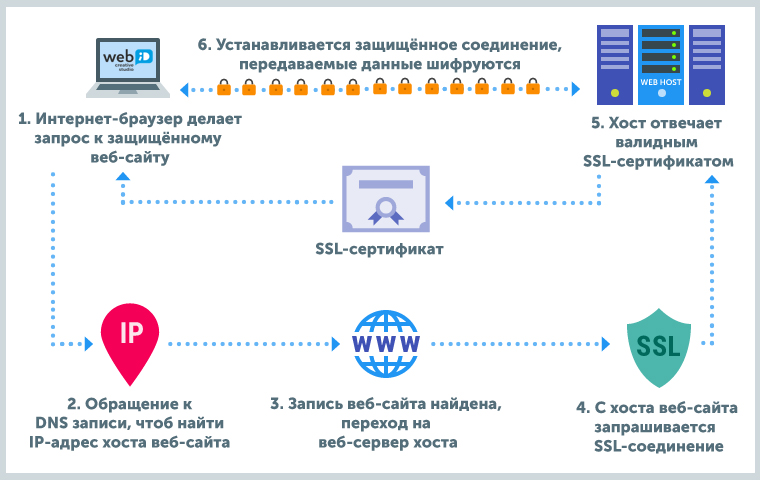

Сегодня мы хотим поговорить с вами о такой серьезной и важной теме, как установка SSL сертификатов в cPanel. Поэтому сначала разберем, что такое SSL сертификат и какие его главные функции.

Поэтому сначала разберем, что такое SSL сертификат и какие его главные функции.

SSL сертификат, позволяет создать защиту для веб-сайта, а точнее, зашифровать данные при передаче их по каналам связи. То есть когда вы отправляете такие данные как логины, номера кредитных карт, благодаря SSL сертификату они передаются в зашифрованном виде, а не обычным текстом. Таким образом вы можете защитить область входа, покупок и другие важные страницы вашего сайта, на которых информация передается через Интернет.

Перед тем, как перейти к ознакомлению с этой опцией, акцентируем ваше внимание на важном аспекте. Поскольку SSL сертификат может быть установлен только на аккаунт с выделенным IP адресом, перед началом работы с ним, вам нужно оплатить и активировать услугу «Выделенного IP-адреса». В противном случае, этот раздел даже не будет отображаться у вас на главной странице Cpanel.

После завершения данной процедуры, зайдите в cPanel — «Безопасность» — «SSL/TLS».

В открывшемся окне вы увидите следующие разделы: закрытые ключи, запросы, сертификаты и установка. Теперь разберем что они означают.

Теперь разберем что они означают.

Сперва, возвращаясь к SSL сертификату уточняем, что он состоит из 2 комплектующих: сертификата и ключа. Существуют компании которые официально занимаются этим вопросом и куда вы можете обратиться, для приобретения такого SSL сертификата. Отмечаем, что сертификат выдается на одно конкретное доменное имя.

Если вы решили приобрести такого рода сертификат, вам нужно будет оформить запрос на его подпись в одной из специализированных компаний. Для этого, вы отправляете все необходимые реальные данные.

После их обработки и утверждения вы получите компоненты SSL сертификата: сертификат и ключ к нему. Таким образом будет выглядеть официальный SSL сертификат.

Но если вы не хотите покупать такой сертификат или у вас нет возможности, вы можете создать само подписанный сертификат. Конечно, в таком случае вам никто не даст никакой гарантии, а также, браузеры будут выдавать ошибку безопасности.

При выборе функции «Дополнительно», открывается следующее уведомление.

Но, не смотря на все уведомления у предупреждения, само подписанный сертификат может защитить ваши конфиденциальные данные.

Для того, чтобы создать SSL сертификат, зайдите в раздел «Сертификаты CRT».

В открывшемся окне, прописываете готовые данные (полученные при покупке официального сертификата) в поле ниже раздела «Передать новый сертификат». Или заполняете все данные для создания само подписанного сертификата.

После создания сертификата, он отобразится в разделе «Сертификаты на сервере».

Для установки созданного сертификата переходите в раздел «Установка и управление SSL».

Выберите нужный вам домен.

После выбора появится кнопка «Автозаполнения», что позволит автоматически заполнить данные по созданному вами сертификату. И не забудьте нажать кнопку «Установить сертификат» в самом низу страницы.

И теперь ваш сайт сможет работать с безопасным соединением.

Установка SSL-сертификата — Раздел помощи

Заказ выделенного IP-адреса

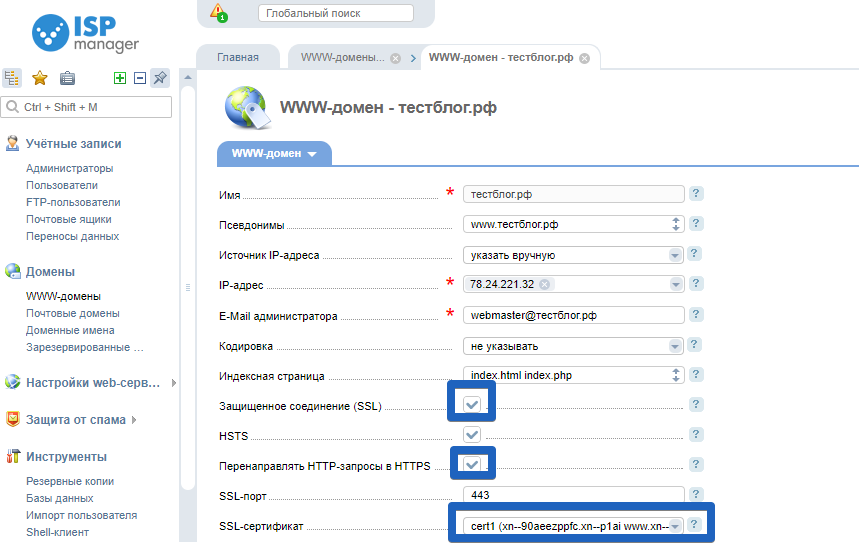

В случае настройки SSL на сервере виртуального хостинга возможно использование выделенного IP-адреса. Заказ IP-адреса производится в панели управления аккаунтом, разделе «IP-адреса».

Заказ IP-адреса производится в панели управления аккаунтом, разделе «IP-адреса».

Для подключения выделенного IP-адреса его необходимо внести в поле «А-запись» домена (в разделе «Мои домены» панели управления, вкладка «DNS)».

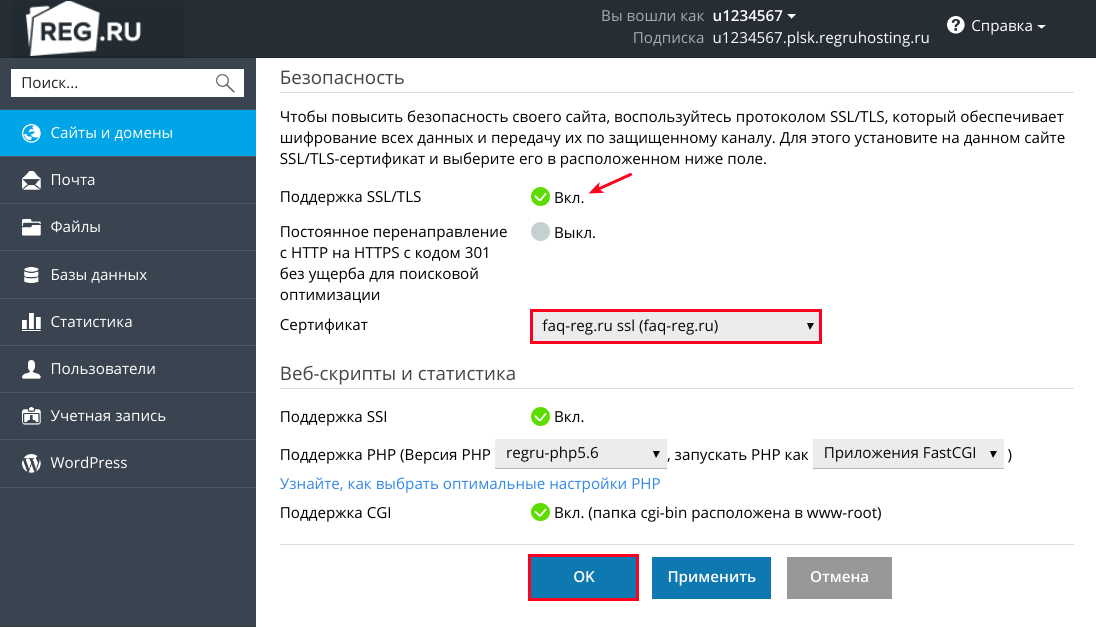

Также на хостинге реализована возможность использования SSL-сертификата без заказа выделенного IP-адреса. В этом случае в панели управления при установке сертификата в разделе «SSL/Установить» необходимо выбрать из выпадающего списка вариант «Без IP».

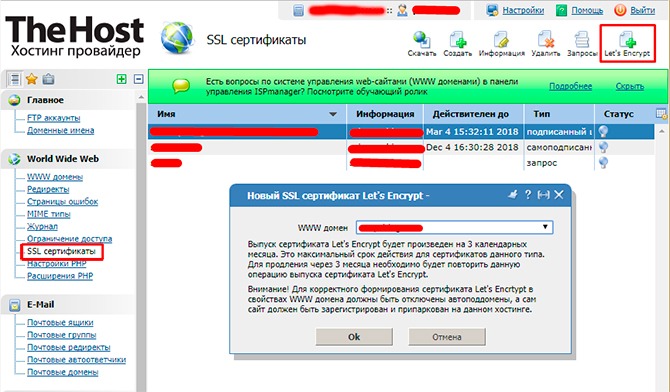

Кроме того есть возможность установить бесплатный сертификат Let’s Encrypt. В этом случае в панели управления при установке сертификата в разделе «SSL/Установить» необходимо выбрать вкладку «Let’s Encrypt».

Также имеется возможность установить сертификат Let’s Encrypt Wildcard для домена, при этом все поддомены этого домена, которые были добавлены из панели управления аккаунтом будут защищены данным сертификатом. Также стоит заметить, что из-за технической особенности, Let’s Encrypt Wildcard выпускается дольше, чем обычный Let’s Encrypt сертификат.

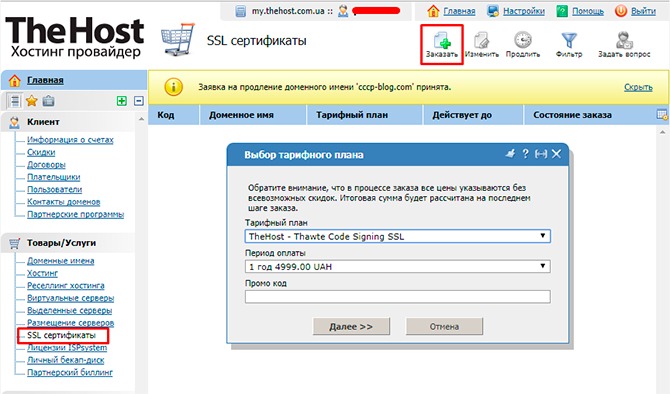

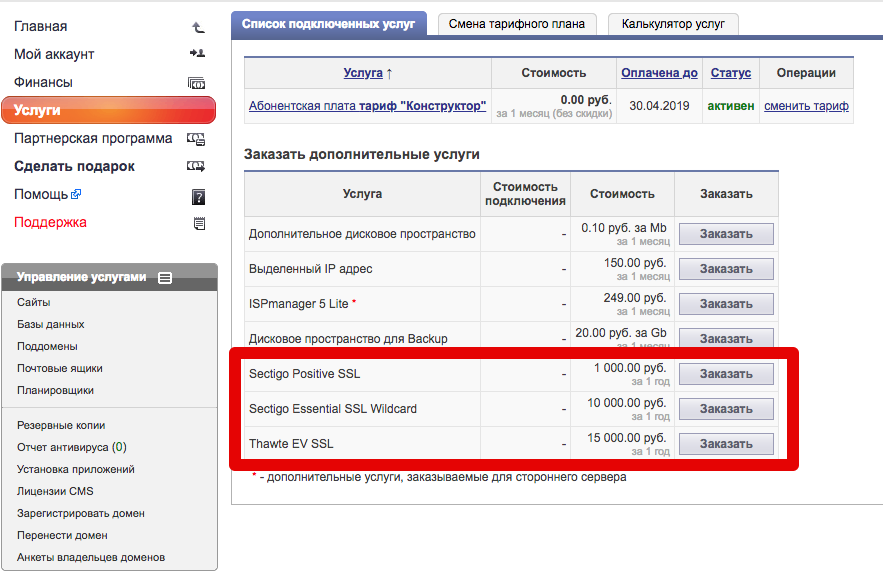

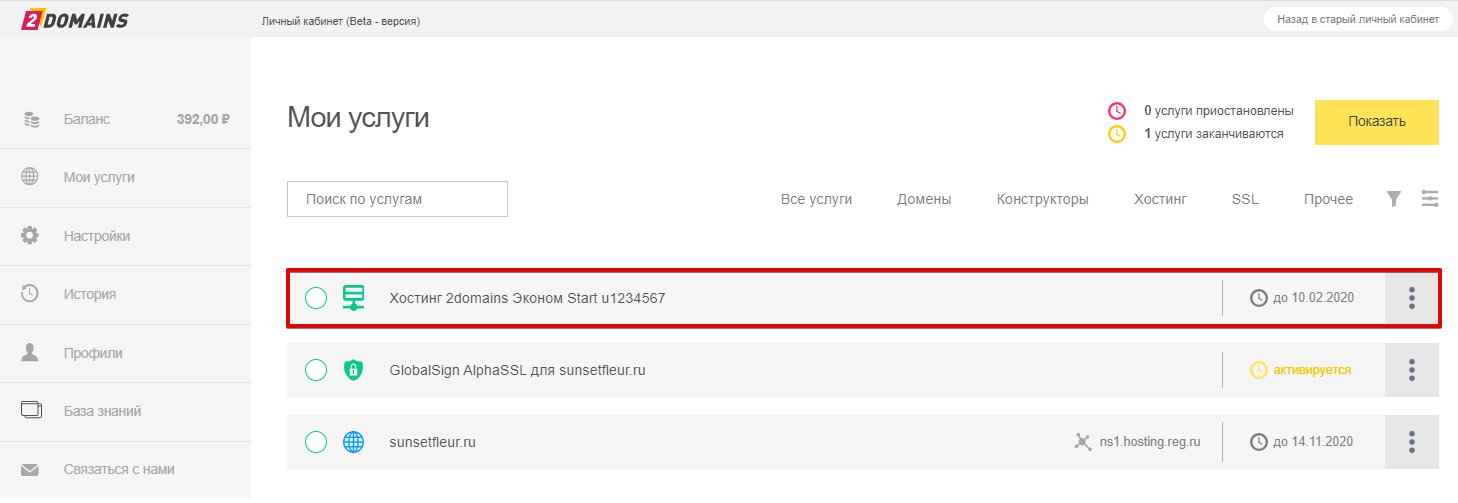

Заказ сертификата

Приобрести сертификат через нашу компанию можно в панели управления. Описание процедуры покупки есть в инструкции «Заказ SSL-сертификата». Если сертификат покупается через стороннюю компанию, то ключ и запрос на получение сертификата (CSR) можно сгенерировать, используя наш онлайн генератор.

Установка сертификата

Установка сертификата доступна в разделе панели управления — «SSL/Установить». При установке сертификата в разделе «SSL/Установить» необходимо выбрать из выпадающего списка IP, на который будет установлен сертификат.

Файл сертификата (являющийся подписанным публичным ключом) загружается в первое поле, приватный ключ — во второе. Зачастую сертификат подписан не напрямую, и нужно указать файл с сертификатами промежуточных центров сертификации в последнем поле.

Сертификаты, купленные через нашу компанию, не требуется загружать таким образом. После выпуска сертификата он отобразится в разделе «SSL», и потребуется только привязать его к выделенному IP-адресу, на который направлен домен.

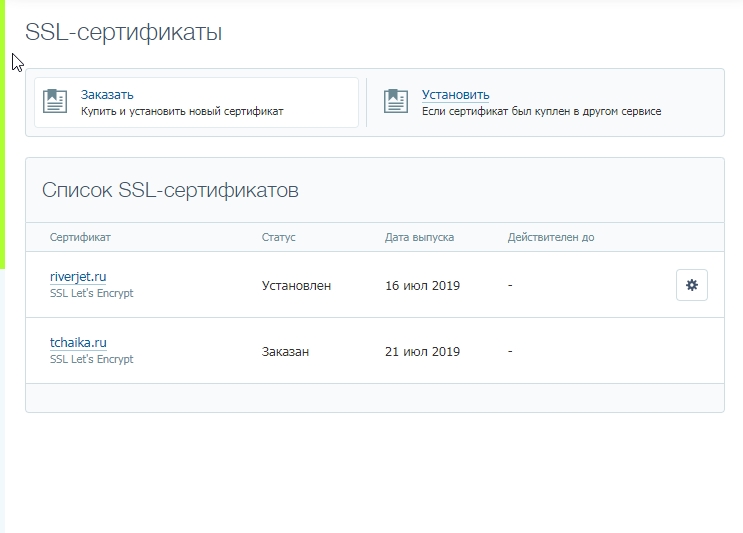

Отображение информации об уже добавленных сертификатах

На странице «SSL» отображаются существующие сертификаты:

Здесь можно привязать сертификат к нужному IP-адресу (или переключить сертификат на другой IP-адрес) с помощью иконки карандаша, удалить его, или скачать

Как установить SSL-сертификат? — CloudHosting FAQ

Как установить SSL-сертификат?

Процесс установки не сложный, но зависит от программного обеспечения сервера, на который сертификат устанавливается.

Чтобы приобрести SSL-сертификат вам необходимо будет сгенерировать CSR (Certificate Signing Request) на вашем сервере. CSR представляет собой кусок зашифрованного текста, содержащий информацию о вашей компании и доменном имени.

Запрос на подтверждение выдачи сертификата вы получите на Ваш e-mail, который обязательно должен быть в том же домене, для которого SSL-сертификат будет выдан. Сам по себе SSL-сертификат представляет собой текстовый файл, содержащий зашифрованную информацию, которую ваш сервер сможет расшифровать при установке.

Сам по себе SSL-сертификат представляет собой текстовый файл, содержащий зашифрованную информацию, которую ваш сервер сможет расшифровать при установке.

Установка на

cPanelВойдите в панель управления cPanel.

Найдите и нажмите “SSL/TLS Manager”.

Нажмите на “Generate, view, upload, or delete SSL certificates”.

Под “Upload a New Certificate” нажмите кнопку “Browse” и найдите свой сертификат (your_certificate.crt) или, если вы скопировали содержимое из электронной почты, вставьте его в поле Paste the crt below. Когда вставляете сертификат в поле, следует обратить внимание на то, что скопированы должны быть и тэги BEGIN и END.

Далее “Upload” и вернитесь на предыдущую страницу. Нажмите “Install SSL certificate for your site”. Выберите используемый вами домен из выпадающего меню “Domain”.

В поле Ca Bundle вставьте содержимое промежуточного сертификата (не обязательно).

Нажмите “Install Certificate”. Ваш сертификат должен быть установлен, а веб-сайт настроен на безопасное соединение.

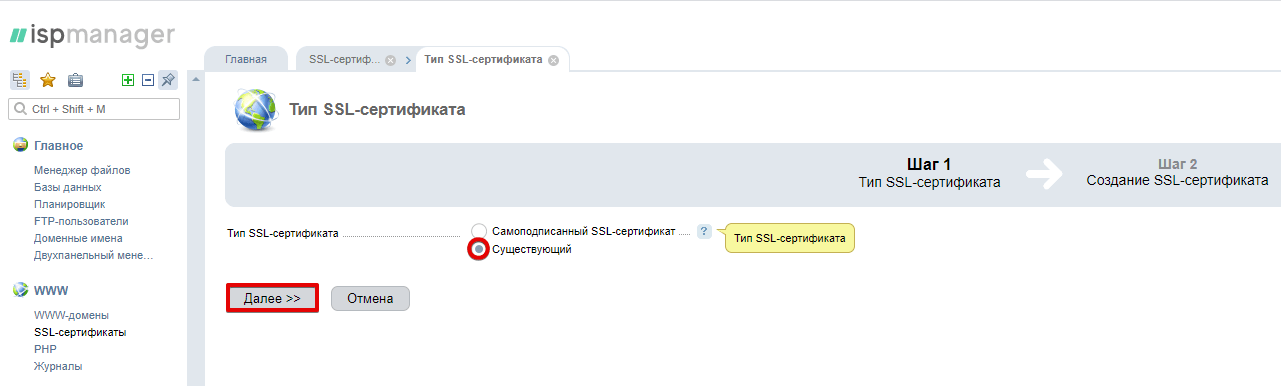

Установка на

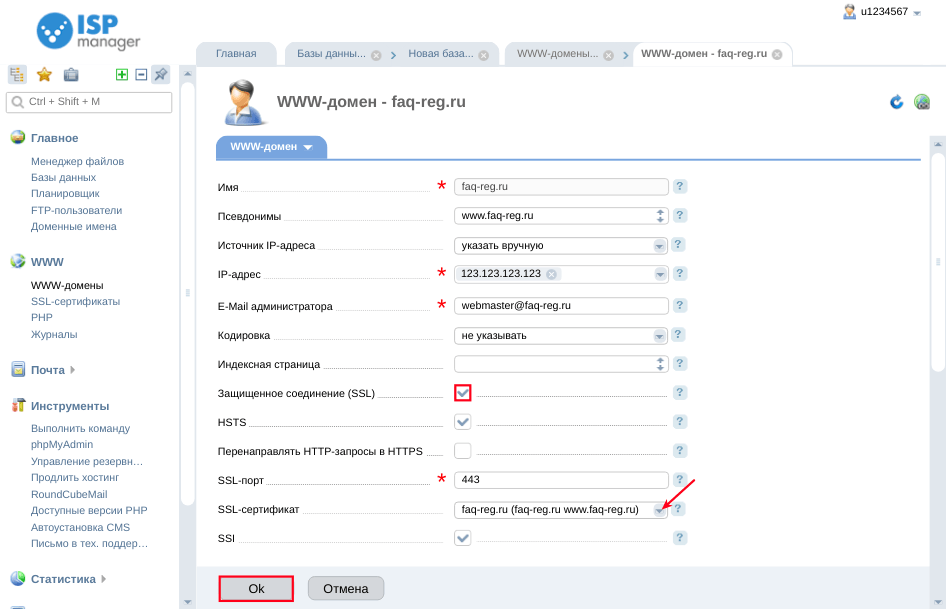

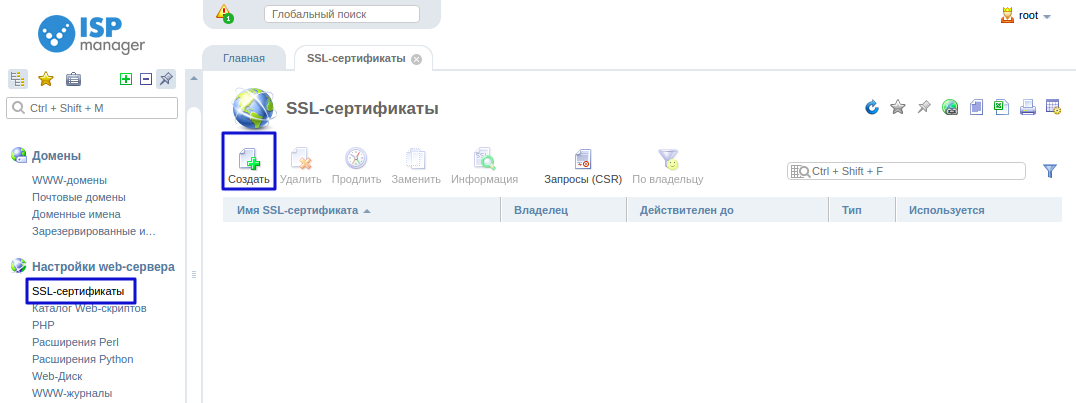

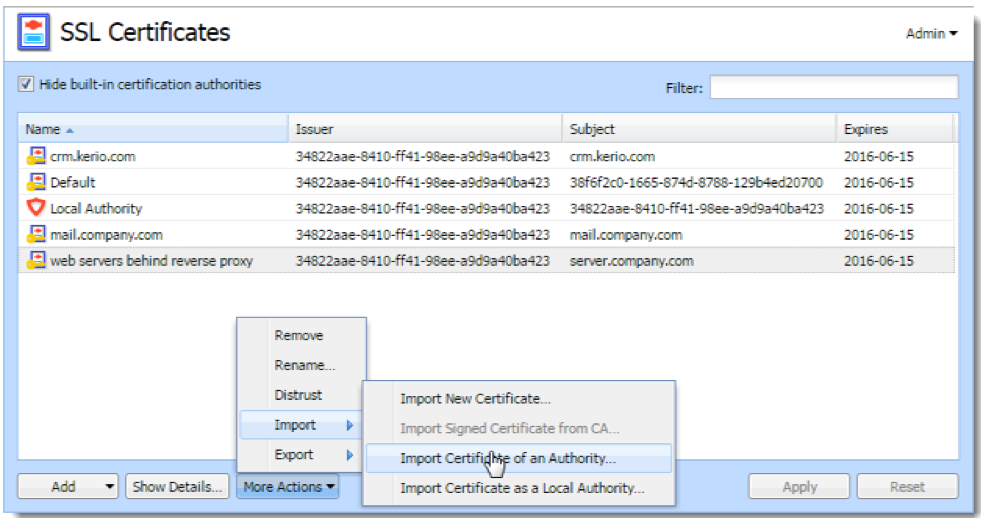

ISPmanagerВойдите в меню “SSL-Certificates”. В поле сертификат введите присланный вам сертификат, а в поле “Key” сгенерированный CSR генератором ключ для сертификата.

Установка на

VestaCPВойдите в раздел “WEB” и нажмите “Add Web Domain” или “edit” если у вас уже создан домен. Отметьте галочку на “SSL Support”. В поле “SSL Certificate” введите присланный вам сертификат, а в поле “SSL Key” сгенерированный CSR генератором ключ от сертификата.

Как установить SSL сертификат на Nginx (Linux)

КАК УСТАНОВИТЬ SSL СЕРТИФИКАТ НА NGINX (LINUX)

Когда вы сгенерировали CSR-запрос и приобрели SSL сертификат, воспользуйтесь этой инструкцией по установке сертификата на веб-сервер Nginx под управлением Linux: Ubuntu, Debian или CentOS.

После заказа SSL сертификата файлы для его установки отразятся в панели управления (меню SSL): .CA — файл сертификата Центра Сертификации (Certificate Authority). .CRT — файл сертификата вашего веб-сайта.

Как загрузить нужные файла на веб-сервер

Прежде всего загрузите файлы .ca и .crt на веб-сервер. При отсутствии графического окружения рабочего стола на сервере загрузка файлов может осуществиться на другой компьютер. Впоследствии их можно будет перенести.

Внимание: предполагается, что нужная для применения пара закрытый/открытый ключ была создана на том же веб-сервере, куда будет перенесен приобретенный сертификат. При создании ключей на другом сервере следует также перенести файл закрытого ключа .key на ваш веб-сервер (аналогично описанной ниже процедуре копирования файлов сертификатов).

Как переносить сертификаты с компьютера Linux/Mac OS:

Проще всего – при помощи опции SCP, встроенной в возможность терминала вашего компьютера:

Скачайте файлы . CA и .CRT на локальный компьютер. Откройте терминал и папку с сохраненными сертификатами (напр., Downloads):

CA и .CRT на локальный компьютер. Откройте терминал и папку с сохраненными сертификатами (напр., Downloads):cd ~/Downloads

Скопируйте сертификаты вашего сайта и Центра Сертификации на веб-сервер:

scp mydomain.ru_crt.crt mydomain.ru_ca.crt [email protected]:/etc/ssl

Здесь:

scp — команда для копирования файлов

mydomain.ru_crt.crt — имя загруженного из панели файла сертификата вашего веб-сайта

mydomain.ru_ca.crt — имя загруженного из панели файла сертификата Центра Авторизации

user — имя вашего пользователя для подключения к серверу через ssh (часто используется root)

1.1.1.1 — IP-адрес вашего веб-сервера

/etc/ssl — директория на удаленном сервере, куда следует сохранить загружаемые файлы.

Как переносить сертификаты с компьютера Windows:

Скачайте, установите и включите программу WinSCP. В открывшемся окне наберите данные для подключения к вашему серверу по SSH. Слева в окне отразятся файлы на локальном компьютере, справа — на подключенном удаленном сервере. Выберите или создайте директорию, куда нужно сохранить сертификаты, в правой части окна. Перетащите файлы .CA и .CRT в эту директорию из левой части окна.

В открывшемся окне наберите данные для подключения к вашему серверу по SSH. Слева в окне отразятся файлы на локальном компьютере, справа — на подключенном удаленном сервере. Выберите или создайте директорию, куда нужно сохранить сертификаты, в правой части окна. Перетащите файлы .CA и .CRT в эту директорию из левой части окна.

Внимание: можно перенести файл закрытого ключа (.key) для удобства в ту же директорию, куда вы скопировали файлы сертификатов. Если вы не делаете этого, просто запомните путь до этого файла и потом укажите его в файле конфигурации Apache вместо пути, рассмотренном в нашем примере.

Если закрытый ключ .key сгенерирован прямо на сервере, то для его копирования в другую директорию подойдет команда:

cp /home/root/private.key /etc/ssl/private.key

Здесь:

cp — команда копирования

/home/root/ — путь до файла ключа

private. key — имя файла ключа

key — имя файла ключа

/etc/ssl/private.key — путь, по которому необходимо скопировать файл ключа

Вы можете удалить файл ключа из старого расположения такой командой:

rm /home/root/private.key

Как настроить веб-сервер Nginx на применение SSL сертификата

После копирования файлов сертификата сайта и Центра Сертификации вы должны отредактировать параметры вашего веб-сервера Nginx. Подключитесь к вашему серверу по SSH от имени пользователя root и выполните такие действия:

1. Объедините файлы сертификата Центра Сертификации (.CA) и сертификата вашего веб-сайта (.CRT) в один документ:

cat /etc/ssl/mydomain.ru_crt.crt /etc/ssl/mydomain.ru_ca.crt >> mydomain.crt

2. Откройте файл конфигурации сайта, для которого устанавливается SSL сертификат. Если, к примеру, параметры веб-сайта хранятся в файле /etc/nginx/sites-enabled/default:

nano /etc/nginx/sites-enabled/default

Внимание: На Ubuntu/Debian файлы параметров сайтов Nginx обычно располагаются в директории /etc/nginx/sites-enabled/ . На CentOS стандартное расположение — /etc/nginx/conf.d/

На CentOS стандартное расположение — /etc/nginx/conf.d/

Для поиска интересующей конфигурации подойдет команда ls /директория/конфигураций (напр. ls /etc/nginx/sites-enabled), отображающая полный список файлов в нужной директории.

Теперь с помощью команды nano можно открыть определенный файл (напр. nano /etc/nginx/sites-enabled/default). Чтобы проверить, что открытый файл является конфигурацией вашего сайта, найдите в нем строку server_name. Ее значение должно соответствовать домену, для которого вы устанавливаете SSL сертификат (напр. www.mydomain.ru)

Внимание для CentOS: если на сервере не установлен редактор nano, используйте такую команду для его установки:

используйте такую команду для его установки:

yum install nano

Затем добавьте приведенные ниже параметры в открытый файл конфигурации:

listen 443 ssl;

ssl_certificate /etc/ssl/mydomain. crt;

crt;

ssl_certificate_key /etc/ssl/private.key;

Здесь:

/etc/ssl/mydomain.crt — путь до файла сертификатов вашего сайта и центра сертификации

/etc/ssl/private.key — путь к файлу вашего закрытого ключа

Внимание: если вы хотите, чтобы после установки SSL сертификата ваш сайт был доступен только по безопасному протоколу https (порт 443), отредактируйте файл его конфигурации по аналогии с Примером 1. Если же нужно, чтобы сайт также оставался по-прежнему доступен по незащищенному протоколу http (порт 80) – см. Пример 2

(изменения выделены жирным шрифтом).

Пример 1 (только HTTPS):

server {

listen 443 ssl default_server;

root /var/www/html;

# Add index.php to the list if you are using PHP

index index. html index.htm index.nginx-debian.html;

html index.htm index.nginx-debian.html;

server_name www.mydomain.ru;

ssl_certificate /etc/ssl/mydomain.crt;

ssl_certificate_key /etc/ssl/private.key;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to displaying a 404.

try_files $uri $uri/ =404;

}

# pass the PHP scripts to FastCGI server listening on 127.0.0.1:9000

#

#location ~ \.php$ {

# include snippets/fastcgi-php.conf;

#

# # With php7.0-cgi alone:

# fastcgi_pass 127.0.0.1:9000;

# # With php7.0-fpm:

# fastcgi_pass unix:/run/php/php7. 0-fpm.sock;

0-fpm.sock;

#}

# deny access to .htaccess files, if Apache’s document root

# concurs with nginx’s one

#

#location ~ /\.ht {

# deny all;

#}

Пример 2 (HTTPS + HTTP):

server {

listen 80 default_server;

listen [::]:80 default_server;

listen 443 ssl;

# Note: You should disable gzip for SSL traffic.

# See: https://bugs.debian.org/773332

#

# Read up on ssl_ciphers to ensure a secure configuration.

# See: https://bugs.debian.org/765782

#

# Self signed certs generated by the ssl cert package

# Don’t use them in a production server!

#

# include snippets/snakeoil. conf;

conf;

root /var/www/html;

# Add index.php to the list if you are using PHP

index index.html index.htm index.nginx-debian.html;

server_name www.mydomain.ru;

ssl_certificate /etc/ssl/mydomain.crt;

ssl_certificate_key /etc/ssl/private.key;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to displaying a 404.

try_files $uri $uri/ =404;

}

# pass the PHP scripts to FastCGI server listening on 127.0.0.1:9000

#

#location ~ \.php$ {

# include snippets/fastcgi-php.conf;

#

# # With php7. 0-cgi alone:

0-cgi alone:

# fastcgi_pass 127.0.0.1:9000;

# # With php7.0-fpm:

# fastcgi_pass unix:/run/php/php7.0-fpm.sock;

#}

# deny access to .htaccess files, if Apache’s document root

# concurs with nginx’s one

#

#location ~ /\.ht {

# deny all;

#}

}

Перезапустите сервис nginx:

Ubuntu/Debian:

/etc/init.d/nginx restart

CentOS:

service nginx restart

Если на сервере настроен файрвол iptables, нужно разрешить входящие подключения по протоколу https (порт 443) для вашего файрвола. Следуйте документации к вашей ОС, т.к. в разных дистрибутивах Linux работа с iptables осуществляется различно. Несколько примеров:

Несколько примеров:

Ubuntu 16.04:

ufw allow 443/tcp

После этого SSL сертификат установлен на веб-сервер Apache. Чтобы проверить правильность настроек, откройте ваш-веб сайт в браузере по протоколу https (например, https://mydomain.ru). При верной установке сертификата в адресной строке вашего браузера появится иконка замка, при клике на нее отразится информация о приобретенном вами SSL сертификате.

Как установить SSL-сертификат в cPanel — Установка сертификата безопасности на сайт

Инструкция создана под панель управления сайтами на хостинге сPanel для версии 64. Если на вашем хостинге используется другая версия или тема, уточняйте, пожалуйста, детали установки у своего хостингового провайдера. При этом общий принцип будет оставаться таким же.

Содержание

SSL-сертификат уже имеется/выпущен

Способ 1

1. Зайдите в контрольную панель, нажав кнопку SSL/TLS в разделе Безопасность (Security).

- В поле Сертификат (CRT) вставьте основной сертификат для домена. Если вы заказывали SSL-сертификат у нас , то перейдите в Панель клиента – Мои услуги – Детали (возле наименования вашего сертификата) – Открыть и скачайте его по нажатию на «Скачать архив с сертификатом».После скачивания архива откройте файл yourdomain_com.crt (где yourdomain_com – название вашего домена) из корня данной скачанной папки в текстовом редакторе и скопируйте содержимое, копируя строки

-----BEGIN CERTIFICATE-----и

-----END CERTIFICATE-----

- в поле Закрытый ключ (KEY) вставьте RSA-ключ, который был сгенерирован вместе с CSR-запросом;

- в Пакет центра сертификации (CABUNDLE) следует скопировать содержимое файла ca-bundle. В случае установки нашего SSL-сертификата, данный файл находится в папке Linux архива сертификата.

В некоторых случаях Центр сертификации предоставляет промежуточные сертификаты не одним файлом, а несколькими. Порядок сертификатов внутри поля имеет значение, и если их неверно разместить, cPanel сама предупредит об этом сообщением вида: «Этот пакет ЦС недействителен».

В некоторых случаях Центр сертификации предоставляет промежуточные сертификаты не одним файлом, а несколькими. Порядок сертификатов внутри поля имеет значение, и если их неверно разместить, cPanel сама предупредит об этом сообщением вида: «Этот пакет ЦС недействителен».

Правильную цепочку сертификатов нужно узнавать у поставщика сертификата либо на сайте Центра сертификации.

3. Сохраните изменения, нажав Установить сертификат (Install Certificate). Система сама уведомит об успешности установки. Важно! Обратите внимание на тот факт, что в случае Wildcard сертификата необходимо его установить не только для основного домена, но и для всех поддоменов, которые планируете защитить. Для этого повторите шаги, описанные выше, выбирая по очереди из выпадающего меню “Домен” имя поддомена. Поддомен предварительно должен быть создан в cPanel.Способ 2

1. Заходим в контрольную панель, нажав кнопку SSL/TLS в разделе Безопасность (Security).

2. Устанавливаем приватный ключ:

Устанавливаем приватный ключ:- Выбираем «Закрытые ключи (KEY)/Private Keys (KEY) — Создать, просмотреть, отправить или удалить закрытые ключи»

- Вставляем существующий ключ в поле «Вставьте ключ в следующее текстовое поле:» раздела «Передайте новый закрытый ключ» или загружаем его как файл в поле «Выберите файл .key/Choose a .key file» и нажимаем кнопку «Сохранить/Save».

3. Устанавливаем сертификат:

- Выбираем пункт Создать, просмотреть, отправить или удалить сертификаты SSL в разделе «Сертификаты (CRT)»

Если приобретали сертификат у другого провайдера, вероятнее всего, после выпуска сертификата его также можно будет скачать в панели управления услугами.

Загружаем сертификат так, как вам больше нравится:

- Если файл с сертификатом уже имеет расширение .

crt, то можно загружать целый файл с помощью раздела «Выберите файл сертификата (*.crt)»

crt, то можно загружать целый файл с помощью раздела «Выберите файл сертификата (*.crt)» - Либо можно открыть файл любым текстовым редактором, например Блокнот или Notepad++, и вставить только содержимое вместе с тэгами BEGIN и END в поле «Вставьте свой сертификат ниже» без ca_bundle (промежуточный сертификат)

- Сохранить сертификат

4. Включаем добавленный сертификат для домена:

- Управление сайтами с SSL раздела «Установка и управление SSL для сайта (HTTPS)»

- Выбираем домен из списка

- Нажимаем «Автозаполнение доменом»: поля должны заполниться добавленными ранее сертификатами

- При необходимости следует добавить ca_bundle.

Важно! Если у вас Wildcard сертификат, не забудьте повторите действия из пункта 4 для всех своих поддоменов, которые хотите защитить.

Сертификата еще нет, и его нужно выпустить

Процесс выпуска начинается с покупки сертификата, после чего следует сконфигурировать запрос (CSR) на выпуск самого SSL-сертификата. Конфигурирование происходит у продавца сертификата.

Конфигурирование происходит у продавца сертификата.

1. Генерируем CSR и приватный ключ RSA: cPanel — cPanel — Безопасность — SSL/TLS — Запросы на подпись сертификата (CSR):

- Выбираем в разделе «Ключ» — «Создать новый ключ 2048 бит». Если ранее ключ уже генерировался, то можно выбрать и его

- Указываем домен, для которого будет выпускаться SSL-сертификат

- Заполняем все обязательные к заполнению поля

- В результате получаем CSR, который необходимо будет указать при генерировании запроса на выпуск сертификата

- Обязательно отдельно сохраните приватный ключ RSA (RSA PRIVATE KEY) и не сообщайте его никому

- Заканчиваем процесс конфигурирования сертификата

2. Устанавливаем полученный сертификат аналогично пункту 3 способа 2

3. Включаем сертификат для домена аналогично пункту 4 способа 2

P.S. Установка сертификата не означает автоматическое открытие вашего сайта по протоколу https. Для открытия следует:

- редактировать запись в виртуальных хостах главного конфигурационного файла веб-сервера Apache (если есть к нему доступ.

Если вы используете наш шаред-хостинг, такого доступа у вас нет) либо же добавить следующую запись в файл дополнительной конфигурации .htaccess (необходимо разместить в самом верху файла):

Если вы используете наш шаред-хостинг, такого доступа у вас нет) либо же добавить следующую запись в файл дополнительной конфигурации .htaccess (необходимо разместить в самом верху файла):

RewriteEngine On

RewriteCond %{HTTPS} !on

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

- удостовериться, что весь контент грузится по https.

Может понадобиться перезагрузка веб-сервера в случае редактирования виртуальных хостов. Если у вас нет доступа к главному конфигурационному файлу (httpd.conf или apache.conf) — обратитесь за помощью к своему хостинговому провайдеру. Обращаем внимание, что этот вариант может использоваться у хостинг-провайдеров иных компаний. В случае же нашей компании необходимо работать с файлом .htaccess, если вы устанавливаете сертификат на shared хостинг.

Ищете, где купить хороший украинский хостинг и домен дешево? Хотите знать, как купить хостинг и домен, а также купить SSL-сертификаты и сэкономить? Мы предлагаем хостинговые пакеты HQ2 и HQ3 с доменом и SSL-сертификатом в подарок! У нас также вы сможете заказать VPS и арендовать выделенный сервер.

SSL-сертификаты для любых сайтов

У нас вы найдёте сертификаты от популярных провайдеров Comodo, GeoTrust, Thawte и VeriSign — для защиты одного или нескольких доменов, а также домена и всех его субдоменов.

При покупке хостинга у нас сразу на длительный срок сертификат будет бесплатным. Если понадобится, служба поддержки поможет с активацией и установкой.

Выбрать SSLЧитайте также:

Как установить сертификат SSL / TLS в диспетчере веб-хостинга (WHM)

Следующие инструкции проведут вас через процесс установки SSL в Web Host Manager (WHM). Если у вас более одного сервера или устройства, вам нужно будет установить сертификат на каждый сервер или устройство, которое необходимо защитить. Если вы все еще не сгенерировали свой сертификат и не завершили процесс проверки, обратитесь к нашим Инструкциям по созданию CSR и не обращайте внимания на приведенные ниже шаги.

Что вам понадобится

1.Сертификат вашего сервера

Это сертификат, который вы получили от ЦС для своего домена. Возможно, вы получили это по электронной почте. Если нет, вы можете загрузить его, посетив панель управления своей учетной записью и нажав на свой заказ.

Возможно, вы получили это по электронной почте. Если нет, вы можете загрузить его, посетив панель управления своей учетной записью и нажав на свой заказ.

2. Ваши промежуточные сертификаты

Эти файлы позволяют устройствам, подключенным к вашему серверу, идентифицировать выдающий ЦС. Таких сертификатов может быть несколько. Если вы получили сертификат в ZIP-папке, он также должен содержать промежуточные сертификаты, которые иногда называют пакетом CA.Если нет, загрузите соответствующий пакет CA для своего сертификата.

3. Ваш закрытый ключ

Этот файл должен быть на вашем сервере или у вас, если вы сгенерировали CSR с помощью бесплатного инструмента-генератора. На некоторых платформах, таких как Microsoft IIS, закрытый ключ не сразу виден вам, но сервер отслеживает его.

Инструкции по установке

1. Войдите в WHM

Войдите в WHM , обычно это можно сделать, перейдя в домен https: //.ком: 2087.

Примечание: При попытке посетить страницу входа в WHM вы можете получить сообщение об ошибке «Ваше соединение не является частным» или что-то подобное..jpg) Это вызвано тем, что на вашей странице входа по умолчанию используется самозаверяющий сертификат. Не обращайте на это внимания и пропустите сообщение об ошибке.

Это вызвано тем, что на вашей странице входа по умолчанию используется самозаверяющий сертификат. Не обращайте на это внимания и пропустите сообщение об ошибке.

2. Введите имя пользователя / пароль

Введите свое имя пользователя / пароль и нажмите Войти.

3. Перейти на домашнюю страницу

Убедитесь, что вы находитесь на домашней странице WHM.

4. Щелкните SSL / TLS

.Нажмите кнопку SSL / TLS .

5. Щелкните Установить сертификат SSL в домене

На странице Менеджера SSL / TLS щелкните Установить сертификат SSL в домене.

6. Введите свое доменное имя

В поле Домен введите доменное имя, которое вы хотите защитить с помощью сертификата SSL.

7. Введите файлы сертификатов

Скопируйте и вставьте файлы сертификатов в соответствующие текстовые поля.

- Сертификат — это сертификат вашего сервера, выданный вашим доменам. Примечание 1: WHM должен автоматически получить текст сертификата (CRT), если вы ранее загрузили сертификат сервера на сервер и ввели правильное доменное имя выше. Примечание 2: Если вы получили сертификат в виде ZIP-файла, нажмите «Извлечь все», а затем перетащите сертификат сервера в текстовый редактор, например «Блокнот».Это позволит вам скопировать все необходимое текстовое содержимое, включая «—– НАЧАЛО СЕРТИФИКАТА—–» и «КОНЕЦ СЕРТИФИКАТА—–».

- Закрытый ключ — это ваш закрытый ключ, который был создан в процессе генерации. Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» своего диспетчера SSL / TLS и ввели правильный домен.

имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы при продолжении и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы при продолжении и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. . - Пакет центра сертификации (необязательно) — это ваши промежуточные сертификаты, которые позволяют браузерам и устройствам понять, кто выпустил ваш доверенный сертификат. Примечание 1: WHM автоматически извлекает пакет CA из общедоступного репозитория.Если вы забыли сохранить эти файлы, загрузите соответствующий сертификат CA / Chain Certificate для вашего сертификата. Примечание 2 : Если у вас есть несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

8. Щелкните Установить

После того, как вы поместили файлы сертификатов в нужные поля, нажмите Установить.

Примечание 1: Вам не требуется «Включить SNI для почтовых служб».Указание имени сервера (SNI) следует использовать только в том случае, если несколько имен хостов являются серверами по HTTPS с одного и того же IP-адреса.

Примечание 2: Возможно, вам или вашему веб-хосту потребуется перезапустить сервер Apache, чтобы сертификат заработал.

Поздравляем! Вы успешно установили свой сертификат SSL! Чтобы проверить свою работу, посетите веб-сайт в своем браузере по адресу https: //yourdomain.tld и просмотрите сертификат / информацию о сайте, чтобы узнать, правильно ли работает HTTPS / SSL.Помните, что вам может потребоваться перезагрузить сервер, чтобы изменения вступили в силу.

Для более тщательной проверки конфигурации вашего сервера воспользуйтесь нашим инструментом проверки SSL или обратитесь в наш отдел по работе с клиентами за дополнительной помощью.

Если промежуточные сертификаты не удалось успешно установить и настроить себя соответствующим образом с помощью приведенных выше инструкций, обратитесь к приведенным ниже инструкциям о том, как вручную установить их непосредственно в Apache. Если у вас нет доступа к серверу Apache, обратитесь за дополнительной помощью к своему веб-хосту или системному администратору.

1. Найдите файл виртуального хоста

Найдите файл виртуального хоста , обычно он доступен в файле /etc/httpd/conf/httpd.conf. Примечание: Местоположение и имя этого файла могут меняться от сервера к серверу в зависимости от вашей конфигурации. Другое популярное название файла — «SSL.conf».

2. Просмотр файла виртуального хоста

Просмотрите конфигурацию виртуального хоста с , собственное имя и IP-адрес (включая порт 443).

3. Отредактируйте виртуальный хост

Измените конфигурацию виртуального хоста, добавив выделенный жирным шрифтом файл YourIntermediateCertificate ниже:

168.255.255:443> DocumentRoot / var / www / html2 ServerName www.yourdomain.com SSLEngine включен SSLCertificateFile /path/to/your_domain_name.crt SSLCertificateKeyFile /path/to/your_private.key SSLCertificateChainFile /path/to/YourIntermediateCertificate.crt

Примечание: Убедитесь, что вы ввели правильный путь и имя файла, в котором вы планируете сохранять промежуточные сертификаты.Вы должны сохранить эти сертификаты в том же каталоге, в котором cPanel хранит сертификат сервера и закрытый ключ.

4. Сохраняем изменения

Сохранить изменения файла конфигурации.

5. Добавьте промежуточный сертификат

Добавьте промежуточный файл сертификата в тот же каталог, в котором cPanel хранит сертификат сервера и закрытый ключ.

6. Перезагрузите сервер

Перезагрузите сервер Apache.

Учебное пособие по установке сертификата SSL— Пошаговые инструкции

Как установить сертификат SSL

Сертификат SSL — это текстовый файл с зашифрованными данными, который вы устанавливаете на свой сервер, чтобы вы могли защитить / зашифровать конфиденциальную связь между вашим сайтом и вашими клиентами. Узнайте больше о сертификатах SSL.

Узнайте больше о сертификатах SSL.

После того, как вы создадите CSR (запрос на подпись сертификата) и купите сертификат, наша группа проверки проверит и обработает ваш запрос на сертификат.(Узнайте больше о процессе проверки сертификата.) После проверки мы выпускаем ваш SSL-сертификат и отправляем его вам по электронной почте. Вы также можете загрузить свой сертификат SSL в своей учетной записи DigiCert.

Промежуточный сертификат

Когда вы устанавливаете сертификат SSL на сервер или приложение с поддержкой SSL, вам также потребуется установить промежуточный сертификат. Этот промежуточный сертификат устанавливает доверие к вашему SSL-сертификату, привязывая его к корневому сертификату вашего центра сертификации (SSL-сертификат, выпущенный DigiCert → промежуточный сертификат → корневой сертификат DigiCert).Для завершения цепочки доверия сертификатов браузеру требуется наличие промежуточного сертификата. Узнайте больше о роли промежуточных и корневых сертификатов.

Примечание: Для некоторых серверов (например, Microsoft) промежуточные сертификаты связаны с сертификатом SSL.

Нужно создать свою CSR? »

Необходимо приобрести сертификат SSL? »

Общие платформы и операционные системы

Microsoft IIS

Инструкции:

Подробнее:

Сервер Microsoft Exchange

Инструкции:

Подробнее:

Сервер Apache (OpenSSL)

Инструкции:

Подробнее:

Сервер Tomcat (Keytool)

Инструкции:

Подробнее:

Microsoft Lync

Инструкции:Подробнее:

Проверьте установку сертификата

После установки сертификата мы рекомендуем вам убедиться, что все работает правильно.Воспользуйтесь нашим бесплатным инструментом диагностики установки SSL, чтобы проверить установку сертификата. В качестве альтернативы, чтобы упростить поиск и управление всеми сертификатами в вашей сети, воспользуйтесь нашим бесплатным инструментом Discovery Cloud.

Не забудьте сделать резервную копию

После установки SSL-сертификата мы рекомендуем вам сделать резервную копию сертификата и сохранить ее в надежном месте. Если сервер выходит из строя или его необходимо заменить, гораздо проще обезопасить заменяющий сервер.

Инструкции по установке сертификатадля платформы / ОС

Получите необходимую поддержку, когда она вам понадобится

У DigiCert есть отмеченная наградами собственная группа технической поддержки, которая готова помочь вам с любыми проблемами с цифровыми сертификатами, которые у вас есть. Наша приверженность беспрецедентной поддержке клиентов отражена в многочисленных наградах за обслуживание, которые мы получили. Нигде это лучше не продемонстрировано, чем в сотнях 5-звездочных отзывов клиентов, которые у нас есть на SSLShopper.com. Фактически, DigiCert — единственный центр сертификации с безупречным 5-звездочным рейтингом!

Профессиональная поддержка доступна в любое время!

Мы стараемся поддерживать нашу онлайн-документацию как можно более актуальной. Однако, если у вас есть конкретная статья или платформа, для которой вы хотели бы видеть документацию, напишите нам по электронной почте.

Бесплатная служба поддержки: 1-800-896-7973 (США и Канада)

Прямая поддержка: 1-801-701-9600

Бесплатный факс: 1-866-842-0223 (США и Канада)

Электронная почта : support @ digicert.com

— DigiCert

Что нужно знать перед заказом сертификата SSL

Прежде чем разместить заказ — основы

Хотя мы не можем углубляться в детали того, что происходит за кулисами в нашем процессе валидации, мы можем сказать несколько вещей, которые послужат вам хорошим руководством чего ожидать при оформлении заказа.

Поскольку большая часть работы по проверке выполняется на нашей стороне, проверка вашей организации, вероятно, будет проще, чем вы думаете.Обычно мы очень мало просим наших клиентов о помощи, и почти всегда можно получить сертификаты. менее чем за час.

При этом наши стандарты валидации очень строгие, и иногда клиентам приходится предоставлять определенный документ, ответьте на конкретное электронное письмо или следуйте некоторым простым онлайн-инструкциям, прежде чем мы сможем завершить процедуру проверки сертификата.

Обычно эти запросы могут быть выполнены в течение нескольких минут.

Чего ожидать после размещения заказа

При первом размещении заказа для конкретной компании или домена всегда будет отправлено письмо для авторизации. автоматически на адреса электронной почты, указанные в записи whois. Если у вас есть доступ к этому электронному письму, вы можете следовать прилагаемым инструкциям. чтобы утвердить этот сертификат всего за несколько секунд.

Если у вас нет доступа к этому электронному письму, есть несколько простых альтернатив.Наверное, проще всего было бы связаться с нашим служба поддержки, чтобы быстро найти альтернативное решение.

Пока это происходит, наш отдел валидации проверит вашу компанию за кулисами, обычно с минимальным участием или без вашего участия. Если нашей команде что-то понадобится, они свяжутся с вами, чтобы сообщить, что нам нужно, прежде чем мы сможем выпустить ваш сертификат.

Что происходит за кулисами, когда вы размещаете заказ

Независимо от типа сертификата, который вы покупаете, процесс проверки состоит из двух частей, в разной степени: каждый раз, когда размещается заказ.

Подтверждение компании — Процесс проверки нашей компании состоит из нескольких частей. Сначала мы проверим, что компания, запрашивающая сертификат, имеет хорошую репутацию. Это может включать подтверждение хорошей репутации и активной регистрации в корпоративных реестрах, а также мошенничество, фишинг и ограничения со стороны государства. юридических лиц и антитеррористические базы данных.

Кроме того, мы проверяем, что организация, запрашивающая сертификат, на самом деле является организацией, которой сертификат выдается.Это особенно верно в отношении сертификатов SSL с расширенной проверкой, которые требуют серии обширных проверок личности.

Проверка домена — Цель нашего процесса проверки домена — убедиться, что лицо, запрашивающее сертификат, действительно имеет право запрашивать сертификат. для рассматриваемого домена.

Проверка домена может включать электронные письма или телефонные звонки контакту, указанному в записи whois домена, а также электронные письма на административные адреса по умолчанию в домене.Например, мы могли бы отправить письмо для авторизации на адрес [email protected] или [email protected], но не [email protected]. В случаях, когда домен контролируется стороной, отличной от стороны, запрашивающей сертификат, Существуют простые методы, позволяющие быстро завершить процесс получения разрешения на выпуск сертификата от фактического владельца домена.

Настройка и установка сертификата

В дополнение к нашим руководствам по установке сертификатов SSL и видео-пошаговым инструкциям, у нас есть ряд инструментов, которые помогут вам установить сертификаты и работать на вашем сервере.

- Если вы устанавливаете сертификат в среде Microsoft Windows, попробуйте наш Windows Cert Management Tool

- Для помощи в устранении неполадок при установке сертификата, независимо от типа вашего сервера, попробуйте воспользоваться нашим Инструмент проверки установки SSL.

- Кроме того, наша система автоматически проверит ваши общедоступные сертификаты, чтобы убедиться, что они установлены правильно.

Обратите внимание (отказ от ответственности)

Хотя мы всегда будем делать все возможное, чтобы получить сертификаты в кратчайшие сроки, и сертификаты обычно выдаются менее чем за час, мы настоятельно призываем всех наших клиентов запрашивать свои сертификаты как можно раньше, когда сертификаты действительно понадобятся.

Из каждого правила есть исключения, а также непредвиденные обстоятельства, как с нашей стороны, так и со стороны клиента, которые могут задержать выдачу сертификата на период нескольких дней. В очень крайних случаях может возникнуть еще большая задержка, пока некоторые проблемы будут решены до выдачи ваших сертификатов.

В этих смягчающих обстоятельствах мы надеемся, что наши клиенты проявят терпение, работая с нами, чтобы получить свои сертификаты как можно скорее.

Как создать файл .pem для установок сертификата SSL

Инструкции по созданию SSL .pem

Файлы SSL .pem (объединенные файлы контейнеров сертификатов) часто требуются для установки сертификатов, когда несколько сертификатов импортируются как один файл.

Эта статья содержит несколько наборов инструкций по различным сценариям создания файла .pem.

Создание .pem со всей цепочкой доверия сертификатов SSL

- Войдите в свою консоль управления DigiCert и загрузите промежуточный (DigiCertCA.crt), корневой (TrustedRoot.crt) и первичные сертификаты (your_domain_name.crt).

Откройте текстовый редактор (например, Wordpad) и вставьте все тело каждого сертификата в один текстовый файл в следующем порядке:

- Первичный сертификат — your_domain_name.crt

- Промежуточный сертификат — DigiCertCA.crt

- Корневой сертификат — TrustedRoot.crt

Не забудьте включить начальный и конечный теги в каждый сертификат. Результат должен выглядеть так:

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш основной сертификат SSL: your_domain_name.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш промежуточный сертификат: DigiCertCA.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш корневой сертификат: TrustedRoot.crt)

—— КОНЕЦ СЕРТИФИКАТА ——Сохраните объединенный файл как your_domain_name.pem . Теперь файл .pem готов к использованию.

Создание .pem с сервером и промежуточными сертификатами

- Войдите в консоль управления DigiCert и загрузите промежуточный (DigiCertCA.crt) и основной сертификаты (your_domain_name.crt).

Откройте текстовый редактор (например, Wordpad) и вставьте все тело каждого сертификата в один текстовый файл в следующем порядке:

- Первичный сертификат — your_domain_name.crt

- Промежуточный сертификат — DigiCertCA.crt

Не забудьте включить начальный и конечный теги в каждый сертификат. Результат должен выглядеть так:

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш основной сертификат SSL: your_domain_name.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш промежуточный сертификат: DigiCertCA.crt)

—— КОНЕЦ СЕРТИФИКАТА ——Сохраните объединенный файл как your_domain_name.pem . Теперь файл .pem готов к использованию.

Создание.pem с закрытым ключом и всей цепочкой доверия

- Войдите в консоль управления DigiCert и загрузите промежуточный (DigiCertCA.crt) и основной сертификаты (your_domain_name.crt).

Откройте текстовый редактор (например, Wordpad) и вставьте все тело каждого сертификата в один текстовый файл в следующем порядке:

- Закрытый ключ — your_domain_name.ключ

- Первичный сертификат — your_domain_name.crt

- Промежуточный сертификат — DigiCertCA.crt

- Корневой сертификат — TrustedRoot.crt

Не забудьте включить начальный и конечный теги в каждый сертификат.Результат должен выглядеть так:

—— НАЧАТЬ ЧАСТНЫЙ КЛЮЧ RSA ——

(Ваш закрытый ключ: your_domain_name.key)

—— КОНЕЦ ЧАСТНОГО КЛЮЧА RSA ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш основной сертификат SSL: your_domain_name.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(Ваш промежуточный сертификат: DigiCertCA.crt)

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

(ваш корневой сертификат: TrustedRoot.crt)

—— КОНЕЦ СЕРТИФИКАТА ——Сохраните объединенный файл как your_domain_name.pem . Теперь файл .pem готов к использованию.

IIS SSL — Microsoft IIS 5.х 6. х

Установка сертификата SSLв Microsoft IIS 5 и 6

Если вы еще не создали запрос на подпись сертификата (CSR) и не заказали сертификат, см. Создание CSR сертификата IIS SSL :: Microsoft IIS.

Как установить сертификат SSL на сервер Windows 2000/2003

Новое: пошаговое руководство по установке IIS 5/6

Если вы устанавливаете SSL-сертификат с расширенной проверкой, воспользуйтесь нашими Инструкциями по установке SSL-сертификата IIS EV.Если вы устанавливаете любой другой сертификат SSL, следуйте приведенным ниже инструкциям.

Установите свой сертификат:

Откройте ZIP-файл, содержащий ваш сертификат, и скопируйте файл с именем your_domain_name.cer на рабочий стол защищаемого вами веб-сервера.

Перейдите в административные инструменты и откройте диспетчер служб Интернета.Щелкните правой кнопкой мыши веб-сайт по умолчанию или веб-сайт, на котором был создан CSR, и выберите «Свойства». Сертификат можно будет установить только на том же веб-сайте, на котором вы создали CSR.

Перейдите в панель безопасности каталога. Щелкните по кнопке «Сертификат сервера …». Это запустит мастер сертификатов. Нажмите «Далее».

Выберите Обработать ожидающий запрос и установить сертификат и нажмите Далее.

Найдите свой SSL-сертификат. Найдите your_domain_name.cer, затем нажмите Next.Следовать оставшиеся шаги мастера до завершения.

Проверьте свой сертификат

В большинстве случаев IIS мгновенно начнет использовать новый сертификат, и перезапуск не требуется. Вы можете проверить правильность установки сертификата с помощью нашего инструмента проверки сертификатов.

Лучший способ проверить свой сертификат с помощью браузера — посетить его безопасный URL-адрес в браузере, отличном от Internet Explorer.Мы рекомендуем это, потому что Internet Explorer может подтвердить, что вашему сайту доверяют, с промежуточным сертификатом или без него, но большинство других браузеров не могут этого сделать. Если другие браузеры жалуются на то, что вашему сайту не доверяют, а Internet Explorer — нет, то вам, скорее всего, потребуется установить промежуточный сертификат (инструкции ниже).

Примечание для пользователей ISA: если вы используете ISA 2004 или 2006, и ваш сервер не отправляет промежуточные сертификат, вам необходимо полностью перезагрузить сервер.У нас есть подтвердил, что это правда со многими клиентами: ISA-сервер не будет правильно отправить промежуточную цепочку сертификатов до полной перезагрузки.

Если вы заметили, что сервер продолжает использовать старую сертификат, иначе сервер вообще не будет загружать https, тогда вам может потребоваться выключить и перезапустить сервер.

Сделайте резервную копию сертификата и закрытого ключа (рекомендуется)

Всегда полезно сохранить резервную копию вашего сертификата и закрытого ключа на случай, если ваш сервер выйдет из строя.Вы должны сделать резервную копию вашего сертификата со своего сервера, чтобы включить резервную копию вашего закрытого ключа. Закрытый ключ не включен в ваши файлы сертификатов, и сертификат не работает. без закрытого ключа.

Чтобы создать резервную копию сертификата SSL и закрытого ключа, мы рекомендуем вам обратиться к нашим инструкциям по экспорту PFX, которые помогут создать резервную копию ваших сертификатов и закрытого ключа в виде файла .pfx.

Импортируйте промежуточный сертификат (не требуется для большинства установок)

Поскольку промежуточный сертификат DigiCert встроен в your_domain_name.Cer, этот шаг не требуется для большинства установок. Когда сертификат правильно установлен на ваш сервер, браузеры вообще не будут отображать никаких предупреждений о сертификатах. Однако, если ваши клиенты получают предупреждение о том, что сертификат был выпущенный компанией, которой вы не доверяете, то эту проблему решит следующая процедура.

Загрузите файл сертификата DigiCertCA.crt из своей учетной записи DigiCert и сохраните его на своем рабочем столе.

Дважды щелкните сертификат. Это откроет сертификат для просмотра.

Внизу вкладки «Общие» нажмите кнопку «Установить сертификат …». Это запустит мастер импорта сертификата. Нажмите «Далее».

Выберите «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор».

Сначала щелкните поле «Показать физические магазины», затем разверните папку «Промежуточные центры сертификации» и выберите соответствующий локальный компьютер. папку и нажмите ОК. Нажмите «Далее», затем «Готово».

Ваш промежуточный сертификат установлен.Возможно, вам потребуется перезагрузить сервер.

Если вам нужна помощь в установке сертификата или устранение неполадок при установке сертификата, см. Наш новый Инструмент устранения неполадок Windows SSL.

Для инструкций на испанском языке посетите IIS 6 Instalar Certificado SSL.

Установите многодоменный (SAN) или подстановочный сертификат на нескольких сайтах IIS

Если у вас есть несколько веб-сайтов IIS, которым необходимо использовать подстановочный сертификат или многодоменный сертификат (SAN), вам необходимо настроить заголовки хоста SSL, а не просто назначать каждому сайту использование сертификата.Имя каждого сайта IIS, на котором вы используете сертификат, должно быть охвачено многодоменным (SAN) или подстановочным сертификатом.

Сертификаты SSL:: Microsoft Internet Information Server 5x и 6x

Как установить цифровой сертификат SSL на ваш Windows 2000 или 2003 Server.

Установить сертификат SSL —

Установить сертификат SSL

Последнее обновление: 28.04.2021

Автор: Cat Lookabaugh

После создания запроса на подпись сертификата (CSR) и приобрести или продлить сертификат Secure Socket Layer (SSL), вам нужно будет его установить.В этой статье показано, как установить SSL. сертификат на различные серверы и операционные системы.

Если вы хотите установить сертификат SSL на балансировщик нагрузки, см. Настройте SSL-сертификаты на Cloud Load Balancers.

В следующих разделах представлены инструкции по установке:

После установки сертификата необходимо перезагрузить веб-сервер. услуга.

Предварительные требования

Перед установкой сертификата убедитесь, что у вас есть следующие элементы:

- Сертификат от предпочитаемого поставщика SSL, хранящийся на вашем сервере.если ты у вас еще нет сертификата, см. Создайте CSR и Купить или продлить SSL-сертификат для инструкций.

- Связка центра сертификации (CA) с корневым и промежуточным сертификаты, предоставленные поставщиком SSL.

- Файл .key , созданный при создании CSR.

- Установленный веб-сервер, такой как Apache и

mod_ssl. - IP-адрес для вашего сертификата SSL.

Скопируйте файлы в папку по умолчанию на сервере

SSL-сертификат, предоставляемый поставщиком, состоит из трех компонентов: SSL-сертификат, файл CA и ключ SSL.Когда вы получите свой SSL сертификат из вашего центра сертификации, загрузите его на свой сервер, используя следующие шаги:

Скопируйте все содержимое сертификата, включая СЕРТИФИКАТ НАЧАЛА

КОНЕЦ СЕРТИФИКАТАстрок. Сохраните скопированный текст какdomain.com.crt.Скопируйте сертификат и закрытый ключ в каталог сервера. в котором вы планируете хранить свои сертификаты. Например, Apache по умолчанию каталоги:

/ usr / local / apache / conf / ssl.crt /или/etc/httpd/conf/ssl.crt/.

Установить сертификат на серверах Windows

В следующих разделах показано, как установить и привязать сертификат SSL на Серверы Windows с помощью диспетчера служб IIS.

Установить сертификат

Предварительное условие: у вас уже должен быть сертификат, предоставленный вашим предпочтительный поставщик SSL.

Если вы получили CSR с помощью чего-либо, кроме IIS, перейдите к Импортируйте сертификат SSL с другого сервера.

Используйте следующие шаги, если вы получили CSR с помощью IIS, который объединяет общедоступные ключ от вашего поставщика с закрытым ключом, сгенерированным IIS.

- В диспетчере IIS выберите сервер и дважды щелкните Сертификаты сервера .

- В разделе Действия щелкните Завершить запрос сертификата .

- В мастере выберите расположение файла сертификата, предоставленного вашим Поставщик SSL.

- Только для Windows Server® 2012 , назовите файл и выберите хранилище место расположения.

- Щелкните ОК .

Импорт сертификата SSL с другого сервера

- В диспетчере IIS дважды щелкните Сертификаты сервера .

- В разделе Действия щелкните Импорт .

- Выберите расположение файла сертификата, введите пароль (если вы установили one) и выберите место хранения сертификата ( Windows Server 2012 только ).

- Щелкните ОК .

Установить крепления

- В диспетчере IIS щелкните правой кнопкой мыши свой сайт и выберите Изменить привязки .

- В окне Привязки сайта щелкните Добавить .

- В диалоговом окне Добавить привязку сайта выполните следующие действия: а. Установите значение Type на https . б. Для Windows Server 2012 только , при необходимости укажите имя хоста. c. Из списка SSL-сертификат выберите свой сертификат. d. Нажмите ОК .

После настройки привязок в окне Site Bindings отображается привязка для HTTPS.

Установить сертификат на сервере Linux с Apache

В следующих разделах показано, как сохранить сертификат на сервере Linux. и настройте Apache для использования сертификата, изменения таблиц IP и проверки настройки. После того, как вы установили сертификат, перезагрузите или перезапустите веб-сервер.

Сохраните файл сертификата и ключа

Сохраните сертификат, предоставленный поставщиком SSL, и файл .key , который вы генерируется при создании CSR в соответствующих каталогах.Мы рекомендую следующие каталоги:

Распределения на основе RPM

- Сертификаты и CA-сертификаты :

/etc/pki/tls/certs/domain.com.crt или domain.com.ca-crt - Ключи :

/etc/pki/tls/private/domain.com.key

OpenSSL (или Debian®)

- Сертификаты :

/etc/ssl/certs/ssl.crt - Ключи :

/ etc / ssl / private / ssl.ключ

Настроить httpd.conf

Откройте файл Apache httpd.conf в текстовом редакторе и добавьте следующее

строки для VirtualHost , изменив IP-адрес и пути к

файлы сертификатов, чтобы отразить расположение вашего сертификата:

ServerName www.domain.com

DocumentRoot / путь / к / вашему / документу / корню / htdocs

SSLEngine ВКЛ

SSLCertificateFile /etc/httpd/conf/ssl.crt/domain.com.crt

SSLCertificateKeyFile /etc/httpd/conf/ssl.key/domain.com.key

Журналы ErrorLog / ssl.domain.com.error_log

Журналы CustomLog / ssl.domain.com.access_log объединены

Сохраните изменения и выйдите из редактора.

Примечание : если вы хотите, чтобы все IP-адреса на общедоступном интерфейсе использовали

виртуальный хост, вы можете вместо этого указать в конфигурации

указания конкретного IP-адреса.

iptables

Вам может потребоваться открыть порт в брандмауэре, чтобы разрешить SSL-соединения для

порт 443 .Чтобы проверить, нужно ли вам это делать, получите список своего брандмауэра.

rules, выполнив следующую команду:

sudo / sbin / iptables -L

Если у вас активен iptables, но без исключений для порта 443 , вы

необходимо добавить, как показано в следующем примере:

sudo / sbin / iptables -I INPUT -p tcp --dport 443 -m state --state NEW, ESTABLISHED -j ACCEPT

sudo / sbin / iptables -I OUTPUT -p tcp --sport 443 -m state --state ESTABLISHED -j ACCEPT

Не забудьте добавить правила в файл конфигурации iptables или запустить следующий код в дистрибутивах на основе Red Hat®:

sudo / sbin / service iptables сохранить

Проверить синтаксис конфигурации

Используйте следующие команды для проверки вашей конфигурации для различных рабочих условий. систем:

Большинство дистрибутивов :

Чтобы проверить синтаксис файла конфигурации, выполните следующую команду, убедившись, что у вас нет орфографических ошибок и вы не добавили неправильные имена файлов:

# apachectl -t

Если файл исправен, команда возвращает Синтаксис ОК .Если есть ошибки,

команда возвращает неверные строки.

Распределения на основе RPM :

Чтобы проверить синтаксис файла конфигурации, выполните следующую команду, убедившись, что у вас нет орфографических ошибок и вы не добавили неправильные имена файлов:

# httpd -t

Если файл исправен, команда возвращает Синтаксис ОК . Если есть ошибки,

команда возвращает неверные строки.

Дистрибутивы на основе Debian :

Чтобы проверить синтаксис файла конфигурации, выполните следующую команду, убедившись, что у вас нет орфографических ошибок и вы не добавили неправильные имена файлов:

# apache2 -t

Если файл исправен, команда возвращает Синтаксис ОК .Если есть ошибки,

команда возвращает неверные строки.

Установить сертификат на сервере Linux с Nginx

В следующих разделах показано, как сохранить сертификат на сервере Linux. с Nginx ™ и настройте файл виртуальных хостов. После того, как у вас есть установили сертификат, перезагрузите или перезапустите веб-сервер.

Сохраните сертификаты и ключевой файл

Сохраните первичный и промежуточный сертификаты, которые должны быть в domain_name.pem файл, который вы получили от поставщика SSL, на сервер, вместе с .key , который вы создали при создании CSR.

Если у вас еще нет файла пакета сертификатов, объедините основной сертификат (например, my_domain.crt ) и промежуточный сертификат (например, intermediate.crt ) в один файл, выполнив следующие команда:

кот my_domain.crt intermediate.crt >> bundle.crt

Настроить файл виртуальных хостов Nginx

Используйте следующие инструкции для редактирования файла виртуальных хостов Nginx:

Отредактируйте файл виртуального хоста Nginx на своем сервере.

Скопируйте существующий незащищенный серверный модуль (из строки

сервера {через закрывающую фигурную скобку для раздела сервера) и вставьте код непосредственно под серверным модулем.Во вставленном разделе добавьте следующие строки между строкой

server {иимя серверастрока:слушать 443; ssl включен; ssl_certificate /etc/ssl/your_domain_name.pem; (или bundle.crt) ssl_certificate_key / etc / ssl / your_domain_name.ключ;Убедитесь, что файл ssl_certificate соответствует вашему файлу пакета и что файл ssl_certificate_key соответствует вашему ключевому файлу.

Установить сертификат на решениях для управляемого хостинга

Если вы запросили сертификат SSL для вашего Rackspace managed сервер, отправив билет Rackspace, Rackspace устанавливает сертификат для тебя. Вы должны предоставить подробную информацию, в том числе, где вы хотите получить сертификат. установлен и ваш файл закрытого ключа.

Установить сертификат в пользовательском домене Microsoft Azure

По умолчанию Azure защищает домен с подстановочными знаками .azurewebsites.net с помощью

единый сертификат SSL, поэтому вы уже можете получить доступ к своему приложению с помощью https: //

Однако сертификат SSL Azure по умолчанию не работает, если вы используете настраиваемый домен для вашего приложения. Персональный домен с собственным сертификатом SSL безопаснее, чем по умолчанию.В следующих разделах описывается, как добавить SSL-сертификат для приложения с личным доменом.

Необходимое условие

Вам потребуются учетные данные для входа на портал Azure. Для получения информации о как войти на портал Azure, см. Порталы Sitecore Cloud и управление аккаунтом.

Получить сертификат SSL

Если у вас еще нет SSL-сертификата, вам необходимо получить его от доверенного CA. Сертификат должен соответствовать всем следующим требованиям:

Подписано доверенным ЦС (без частных серверов ЦС).

Содержит закрытый ключ.

Создан для обмена ключами и экспортирован в файл .pfx .

Использует как минимум 2048-битное шифрование.

Имеет имя субъекта, соответствующее личному домену, который необходимо защитить. К защитить несколько доменов с помощью одного сертификата, вам нужно использовать подстановочное имя (например, .contoso.com ) или укажите значения

subjectAltName.Объединено со всеми промежуточными сертификатами, используемыми вашим ЦС.В противном случае вы могут возникнуть невоспроизводимые проблемы взаимодействия на некоторых клиентах.

Подробнее о получении сертификата см. сгенерировать запрос на подпись сертификата (CSR) и приобретите или обновите Secure Socket Layer (сертификат SSL.

Добавить сертификат SSL в Microsoft Azure

Войдите на портал Azure.

На левой навигационной панели щелкните Службы приложений .

Выберите приложение, которому вы хотите назначить сертификат.

Перейдите к настройкам и щелкните Сертификат SSL .

Щелкните Загрузить сертификат .

Выберите файл .pfx , содержащий ваш сертификат SSL, и введите пароль, который вы хотите использовать для этого сертификата.

Щелкните Загрузить .

Теперь вы можете перейти к сертификату SSL через панель приложения.

В разделе Привязки SSL панели сертификатов SSL щелкните Добавить привязки .

Появится новая панель с надписью Привязки SSL .

Используйте раскрывающиеся меню, чтобы выбрать URL-адрес личного домена, который вы хотите защитить. с помощью SSL, за которым следует имя сертификата SSL. Вы также можете выбрать использовать ли Server Name Indication (SNI) SSL или IP-based SSL .

Щелкните Добавить привязку .

SSL теперь включен для вашего личного домена.

Перезагрузите или перезапустите веб-сервер

После установки SSL-сертификата необходимо перезагрузить веб-сервер. услуга.В этом разделе описаны шаги по перезапуску Apache и Nginx.

Когда вы вносите изменения в Apache, у вас есть два разных варианта для вашего

изменения в работе: перезапустить службу или перезагрузить службу. Перезапуск

должны быть необходимы, только если вы добавляете или удаляете модули (например,

модуль ssl_module ). Потому что перезапуск службы требует времени, чтобы вернуться

вверх, рекомендуем использовать опцию перезагрузки.

Перезагрузить Apache

Чтобы перезагрузить Apache, выполните следующую команду:

CentOS 7.x и выше

# systemctl перезагрузить httpd

CentOS 6.x и более ранние версии

# service httpd reload

Операционная система Ubuntu

# /etc/init.d/apache2 reload

Перезапустите Apache

Чтобы перезапустить веб-сервер Apache, выполните следующую команду:

# /etc/init.d/httpd перезапуск

или же

# /etc/init.d/apache2 перезапуск

Перезапустите Nginx

Чтобы перезапустить Nginx, выполните следующую команду:

sudo / etc / init.d / nginx перезапуск

Сертификат проверки

Лучший способ проверить сертификат — использовать сторонний инструмент, например Сканер Qualys® SSLLabs. Если тебе надо помощь в улучшении конфигурации безопасности вашего сертификата, обращайтесь Поддержка Rackspace.

Примечание : Если вы переходите на свой веб-сайт с помощью протокола передачи гипертекста Директива протокола Secure (HTTPS), в вашем браузере отображается значок замка в заблокированном положении, если ваши сертификаты установлены правильно и сервер правильно настроен для SSL.

Другой способ проверить сертификат — зайти на whynopadlock.com. Введите свой URL-адрес в Secure Address , и он покажет любые расхождения, которые могут сделать сайт небезопасным, например проблемы со смешанным содержимым.

© 2020 Rackspace US, Inc.

Если не указано иное, контент на этом сайте находится под лицензией Creative Commons Attribution-NonCommercial-NoDerivs 3.0 Unported License

См. Особенности лицензии и ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ

Как установить SSL-сертификат на веб-сайт WordPress

Установка SSL-сертификата — не сложный процесс.Раньше было, но теперь нет.

Легко ошеломить количество обучающих программ в Интернете, особенно когда кажется, что в каждом из них говорится о совершенно другом процессе. По правде говоря, многие из них устарели, и следование этим инструкциям приведет к потере времени.

Не бойся. В этой статье мы покажем вам, как именно добавить SSL на сайт WordPress. Самое приятное то, что вам не нужно знать программирование.

Безопасность веб-сайтов имеет решающее значение, но это не должно вызывать затруднений.Поскольку вы здесь, вы заботитесь о безопасности. Установите лучший плагин безопасности и защитите своих посетителей.

1.

Что такое SSL?Secure Sockets Layer, более известный как SSL, — это протокол безопасности, используемый ответственными владельцами веб-сайтов для шифрования всех сообщений на вашем веб-сайте и с него. Когда SSL установлен на веб-сервере, посетитель увидит надежный замок рядом с URL-адресом вашего веб-сайта.

Изображение предоставлено: resolve.co.Соединенное КоролевствоБолее важный вопрос заключается в том, почему вы должны шифровать все сообщения на моем веб-сайте и с него? Проще говоря, это потому, что вы хотите защитить своих посетителей от кражи их информации хакерами. Такая информация, как данные кредитной карты, имена пользователей и пароли, а также личная идентификационная информация. Одним словом, о деликатном материале.

Есть также важные аспекты конфиденциальности и безопасности. Мы рассмотрим это более подробно ниже.

2.

Как установить SSL-сертификат в WordPress?Несколько лет назад установка SSL на вашем веб-сайте была очень обременительным делом. К счастью, с момента появления Let’s Encrypt ситуация кардинально изменилась.

Let’s Encrypt позволил каждому веб-сайту получить сертификат SSL бесплатно — без скрытых затрат. Самое приятное то, что большинство основных веб-хостов поддерживают SSL-шифрование Let’s Encrypt. Они делают всю сложную работу по настройке сертификата, и буквально все, что вам нужно сделать, это нажать кнопку.

Примечание. Существуют различные типы сертификатов на выбор: сертификат домена, сертификат организации или сертификат расширенной проверки. Если вы не знаете, что это такое, мы рассмотрели здесь различные типы сертификатов SSL.

Мы собираемся показать вам, как настроить SSL на 5 самых популярных веб-хостах:

- GoDaddy

- Bluehost

- SiteGround

- Hostgator

- Cloudways

Важно: Прежде чем вносить какие-либо изменения, сделайте полную резервную копию вашего сайта.Самая маленькая вещь может сделать ваш сайт недоступным, а идея состоит в том, чтобы сделать ваш сайт более безопасным для посетителей; не забирайте это у них полностью.

> GoDaddyЕсли вы подписаны на планы управляемого хостинга GoDaddy, на ваш сайт автоматически устанавливается сертификат SSL. Но если вы подписаны на другие планы, вам нужно будет приобрести сертификат и установить его.

Изображение предоставлено: siteturner.comВот как:

Шаг 1: Запрос сертификата: После покупки вам необходимо запросить сертификат для вашего домена отсюда.

Изображение предоставлено: godaddy.comШаг 2: Подтвердите право собственности на домен : Если вы хотите установить простой сертификат домена, GoDaddy отправит ссылку на ваш адрес электронной почты.

Для других типов сертификатов GoDaddy проверит вашу личность. Вам нужно будет отправить документы, и члены команды GoDaddy свяжутся с вами для проверки. Подробнее об этом здесь.

Изображение предоставлено: techglimpse.comШаг 3. Загрузите сертификат SSL: Перейдите на страницу продукта GoDaddy и перейдите к Сертификаты SSL > Управление , а затем нажмите Загрузить сертификат .

Изображение предоставлено: sarah-moyer.comШаг 4: Установите сертификат SSL: Чтобы установить сертификат, вам необходимо выяснить, на каком типе сервера размещен ваш сайт. Перейдите на страницу продукта и перейдите на веб-хостинг .

Шаги по добавлению SSL в WordPress будут отличаться от одного сервера к другому. Обратитесь к этому руководству, чтобы определить и получить правильные инструкции для вашего сервера.

Дополнительное примечание: Если вы хотите установить сторонний сертификат SSL, загрузите сертификат из любого выбранного вами органа, а затем выполните шаг 3, как есть.

> BluehostBluehost предлагает бесплатный сертификат домена всем хостинг-провайдерам. В большинстве случаев он включается автоматически. Если нет, то это просто сделать вручную:

Шаг 1: Войдите в свою учетную запись хостинга и перейдите в Мои сайты .

Шаг 2: Выберите свой домен и нажмите Manage Site .

Шаг 3: Перейдите к Security и переключите бесплатный сертификат SSL на .

Если вам нужен сертификат организации или сертификат расширенной проверки, это обойдется вам в 49,99 долларов в год. В этом случае команда безопасности SSL Bluehost поможет вам установить сертификат. У нас есть раздел ниже, чтобы объяснить, когда вам следует выбирать, что именно.

Вы можете установить сторонний сертификат, и вы можете сделать это вручную. Давайте проведем вас по шагам:

Шаг 1. Загрузите сертификат от стороннего центра сертификации SSL.

Шаг 2: Откройте свою учетную запись хостинга, перейдите на cPanel.

Шаг 3: Откройте SSL / TLS и нажмите Создать, просмотреть, загрузить или удалить сертификаты SSL .

Шаг 4: В разделе Загрузить новый сертификат загрузите сертификат.

Шаг 5: Теперь вернитесь на страницу SSL / TLS и откройте Управление сайтами SSL .

Шаг 6: Щелкните Обзор сертификата . Здесь отображаются все установленные сертификаты. Выберите сертификат, который вы только что установили. Это автоматически заполнит поля сертификата.

Шаг 7: Прокрутите страницу вниз и щелкните Установить сертификат . Вы увидите всплывающее окно с сообщением об успешной установке сертификата.

Сертификат отразится на вашем сайте через несколько часов.

> SiteGroundSiteGround предлагает бесплатные сертификаты домена для всех своих планов хостинга. Для его включения вам необходимо:

Шаг 1: Перейдите на веб-сайт на панели инструментов SiteGround.

Шаг 2: Перейдите к Site Tool> Безопасность> SSL Manager .

Шаг 3: Выберите домен и щелкните Выберите SSL .

Шаг 4: В раскрывающемся меню выберите Let’s Encrypt . Нажмите Получите .

Изображение предоставлено: siteground.comЧтобы установить подстановочный сертификат, вам сначала нужно заказать его, а затем следовать этому руководству.

К сожалению, у вас нет возможности обновить сертификаты до организационных сертификатов или сертификатов расширенной проверки, но вы можете импортировать их из сторонних служб SSL. Мы поговорим о сертификатах с подстановочными знаками, а также о других типах в разделе ниже.

> HostgatorВы получаете бесплатный сертификат SSL со всеми тарифными планами Hostgator.Но у вас есть возможность перейти на сертификат с расширенной проверкой, подстановочный знак или многодоменный сертификат.

Шаг 1: Чтобы активировать сертификат, вам нужно перейти на cPanel> SSL-сертификаты .

Шаг 2: Выберите домен, который нужно защитить.

Шаг 3: Выберите тип сертификата: Домен или Расширенная проверка или Подстановочный знак или Многодоменный сертификат .

Изображение предоставлено hostgator.ком> ОблакоНезависимо от того, какой у вас тарифный план Cloudways, вы получите бесплатный сертификат SSL. Однако вам нужно включить его вручную.

Вот как:

Шаг 1: Войдите в свою панель управления и перейдите на Серверы .

Шаг 2: Перейдите на www> приложение> Управление приложениями> Сертификаты SSL .

Шаг 3: Выберите Let’s Encrypt , затем введите свой адрес электронной почты и доменное имя .Щелкните Установить сертификат .

Изображение предоставлено: cloudways.comНо, допустим, вы хотите использовать сторонний сертификат. Вот руководство по его установке.

Важно: Если ваш веб-сайт не находится ни на одном из указанных выше веб-хостов, используйте приведенное ниже руководство cPanel, чтобы установить сертификат SSL. Если ваш веб-хостинг не предлагает cPanel для помощи в управлении вашим сайтом, свяжитесь с ним, чтобы получить руководство по процессу установки.

Ниже приведено руководство по добавлению SSL в cPanel WordPress.

> cPanelЧтобы добавить сертификат SSL через cPanel, вам необходимо сначала его приобрести. Перед началом установки убедитесь, что сертификат загружен на локальный компьютер.

Шаг 1: Войдите в свою учетную запись веб-хоста и перейдите к cPanel > SSL / TLS> Создание, просмотр, загрузка или удаление сертификатов SSL .

Шаг 2: На следующей странице вы найдете раздел под названием Загрузить новый сертификат . Здесь вам нужно загрузить новый сертификат.

Вы можете загрузить весь файл или вставить содержимое сертификата.

Шаг 4: Теперь вернитесь на предыдущую страницу и откройте Управление сайтами SSL . Затем выберите Обзор сертификата .

Он покажет вам все сертификаты, установленные на сервере, включая тот, который вы только что загрузили.

Шаг 5: Выберите только что установленный сертификат. Затем нажмите Использовать сертификат .

Шаг 6: Теперь просто прокрутите вниз и нажмите Установить сертификат .

Через несколько секунд вы получите всплывающее уведомление об успешной установке сертификата.

3.