Как изменить имя в ВК на английское без проверки?

Как изменить имя в ВК на английское без проверки?

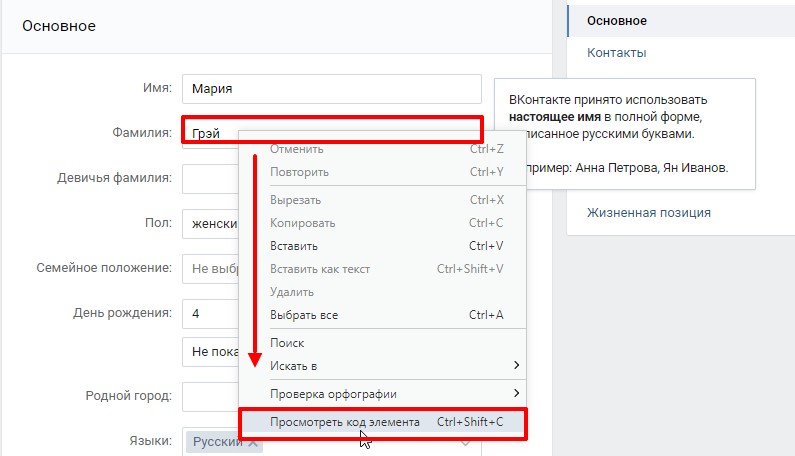

На поле Имя жмем правой кнопкой и кликаем на пункте Проинспектировать элемент. Откроется панель редактирования с подсвеченным элементом,который мы выбрали. В рабочей области находим свое имя и двойным кликом активируем элемент. Изменяем на нужное.

Как поменять фамилию в ВК без проверки модератора?

Как поменять фамилию в вк без проверки администратора

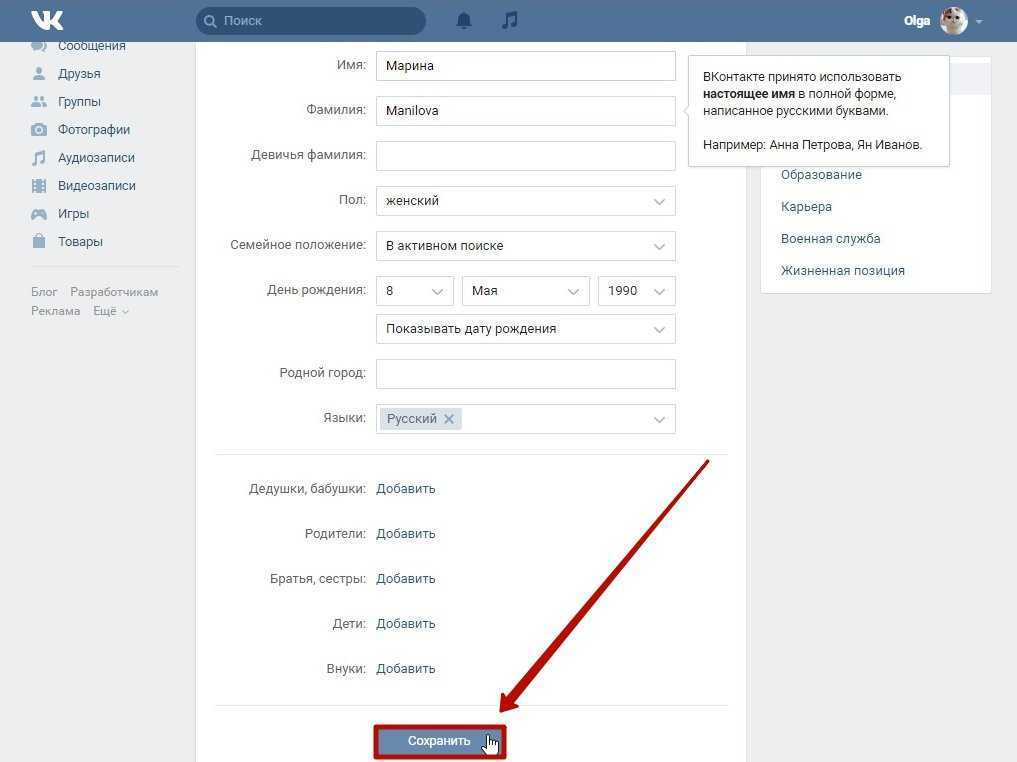

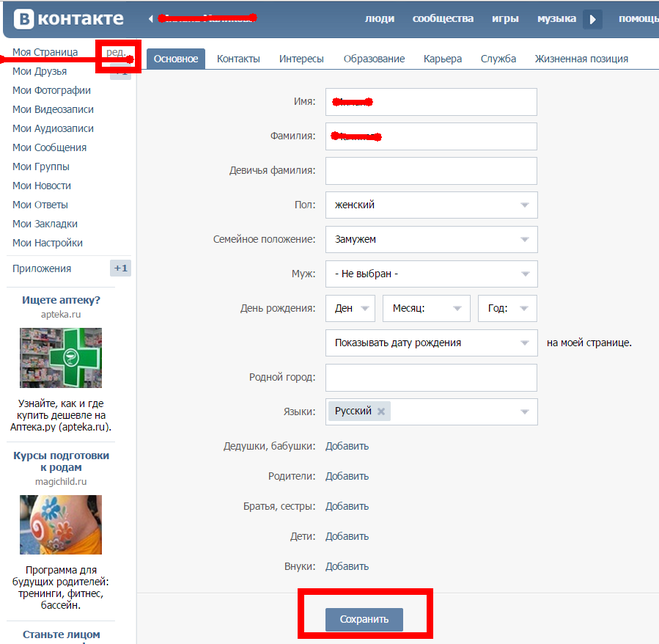

- Зайти на сайт «ВКонтакте»;

- На странице своего профиля развернуть спойлер с информацией о себе;

- Нажать на «Редактировать»;

- В поля «Имя» и «Фамилия» ввести корректные данные;

- Нажать на «Сохранить».

Как сменить фамилию в вк быстро?

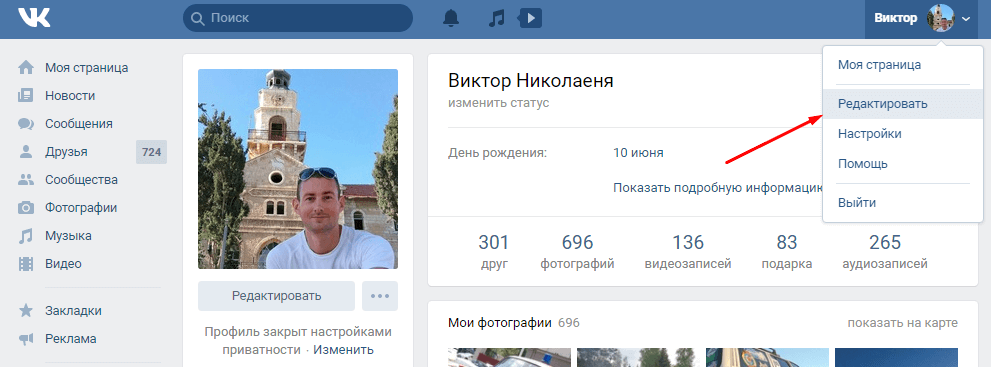

Зайдите на основную страницу и нажмите на кнопку «Редактировать» под своей аватаркой. Введите новую фамилию в открывшейся форме и сохраните….Сменить именные данные в настройках получится в следующих случаях:

- При заключении брака;

- Изменении имени по другой причине;

- Если при регистрации были допущены ошибки.

Почему модераторы отклоняют смену фамилии в ВК?

Твоя новая фамилия или имя кажутся администраторам странными, и они отклоняют заявку, потому что считают, что ФИО вымышлены. Например, если ты вышла замуж за человека с необычной фамилией.

Как изменить фамилию в ВК коннект?

В боковом блоке находим пункт «Моя страница» и нажимаем по нему. Под изображением профиля кликаем по кнопке «Редактировать». С недавнего времени изменять все данные можно только в настройках единого аккаунта, то есть на странице сервиса VK Connect.

Как изменить мой ник в контакте?

Инструкция по изменению имени, фамилии или ника в контакте: Для того, чтобы просто сменить только ник или поставить новый, нужно найти поле «Никнейм» и соответственно написать там желаемый текст. После этого, обязательно нажимаем кнопку «Изменить имя», вот и всё, Ваш ник установлен и сохранён.

Как вернуть прежний адрес страницы в контакте?

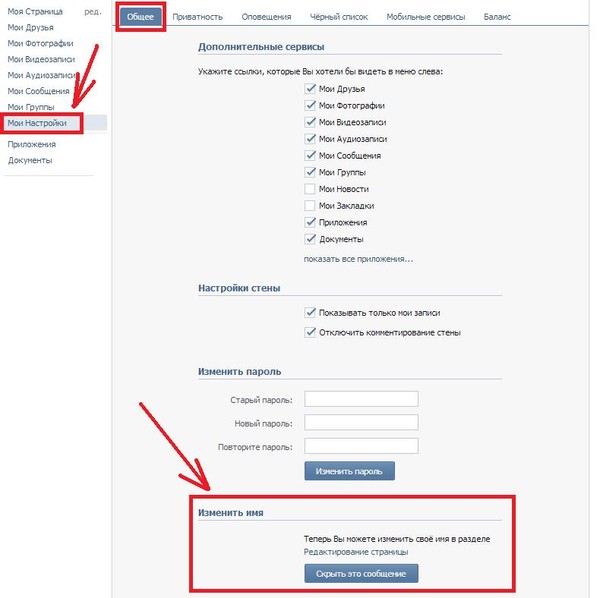

Итак, чтоб изменить id вашей страницы «ВКонтакте», выполните настоящее действие: перейдите на своей страничке по ссылке «Мои настройки». В вашем Интернет-браузере открывается страничка с дополнительными настройками, на ней имеется пункт, здесь вы сможете изменить адрес вашей странички.

В вашем Интернет-браузере открывается страничка с дополнительными настройками, на ней имеется пункт, здесь вы сможете изменить адрес вашей странички.

Как изменить личные данные в контакте?

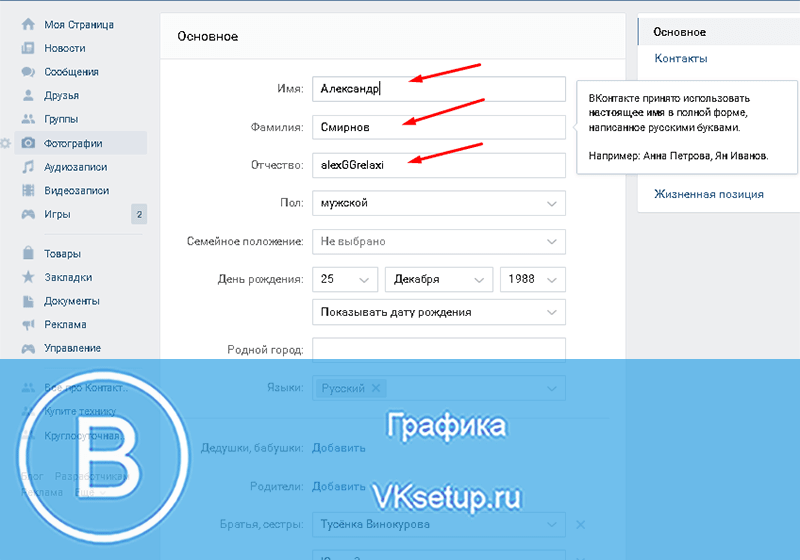

Имя и фамилию можно изменить через редактирование страницы, в настройках, в разделе «Основное». Можешь открыть свою страницу и нажать «Редактировать» под своей главной фотографией или сразу открыть настройки по этой ссылке: Основные настройки. Также это называется «меню редактирования профиля».

Как можно изменить интересы в контакте?

Как редактировать интересы вконтакте На вашей странице под аватаром, нажмите кнопку «редактировать». После этого, в правом верхнем углу, в меню выберите третий сверху пункт «интересы».

Как изменить в ВК сколько тебе лет?

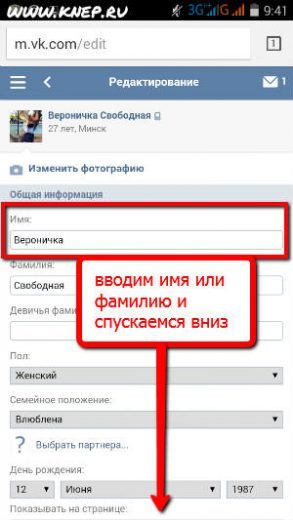

Откройте раздел «настройки», нажмите «редактировать», а потом на дату рождения, установите новые данные и выберите «сохранить». Кроме того, вы можете изменить дату рождения в мобильной версии ВК: m. vk.com/edit.

vk.com/edit.

Как редактировать в ВК?

В полной версии ВК нужно навести курсор на сообщение и нажать кнопку карандаша. В мобильной — нажать на бледную стрелочку в правом нижнем углу сообщения, откроется меню, затем выбрать пункт «Редактировать». И еще это можно сделать в приложении на телефоне.

Как редактировать пост ВК после 24 часов 2020?

Вы можете редактировать свои записи в течение 24 часов после публикации. Для этого наведите курсор мышки на кнопку «…» справа сверху → «Редактировать запись». Если вы хотите прокомментировать свою запись, то нажмите на кнопку «Комментировать» под созданной записью.

Как редактировать чужие сообщения в контакте?

В полной версии ВК нужно навести курсор на сообщение и нажать кнопку карандаша. В мобильной — нажать на бледную стрелочку в правом нижнем углу сообщения, откроется меню, затем выбрать пункт «Редактировать». И еще это можно сделать в приложении на телефоне.

Можно ли подделать переписку в контакте?

Способ, которым пользуются мошенники Откройте переписку и правой кнопкой мыши кликните на сообщение, которое хотите подделать. В появившемся меню выберите пункт “Просмотреть код”.

Как редактировать свою группу в контакте?

Находясь на странице «Управление сообществом», можно приступать к процессу редактирования.

- В разделе «Информация» вам предоставляется возможность изменения основных данных сообщества.

- На странице «Сервисы» вы можете редактировать отображаемое в группе содержимое.

Что значит ред в ВК?

Во «ВКонтакте» появилась возможность редактировать отправленные сообщения … У сообщений появилась отметка «ред.» — редактирование. Для корректировки сообщения нужно нажать на иконку с карандашом.

Как убрать фамилию и имя в ВК

Главная » Приватность

Пока свобода в интернете все больше ограничивается, у многих людей возникает обратное желание – спрятать себя от постоянного контроля или просто иметь страничку, которую не найдут реальные знакомые. И лучше, если её вообще нельзя будет найти в поиске или запомнить. Этого можно добиться, если сделать пустое имя с фамилией.

И лучше, если её вообще нельзя будет найти в поиске или запомнить. Этого можно добиться, если сделать пустое имя с фамилией.

Оглавление

- 1 Основные проблемы

- 2 Как зарегистрироваться без фамилии и имени

- 3 Похожие способы

Основные проблемы

Если вы хотите убрать имя и следом фамилию в уже существующей страничке, то вероятнее всего, это сделать не получится. Пустовать поля для заполнения именных данных не могут. А вставка маленькой точки или крошечного значка (иероглифа, иноязычных знаков) будет мгновенно отклонена, ведь требуется вводить только русские буквы.

Хотя при первой попытке изменения, изредка это удается сделать (лучше настроить в профиле язык той страны, чей алфавит используется). Все последующие попытки точно обречены на провал.

Такой проблемы нет, если вы решили зарегистрироваться Вконтакте с новой страничкой. Рассмотрим простой и быстрый вариант.

Как зарегистрироваться без фамилии и имени

Тут нет ничего сложного, проходим обычный процесс регистрации ВК.

- Заходим на главную страницу VK.com.

- Вставляем код на пробел (их много, но самый доступный и удобный для нас – « ฺ.» Обратите внимание, это не просто точка, поэтому лучше копируйте содержимое между кавычками, а затем вставьте его в поля имени и фамилии при регистрации.

- Далее укажите пол и пройдите стандартные этапы создания нового аккаунта (принятие проверочного СМС с кодом, придумывание пароля).

- После завершения простой процедуры регистрации, у вас появится профиль без личных данных.

При создании нового аккаунта этот способ работает гарантировано, и контакт будет невидимым для поиска друзей внутри интерфейса.

Похожие способы

Для тех, кто хочет вписать пустые данные на имеющейся страничке, долгое время работал способ отвязки номера телефона от неё через создание новой странички. Если вы будете искать решение этого вопроса в интернете, то на большинстве видеохостингов будут инструкции с этим способом.

- Создаем новую страничку.

- Пишем для активации номер телефона со старой.

- На предложение отвязать номер от текущего профиля соглашаемся.

- Данные на профиле без подтвержденного номера изменяются мгновенно без всяких проверок.

Но по последним отзывам, это не работает ни у кого уже несколько месяцев. Однако вы можете попробовать, ведь никакого риска нет, номер при желании возвращается на место.

Ну и еще один способ на десерт. Работает с переменным успехом, у некоторых пользователей получалось.

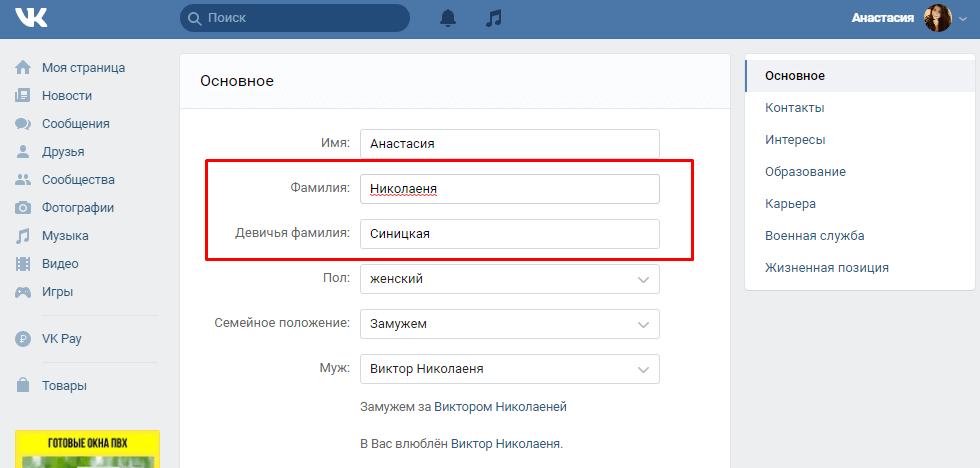

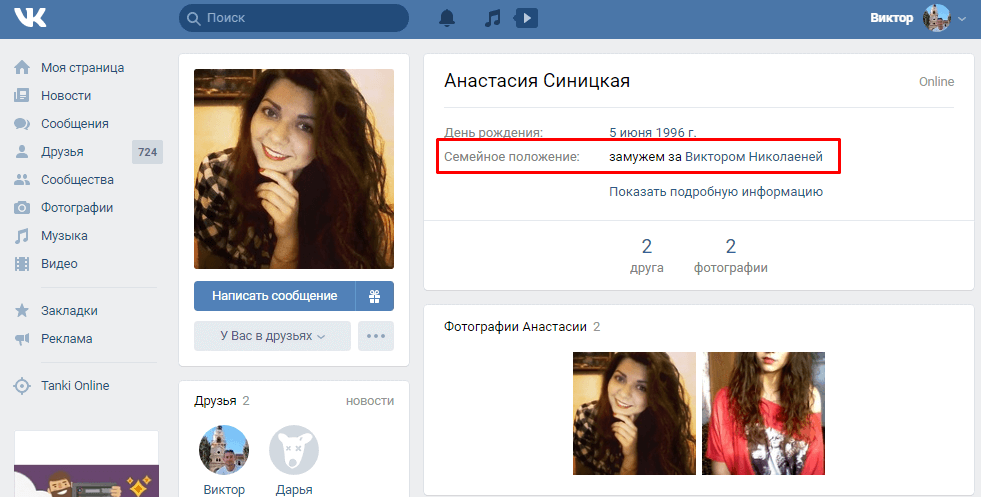

- Создаем страничку без имени и фамилии на новую сим карту, как это описывалось в первом варианте. Далее нужно подписаться на свою настоящую страницу и добавить самого себя в друзья.

- В новой нажимаем на редактирование личной информации, в пункте «семейное положение» выбираем «женат» или «замужем» и указываем свой аккаунт.

- Переходим в редактирование личной информации на настоящей страничке и там вставляем в фамилию то же самое, что на второй.

- В ряде случаев, такое изменение принимается без проверки администрацией ВК.

Это не все варианты. В интернете их еще много, вплоть до редактирования исходного кода страницы и полей для заполнения. Но тут важно помнить, что большая их часть уже потеряла актуальность и инструкции 2013-го вряд ли вам помогут.

Всегда обращайте внимание на дату и отзывы. Не скачивайте никаких программ и утилит. Они здесь не помогут и это почти гарантированное мошенничество или попытка украсть ваш аккаунт.

Пользуйтесь только описанными способами или иными, не выходящими за пределы интерфейса и настроек ВК.

Понравилась статья? Поделиться с друзьями:

| $ curl —help | |

Использование: curl [параметры. ..] ..] | |

| —abstract-unix-socket <путь> Подключение через абстрактный сокет домена Unix | |

| —alt-svc <имя файла> Включить alt-svc для этого файла кэша | |

| —anyauth Выбрать любой метод аутентификации | |

| -a, —append Добавить к целевому файлу при загрузке | |

| —basic Использовать базовую HTTP-аутентификацию | |

| —cacert <файл> Сертификат ЦС для проверки однорангового узла на соответствие | |

| —capath | |

| -E, —cert <сертификат[:пароль]> Файл сертификата клиента и пароль | |

| —cert-status Проверить статус сертификата сервера | |

| —cert-type | |

| —ciphers <список шифров> Шифры SSL для использования | |

| —compressed Запросить сжатый ответ | |

| —compressed-ssh Включить сжатие SSH | |

| -K, —config <файл> Чтение конфигурации из файла | |

| —connect-timeout <секунд> Максимально допустимое время для соединения | |

| —connect-to | |

| -C, —continue-at <смещение> Смещение возобновленной передачи | |

| -b, —cookie <данные|имя файла> Отправить куки из строки/файла | |

| -c, —cookie-jar <имя файла> Записать файлы cookie в <имя файла> после операции | |

| —create-dirs Создать необходимую иерархию локальных каталогов | |

| —crlf Преобразование LF в CRLF при загрузке | |

| —crlfile <файл> Получить список отзыва сертификатов в формате PEM из заданного файла | |

| -d, —data <данные> Данные HTTP POST | |

| —data-ascii <данные> Данные HTTP POST ASCII | |

| —data-binary <данные> Двоичные данные HTTP POST | |

| —data-raw <данные> HTTP POST-данные, ‘@’ разрешено | |

| —data-urlencode <данные> URL-адрес данных HTTP POST, закодированный | |

| —delegation | |

| —digest Использовать дайджест-аутентификацию HTTP | |

-q, —disable Отключить . curlrc curlrc | |

| —disable-eprt Запретить использование EPRT или LPRT | |

| —disable-epsv Запретить использование EPSV | |

| —disallow-username-in-url Запретить использование имени пользователя в URL | |

| —dns-ipv4-addr <адрес> IPv4-адрес, используемый для DNS-запросов | |

| —dns-ipv6-addr <адрес> IPv6-адрес, используемый для DNS-запросов | |

| —dns-servers <адреса> Адреса DNS-серверов для использования | |

| —doh-url | |

| -D, —dump-header <имя файла> Записать полученные заголовки в <имя файла> | |

| —egd-file <файл> Путь к сокету EGD для случайных данных | |

| —engine | |

| —expect100-timeout <секунд> Сколько ждать 100-продолжить | |

| -f, —fail Автоматический сбой (вообще без вывода) при ошибках HTTP | |

| —fail-early Сбой при первой ошибке передачи, не продолжать | |

| —false-start Включить ложный запуск TLS | |

| -F, —form | |

| —form-string | |

| —ftp-account <данные> Строка данных учетной записи | |

| —ftp-alternative-to-user | |

| —ftp-create-dirs Создать удаленные каталоги, если они отсутствуют | |

| —ftp-method <метод> Управление использованием CWD | |

| —ftp-pasv Использовать PASV/EPSV вместо ПОРТ | |

| -P, —ftp-port <адрес> Использовать ПОРТ вместо PASV | |

| —ftp-pret Отправить PRET перед PASV | |

| —ftp-skip-pasv-ip Пропустить IP-адрес для PASV | |

| —ftp-ssl-ccc Отправить CCC после аутентификации | |

| —ftp-ssl-ccc-mode <активный/пассивный> Установить режим CCC | |

| —ftp-ssl-control Требовать SSL/TLS для входа на FTP, очистить для передачи | |

| -G, —get Поместите данные поста в URL и используйте GET | |

| -g, —globoff Отключить последовательности и диапазоны URL-адресов, используя {} и [] | |

| —happy-eyeballs-timeout-ms <миллисекунды> Сколько в миллисекундах ждать IPv6 перед попыткой IPv4 | |

| —haproxy-protocol Отправить заголовок протокола HAProxy PROXY v1 | |

| -I, —head Показать только информацию о документе | |

| -H, —header | |

| -h, —help Этот текст справки | |

| —hostpubmd5 | |

—http0. | |

| -0, —http1.0 Использовать HTTP 1.0 | |

| —http1.1 Использовать HTTP 1.1 | |

| —http2 Использовать HTTP 2 | |

| —http2-prior-knowledge Использовать HTTP 2 без обновления HTTP/1.1 | |

| —ignore-content-length Игнорировать размер удаленного ресурса | |

| -i, —include Включить заголовки ответа протокола в вывод | |

| -k, —insecure Разрешить небезопасные подключения к серверу при использовании SSL | |

| —interface <имя> Использовать сетевой ИНТЕРФЕЙС (или адрес) | |

| -4, —ipv4 Преобразовать имена в адреса IPv4 | |

| -6, —ipv6 Преобразовать имена в адреса IPv6 | |

| -j, —junk-session-cookies Игнорировать файлы cookie сеанса, считанные из файла | |

| —keepalive-time <секунды> Интервал проверки активности | |

| —key <ключ> Имя файла закрытого ключа | |

| —key-type <тип> Тип файла закрытого ключа (DER/PEM/ENG) | |

| —krb <уровень> Включить Kerberos с безопасностью <уровень> | |

| —libcurl | |

| —limit-rate <скорость> Ограничить скорость передачи до RATE | |

| -l, —list-only Режим только списка | |

| —local-port <число/диапазон> Принудительное использование RANGE для локальных номеров портов | |

| -L, —location Следовать перенаправлениям | |

| —location-trusted Аналогично —location и отправка авторизации на другие хосты | |

| —login-options <опции> Параметры входа на сервер | |

| —mail-auth <адрес> Адрес отправителя исходного письма | |

| —mail-from <адрес> Почта с этого адреса | |

| —mail-rcpt <адрес> Почта на этот адрес | |

| -M, —manual Показать полное руководство | |

| —max-filesize | |

| —max-redirs <число> Максимально допустимое количество переадресаций | |

| -m, —max-time <секунды> Максимальное время, допустимое для передачи | |

| —metalink Обрабатывать предоставленные URL-адреса как XML-файл metalink | |

| —negotiate Использовать аутентификацию HTTP Negotiate (SPNEGO) | |

-n, —netrc Необходимо прочитать . netrc для имени пользователя и пароля netrc для имени пользователя и пароля | |

| —netrc-file <имя файла> Указать ФАЙЛ для netrc | |

| —netrc-необязательный Используйте либо .netrc, либо URL | |

| -:, —next Заставить следующий URL использовать отдельный набор параметров | |

| —no-alpn Отключить расширение ALPN TLS | |

| -N, —no-buffer Отключить буферизацию выходного потока | |

| —no-keepalive Отключить поддержку активности TCP для соединения | |

| —no-npn Отключить расширение NPN TLS | |

| —no-sessionid Отключить повторное использование идентификатора сеанса SSL | |

| —noproxy | |

| —ntlm Использовать аутентификацию HTTP NTLM | |

| —ntlm-wb Использовать аутентификацию HTTP NTLM с winbind | |

| —oauth3-bearer <токен> Токен носителя OAuth 2 | |

| -o, —output <файл> Записать в файл вместо стандартного вывода | |

| —pass <фраза> Парольная фраза для закрытого ключа | |

—path-as-is Не сжимать . . последовательности в пути URL . последовательности в пути URL | |

| —pinnedpubkey <хэши> ФАЙЛ/ХЕШИ Открытый ключ для проверки однорангового узла на соответствие | |

| —post301 Не переключаться на GET после 301 | |

| —post302 Не переключаться на GET после 302 | |

| —post303 Не переключаться на GET после 303 | |

| —preproxy [протокол://]хост[:порт] Сначала использовать этот прокси | |

| -#, —progress-bar Отображать ход передачи в виде полосы | |

| —proto <протоколы> Включить/отключить ПРОТОКОЛЫ | |

| —proto-default <протокол> Использовать ПРОТОКОЛ для любого URL-адреса, в котором отсутствует схема | |

| —proto-redir <протоколы> Включить/отключить ПРОТОКОЛЫ при перенаправлении | |

| -x, —proxy [протокол://]хост[:порт] Использовать этот прокси | |

| —proxy-anyauth Выбрать любой метод аутентификации прокси | |

| —proxy-basic Использовать обычную аутентификацию на прокси-сервере | |

| —proxy-cacert <файл> Сертификат ЦС для проверки равноправного узла для прокси-сервера | |

| —proxy-capath | |

| —proxy-cert | |

| —proxy-cert-type | |

| —proxy-ciphers <список> Шифры SSL для использования для прокси | |

| —proxy-crlfile <файл> Установить список CRL для прокси | |

| —proxy-digest Использовать дайджест-аутентификацию на прокси-сервере | |

| —proxy-header | |

| —proxy-insecure Выполнять прокси-соединения HTTPS без проверки прокси-сервера | |

| —proxy-key <ключ> Закрытый ключ для HTTPS-прокси | |

| —proxy-key-type | |

| —proxy-negotiate Использовать аутентификацию HTTP Negotiate (SPNEGO) на прокси-сервере | |

| —proxy-ntlm Использовать аутентификацию NTLM на прокси-сервере | |

| —proxy-pass <фраза> Парольная фраза для закрытого ключа для HTTPS-прокси | |

| —proxy-pinnedpubkey <хэши> ФАЙЛ/ХЕШИ открытого ключа для проверки прокси с | |

| —proxy-service-name | |

| —proxy-ssl-allow-beast Разрешить уязвимость безопасности для взаимодействия с HTTPS-прокси | |

—proxy-tls13-ciphers <список наборов шифров> Наборы прокси-шифров TLS 1. 3 3 | |

| —proxy-tlsauthtype <тип> Тип аутентификации TLS для HTTPS-прокси | |

| —proxy-tlspassword | |

| —proxy-tlsuser <имя> Имя пользователя TLS для HTTPS-прокси | |

| —proxy-tlsv1 Использовать TLSv1 для HTTPS-прокси | |

| -U, —proxy-user <пользователь:пароль> Прокси-пользователь и пароль | |

| —proxy1.0 <хост[:порт]> Использовать прокси HTTP/1.0 на указанном порту | |

| -p, —proxytunnel Работать через туннель HTTP-прокси (используя CONNECT) | |

| —pubkey <ключ> Имя файла открытого ключа SSH | |

| -Q, —quote Отправить команды на сервер перед передачей | |

| —random-file | |

| -r, —range <диапазон> Получить только байты в пределах ДИАПАЗОНА | |

| —raw Сделать HTTP «сырым»; без декодирования передачи | |

| -e, —referer | |

| -J, —remote-header-name Использовать имя файла из заголовка | |

| -O, —remote-name Записать вывод в файл с именем удаленного файла | |

| —remote-name-all Использовать имя удаленного файла для всех URL-адресов | |

| -R, —remote-time Установить время удаленного файла на локальном выходе | |

| -X, —request <команда> Укажите команду запроса для использования | |

| —request-target Укажите цель для этого запроса | |

—resolve <хост:порт:адрес[адрес]. ..> Разрешить хост+порт на этот адрес ..> Разрешить хост+порт на этот адрес | |

| —retry | |

| —retry-connrefused Повторная попытка при отказе в подключении (используйте с —retry) | |

| —retry-delay <секунд> Время ожидания между повторными попытками | |

| —retry-max-time <секунды> Повторить попытку только в течение этого периода | |

| —sasl-ir Включить начальный ответ при аутентификации SASL | |

| —service-name <имя> Имя службы SPNEGO | |

| -S, —show-error Показать ошибку, даже если используется -s | |

| -s, —silent Тихий режим | |

| —socks4 <хост[:порт]> прокси-сервер SOCKS4 на данном хосте + порт | |

| —socks4a <хост[:порт]> SOCKS4a прокси на данном хосте + порт | |

| —socks5 <хост[:порт]> прокси-сервер SOCKS5 на данном хосте + порт | |

| —socks5-basic Включить аутентификацию по имени пользователя/паролю для прокси-серверов SOCKS5 | |

| —socks5-gssapi Включить аутентификацию GSS-API для прокси-серверов SOCKS5 | |

| —socks5-gssapi-nec Совместимость с сервером NEC SOCKS5 | |

| —socks5-gssapi-service | |

| —socks5-hostname <хост[:порт]> SOCKS5 прокси, передать имя хоста прокси | |

| -Y, —speed-limit <скорость> Остановить передачу медленнее, чем это | |

| -y, —speed-time <секунды> Прерывание запуска ограничения скорости по истечении этого времени | |

| —ssl Попробуйте SSL/TLS | |

| —ssl-allow-beast Разрешить уязвимость безопасности для улучшения взаимодействия | |

| —ssl-no-revoke Отключить проверку отзыва сертификата (Schannel) | |

| —ssl-reqd Требовать SSL/TLS | |

| -2, —sslv2 Использовать SSLv2 | |

| -3, —sslv3 Использовать SSLv3 | |

| —stderr Куда перенаправить stderr | |

| —styled-output Включить стилизованный вывод для заголовков HTTP | |

| —suppress-connect-headers Подавить заголовки ответов CONNECT прокси-сервера | |

| —tcp-fastopen Использовать TCP Fast Open | |

| —tcp-nodelay Использовать параметр TCP_NODELAY | |

| -t, —telnet-option | |

| —tftp-blksize <значение> Установить параметр TFTP BLKSIZE | |

| —tftp-no-options Не отправлять параметры TFTP | |

| -z, —time-cond <время> Передача на основе временного условия | |

| —tls-max | |

—tls13-ciphers <список наборов шифров TLS 1. 3> Наборы шифров TLS 1.3 для использования 3> Наборы шифров TLS 1.3 для использования | |

| —tlsauthtype <тип> Тип аутентификации TLS | |

| —tlspassword Пароль TLS | |

| —tlsuser <имя> Имя пользователя TLS | |

| -1, —tlsv1 Использовать TLSv1.0 или выше | |

| —tlsv1.0 Использовать TLSv1.0 или выше | |

| —tlsv1.1 Использовать TLSv1.1 или выше | |

| —tlsv1.2 Использовать TLSv1.2 или выше | |

| —tlsv1.3 Использовать TLSv1.3 или выше | |

| —tr-encoding Запрос кодирования сжатой передачи | |

| —trace <файл> Записать трассировку отладки в ФАЙЛ | |

| —trace-ascii <файл> Аналогично —trace, но без шестнадцатеричного вывода | |

| —trace-time Добавить временные метки в трассировку/подробный вывод | |

| —unix-socket <путь> Подключиться через этот сокет домена Unix | |

| -T, —upload-file <файл> Передать локальный ФАЙЛ в пункт назначения | |

| —url | |

| -B, —use-ascii Использовать ASCII/передачу текста | |

| -u, —user <пользователь:пароль> Пользователь сервера и пароль | |

| -A, —user-agent <имя> Отправить User-Agent <имя> на сервер | |

| -v, —verbose Сделать операцию более разговорчивой | |

| -V, —version Показать номер версии и выйти | |

| -w, —write-out | |

| —xattr Сохранить метаданные в расширенных атрибутах файла |

Sn.

exe (средство строгого имени) — .NET Framework

exe (средство строгого имени) — .NET FrameworkРедактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 8 минут на чтение

Средство Strong Name (Sn.exe) помогает подписывать сборки строгими именами. Sn.exe предоставляет параметры для управления ключами, создания и проверки подписи.

Предупреждение

Не полагайтесь на строгие имена в целях безопасности. Они обеспечивают только уникальную идентичность.

Дополнительные сведения о строгом именовании и сборках со строгими именами см. в разделах Сборки со строгими именами и Практическое руководство. Подписание сборки строгим именем.

Средство Strong Name автоматически устанавливается вместе с Visual Studio. Чтобы запустить инструмент, используйте командную строку разработчика Visual Studio или PowerShell разработчика Visual Studio.

Примечание

На 64-разрядных компьютерах запустите 32-разрядную версию Sn.exe с помощью командной строки разработчика для Visual Studio, а 64-разрядную версию — с помощью командной строки Visual Studio x64 Win64.

В командной строке введите следующее:

Синтаксис

sn [-quiet][option [параметр(ы)]]

Параметры

| Опция | Описание |

|---|---|

-a identityKeyPairFile подпись PublicKeyFile | Создает данные AssemblySignatureKeyAttribute для переноса ключа идентификации в ключ подписи из файла. |

-ac identityPublicKeyFile identityKeyPairContainer подписьPublicKeyFile | Создает данные AssemblySignatureKeyAttribute для переноса ключа идентификации в ключ подписи из контейнера ключей. |

-c [csp] | Задает поставщика криптографических услуг (CSP) по умолчанию, который будет использоваться для подписания строгим именем. Этот параметр применяется ко всему компьютеру. Если вы не укажете имя CSP, Sn.exe очистит текущий параметр. |

-д контейнер | Удаляет указанный контейнер ключей из CSP строгого имени. |

-D в сборе1 в сборе2 | Проверяет, что две сборки отличаются только сигнатурой. Это часто используется в качестве проверки после того, как сборка была повторно подписана с помощью другой пары ключей. |

-e сборочный файл | Извлекает открытый ключ из сборки и сохраняет его в выходном файле . |

-ч | Отображает синтаксис команды и параметры инструмента. |

-я входной контейнер | Устанавливает пару ключей из файла в указанный контейнер ключей. Контейнер ключей находится в CSP со строгим именем. Контейнер ключей находится в CSP со строгим именем. |

-k [размер ключа] внешний файл | Создает новый ключ RSACryptoServiceProvider указанного размера и записывает его в указанный файл. В файл записываются как открытый, так и закрытый ключ. Если вы не укажете размер ключа, по умолчанию будет создан 1024-битный ключ, если у вас установлен расширенный криптографический провайдер Майкрософт; в противном случае генерируется 512-битный ключ. Параметр keysize поддерживает длину ключа от 384 до 16 384 бит с шагом 8 бит, если у вас установлен расширенный криптографический поставщик Майкрософт. Он поддерживает длину ключа от 384 до 512 бит с шагом 8 бит, если у вас установлен базовый криптографический поставщик Microsoft. |

-m [г|н] | Указывает, являются ли контейнеры ключей специфичными для компьютера или для конкретного пользователя. Если вы укажете y , ключевые контейнеры зависят от компьютера. Если вы укажете n , ключевые контейнеры зависят от пользователя. Если вы укажете n , ключевые контейнеры зависят от пользователя.Если ни y, ни n не указаны, этот параметр отображает текущую настройку. |

-o входной файл [исходящий файл] | Извлекает открытый ключ из файла и сохраняет его в файле .csv. Запятая разделяет каждый байт открытого ключа. Этот формат полезен для жестко запрограммированных ссылок на ключи как инициализированные массивы в исходном коде. Если вы не укажете outfile , этот параметр помещает вывод в буфер обмена. Примечание: Этот параметр не проверяет, является ли вход только открытым ключом. Если infile содержит пару ключей с закрытым ключом, закрытый ключ также извлекается. |

-p infile outfile [hashalg] | Извлекает открытый ключ из пары ключей во входном файле и сохраняет его в выходном файле , при необходимости используя алгоритм RSA, заданный параметром hashalg . Этот открытый ключ можно использовать для отложенной подписи сборки с помощью параметров /delaysign+ и /keyfile компоновщика сборок (Al.exe). Когда сборка подписана с задержкой, во время компиляции устанавливается только открытый ключ, а в файле резервируется место для подписи, которая будет добавлена позже, когда будет известен закрытый ключ. Этот открытый ключ можно использовать для отложенной подписи сборки с помощью параметров /delaysign+ и /keyfile компоновщика сборок (Al.exe). Когда сборка подписана с задержкой, во время компиляции устанавливается только открытый ключ, а в файле резервируется место для подписи, которая будет добавлена позже, когда будет известен закрытый ключ. |

-pc контейнер outfile [hashalg] | Извлекает открытый ключ из пары ключей в контейнере и сохраняет его в аутфайл . Если вы используете опцию hashalg , алгоритм RSA используется для извлечения открытого ключа. |

-Pb [г|н] | Указывает, применяется ли политика обхода строгого имени. Если вы укажете y , строгие имена для сборок с полным доверием не проверяются при загрузке в AppDomain с полным доверием. Если указать n , строгое имя проверяется на правильность, но не на конкретное строгое имя. Разрешение StrongNameIdentityPermission не влияет на сборки с полным доверием. Вы должны выполнить собственную проверку на соответствие строгому имени. Разрешение StrongNameIdentityPermission не влияет на сборки с полным доверием. Вы должны выполнить собственную проверку на соответствие строгому имени. Если не указаны ни |

-Q[uiet] | Указывает тихий режим; подавляет отображение сообщений об успешном выполнении. |

-R[a] монтажный профиль | Повторно подписывает ранее подписанную или подписанную с задержкой сборку с помощью пары ключей в файл . Если используется -Ra , хэши пересчитываются для всех файлов в сборке. |

- Сборочный контейнер Rc[a] | Повторно подписывает ранее подписанную или подписанную с задержкой сборку с помощью пары ключей в контейнере . Если используется -Rca , хэши пересчитываются для всех файлов в сборке. |

-Правая сборка | Пересчитывает хэши для всех файлов в сборке. |

-t[p] файл | Отображает маркер для открытого ключа, хранящегося в файле . Содержимое infile должно быть открытым ключом, ранее сгенерированным из файла пары ключей с помощью -p . Не используйте параметр -t[p] для извлечения токена непосредственно из файла пары ключей. Sn.exe вычисляет токен с помощью хэш-функции открытого ключа. Для экономии места общеязыковая среда выполнения сохраняет маркеры открытого ключа в манифесте как часть ссылки на другую сборку, когда она записывает зависимость от сборки со строгим именем. 9Параметр 1277 -tp отображает открытый ключ в дополнение к токену. Если атрибут AssemblySignatureKeyAttribute был применен к сборке, токен предназначен для ключа идентификации, и отображаются имя алгоритма хеширования и ключ идентификации. Обратите внимание, что этот параметр не проверяет подпись сборки и не должен использоваться для принятия решений о доверии. Этот параметр отображает только необработанные данные токена открытого ключа. |

-Т[п] в сборе | Отображает токен открытого ключа для сборки . Сборка должна быть именем файла, содержащего манифест сборки. Sn.exe вычисляет токен с помощью хэш-функции открытого ключа. Для экономии места среда выполнения сохраняет маркеры открытого ключа в манифесте как часть ссылки на другую сборку, когда она записывает зависимость от сборки со строгим именем. Параметр -Tp отображает открытый ключ в дополнение к токену. Если атрибут AssemblySignatureKeyAttribute был применен к сборке, токен предназначен для ключа идентификации, и отображаются имя алгоритма хеширования и ключ идентификации. Обратите внимание, что этот параметр не проверяет подпись сборки и не должен использоваться для принятия решений о доверии. |

- Сборочный профиль TS | Подписывает подписанную или частично подписанную сборку с помощью пары ключей в файле . |

- Сборочный контейнер TSc | Тест-подпись подписанной или частично подписанной сборки с парой ключей в контейнере ключей контейнере . |

-в сборе | Проверяет строгое имя в сборке , где сборка — это имя файла, содержащего манифест сборки. |

-в сборе | Проверяет строгое имя в сборке . В отличие от опции -v , -vf вызывает принудительную проверку, даже если она отключена с помощью -Вр вариант. |

-Vk regfile.reg сборки [userlist] [infile] | Создает файл регистрационных записей (. reg), который можно использовать для регистрации указанной сборки для пропуска проверки. Правила именования сборок, применимые к опции -Vr , применимы и к –Vk . Для получения информации о параметрах userlist и infile см. параметр –Vr . reg), который можно использовать для регистрации указанной сборки для пропуска проверки. Правила именования сборок, применимые к опции -Vr , применимы и к –Vk . Для получения информации о параметрах userlist и infile см. параметр –Vr . |

-Вл | Список текущих параметров проверки строгого имени на этом компьютере. |

-Vr сборка [список пользователей] [файл] | Регистрирует сборку для пропуска проверки. При желании вы можете указать список имен пользователей, разделенных запятыми, к которым должна применяться проверка пропуска. Если вы укажете в файле , проверка останется включенной, но открытый ключ в в файле будет использоваться в операциях проверки. Вы можете указать сборка в виде *, strongname для регистрации всех сборок с указанным строгим именем. Для strongname укажите строку шестнадцатеричных цифр, представляющую токенизированную форму открытого ключа. См. параметры -t и -T для отображения маркера открытого ключа. Внимание! Используйте этот параметр только во время разработки. Добавление сборки в список пропуска проверки создает уязвимость системы безопасности. Вредоносная сборка может использовать полное указанное имя сборки (имя сборки, версию, язык и региональные параметры и токен открытого ключа) сборки, добавленной в список пропуска проверки, чтобы подделать ее личность. Это позволит вредоносной сборке также пропустить проверку. См. параметры -t и -T для отображения маркера открытого ключа. Внимание! Используйте этот параметр только во время разработки. Добавление сборки в список пропуска проверки создает уязвимость системы безопасности. Вредоносная сборка может использовать полное указанное имя сборки (имя сборки, версию, язык и региональные параметры и токен открытого ключа) сборки, добавленной в список пропуска проверки, чтобы подделать ее личность. Это позволит вредоносной сборке также пропустить проверку. |

-Ву в сборе | Отменяет регистрацию сборки для пропуска проверки. Те же правила именования сборок, что и для -Vr , применяются и к -Vu . |

-Вх | Удаляет все записи, пропускающие проверку. |

-? | Отображает синтаксис команды и параметры инструмента. |

Примечание

Все параметры Sn. exe чувствительны к регистру и должны вводиться точно так, как показано, чтобы средство распознало их.

exe чувствительны к регистру и должны вводиться точно так, как показано, чтобы средство распознало их.

Опции -R и –Rc полезны для сборок с отложенной подписью. В этом сценарии во время компиляции был задан только открытый ключ, а подпись выполняется позже, когда известен закрытый ключ.

Примечание

Для параметров (например, – Vr) , которые записываются в защищенные ресурсы, такие как реестр, запустите SN.exe от имени администратора.

Инструмент Strong Name предполагает, что пары открытого и закрытого ключей создаются с помощью AT_SIGNATURE идентификатор алгоритма. Пары открытого и закрытого ключей, сгенерированные с помощью алгоритма AT_KEYEXCHANGE , вызывают ошибку.

Примеры

Следующая команда создает новую случайную пару ключей и сохраняет ее в keyPair.snk .

sn -k keyPair.snk

Следующая команда сохраняет ключ в keyPair.

Этот параметр отображает только необработанные данные токена открытого ключа.

Этот параметр отображает только необработанные данные токена открытого ключа.