Мигрируем на HTTPS / Хабр

В переводе этого документа описываются шаги, которые необходимо предпринять для перевода вашего сайта с HTTP на HTTPS. Шаги можно выполнять с любой скоростью – либо всё за день, либо один шаг за месяц. Главное, делать это последовательно.Каждый шаг улучшает ваш сервер и важен сам по себе. Однако, сделать их все – обязательно для того, чтобы гарантировать безопасность вашим посетителям.

Для кого предназначена эта инструкция?

Администраторы, разработчики и их менеджеры – те, кто обслуживает сайты, в данный момент использующие только HTTP-соединение. При этом они желают мигрировать, или хотя бы поддерживать, HTTPS.

1: Получение и установка сертификатов

Если вы ещё не получили сертификаты – необходимо выбрать поставщика, и купить сертификат. Сейчас есть пара возможностей даже получить сертификаты бесплатно – например, их выдаёт контора RapidSSL. Кроме того, в 2015 году Mozilla обещают сделать бесплатную выдачу сертификатов.

Скопируйте полученные сертификаты на ваши фронтенд-сервера куда-нибудь в /etc/ssl (Linux / Unix) или в приемлемое место для IIS (Windows).

2: Включение HTTPS на сервере

Здесь надо определиться:

— либо использовать хостинг по IP, когда у каждого хоста свой IP

— либо отказаться от поддержки пользователей, которые используют IE на Windows XP или Android с версией менее 2.3

На большинстве сайтов настроен виртуальный хостинг, который работает с доменными именами (name-based) – это экономит IP-адреса и вообще более удобно. Проблема в том, что IE и древний Android не понимают Server Name Indication (SNI), а это критично для работы HTTPS при name-based хостинге.

Когда-нибудь все эти клиенты вымрут. Вы можете отслеживать количество таких клиентов и решить, нужно их поддерживать или нет.

Далее настройте поддержку сертификатов, которые вы получили, в вашем веб-сервере. Конфигурацию сервера можно создать через Mozilla configuration generator или SSLMate.

Если у вас много хостов и поддоменов – кажды из них потребует установки подходящего сертификата. Для поддоменов лучше использовать сертификаты с маской типа *.domain.ru

В идеале, вам необходимо переадресовывать все запросы к HTTP на HTTPS и использовать Strict Transport Security (см. шаги 4 и 5)

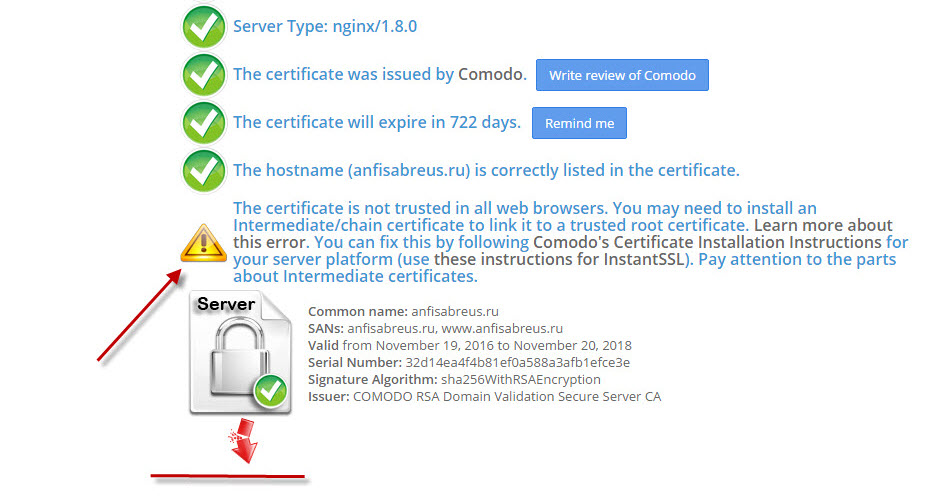

После этого проверьте работу сайта с новыми настройками при помощи инструмента Qualys SSL Server Test. Добейтесь того, чтобы сайт заслуживал оценки A или A+.

3: Сделайте все внутренние ссылки относительными

Теперь, когда ваш сайт работает и на HTTP и на HTTPS, вам нужно добиться его работы вне зависимости от протокола. Может возникнуть проблема смешанных протоколов – когда на странице, которую грузят через HTTPS, указаны ресурсы, доступные по HTTP. В этом случае браузер предупредит пользователя, что защита, предоставляемая HTTPS, перестала работать на 100%.

К слову, включать в страницу, загруженную по HTTP, контент, доступный через HTTPS, можно без проблем.

К слову, включать в страницу, загруженную по HTTP, контент, доступный через HTTPS, можно без проблем.Проблема эта решается заменой полных линков на относительные. Вместо такого:

<h2>Welcome To Example.com</h2> <script src="http://example.com/jquery.js"></script> <link rel="stylesheet" href="http://assets.example.com/style.css"/> <img src="http://img.example.com/logo.png"/> <p>Read this nice <a href="http://example.com/2014/12/24/">new post on cats!</a></p> <p>Check out this <a href="http://foo.com/">other cool site.</a></p>

надо сделать такое:

<h2>Welcome To Example.com</h2>

<script src="//example.com/jquery.js"></script>

<link rel="stylesheet" href="//assets.example.com/style.css"/>

<img src="1450829848287066165294"/>

<p>Read this nice <a href="//example.com/2014/12/24/">new post on cats!</a></p>

<p>Check out this <a href="http://foo.

com/">other cool site.</a></p>

или такое:

<h2>Welcome To Example.com</h2>

<script src="/jquery.js"></script>

<link rel="stylesheet" href="//assets.example.com/style.css"/>

<img src="1450829848287066165294"/>

<p>Read this nice <a href="/2014/12/24/">new post on cats!</a></p>

<p>Check out this <a href="http://foo.com/">other cool site.</a></p>

Все линки должны быть относительными, и чем относительнее, тем лучше. По возможности надо убрать протокол (//example.com) или домен (/jquery.js).

Лучше делать это при помощи скриптов, и не забыть про контент, который может находиться в базах данных, скриптах, стилях, правилах редиректа, тегах link. Проверить сайт на наличие смешанного контента можно скриптом от Bram van Damme.

Естественно, в ссылках на другие сайты протоколы менять не нужно.

Если в вашем сайте используются скрипты и другие ресурсы от третьих лиц, например CDN, jquery. com, у вас есть 2 варианта:

com, у вас есть 2 варианта:

— также использовать URL без указания протокола

— скопируйте эти ресурсы к себе на сервер. Это в любом случае надёжнее

4: Переадресация с HTTP на HTTPS

Установите тег

<link rel="canonical" href="https://…"/>

на ваших страницах. Это поможет поисковым системам лучше ориентироваться у вас.

Большинство веб-серверов предлагают простые решения для редиректа. Инструкции для Apache и для nginx. Используйте код 301 (Moved Permanently).

5: Включите Strict Transport Security и Secure Cookies

На этом шаге вы уже ограничиваете доступ к сайту только для HTTPS. Strict Transport Security сообщает клиентам, что им надо соединяться с сайтом только по HTTPS, даже если ссылка идёт на

http://. Это помогает против атак типа SSL Stripping и экономит время на переадресациях из четвёртого шага.Убедитесь, что ваши TLS-настройки реально работают – например, сертификат не просрочен.

Включите HTTP Strict Transport Security посредством заголовка Strict-Transport-Security. На этой странице есть ссылки на инструкции для разных серверов.

Примечание: max-age измеряется в секундах. Начните с небольших величин и по мере роста уверенности в работе сайта увеличивайте их.

Для того, чтобы клиенты всегда отправляли куки по защищённому каналу, включите флаг Secure для куков. На этой странице есть инструкция для этого.

Проблемы с миграцией

Позиция в поисковой выдаче

Google ставит наличие HTTPS в плюс сайтам. У Google также есть инструкция по тому как переходить на безопасный режим, не теряя позиций в поиске. Также такие инструкции есть у Bing.

Когда сервер работает нормально, траты на TLS обычно малы. По поводу их оптимизации читайте High Performance Browser Networking by Ilya Grigorik и Ivan Ristic’s OpenSSL Cookbook и Bulletproof SSL And TLS.

В некоторых случаях TLS может увеличить быстродействие – это справедливо в случае использования HTTP/2.

Заголовки Referer

Клиентские программы не отправляют Referer, когда пользователи переходят по ссылкам с вашего HTTPS-сайта на другие HTTP-сайты. Если вам это не нравится:

— другие сайты тоже должны мигрировать на HTTPS. Предложите им эту инструкцию. Если они дойдут хотя бы до 2 шага, то ситуация выправится

— вы можете использовать новый стандарт Referrer Policy, решающий проблемы с этими заголовками

Так как поисковики мигрируют на HTTPS, то вы скорее всего получите больше заголовков Referer, когда сами перейдёте на HTTPS.

Согласно HTTP RFC:

Клиент НЕ ДОЛЖЕН включать заголовок Referer в небезопасный HTTP-запрос, если ссылающаяся страница получена по безопасному протоколу.

Монетизация

Если на вашем сайте крутятся объявления рекламной сети, может возникнуть проблема –iframe с HTTP не будут работать на странице с HTTPS. Пока все рекламодатели не перейдут на HTTPS, операторы не могут перейти на HTTPS, не теряя рекламных доходов. Но пока операторы не мигрируют на HTTPS, у рекламодателей нет мотивации для миграции.

Рекламодатели должны хотя бы предлагать вариант своих сервисов с поддержкой HTTPS (достаточно дойти до 2 шага этой инструкции). Многие так и делают. Вам, возможно, придётся отложить 4-й шаг до тех пор, пока большинство из них не станут нормально поддерживать этот протокол.

Как перевести сайт на HTTPS [4 Шага] | Переезд сайта с HTTP на HTTPS без потерь

В этой статье мы расскажем, как перевести сайт на HTTPS.

Cайт без HTTPS ранжируется намного ниже в поисковых системах, в отличие от сайтов, которые используют защищённое соединение. Пользователи больше доверяют сайтам с HTTPS, что может увеличить посещаемость веб-ресурса. Подробнее о преимуществах HTTPS читайте в статье.

Шаг 1. Выбор и покупка SSL-сертификата

Перед переездом сайта на новый протокол HTTPS выберите SSL-сертификат в зависимости от ваших целей. Сертификаты различаются по уровню защиты сайта. Существует три типа сертификатов, которые вы можете заказать в REG.RU перед тем, как установить HTTPS на сайт:

SSL-сертификат с проверкой домена (Domain Validation) — например, DomainSSL (в REG.

RU его можно заказать бесплатно) или AlphaSSL. Сертификаты этого типа подойдут физическим и юридическим лицам. Они подтверждают принадлежность домена заказчику. При этом пользователь сайта понимает, что оказался на безопасном сайте. Такой сертификат не содержит информации о владельце, поэтому сайт не считается безопасным для оказания коммерческих услуг.

RU его можно заказать бесплатно) или AlphaSSL. Сертификаты этого типа подойдут физическим и юридическим лицам. Они подтверждают принадлежность домена заказчику. При этом пользователь сайта понимает, что оказался на безопасном сайте. Такой сертификат не содержит информации о владельце, поэтому сайт не считается безопасным для оказания коммерческих услуг.SSL-сертификат с проверкой организации (Organization Validation) — например, OrganizationSSL. Этот сертификат подходит только юридическим лицам и ИП. Он подтверждает, что домен принадлежит проверенной организации. Центр авторизации проверяет юридическое и физическое существование компании. Такой сертификат подойдёт, если у вас, например, интернет-магазин.

SSL-сертификат с расширенной проверкой организации (Extended Validation) — например, ExtendedSSL. Это самый надёжный SSL-сертификат для крупных организаций. При выдаче Центр авторизации проводит расширенную проверку юридического лица. Если у вас установлен такой сертификат, в адресной строке браузера рядом с значком замочка будет выделено зелёным цветом название вашей организации.

Прочитать подробнее о каждом сертификате вы можете в статье: Виды SSL-сертификатов.

Также для SSL-сертификата при заказе можно выбрать поддержку Wildcard — это позволит вам защитить не только домен, но и поддомены. Дополнительно с сертификатом можно установить печать доверия SiteSeal, кликнув на которую пользователь может посмотреть данные об организации.

После выбора сертификата закажите его по инструкции:

Защита данных c SSL

Установите SSL-сертификат, и ваш сайт будет работать по безопасному соединению HTTPS

Шаг 2. Активация SSL-сертификата

Следующий этап переноса сайта на защищенный протокол — активация SSL-сертификата. После покупки сертификат появится в списке услуг в Личном кабинете.

Активация зависит от вида сертификата:

В большинстве случаев сертификаты AlphaSSL или DomainSSL активируются автоматически. Если вы заказали такой сертификат, но он не активировался автоматически, вам поможет инструкция: Как активировать сертификаты: AlphaSSL и DomainSSL?

Если вы купили сертификаты OrganizationSSL или ExtendedSSL, требуется подождать от 3 до 7 дней.

Когда Центр сертификации проверит сведения о вашей организации, сертификат будет активирован. При этом центр может дополнительно запросить документы об организации. Подробнее в статье: Как активировать сертификаты: OrganizationSSL и ExtendedSSL?

Когда Центр сертификации проверит сведения о вашей организации, сертификат будет активирован. При этом центр может дополнительно запросить документы об организации. Подробнее в статье: Как активировать сертификаты: OrganizationSSL и ExtendedSSL?

Шаг 3. Установка SSL-сертификата

Данные для установки сертификата отправляются после его выпуска и активации на контактный e-mail владельца услуги.

Установка сертификата зависит от того, где размещён ваш сайт:

Шаг 4. Изменение внутренних ссылок на относительные

При любых серьезных изменениях сайта рекомендуем сделать бэкап. Если в процессе настройки появится ошибка, сайт можно будет восстановить.Несмотря на то, что после основной установки сертификата сайт работает по HTTPS-протоколу, внутри сайта могут находиться ссылки на внутренние страницы и файлы (CSS-стили, изображения и т. д.), которые работают по HTTP. В такой ситуации поисковые системы будут считать сайт небезопасным. Чтобы этого избежать, измените все внутренние ссылки на относительные (без указания протокола и домена). Например, http://example.ru/page/ на /page/.

Например, http://example.ru/page/ на /page/.

Плагины в WordPress для замены HTTP на HTTPS

Внутри сайта может быть много ссылок, которые работают по протоколу HTTP. Если вы используете WordPress, то изменить протокол можно с помощью плагина. В WordPress есть несколько плагинов с подобной функцией. Мы рассмотрим Search Regex и Easy HTTPS Redirection.

Работа с плагином Search Regex

- 1. Установите и активируйте Search Regex.

- 2.

Зайдите в рубрику Инструменты ― Search Regex.

- 3.

В строку Search введите старый URL с http://. В строку Replace введите новый URL с https://. В строке Source выберите те виды файлов, которые хотите проверить.

Нажмите Search:

Нажмите Search:

Готово, плагин даст полный список файлов, которые надо изменить.

Работа с плагином Easy HTTPS Redirection

- 1. Установите и активируйте

Настройка сайта для работы по HTTPS — Раздел помощи

Содержание:

Настройка сайта для работы по HTTPS

Если для работы с сайтом должен использоваться протокол HTTPS, после установки сертификата нужно произвести настройку защищенного соединения для всех элементов и страниц сайта.

В первую очередь осуществляется переадресация сайта на защищенный протокол HTTPS. Переадресация с протокола HTTP на протокол HTTPS реализуется добавлением в файл .htaccess следующих директив:

Также производится проверка всех ссылок на сайте на предмет явного использования протокола HTTP. При наличии элементов, открывающихся по небезопасному протоколу, соединение будет считаться недоверенным, и информация об этом отобразится в адресной строке.

Проверить страницы сайта можно с помощью следующего сервиса.

При наличии элементов, доступных только по протоколу HTTP, ссылки на них нужно изменить на относительные (к примеру, вместо http://yourdomain.com/content/pic.jpg в коде страницы ссылка должна иметь вид /content/pic.jpg), либо явно указывать использование протокола HTTPS (в таком случае ссылка будет иметь вид https://yourdomain.com/content/pic.jpg»).

Также необходимо менять ссылки для элементов, загружаемых с внешних ресурсов. Например, если на сайте используется скрипт, доступный по адресу http://externaldomain.us/scripts/ad.js, эта ссылка должна быть изменена на //externaldomain.us/scripts/ad.js или https://externaldomain.us/scripts/ad.js.

Сайт, на котором расположен элемент, также должен иметь валидный SSL-сертификат.

Настройка известных CMS для работы по HTTPS

Помимо ссылок, которые явным образом указываются в коде страницы, существуют особенности при переводе различных CMS на защищенный протокол.

Joomla!

В конфигурационном файле (configuration.php) строка public $live_site =»»; заменяется на следующую public $live_site = ‘https://www.yourdomain.com’; где «yourdomain.com» — имя домена. Также вместо строки public $force_ssl = ‘0’; используется: public $force_ssl = ‘2’;.

В Joomla! версии 3.x. перевод сайта на протокол HTTPS может быть осуществлён автоматически в административной панели сайта в разделе Система -> Общие настройки. На вкладке Сервер в поле «Включить SSL» устанавливается значение «Весь сайт«.

В Joomla! 3.x. Русская версия для проверки работы сайта по протоколу HTTPS до указания в файле /public_html/.htaccess рекомендуемых в данной статье директив, можно внести изменения в файл /public_html/libraries/joomla/uri/uri.php, заменив строку if (isset($_SERVER[‘HTTPS’]) && !empty($_SERVER[‘HTTPS’]) && (strtolower($_SERVER[‘HTTPS’])!= ‘off’)) на if (isset($_SERVER[‘HTTP_X_FORWARDED_PROTO’]) && $_SERVER[‘HTTP_X_FORWARDED_PROTO’] == ‘https’).

Указанные действия производятся уже после установки сертификата на домен, иначе они могут привести к неработоспособности сайта.

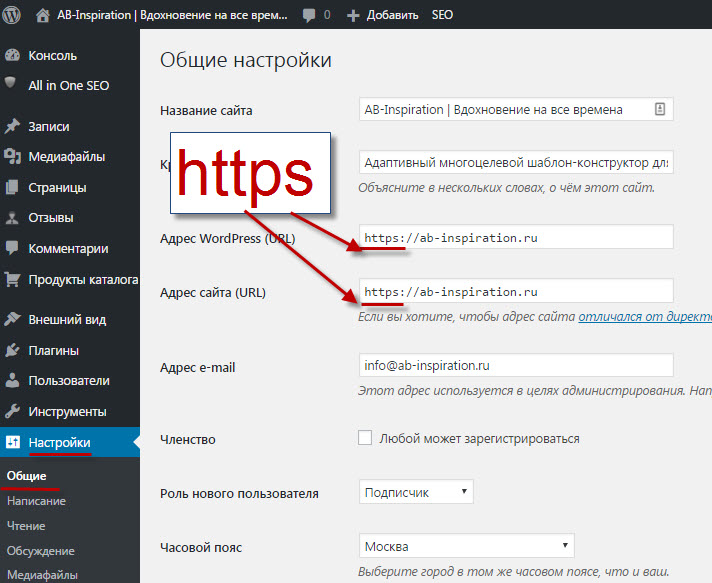

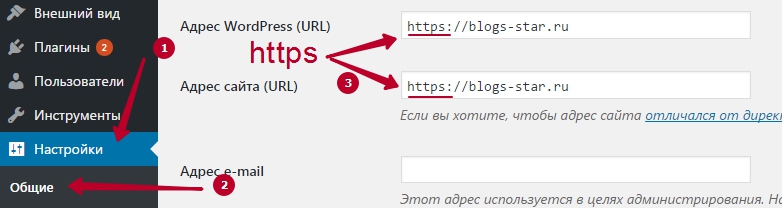

WordPress

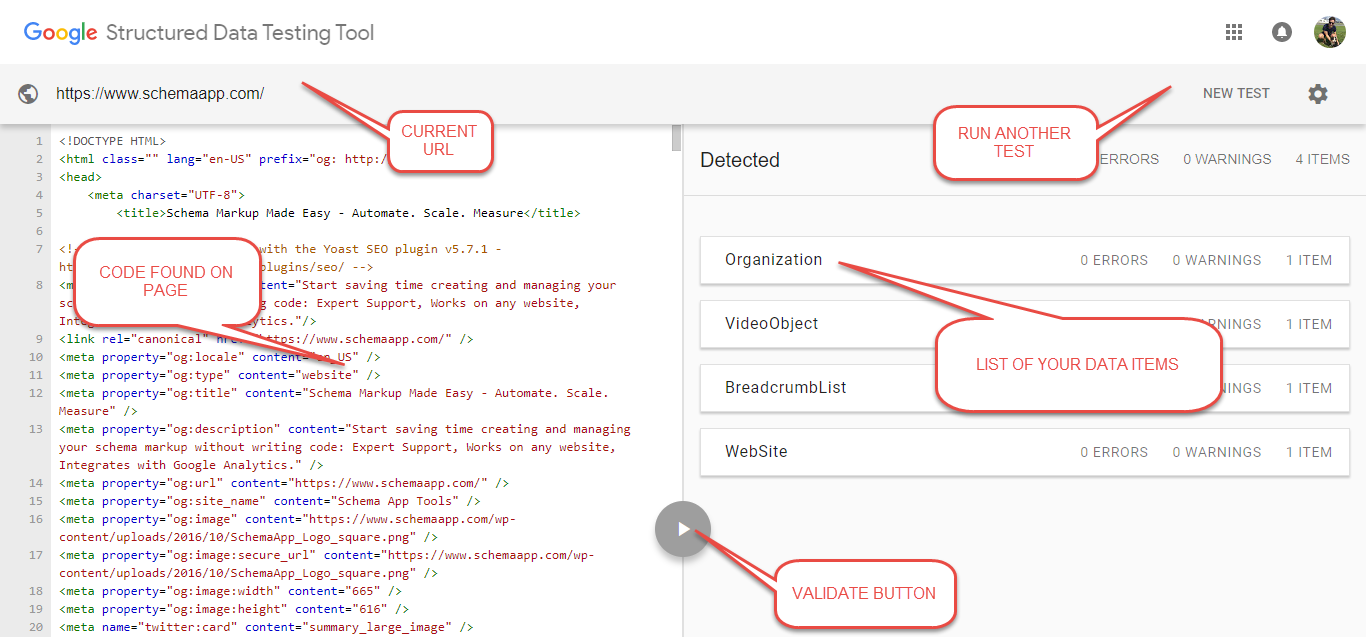

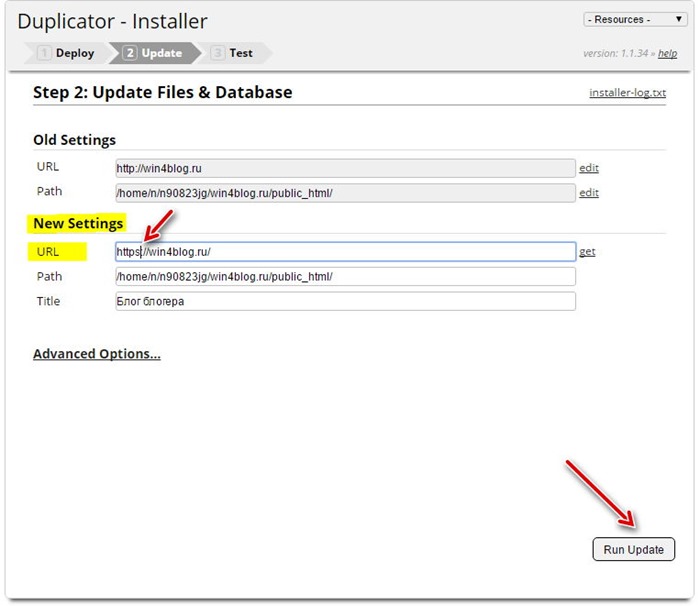

В административной панели WordPress производится смена протокола в адресе сайта. Для этого в разделе «Настройки» > «Общие«, в полях «Адрес WordPress» и «Адрес сайта» протокол «http» меняется на «https».

Для быстрой и удобной настройки SSL можно воспользоваться специальным плагином Really Simple SSL. Для безопасности сайта все установленные компоненты и плагины необходимо своевременно обновлять.

Bitrix

Работа сайта включается в административной панели сайта с использованием безопасного соединения. Сделать это можно следующим образом: Настройки > Управление масштабированием > Панель управления > Глобальные действия > Включить https.

В новых версиях Bitrix этого не требуется. Достаточно установить редирект на https, прописав директивы в файл .htacсess.

Drupal

В конфигурационном файле (/sites/default/settings.php) добавляется следующая директива $conf[‘https’] = TRUE; Для удобства настройки безопасного доступа к авторизованным разделам сайта рекомендуем установить модули «Auth SSL Redirect» и «Secure Login«.

MODX

Для расширенной настройки доступа к сайту по защищенному протоколу рекомендуем установить модуль «SSL 1.0.0-ga«, доступный по следующей ссылке. При использовании MODX Revolution для настройки работы сайта по https вносятся следующие изменения в конфигурационный файл core/config/config.inc.php:

После внесения изменений очищается кэш MODX.

Как указать поисковым системам, что сайт является защищенным

Компания Google рассматривает использование HTTPS на сайте в качестве фактора ранжирования. Для корректного индексирования сайта по протоколу HTTPS компания Google рекомендует соблюдать следующие правила:

Для корректного индексирования сайта по протоколу HTTPS компания Google рекомендует соблюдать следующие правила:

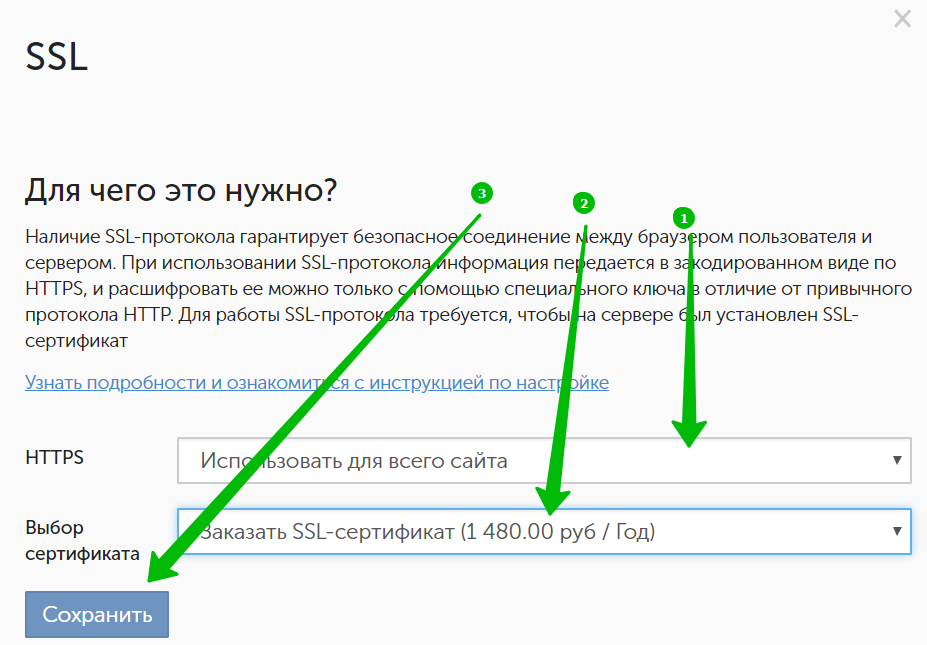

Конструктор сайтов — настройка протокола HTTPS

Изменения производятся в Кострукторе сайтов, значок Настройки -> Настройки -> галочка в поле «Публикация с принудительным HTTPS» и нажать кнопку «сохранить».

Включение шифрования SSL без сертификата приведет к некорректной работе сайта.

Как включить и зачем нужен https для сайта.

Зачастили задачи по настройке HTTPS для платежных систем. Нужно отдать должное Яндекс.Кассе, все-таки внесла свою лепту в развитие отечественного ecommerce. И это прекрасно, согласитесь, когда установка способов оплаты на сайт под любимую систему управления (Битрикс, joomla, opencart, prestashop, wordpress, drupal, тд) занимает не больше 1-3 часов и стабильно работает за умеренную комиссию.

К тому же HTTPS официально является фактором ранжирования Google с 2014 года.

Накопилась подборка вопросов по теме, постараюсь ответить на наиболее частые из них.

Зачем нужен HTTPS?

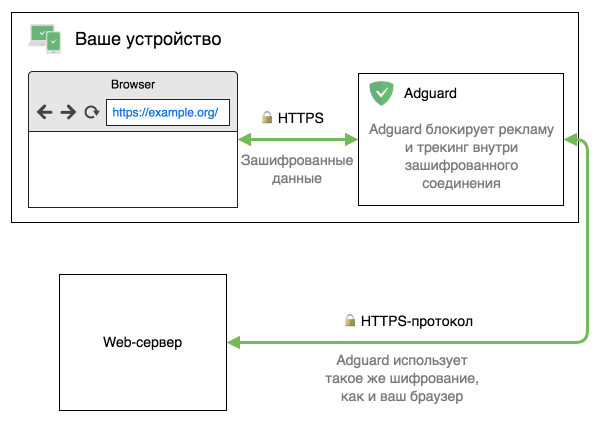

От обычного http:// в начале любого адреса сайта HTTPS отличается одной буквой «S» (Secure — в переводе с англ. «Безопасный»). Ради нее одной — безопасности и нужны SSL-сертификаты, с помощью которых и настраивается HTTPS. К примеру возьмем наш сайт https://hardkod.ru. Вы зашли на него находясь в любимом кафе, используя бесплатный wifi, чтобы подобрать себе на распродаже недорогой сайт. Уже на этом этапе в журнале wifi-роутера, как первого посредника, сохраняется все информация о ваших действиях на сайте. Таких посредников может быть больше десятка (админ на работе/ваш провайдер/наш хостинг), теперь все они знают об этом. А представьте вам нужно сделать покупку в интернете, заполнив форму реквизитами своей банковской карты. Так что же теперь не пользоваться халявным бесплатным wifi? Простите — нет, на это мы пойти не готовы 🙂 Как раз эту проблему и решает SSL-сертификат. Он устанавливается на ваш сайт и зашифровывает все передаваемые данные. Посредники по прежнему видят ваши соединения с сайтом, но расшифровать передаваемую информацию на данном этапе развития технологий не смогут.

Он устанавливается на ваш сайт и зашифровывает все передаваемые данные. Посредники по прежнему видят ваши соединения с сайтом, но расшифровать передаваемую информацию на данном этапе развития технологий не смогут.

Поэтому обязательным требованием платежных шлюзов является наличие HTTPS соединения на сайте. В свою очередь, теперь вы это знаете, если сайт запрашивает конфиденциальную информацию и вы видите, что соединение не защищено хорошенько подумайте прежде чем продолжить.

Какие такие сертификаты? SSL?

Это часть технологии обеспечения безопасности, подобные сертификаты можно купить у любого регистратора доменов или постановщиков услуг хостинга, которые в свою очередь являются авторизованными центрами сертификации, а значит их собственные корневые сертификаты хранятся в наших браузерах.

Сертификаты бывают четырех видов:

- CA (Сertification authority) — минимальная проверка прав собственности на домен

- DV (Domain validated) — верификация домена;

- OV (Organization validated) — верификация организации;

- EV (Extended validation) — расширенная верификация организации.

В среднем цена SSL-сертификата начинается от 30$, но CA можно получить бесплатно.

Особенности перехода сайта на HTTPS

Если вы продвигаетесь в поисковых системах Yandex/Google, то общие правила следующие:

- Поменять основное зеркало в вебмастере

- Меняем ссылку на sitemap.xml в robots.txt

- Делаем 301-редирект со всех старых страниц

Поисковые системы пишут следующее по этому поводу.

Яндекс

Источник — https://yandex.ru/blog/platon/2778

Источник — https://support.google.com/webmasters/answer/6033049#https-faqs

Поэтому, настоятельно рекомендуем обращаться к seo-специалистам за сопровождение переезда на https, чтобы не потерять позиции и посетителей сайта.

Также все известные нам системы управления не имеют дополнительных требований и даже не заметят перехода на HTTPS.

5 ноября 2017Seo-продвижение, Техническая поддержка

зачем, когда и как по шагам

Если еще недавно протокол HTTPS был относительной редкостью, то сегодня переход на него становится необходимостью для многих сайтов.

Поисковые системы лучше воспринимают сайты с HTTPS-протоколом, а еще протокол защищает данные пользователей от мошенников. В статье пошагово рассказываем, как перейти с HTTP на HTTPS и зачем это делать.

Что такое HTTPS и для чего он нужен

Что такое HTTPS

HTTPS (HyperText Transfer Protocol Secure) — это расширение HTTP-протокола, его используют, чтобы защитить от мошенников конфиденциальные данные, которые пользователи вводят на сайте. Сайтам с протоколом HTTPS доверяют больше, потому что пользоваться им безопаснее.

С июля 2018 года в браузере Google Chrome 68 все сайты с HTTP будут иметь пометку как ненадежные, как

написано в блоге компании. Этот браузер довольно популярен, так что стоит озаботиться переходом на HTTPS, чтобы избежать пометки.

Из-за этого сайты постепенно переходят на новый протокол, с каждым годом тенденция сохраняется .

Данные из блога Chromium на февраль 2018 года:

- 64% трафика Chrome на Android и Windows защищены протоколом безопасности. В 2017 году было 64% трафика.

- Более 78% трафика Chrome на ChromeOS и Mac защищены. В прошлом году было 75%.

- 81 из 100 лучших сайтов используют HTTPS по умолчанию, в прошлом году их было 71.

Судя по росту показателей с каждым годом, процесс перехода сайтов будет продолжаться.

Чем HTTPS отличается от HTTP

Главное отличие — HTTPS перед передачей транспортным протоколом шифрует данные, используя криптографические протоколы SSL и TLS.

Протокол SSL (Secure Sockets Layer) нужен для защиты данных, он гарантирует безопасное соединение браузера пользователя и сервера. Для него требуется установка SSL-сертификата.

А TLS ( Transport Layer Security ‒ безопасность на транспортном уровне) обеспечивает информации три уровня защиты:

1. Шифрование. Данные шифруются, чтобы злоумышленники не смогли узнать, какую информацию передают посетители, и перехватить ее.

Шифрование. Данные шифруются, чтобы злоумышленники не смогли узнать, какую информацию передают посетители, и перехватить ее.

2.Сохранность. Все намеренные или ненамеренные изменения данных фиксируются.

3.Аутентификация. Пользователи попадут именно на тот сайт, который им нужен,и будут защищены от атаки посредника.

Зачем нужен HTTPS-протокол

Рекомендуем переход на HTTPS, потому что это даст преимущества перед HTTP:

- Мошенники не смогут получить доступ к данным, которые передаются через сайт.

- Google Chrome помечает сайты с HTTP как небезопасные, поэтому их репутация ниже.

- Пользователи больше доверяют безопасным сайтам.

- В 2018 HTTPS становится стандартом.

- В перечне факторов ранжирования есть наличие HTTPS.

Обязательно переходить на HTTPS нужно в первую очередь сайтам, на которых вводятся личные данные: платежные реквизиты, регистрационные данные и так далее. Это нужно, чтобы обезопасить данные пользователей от перехвата мошенниками.

Это нужно, чтобы обезопасить данные пользователей от перехвата мошенниками.

HTTPS делает пользование сайтом безопаснее и влияет на ранжирование, к тому же все ресурсы постепенно переходят на этот протокол, а поисковики это поощряют. Значит, пора переводить и свой сайт.

Как перейти на HTTPS

Выбор времени перехода

Для начала нужно выбрать время перехода. Переход на новый протокол может обрушить позиции сайта в выдаче на некоторое время, так что лучше не переводить сайт на HTTPS в период, когда им активнее всего пользуются. Пусть это будет, когда у сайта «не сезон», и он пользуется наименьшим спросом.

Подготовка сайта к переходу

Если сайт предварительно не подготовить, могут возникнуть технические проблемы или время всей операции затянется. Как подготовить сайт к переходу на HTTPS:

- Если на внутренних ссылках есть указание на протокол, уберите его. Это нужно, чтобы не возникло ошибок при индексации.

К примеру, если раньше ссылка выглядела как «http://site.ru/text/», приведите ее в форму «//site.ru/text/».

К примеру, если раньше ссылка выглядела как «http://site.ru/text/», приведите ее в форму «//site.ru/text/». - То же самое нужно сделать со внешними ссылками, привести их url в относительный вид. Иначе могут появиться сбои при функционировании сайта.

- Адреса медиаконтента тоже нужно перевести в относительные ссылки. Если объекты базируются на вашем сайте, то этого достаточно. Если некоторые медиа подгружаются со сторонних ресурсов, то проверьте, поддерживают ли они HTTPS. Не поддерживают — заменяйте, они не будут работать на вашем сайте после смены протокола. Это можно сделать быстрее, если исправить протокол на относительный сразу в базе данных для всех ссылок.

- Ссылки в rel=»canonical» и rel=»alternate» также замените на относительные.

- Проверьте, что сторонние сервисы, которые вы используете на сайте, поддерживают HTTPS. Популярные обычно поддерживают этот протокол, к примеру Яндекс.Метрика, Директ, Google Analytics, но другие стоит проверить.

Заложите на подготовку срок с запасом, потому что на эти преобразования может понадобиться долгое время, особенно если у вас большой сайт.

Покупка и установка SSL-сертификата

Для работы SSL-протокола необходим SSL-сертификат, для этого нужно его купить и установить.

Какой SSL-сертификат выбрать

Обычно они покупаются у поставщиков, цена установки SSL-сертификата может быть разной, но есть бесплатные варианты. Бесплатно сертификат найти сложно и небезопасно, тем более обычно они действуют ограниченный период. Советуем выбрать поставщика и приобрести сертификат, так надежнее. Бывает, что их дарят при регистрации домена.

Переходим на страницу заказа SSL-сертификатов и выбираем нужный тип:

1.DV-сертификат (Domain Validated) — самый простой, подходит для физических лиц и юридических лиц, выдается на один домен одному владельцу. Сертификат защищает информацию, но не гарантирует, что владельцу можно доверять.

Для установки потребуется проверка принадлежности домена. Такой сертификат можно установить на личный блог, небольшой сайт-визитку.

Визуально у сайта появится замочек в адресной строке.

2. OV-сертификат (Organization Validation) — сертификат для коммерческих и некоммерческих организаций, юридических лиц. Для выдачи нужна проверка существования юрлица или ИП и проверка принадлежности домена.

Этот сертификат подходит порталам, магазинам, компаниям, предоставляющим услуги..

Визуально такая форма будет выглядеть как DV-сертификат.

2.EV-сертификат (Extended Validation) — домен с расширенной проверкой, подходит только для юридических лиц. Потребуется проверка принадлежности домена и другие данные о юрлице: свидетельство о гос регистрации, зарегистрированное название и другие данные.

Этот сертификат обычно заказывают банки и крупные организации.

Визуальное отличие в том, что кроме замочка в адресной строке появится зеленое поле с названием фирмы. Такая форма выглядит надежнее.

Дополнительно сертификаты могут иметь опции: Wildcard, то есть поддержку поддоменов сайта, SAN — поддерживать несколько доменов на одном сервере, IDN (Internationalized Domain Names) — поддержку кириллических доменов.

Первый вариант сертификата бюджетнее и его проще получить. После того, как мы подобрали нужный вид сертификата, заказываем его, а после выпуска скачиваем готовый файл. При заказе при генерации CSR-запроса вам выдадут файл ключа, сохраните его, он понадобится для установки.

После покупки нужно установить SSL на хостинг, если вы покупали сертификат у своего хостера, это будет чуть проще.

Сертификат обычно покупается как домен или хостинг: на год-два, а потом продлевается.

Как установить SSL-сертификат

После покупки у вас должен быть файл сертификата, файл ключа и два файла цепочки сертификатов.

1.Войдите в личный кабинет хостинга вашего сайта.

2.Найдите раздел SSL.

3. Загрузите эти файлы в соответствующие поля.

На сайтах, где можно купить файл, обычно есть подробная инструкция как установить SSL-сертификат.

4. Проверьте, доступен ли сайт по по HTTP-протоколу и по HTTPS. Он должен быть доступен по обоим.

5. Проверьте корректность установки сертификата на сайте: страницы сайта корректно открываются по URL с учётом нового протокола, а конфигурация SSL корректно установлена. Проверить правильность конфигурации SSL-сертификата можно на сервисе

PR-CY: вставьте адрес сайта в строку и нажмите проверку. Если установка прошла корректно, появится примерно это:

Проверить настройку также можно с помощью

Ssllabs, сервис проведет анализ конфигурации SSL. Вводите адрес сайта и нажимаете проверку, если все в порядке, появится такой результат:

Вводите адрес сайта и нажимаете проверку, если все в порядке, появится такой результат:

Если сервисы покажут некорректную настройку, они определят проблемы и дадут рекомендации по их устранению.

Рекомендуем также проверить отображение сайта через разные браузеры, а также на мобильных устройствах на разных операционных системах.

SSL-сертификат установлен, но выдыхать рано – нужно провести еще некоторые манипуляции в коде сайта и его настройках.

Завершение перехода с HTTP на HTTPS

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Пока идет склейка, сайт нужно оставить доступным по обоим адресам. (.*)$ <a href=»<a href=» <a=»»>https://site.ru/</a>»>https://site.ru/$1″>https://site.ru/$1 [R=301,L]

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href=»about:blank»>https://{HTTPS_HOST</a>}%{REQUEST_URI} [NC,R=301,L]

(.*)$ <a href=»<a href=» <a=»»>https://site.ru/</a>»>https://site.ru/$1″>https://site.ru/$1 [R=301,L]

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href=»about:blank»>https://{HTTPS_HOST</a>}%{REQUEST_URI} [NC,R=301,L]

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

2.Настройте robots.txt, чтобы роботы индексировали сайт только по одному новому протоколу, то есть укажите, что версия с HTTPS — главная. Для этого в файле robots в директиве host добавьте https://.

3.Настройте sitemap.xml, аналогично добавив https://.

4. Проверьте rel=»canonical» и rel=»alternate», там также должны быть ссылки с HTTPS.

5. Поработайте со внутренними ссылками, включая URL всех статических файлов. В HTML-коде абсолютных ссылок замените HTTP на HTTPS.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

6. Настройте метатег для реферального трафика.

Если на вашем сайте есть рекламные баннеры, ведущие на сайты без HTTPS, то метрики могут не распознавать ваш сайт с сертификатом как источник трафика. Переходы на такие сайты с вашего ресурса Яндекс.Метрика или Google Analytics могут относить к прямому трафику.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть «origin» будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

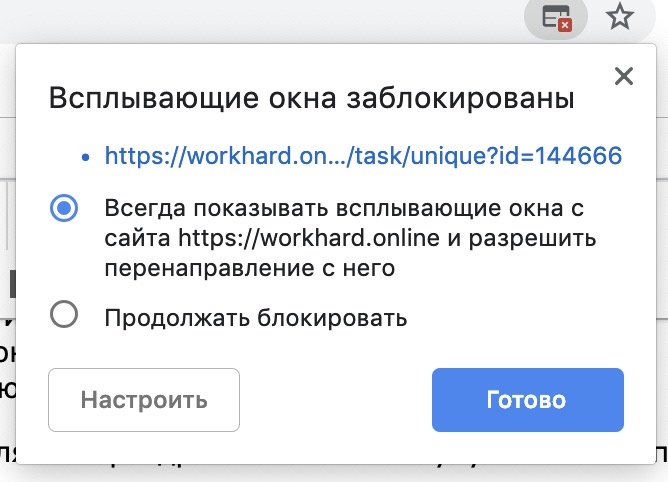

Оповещаем поисковики. Яндексу о смене протокола можно рассказать

здесь:

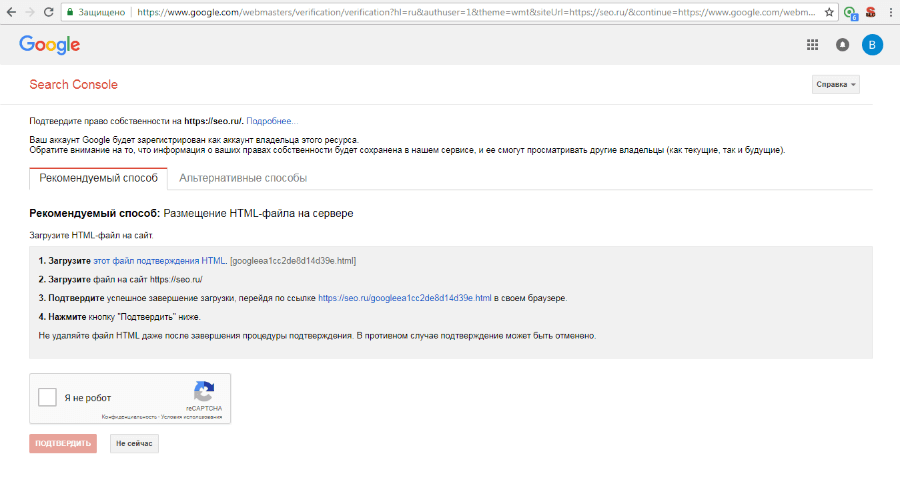

А Google –

здесь:

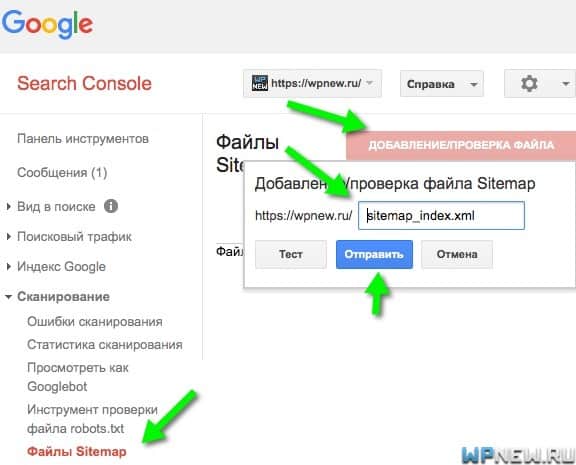

Добавьте в Search Console адрес сайта, использующего HTTPS. Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Основные действия вы завершили, теперь остается только ждать. И готовиться к снижению трафика и ТИЦ – при переходе это нормальная история. Не бойтесь, со временем позиции восстановятся и скорее всего улучшатся, благо лояльность поисковиков к HTTPS сайтам только повышается день ото дня.

Как переехать с http на https в 2021: пошаговая инструкция

Протокол HTTPS — это расширение протокола HTTP, поддерживающее шифрование, что позволяет повысить безопасность пользователей и их данных на сайте. Для повышения безопасности и доверия пользователей всем сайтам, собирающим конфиденциальные данные следует перейти на протокол HTTPS.

Подготовка к переезду на HTTPS

Для того чтобы перейти на безопасный протокол потребуется первоначально установить SSL сертификат на хостинг. Бесплатно данный сертификат выдают хостинг компании или же можно сделать это самостоятельно ознакомившись с инструкцией.

Бесплатно данный сертификат выдают хостинг компании или же можно сделать это самостоятельно ознакомившись с инструкцией.

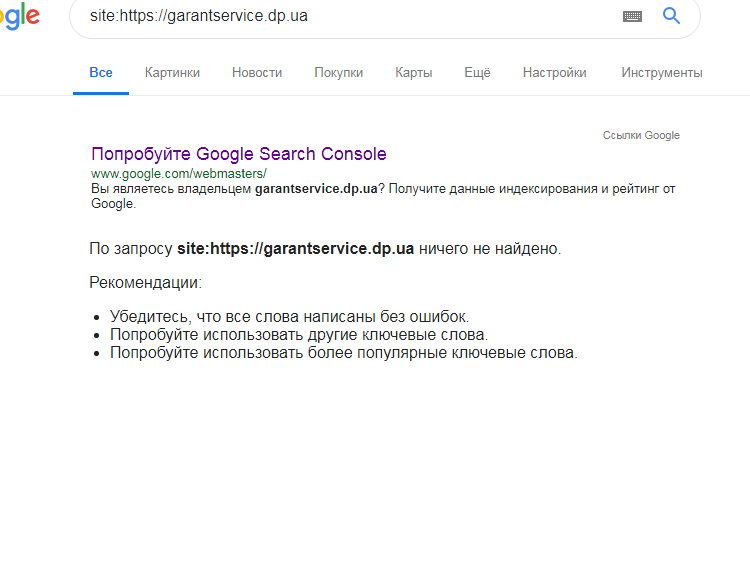

После установки можно проверить, что сайт открывается по протоколу https (например, https://seopulses.ru).

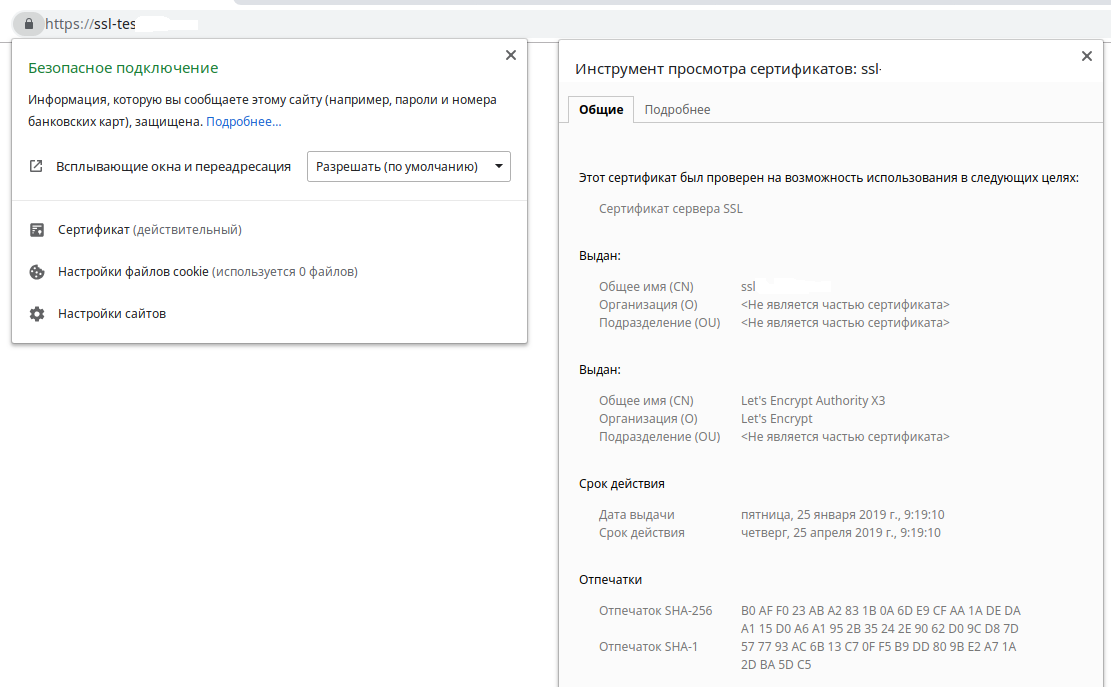

При некорректной установке SSL-сертификата на экране появиться следующая ошибка.

Также можно будет увидеть данную ошибку при использовании истекших сертификатов.

Смена ссылок на относительные

Для того, чтобы безопасный протокол отображался корректно на сайте не должно быть упоминаний и ссылок на протокол http. Для этого можно сменить все ссылки в скриптах и файлах сайта на:

- Протокол https. Например, заменить http://seopulses.ru на https://seopulses.ru;

- Относительными ссылками. В этом случае ссылка https://seopulses.ru/kak-svyazat-google-analytics-i-google-search-console/

можно заменить на /kak-svyazat-google-analytics-i-google-search-console/ или /seopulses.ru/kak-svyazat-google-analytics-i-google-search-console/.

При корректном использовании правила в строке браузера, где прописан URL страницы можно увидеть зеленый «Замок» (для Google Chrome).

Если же в коде все еще остались ссылки на старую версию, то вместо «Замка» будет показан «Не защищено».

Для этой цели можно воспользоваться имеющимися плагинами и модулями, например, для WordPress подойдет модуль Really Simple SSL, который автоматически настроит файлы для корректной работы SSL-сертификата.

Корректность работы сайта

После того, как сайт начал открываться по https следует проверить все его функции и формы, а также отправку уведомлений и корректность работы/цен/сроков и так далее. В некоторых случаях из-за смены протокола могут быть нарушены способы отправки данных, действия функций или уведомлений.

При возникновении таких ошибок следует обратиться к разработчику.

Редирект с http на https

Для того, чтобы переезд был полностью принят потребуется настроить 301-редирект с версии http на https. (.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

Через модули и плагины

В случае с WordPress для выполнения данного действия понадобиться плагин Easy HTTPS Redirection.

После этого активируем плагин.

После чего будет включен автоматический редирект с версии http на https.

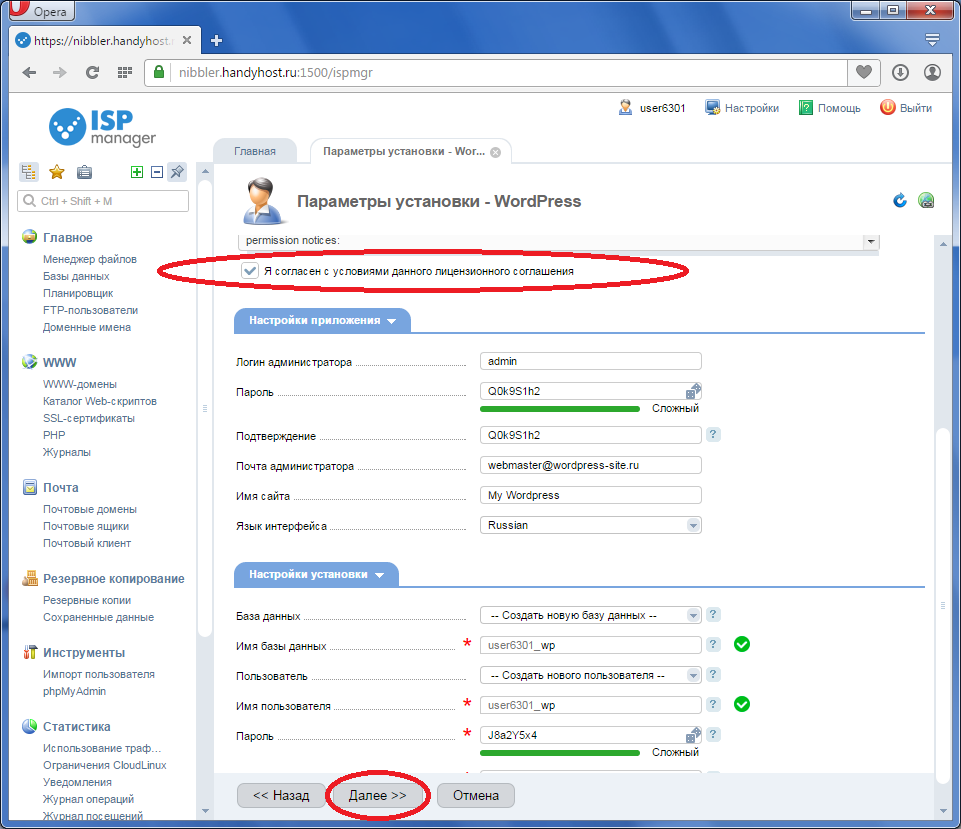

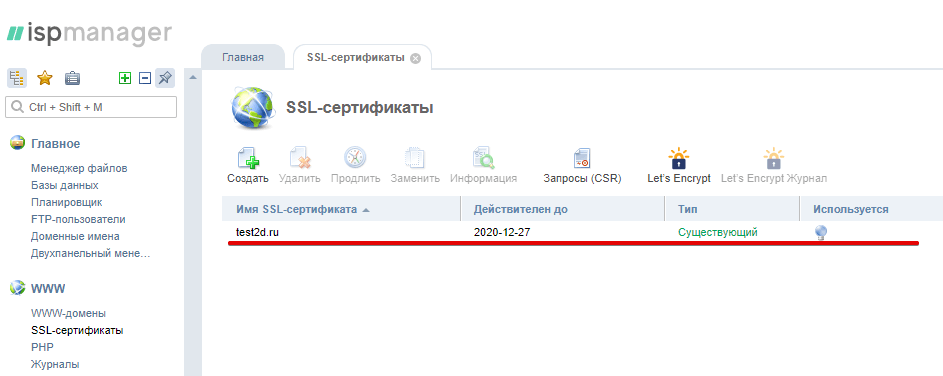

Через Хостинг-панель или ISPmanager

Например в хостинге Timeweb для установки редиректа потребуется открыть настройки сайта.

После установить правила для перенаправлений.

В IPS менеджере достаточно выбрать раздел «WWW»-«WWW-домены» и в нужной вкладке воспользоваться функцией «Редиректы».

Редирект зеркал

Также рекомендуется проверить версии с www и без www, которые также должны редиректить на новую версию. Например, в случае seopulses.ru главной версией принята https://seopulses.ru, соответственно на нее редиректят следующие версии сайта:

- https://www.seopulses.ru/

- http://seopulses.

ru/

ru/ - http://www.seopulses.ru/

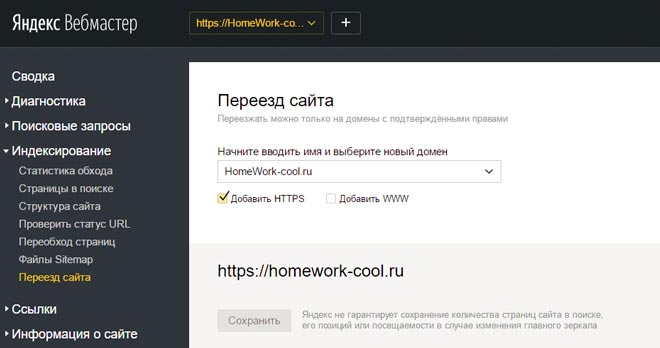

Смена главного зеркала в Яндекс

Для того, чтобы выполнить переезд в поисковой системе Яндекс потребуется добавить безопасный протокол сайта в качестве нового ресурса, сделав это по инструкции.

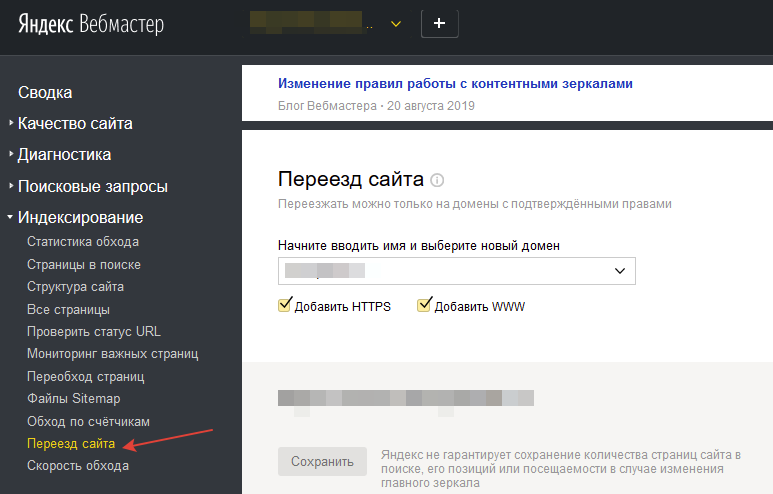

После этого требуется войти в Яндекс.Вебмастер версию с http в раздел «Индексирование»-«Переезд сайта», где кликаем на «Добавить https».

Как только заявка будет принята можно увидеть соответствующее уведомление в системе.

Важно! Переезд и смена зеркал сайта может занять 2-4 недели.

При правильном выполнении инструкции в панели Вебмастера главным зеркалом станет версия HTTPS.

Смена главного зеркала в Google

В случае с Google достаточно добавить новую версию ресурса в Google Search Console, все остальные действия при помощи сигналов (редиректов) выполнит сама поисковая система.

Дополнительные преимущества перехода с http на https

Помимо того, что поисковые системы, например, Яндекс

выделяют сайты с безопасным соединением, можно получить дополнительные

преимущества от переезда.

Также при вводе любой информации в формы на сайте пропадет красное уведомление браузера о том, что соединение «Не защищено».

Провайдеры интернета, например, сотовые операторы не смогут встроить собственную рекламу на сайт.

Возможность подключения к рекламным сервисам, принимающим только безопасные сайты, например, Google Merchant Center.

Учебное пособие по— Подключение локальной сети к виртуальной сети: портал Azure — VPN-шлюз Azure

- Читать 19 минут

В этой статье

VPN-шлюзы Azure обеспечивают межсетевое соединение между помещениями клиента и Azure. В этом руководстве показано, как использовать портал Azure для создания подключения к VPN-шлюзу типа «сеть-сеть» из локальной сети в виртуальную сеть. Вы также можете создать эту конфигурацию с помощью Azure PowerShell или Azure CLI.

Вы также можете создать эту конфигурацию с помощью Azure PowerShell или Azure CLI.

Из этого руководства вы узнаете, как:

- Создать виртуальную сеть

- Создание шлюза VPN

- Создание шлюза локальной сети

- Создание VPN-подключения

- Проверить соединение

- Подключиться к виртуальной машине

Предварительные требования

- Учетная запись Azure с активной подпиской. Если у вас его нет, создайте его бесплатно.

- Убедитесь, что у вас есть совместимое устройство VPN и кто-то, кто может его настроить. Дополнительные сведения о совместимых устройствах VPN и конфигурации устройств см. В разделе Об устройствах VPN.

- Убедитесь, что у вашего VPN-устройства есть внешний общедоступный IPv4-адрес.

- Если вы не знакомы с диапазонами IP-адресов, расположенными в вашей локальной сетевой конфигурации, вам необходимо согласовать с кем-то, кто может предоставить вам эти сведения.

При создании этой конфигурации необходимо указать префиксы диапазона IP-адресов, которые Azure будет направлять в ваше локальное расположение.Ни одна из подсетей вашей локальной сети не может перекрывать подсети виртуальной сети, к которым вы хотите подключиться.

При создании этой конфигурации необходимо указать префиксы диапазона IP-адресов, которые Azure будет направлять в ваше локальное расположение.Ни одна из подсетей вашей локальной сети не может перекрывать подсети виртуальной сети, к которым вы хотите подключиться.

Создать виртуальную сеть

Создайте виртуальную сеть (VNet), используя следующие значения:

- Группа ресурсов: TestRG1

- Имя: VNet1

- Регион: (США) Восток США

- Адресное пространство IPv4: 10.1.0.0/16

- Имя подсети: FrontEnd

- Адресное пространство подсети: 10.1.0.0 / 24

Примечание

При использовании виртуальной сети как части кросс-локальной архитектуры обязательно согласовывайте с администратором локальной сети диапазон IP-адресов, который можно использовать специально для этой виртуальной сети. Если на обеих сторонах VPN-соединения существует повторяющийся диапазон адресов, трафик будет маршрутизироваться неожиданным образом. Кроме того, если вы хотите подключить эту виртуальную сеть к другой виртуальной сети, адресное пространство не может перекрываться с другой виртуальной сетью.Соответственно спланируйте конфигурацию сети.

Кроме того, если вы хотите подключить эту виртуальную сеть к другой виртуальной сети, адресное пространство не может перекрываться с другой виртуальной сетью.Соответственно спланируйте конфигурацию сети.

Войдите на портал Azure.

В Search resources, service и docs (G + /) введите virtual network .

Выберите Virtual Network из результатов Marketplace .

На странице Virtual Network выберите Create .

После выбора Создать откроется страница Создать виртуальную сеть .

На вкладке Basics настройте Сведения о проекте и Сведения об экземпляре Параметры виртуальной сети.

Когда вы заполняете поля, вы видите зеленую галочку, когда символы, которые вы вводите в поле, подтверждены.

Некоторые значения заполняются автоматически, вы можете заменить их собственными значениями:

Некоторые значения заполняются автоматически, вы можете заменить их собственными значениями:- Подписка : убедитесь, что указана правильная подписка. Вы можете изменить подписки с помощью раскрывающегося списка.

- Группа ресурсов : выберите существующую группу ресурсов или щелкните Создать новую , чтобы создать новую. Дополнительные сведения о группах ресурсов см. В разделе Обзор диспетчера ресурсов Azure.

- Имя : введите имя вашей виртуальной сети.

- Регион : выберите расположение для вашей виртуальной сети. Местоположение определяет, где будут находиться ресурсы, которые вы развертываете в этой виртуальной сети.

На вкладке IP-адреса настройте значения.Значения, показанные в примерах ниже, предназначены для демонстрационных целей. Отрегулируйте эти значения в соответствии с необходимыми настройками.

- Адресное пространство IPv4 : по умолчанию адресное пространство создается автоматически. Вы можете щелкнуть адресное пространство, чтобы настроить его в соответствии с вашими собственными значениями. Вы также можете добавить дополнительные адресные пространства.

- Подсеть : если вы используете адресное пространство по умолчанию, подсеть по умолчанию создается автоматически. Если вы меняете адресное пространство, вам нужно добавить подсеть.Выберите + Добавить подсеть , чтобы открыть окно Добавить подсеть . Настройте следующие параметры, а затем выберите Добавить , чтобы добавить значения:

- Имя подсети : В этом примере мы назвали подсеть «FrontEnd».

- Диапазон адресов подсети : диапазон адресов для этой подсети.

На вкладке Безопасность в это время оставьте значения по умолчанию:

- Защита от DDos : Basic

- Межсетевой экран : Отключено

Выберите Review + create , чтобы проверить настройки виртуальной сети.

После подтверждения настроек выберите Создать .

Создать шлюз VPN

На этом этапе вы создаете шлюз виртуальной сети для своей виртуальной сети. Создание шлюза часто может занять 45 минут или больше, в зависимости от выбранного номера SKU шлюза.

О подсети шлюза

Шлюз виртуальной сети использует определенную подсеть, которая называется подсетью шлюза. Подсеть шлюза является частью диапазона IP-адресов виртуальной сети, который вы указываете при настройке виртуальной сети.Он содержит IP-адреса, которые используют ресурсы и службы шлюза виртуальной сети.

При создании подсети шлюза вы указываете количество IP-адресов, содержащихся в подсети. Количество необходимых IP-адресов зависит от конфигурации VPN-шлюза, которую вы хотите создать. Для некоторых конфигураций требуется больше IP-адресов, чем для других. Мы рекомендуем вам создать подсеть шлюза, которая использует / 27 или / 28.

Если вы видите ошибку, которая указывает, что адресное пространство перекрывается с подсетью или что подсеть не содержится в адресном пространстве вашей виртуальной сети, проверьте диапазон адресов виртуальной сети.Возможно, у вас недостаточно IP-адресов в диапазоне адресов, который вы создали для своей виртуальной сети. Например, если ваша подсеть по умолчанию охватывает весь диапазон адресов, не останется IP-адресов для создания дополнительных подсетей. Вы можете настроить свои подсети в существующем адресном пространстве, чтобы освободить IP-адреса, или указать дополнительный диапазон адресов и создать там подсеть шлюза.

Создайте шлюз

Создайте шлюз VPN, используя следующие значения:

- Имя: VNet1GW

- Регион: Восток США

- Тип шлюза: VPN

- Тип VPN: На основе маршрута

- Артикул: VpnGw1

- Поколение: Поколение 1

- Виртуальная сеть: VNet1

- Диапазон адресов подсети шлюза: 10.1.255.0 / 27

- Публичный IP-адрес: Создать новый

- Имя общедоступного IP-адреса: VNet1GWpip

- Включить активный-активный режим: Выключено

- Настроить BGP: Отключено

На портале Azure в Поиск ресурсов, служб и документов (G + /) введите шлюз виртуальной сети . Найдите Виртуальный сетевой шлюз в результатах поиска и выберите его.

На странице Virtual network gateway выберите + Add .Откроется страница Создать шлюз виртуальной сети .

На вкладке Basics введите значения для шлюза виртуальной сети.

- Подписка : выберите подписку, которую хотите использовать, из раскрывающегося списка.

- Группа ресурсов : этот параметр заполняется автоматически, когда вы выбираете свою виртуальную сеть на этой странице.

Сведения об экземпляре

- Имя : назовите свой шлюз.Имя шлюза — это не то же самое, что имя подсети шлюза. Это имя создаваемого вами объекта шлюза.

- Регион : выберите регион, в котором вы хотите создать этот ресурс. Регион для шлюза должен быть таким же, как и в виртуальной сети.

- Тип шлюза : выберите VPN . VPN-шлюзы используют шлюз виртуальной сети типа VPN .

- Тип VPN : выберите тип VPN, указанный для вашей конфигурации.Для большинства конфигураций требуется тип VPN на основе маршрутов.

- SKU : выберите SKU шлюза из раскрывающегося списка. Артикулы, перечисленные в раскрывающемся списке, зависят от выбранного вами типа VPN. Дополнительные сведения о SKU шлюза см. В разделе SKU шлюза.

- Поколение : для получения информации о создании шлюза VPN см. SKU шлюза.

- Виртуальная сеть : в раскрывающемся списке выберите виртуальную сеть, в которую вы хотите добавить этот шлюз.

- Диапазон адресов подсети шлюза : это поле отображается только в том случае, если в вашей виртуальной сети нет подсети шлюза.Если возможно, сделайте диапазон / 27 или больше (/ 26, / 25 и т. Д.). Мы не рекомендуем создавать диапазон меньше / 28. Если у вас уже есть подсеть шлюза, вы можете просмотреть сведения о GatewaySubnet, перейдя в свою виртуальную сеть. Щелкните Подсети , чтобы просмотреть диапазон. Если вы хотите изменить диапазон, вы можете удалить и заново создать GatewaySubnet.

Общедоступный IP-адрес

Этот параметр определяет объект общедоступного IP-адреса, который связывается со шлюзом VPN.Общедоступный IP-адрес динамически назначается этому объекту при создании VPN-шлюза. Единственный раз, когда публичный IP-адрес изменяется, — это когда шлюз удаляется и создается заново. Он не меняется при изменении размера, сбросе или другом внутреннем обслуживании / обновлении вашего VPN-шлюза.

- Общедоступный IP-адрес : Оставьте Создать новый выбранным.

- Имя общедоступного IP-адреса : в текстовом поле введите имя экземпляра общедоступного IP-адреса.

- Назначение : шлюз VPN поддерживает только динамический.

- Включить активный-активный режим : выберите Включить активный-активный режим , только если вы создаете конфигурацию активного-активного шлюза. В противном случае оставьте этот параметр Отключено .

- Оставить Настройте BGP как Отключено , если ваша конфигурация специально не требует этого параметра. Если вам действительно нужен этот параметр, ASN по умолчанию — 65515, хотя его можно изменить.

Выберите Review + create , чтобы запустить проверку.

После прохождения проверки выберите Создать , чтобы развернуть шлюз VPN.

Для полного создания и развертывания шлюза может потребоваться до 45 минут. Вы можете увидеть статус развертывания на странице обзора вашего шлюза. После создания шлюза вы можете просмотреть назначенный ему IP-адрес, просмотрев виртуальную сеть на портале.Шлюз отображается как подключенное устройство.

Важно

При работе с подсетями шлюза избегайте связывания группы безопасности сети (NSG) с подсетью шлюза. Связывание группы безопасности сети с этой подсетью может привести к тому, что ваш шлюз виртуальной сети (VPN, шлюз Express Route) перестанет функционировать должным образом. Дополнительные сведения о группах безопасности сети см. В разделе Что такое группа безопасности сети?

Просмотр общедоступного IP-адреса

Вы можете просмотреть общедоступный IP-адрес шлюза на странице Обзор вашего шлюза.

Чтобы просмотреть дополнительную информацию об объекте общедоступного IP-адреса, щелкните ссылку имя / IP-адрес рядом с Общедоступный IP-адрес .

Создать шлюз локальной сети

Шлюз локальной сети — это особый объект, который представляет ваше локальное расположение (сайт) для целей маршрутизации. Вы даете сайту имя, по которому Azure может ссылаться на него, а затем указываете IP-адрес локального VPN-устройства, с которым вы будете создавать соединение.Вы также указываете префиксы IP-адресов, которые будут маршрутизироваться через шлюз VPN на устройство VPN. Указанные вами префиксы адресов — это префиксы, расположенные в вашей локальной сети. Если ваша локальная сеть изменится или вам нужно изменить общедоступный IP-адрес для VPN-устройства, вы можете легко обновить значения позже.

Создайте шлюз локальной сети, используя следующие значения:

- Имя: Site1

- Группа ресурсов: TestRG1

- Расположение: East US

На портале Azure в Поиск ресурсов, служб и документов (G + /) введите шлюз локальной сети .Найдите шлюз локальной сети в Marketplace в результатах поиска и выберите его. Откроется страница Создать шлюз локальной сети .

На странице Создание шлюза локальной сети укажите значения для шлюза локальной сети.

- Имя: Укажите имя для объекта шлюза локальной сети.

- Конечная точка: Выберите тип конечной точки для локального VPN-устройства — IP-адрес или полное доменное имя (полное доменное имя) .

- IP-адрес : Если у вас есть статический общедоступный IP-адрес, выделенный вашим поставщиком услуг Интернета для вашего VPN-устройства, выберите вариант IP-адреса и введите IP-адрес, как показано в примере. Это общедоступный IP-адрес VPN-устройства, к которому должен подключаться VPN-шлюз Azure. Если у вас нет IP-адреса прямо сейчас, вы можете использовать значения, показанные в примере, но вам нужно будет вернуться и заменить свой IP-адрес-заполнитель на общедоступный IP-адрес вашего VPN-устройства.В противном случае Azure не сможет подключиться.

- FQDN : если у вас есть динамический общедоступный IP-адрес, который может измениться через определенный период времени, обычно определяемый вашим интернет-провайдером, вы можете использовать постоянное DNS-имя со службой динамического DNS, чтобы указать на ваш текущий общедоступный IP-адрес. вашего VPN-устройства. Ваш VPN-шлюз Azure разрешит полное доменное имя, чтобы определить общедоступный IP-адрес для подключения.

- Адресное пространство относится к диапазонам адресов для сети, которую представляет эта локальная сеть.Вы можете добавить несколько диапазонов адресного пространства. Убедитесь, что указанные здесь диапазоны не перекрываются с диапазонами других сетей, к которым вы хотите подключиться. Azure перенаправит указанный диапазон адресов на IP-адрес локального VPN-устройства. Используйте здесь свои собственные значения, если вы хотите подключиться к локальному сайту, а не значения, показанные в примере .

- Настройте параметры BGP: Используйте только при настройке BGP. В противном случае не выбирайте это.

- Подписка: Убедитесь, что отображается правильная подписка.

- Группа ресурсов: Выберите группу ресурсов, которую вы хотите использовать. Вы можете создать новую группу ресурсов или выбрать уже созданную.

- Расположение: Расположение такое же, как Регион в других настройках. Выберите расположение, в котором будет создан этот объект. Вы можете выбрать то же расположение, в котором находится ваша виртуальная сеть, но это не обязательно.

Примечание

- Azure VPN поддерживает только один адрес IPv4 для каждого полного доменного имени.Если имя домена разрешается в несколько IP-адресов, VPN-шлюз Azure будет использовать первый IP-адрес, возвращенный DNS-серверами. Чтобы устранить неопределенность, мы рекомендуем, чтобы ваше полное доменное имя всегда разрешалось в один адрес IPv4. IPv6 не поддерживается.

- Azure VPN Gateway поддерживает кеш DNS, обновляемый каждые 5 минут. Шлюз пытается разрешить FQDN только для отключенных туннелей. Сброс шлюза также вызовет разрешение FQDN.

Когда вы закончите вводить значения, нажмите кнопку Create внизу страницы, чтобы создать шлюз локальной сети.

Настройте свое VPN-устройство

Для соединений типа «сеть-сеть» с локальной сетью требуется устройство VPN. На этом этапе вы настраиваете свое VPN-устройство. При настройке вашего VPN-устройства вам потребуются следующие значения:

- Общий ключ. Это тот же общий ключ, который вы указываете при создании соединения Site-to-Site VPN. В наших примерах мы используем базовый общий ключ. Мы рекомендуем вам создать более сложный ключ для использования.

- Общедоступный IP-адрес шлюза виртуальной сети.Вы можете просмотреть общедоступный IP-адрес с помощью портала Azure, PowerShell или интерфейса командной строки. Чтобы найти общедоступный IP-адрес вашего VPN-шлюза с помощью портала Azure, перейдите к Виртуальные сетевые шлюзы , затем выберите имя своего шлюза.

Чтобы загрузить скрипты конфигурации устройства VPN:

В зависимости от имеющегося у вас устройства VPN вы можете загрузить сценарий конфигурации устройства VPN. Дополнительные сведения см. В разделе Загрузка сценариев конфигурации устройства VPN.

Дополнительные сведения о конфигурации см. По следующим ссылкам:

Для получения информации о совместимых устройствах VPN см. Устройства VPN.

Перед настройкой устройства VPN проверьте наличие известных проблем совместимости устройств с устройством VPN, которое вы хотите использовать.

Ссылки на параметры конфигурации устройства см. В разделе Проверенные устройства VPN. Ссылки на конфигурацию устройства предоставляются для оптимального использования.Всегда лучше уточнять у производителя вашего устройства последнюю информацию о конфигурации. В списке показаны протестированные нами версии. Если вашей ОС нет в этом списке, возможно, эта версия совместима. Обратитесь к производителю устройства, чтобы убедиться, что версия ОС для вашего VPN-устройства совместима.

Обзор конфигурации устройства VPN см. В разделе Обзор конфигураций устройства VPN стороннего производителя.

Для получения информации о редактировании примеров конфигурации устройства см. Редактирование примеров.

Требования к криптографии см. В разделе О требованиях к криптографии и VPN-шлюзах Azure.

Для получения информации о параметрах IPsec / IKE см. Об устройствах VPN и параметрах IPsec / IKE для соединений шлюза VPN типа «сеть-сеть». Эта ссылка показывает информацию о версии IKE, группе Диффи-Хеллмана, методе аутентификации, алгоритмах шифрования и хеширования, времени жизни SA, PFS и DPD, а также другую информацию о параметрах, необходимую для завершения конфигурации.

Инструкции по настройке политики IPsec / IKE см. В разделе Настройка политики IPsec / IKE для S2S VPN или подключений VNet-to-VNet.

Чтобы подключить несколько VPN-устройств на основе политик, см. Раздел Подключение VPN-шлюзов Azure к нескольким локальным VPN-устройствам на основе политик с помощью PowerShell.

Создать VPN-соединение

Создайте VPN-соединение типа «сеть-сеть» между шлюзом виртуальной сети и локальным устройством VPN.

Создайте соединение, используя следующие значения:

- Имя шлюза локальной сети: Site1

- Имя подключения: VNet1toSite1

- Общий ключ: В этом примере мы используем abc123.Но вы можете использовать все, что совместимо с вашим оборудованием VPN. Важно то, что значения совпадают на обеих сторонах соединения.

Откройте страницу шлюза виртуальной сети. Вы можете перейти к шлюзу, перейдя в Имя вашей виртуальной сети -> Обзор -> Подключенные устройства -> Имя вашего шлюза , хотя существует и несколько других способов навигации.

На странице шлюза выберите Подключения .Вверху страницы Подключения выберите + Добавить , чтобы открыть страницу Добавить подключение .

На странице Добавить соединение настройте значения для вашего соединения.

- Имя: Назовите свое соединение.

- Тип подключения: Выберите Site-to-site (IPSec) .

- Шлюз виртуальной сети: Значение фиксировано, так как вы подключаетесь с этого шлюза.

- Шлюз локальной сети: Выберите Выберите шлюз локальной сети и выберите шлюз локальной сети, который вы хотите использовать.

- Общий ключ: значение здесь должно соответствовать значению, которое вы используете для своего локального VPN-устройства. В примере используется abc123, но вы можете (и должны) использовать что-то более сложное. Важно то, что значение, которое вы указываете здесь, должно быть тем же значением, которое вы указываете при настройке вашего VPN-устройства.

- Не устанавливайте флажок Использовать частный IP-адрес Azure .

- Оставьте Включить BGP снятым.

- Выберите IKEv2 .

- Остальные значения для подписки , группы ресурсов и расположения являются фиксированными.

Выберите OK , чтобы создать соединение. На экране вы увидите мигание Создание соединения .

Вы можете просмотреть соединение на странице Connections шлюза виртуальной сети.Статус изменится с Неизвестно на Подключение , а затем на Успешно .

Проверьте VPN-соединение

На портале Azure вы можете просмотреть состояние подключения к VPN-шлюзу Resource Manager, перейдя к подключению. Следующие шаги показывают один из способов перехода к вашему подключению и проверки.

В меню портала Azure выберите Все ресурсы или выполните поиск и выберите Все ресурсы на любой странице.

Выберите шлюз виртуальной сети.

В колонке шлюза виртуальной сети щелкните Подключения . Вы можете видеть статус каждого подключения.

Щелкните имя подключения, которое вы хотите проверить, чтобы открыть Essentials . В Essentials вы можете просмотреть дополнительную информацию о своем подключении. Статус — «Успешно» и «Подключено», когда вы установили успешное соединение.

Подключиться к виртуальной машине

Вы можете подключиться к виртуальной машине, развернутой в вашей виртуальной сети, создав подключение удаленного рабочего стола к вашей виртуальной машине. Лучший способ изначально проверить, что вы можете подключиться к виртуальной машине, — это подключиться, используя ее частный IP-адрес, а не имя компьютера. Таким образом, вы проверяете, можете ли вы подключиться, а не правильно ли настроено разрешение имен.

Найдите частный IP-адрес. Вы можете найти частный IP-адрес виртуальной машины, просмотрев свойства виртуальной машины на портале Azure или используя PowerShell.

Портал Azure. Найдите свою виртуальную машину на портале Azure. Просмотрите свойства виртуальной машины. Будет указан частный IP-адрес.

PowerShell — используйте этот пример для просмотра списка виртуальных машин и частных IP-адресов из ваших групп ресурсов. Вам не нужно изменять этот пример перед его использованием.

$ VMs = Get-AzVM $ Nics = Get-AzNetworkInterface | Где VirtualMachine -ne $ null foreach ($ Nic в $ Nics) { $ VM = $ VM | Где-Object -Property Id -eq $ Nic.VirtualMachine.Id $ Prv = $ Nic.IpConfigurations | Выбрать объект -ExpandProperty PrivateIpAddress $ Alloc = $ Nic.IpConfigurations | Выбрать объект -ExpandProperty PrivateIpAllocationMethod Запись-вывод «$ ($ VM.Name): $ Prv, $ Alloc» }

Убедитесь, что вы подключены к виртуальной сети с помощью VPN-подключения «точка-сеть».

Откройте Подключение к удаленному рабочему столу , набрав «RDP» или «Подключение к удаленному рабочему столу» в поле поиска на панели задач, затем выберите «Подключение к удаленному рабочему столу».Вы также можете открыть подключение к удаленному рабочему столу с помощью команды mstsc в PowerShell.

В «Подключение к удаленному рабочему столу» введите частный IP-адрес виртуальной машины. Вы можете нажать «Показать параметры», чтобы настроить дополнительные параметры, а затем подключиться.

Устранение неполадок подключения

Если у вас возникли проблемы с подключением к виртуальной машине через VPN-соединение, проверьте следующее:

Убедитесь, что ваше VPN-соединение успешно.

Убедитесь, что вы подключаетесь к частному IP-адресу виртуальной машины.

Если вы можете подключиться к виртуальной машине, используя частный IP-адрес, но не имя компьютера, убедитесь, что вы правильно настроили DNS. Дополнительные сведения о том, как работает разрешение имен для виртуальных машин, см. В разделе Разрешение имен для виртуальных машин.

Для получения дополнительных сведений о подключениях RDP см. Устранение неполадок подключений удаленного рабочего стола к виртуальной машине.

Дополнительные шаги

Добавить дополнительные подключения к шлюзу

Вы можете добавить дополнительные соединения при условии, что ни одно из адресных пространств не перекрывается между соединениями.

- Чтобы добавить дополнительное соединение, перейдите к шлюзу VPN, затем выберите Connections , чтобы открыть страницу Connections.

- Выберите + Добавить , чтобы добавить ваше соединение. Настройте тип подключения, чтобы он отражал либо виртуальную сеть — виртуальную сеть (при подключении к другому шлюзу виртуальной сети), либо сеть — сеть.

- Если вы подключаетесь с помощью Site-to-site и еще не создали шлюз локальной сети для сайта, к которому хотите подключиться, вы можете создать новый.

- Укажите общий ключ, который вы хотите использовать, затем выберите OK , чтобы создать соединение.

Изменить размер шлюза, артикул

Существуют определенные правила относительно изменения размера и изменения SKU шлюза. В этом разделе мы изменим размер SKU. Дополнительные сведения см. В разделе Параметры шлюза — изменение размера и номера SKU.

Перейдите на страницу конфигурации для шлюза виртуальной сети.

Выберите стрелки для раскрывающегося списка.

Выберите артикул из раскрывающегося списка.

Сброс шлюза

Сброс VPN-шлюза Azure полезен, если вы потеряете возможность подключения к локальной сети VPN в одном или нескольких туннелях VPN типа «сеть-сеть». В этой ситуации все ваши локальные VPN-устройства работают правильно, но не могут устанавливать туннели IPsec с VPN-шлюзами Azure.

На портале перейдите к шлюзу виртуальной сети, который вы хотите сбросить.

На странице шлюза виртуальной сети выберите Сброс .

На странице Сброс выберите Сброс . После ввода команды текущий активный экземпляр VPN-шлюза Azure немедленно перезагружается. Сброс шлюза вызовет разрыв VPN-подключения и может ограничить анализ первопричин проблемы в будущем.

Дополнительные рекомендации по настройке

КонфигурацииS2S можно настроить различными способами.Дополнительные сведения см. В следующих статьях:

Очистить ресурсы

Если вы не собираетесь продолжать использовать это приложение или переходить к следующему руководству, удалите эти ресурсы, используя следующие шаги:

Введите имя своей группы ресурсов в поле Search в верхней части портала и выберите его в результатах поиска.

Выберите Удалить группу ресурсов .

Введите свою группу ресурсов для Ввести ИМЯ ГРУППЫ РЕСУРСОВ и выберите Удалить .

Следующие шаги

После того, как вы настроили соединение S2S, вы можете добавить соединение P2S к тому же шлюзу.

Как переключиться на HTTPS — Полное руководство для пользователей WordPress, не использующих код

Возможно, вы уже знаете: Google ставит перед собой задачу перевести ВСЕ веб-сайты в Интернете на SSL.

Они постепенно внедряют все больше и больше способов заставить вас обезопасить свои сайты.Довольно скоро они будут отображать предупреждения на ВСЕХ веб-сайтах в Chrome, которые не поддерживают HTTPS.

Теперь вы не хотите, чтобы на вашем веб-сайте или на веб-сайтах ваших клиентов появлялись страшные предупреждения « Not Secure » для посетителей. То есть однозначно плохо для бизнеса!

Итак, результат таков: , если вы еще этого не сделали, вам понадобится для переключения ваших сайтов WordPress на SSL.

И в этом видео, специально предназначенном для вас, как не кодировщика, я собираюсь показать вам, как сделать переход как можно проще.Я также покажу вам, как избежать всех различных потенциальных ловушек, с которыми сталкивается так много людей, — не запутайтесь!

Посмотрите видео:

Извините, бесплатный чит-лист, который я упомянул в видео, больше не доступен.

Проблемы, подводные камни

Теперь переход на SSL стал проще и дешевле, чем раньше — фактически, теперь это бесплатно! — но это процесс, о котором вам все равно нужно быть очень осторожным.

Проблемы, которые я вижу все время, включают:

- Вы включаете переключатель, а по-прежнему не видит безопасный замок .Я покажу вам, как этого избежать.

- Если вы не выполните переключение должным образом, потеряете рейтинг сайта в поисковой системе — плохие времена. Мы позаботимся о том, чтобы этого не произошло.

- Вы, , теряете все свои социальные сети , если они есть на вашем сайте, что определенно нанесет ущерб вашему эго, если ничто иное.

- Также люди часто забывают обновить действительно важные внешние службы , не осознавая этого, пока не становится слишком поздно.

Вот что нас ждет…

- Я быстро объясню, что такое SSL и почему для ваших сайтов действительно стоит использовать HTTPS.

- Я расскажу, что делает Google, чтобы вынудить вас переключиться на .

- Я покажу вам точно , как очень легко переключить ваши сайты WordPress с HTTP на HTTPS , избегая всех типичных ошибок.

Все это будет нацелено на вас, как на не кодировщика, использующего WordPress с такими инструментами, как конструктор страниц Elementor.

Что такое SSL?

SSL означает Secure Sockets Layer…. но все, что вам нужно знать, это то, что если веб-страница использует SSL, то при ее посещении в адресной строке отображается https, а не http, и вы видите красивый замок.Это дает посетителям ваших сайтов теплое нечеткое чувство безопасности.

Если страница использует SSL, то есть ее URL-адрес начинается с https , тогда зашифровываются все данные , поступающие на ваш сайт и с него: не только пароли и данные кредитной карты, но и весь контент и код.

Теперь есть множество веских причин использовать SSL для всего сайта, даже если вы не передаете конфиденциальные данные.

И я говорю не только потому, что мистер Google говорит вам об этом … хотя это довольно , чтобы продолжить работу, я должен признать …

Почему SSL такой отличная идея?

SSL имеет все необходимое для этого:

- Данные, передаваемые на ваш сайт и с вашего сайта , не могут быть перехвачены или изменены. Например, когда вы входите в WordPress, ваше имя пользователя и пароль обычно просто отправляются в виде обычного текста, который любой может прочитать, если захочет. Это не хорошо?

- SSL обеспечивает огромный уровень доверия и доверия к вашему веб-сайту. в целом — посетители видят этот замок и благодаря ему им удобнее.

- И очень важной причиной является производительность — если ваш сайт использует SSL, то он автоматически запускается по HTTP / 2, если ваш хост его поддерживает.Я не буду вдаваться в подробности, что такое HTTP / 2 в этом видео, но просто знаю, что он намного быстрее, чем утомительный старый HTTP / 1. Сайты, не использующие SSL, просто не могут использовать HTTP / 2, а это означает, что вы теряете множество преимуществ в скорости загрузки страницы.

Google означает бизнес

Итак, Google старается как можно скорее убедиться, что ВСЕ веб-сайты — да, в том числе и ваш — используют SSL.

Это началось в 2014 году , когда они объявили, что безопасные сайты будут иметь некоторое повышение рейтинга. Уже тогда они заявляли, что намерены как можно скорее внедрить HTTPS «повсюду».

Начиная с октября 2017 года, любые страницы, содержащие поля формы, вызывают предупреждение «небезопасно» , а не только поля пароля или кредитной карты.

Мы говорим о таких вещах, как окна поиска и формы комментариев в блогах, или запрашиваем ваше имя в форме поддержки и тому подобное.

Сейчас это только в Google Chrome, но, учитывая, что Chrome используется почти 60% веб-пользователей (, октябрь 2017 г., )… это большая большая сделка для .

И довольно скоро, вероятно, в 2018 году, они покажут «Не защищено» на всех страницах HTTP .

Таким образом, даже если у вас нет форм на ваших страницах, ваш веб-сайт все равно может быть помечен браузером Chrome как небезопасный.

Ой.

Как переключить сайт WordPress на HTTPS

Теперь, конечно, самое простое решение в будущем — это запускать каждый сайт, который вы создаете, на SSL, с самого начала. Даже если вы разрабатываете сайт, который еще не работает, вы все равно можете использовать SSL.

Локальный инструмент разработки, такой как Local by Flywheel, который мне очень нравится, позволяет вам иметь ваши локальные сайты WordPress на вашем собственном компьютере как HTTPS, что означает, что это действительно просто, когда вы также переносите сайт в активный домен по HTTPS.

Но здесь я покажу вам , как переключиться с существующего HTTP-сайта . Так что, если вы еще не переключились — вам нужно. И как можно скорее.

Для начала краткий обзор того, что мы собираемся сделать:

- Получить и установить бесплатный сертификат SSL , чтобы ваш сайт мог работать на HTTPS.

- Переключите WP на использование HTTPS и , вместо этого перенаправьте все старые HTTP-страницы на новые блестящие защищенные версии HTTPS.

- Обновите все жестко заданные ссылки на старые HTTP-страницы, которые есть в вашем контенте, сообщениях в блогах, страницах.

- Устраните ужасную проблему «смешанного содержания» , из-за которой на вашем новом безопасном сайте не отображается замок в адресной строке.

- Исправьте настройки в вашем CDN , если вы его используете. Не волнуйтесь, если нет.

- Устранение проблем с внешними службами , такими как социальные сети, Google Analytics, Google Search Console и тому подобное.

Не торопитесь переключать сайт на SSL. У вас должно быть достаточно времени, чтобы убедиться, что вы сделали все правильно и прошли все этапы.

Извините, бесплатная шпаргалка, которую я упоминаю в видео, больше не доступна.

Хорошо… многое нужно покрыть. Поехали.

1. Приобретите и установите сертификат SSL для своего домена

Чтобы ваш сайт мог использовать SSL, ему необходим сертификат SSL.

Раньше было так, что если вы хотели, чтобы ваш сайт был на SSL, вам нужно было платить за SSL-сертификат не менее 100 долларов в год. Вы можете по-прежнему платить за сертификат, если хотите, но самый простой и бесплатный способ в наши дни — все мы любим бесплатные — через службу Let’s Encrypt.

Let’s Encrypt предоставляет бесплатные сертификаты SSL, чтобы устранить любые предлоги для обеспечения безопасности ваших сайтов.

Вы получаете бесплатный сертификат через панель управления вашего хоста , поэтому ваш хост должен фактически поддерживать Let’s Encrypt. Вы не можете настроить это самостоятельно.

Его поддерживают 2 моих любимых хоста: SiteGround и Flywheel. Скорее всего, ваша хостинговая компания тоже.

В качестве примера, SiteGround использует cPanel , как и многие другие хостинговые компании, поэтому вы должны просто войти в свою cPanel, перейти в Let’s Encrypt и следовать инструкциям.Просто выберите нужный домен из списка.

Flywheel имеет собственную красивую настраиваемую панель управления, поэтому вы можете легко получить здесь свой сертификат SSL для своего домена.

Если ваш хост не поддерживает Let’s Encrypt? Спросите их. Один из моих клиентов попросил свою хостинговую компанию разобраться с этим за него, и они это сделали, хотя еще не рекламируют поддержку Let’s Encrypt.

Теперь у вас должен быть установлен SSL-сертификат для вашего домена, что означает, что вы действительно можете посещать свои страницы с HTTPS впереди.

Но… это только начало.

2. Переключите WP на HTTPS и перенаправьте все на HTTPS.

Теперь нам нужно сообщить WordPress, что сайт теперь находится на HTTPS , а также перенаправить старые URL-адреса HTTP на новые блестящие версии HTTPS.

Это особенно важно для поисковых систем, таких как Google. Если вы сделаете это неправильно, они не поймут, что все URL-адреса вашего сайта теперь изменились, что может вызвать больших проблем с рейтингом вашей поисковой системы.

Примечание. Мы не делаем копию сайта для новой отдельной версии или чего-то еще. Сайт по-прежнему находится на том же месте.

Прежде чем мы сделаем что-либо еще, вам нужно позаботиться о трех вещах:

- Очистить все кеши , которые могут быть запущены с программным обеспечением для кэширования, затем деактивировать все плагины кеширования или кеширование, которое есть на сервере. Вы можете снова включить его, когда все это будет завершено.

- Если вы используете CDN, например KeyCDN или Cloudflare, я бы посоветовал на данный момент отключить CDN на своем сайте. , поскольку это отдельная проблема, о которой я расскажу позже.А потом….

- Сделайте резервную копию! Я использую UpdraftPlus для резервного копирования своих сайтов WordPress, но все, что вы используете, резервное копирование, резервное копирование, BACKUP !

Вы сделали резервную копию, верно?

Хорошо, есть несколько способов выполнить этот шаг, если вы не кодируете и вам неудобно возиться на сервере.

Вариант 1. Если на вашем хосте есть опция «Force SSL».

Во-первых, если у вас есть хост, у которого есть опция «Force SSL», лучше использовать эту опцию.

Например, SiteGround имеет плагин SG Optimizer, и в нем есть возможность принудительно использовать HTTPS. Просто нажмите на нее, и трафик вашего сайта будет перенаправлен на безопасное соединение HTTPS.

Возможно, вам также придется перейти в «Настройки »> «Общие» в WordPress и изменить и свои настройки URL-адреса на HTTPS. Но если это уже решено, тогда отлично!

Если вы используете Flywheel , у них также есть опция принудительного SSL.Это также перенаправляет весь трафик на новую версию HTTPS на уровне сервера, что идеально.

Снова зайдите в Настройки> Общие и измените оба URL-адреса на HTTPS.

Если они неактивны и вы не можете их изменить, свяжитесь со службой поддержки Flywheel и спросите их — не волнуйтесь, все по-прежнему будет работать правильно. В любом случае они выполняют перенаправления до этапа настройки.

Проверьте на своем собственном хосте, есть ли у них аналогичная опция для принудительного использования SSL.

Просто будьте осторожны: , если ваш сайт загружает небезопасный контент — это означает, что в вашем коде или контенте есть ссылки, которые все еще ссылаются на небезопасные URL-адреса HTTP, например изображения или рекламные объявления — тогда этот контент больше не загружается, поэтому , например, у вас могут быть исчезающие изображения . Мы исправим это дальше.

Вариант 2: Если ваш хост НЕ имеет опции «Принудительный SSL».

На данный момент, если ваш хост не предлагает принудительную опцию SSL, вы должны использовать вместо этого плагин WordPress.

Если это вы, то просто установите и активируйте плагин Really Simple SSL. Это также изменяет настройки URL-адреса вашего сайта WordPress и перенаправляет старые URL-адреса HTTP на новые HTTPS-адреса. Он также выполняет некоторые умные проверки того, как настроен ваш сервер, чтобы настроить все наилучшим образом для вас.

Просто не устанавливайте Really Simple SSL, если вы включили опцию Force SSL в панели управления хостингом или в плагине, предоставленном хостинговой компанией.

Вы не хотите, чтобы одновременно выполнялись 2 множества переадресации.

3. Обновите жестко заданные HTTP-ссылки