WordPress-сайт: как установить SSL-сертификат

2.4KGoogle уже предупредил, что защищенные сайты получат преимущества при ранжировании в поисковой выдаче. Это означает, что сайт может быть оценен выше, если его доменное имя начинается с префикса «HTTPS:». Данный тип протокола защищает посетителей сразу от нескольких видов мошенничества за счет шифрования данных. Что значительно затрудняет «отслеживание» и кражу информации. Если вы хотите защитить своих пользователей и улучшить ранжирование страниц, то установка даже бесплатного SSL сертификата для сайта на WordPress является одним из самых простых способов.

Стоимость SSL-сертификата будет зависеть от услуг хостинга. Также необходимо учитывать то, какой SSL-сертификат вам нужен. Например, стандартный сертификат для личных и бизнес сайтов может стоить значительно дешевле по сравнению с более надежным сертификатом для электронной коммерции.

Установка SSL-сертификата на WordPress относительно проста. За короткий промежуток времени можно выполнить все необходимые действия и предложить своим посетителям безопасные страницы.

Перед тем, как установить SSL сертификат на сайт, нужно понимать, что все изменения, связанные с редиректами, можно внести вручную. Но намного проще использовать специализированный плагин.

Для начала необходимо приобрести SSL-сертификат у своего хостинг-провайдера. Некоторые сервисы позволяют передавать сертификат третьим лицам. Но сначала стоит убедиться, чтобы у вас еще нет SSL-сертификата. На определенных тарифных планах хостинга можно установить SSL-сертификат по умолчанию.

После того, как вы приобрели SSL-вертификат, его необходимо установить. Если у вас хостинг с неограниченным количеством доменов и вы запускаете несколько сайтов, то нужно выбрать, какой из них получит только что купленный SSL-сертификат.

Используя специализированный плагин, можно переложить на него большую часть работы. Многие из них автоматически вносят необходимые изменения сразу после приобретения SSL сертификата для сайта. Некоторые специализированные плагины полностью автоматически настраивают сайт сразу после собственной активации — от вас не требуется никаких действий. Ниже приводится несколько лучших WordPress-плагинов для установки SSL-сертификата:

Этот плагин не требует дополнительной настройки после установки и активации. Он автоматически внесет необходимые изменения в файл .htaccess, если на сайте обнаружен SSL-сертификат.

Для тех, кто использует Cloudflare для SSL, этот плагин автоматически внесет необходимые изменения, а также решит распространенную проблему перенаправления циклов. Это один из тех плагинов, которые автоматически вносят все изменения сразу после собственной установки и активации.

Плагин, предназначенный для перенаправления доступа к страницам и записям с HTTP на защищенный HTTPS. Он автоматически перенаправляет весь трафик сайта на нужный контент. Кроме этого плагин вносит все необходимые изменения автоматически. Так что установите его перед тем, как купить SSL сертификат для сайта.

После установки плагина для управления SSL нужно будет изменить настройки WordPress. Перейдите в раздел «Настройки» в панели администрирования. Здесь вы увидите текстовое поле «Адрес сайта». Убедитесь, что префикс вашего домена — «https». Это поможет перенаправить пользователей на защищенный контент и решит сразу несколько проблем с записями и страницами, которые отображаются не правильно.

Если хотите изменить файл .htaccess вручную, то нужно будет ввести простой код. Откройте файл .htaccess в редакторе и введите следующие строки:

<lfModule mod_rewrite.c>

RewriteEngine On

RewriteCond%{SERVER_PORT} 80

RewriteRule ^(.*)$ https://yourdomain.com/$1 [R,L]

</lfModule>Настройка SSL-сертификата на WordPress — это проще, чем вы думаете. Его использование позволит посетителям чувствовать себя уверенно на страницах вашего ресурса. Представьте, как это улучшит маркетинговые возможности. Ваш контент станет более доступным по сравнению с конкурентами.

Какие меры безопасности вы используете на своем WordPress-сайте? Считаете ли вы, что затраты на установку SSL сертификата на сайт оправдывают себя?

Данная публикация представляет собой перевод статьи «How to Install a SSL Certificate On Your WordPress Site» , подготовленной дружной командой проекта Интернет-технологии.ру

www.internet-technologies.ru

Настройка SSL сертификата на сайте: как избежать ошибок

Чтобы настроить SSL сертификат, один из наших клиентов, Алексей, следовал пошаговому руководству, и, казалось, все прошло хорошо. Но позже начали появляться негативные последствия, например, длительное время загрузки, частичная недоступность веб-сайта. Все это очень расстроило Алексея, так как от установки SSL сертификата он ожидал только улучшение работы своего веб-проекта. Наша поддержка решила разобраться с ошибками конфигурации и помочь Алексею на самом деле защитить данные посетителей его сайта.Если настроить SSL неверно, пользы не будет даже от наилучшего сертификата

Следуя политике безопасности информации, Алексей решил защитить свой веб-проект, в т.ч. зашифровать передаваемые данные с помощью SSL сертификата. И хотя это не интернет-магазин и не финансовое учреждение, все же на сайте имеется область регистрации и авторизации в личный кабинет, где обрабатываются заказы. Так как пользователи здесь оставляют свои контактные данные, шифрование давало Алексею не только конкурентное преимущество, но и действительно было необходимо для защиты информации пользователей. Алексей выбрал SSL сертификат от поставщика, обещавшего самый высокий уровень защиты за несколько кликов. Изучив информацию, Алексей понял, что простого сертификата с проверкой только домена будет недостаточно. Он выбрал решение среднего класса и заказал SSL сертификат с проверкой компании. Ранее мы уже рассматривали разные уровни валидации. Пройдя проверку и получив файлы сертификата, Алексей взялся за его установку. Он шаг за шагом следовал руководству по установке. Но что-то пошло не так… Страница начала загружаться медленней, временами была недоступной, и, как выяснилось в тесте от Qualys SSL Labs, не была действительно защищенной. Что же произошло?Ошибки конфигурации из-за устаревшего руководства

Алексей связался с нами и прислал результаты теста SSL-сервера, так как ему они были не совсем понятны. Мы также попросили Алексея прислать нам руководство, по которому он устанавливал SSL сертификат. При этом оказалось, что в инструкции не учитывалось актуальное положение в дел в области безопасности, в связи с чем многие пользователи оставались в опасности, даже с установленным сертификатом. Например, в инструкции отсутствовало указание, что нужно отключить SSL 3-й версии. Уже давно известно о небезопасности протоколов шифрования SSLv3 и RC4, и существует достаточно альтернатив для них. В октябре 2015 года поисковый гигант Google решил попрощаться с этими небезопасными стандартами. Поэтому мы посоветовали Алексею отключить эти SSL-протоколы и использовать TLS в версиях 1.0, 1.1 и 1.2.Конфигурация SSL при обмене ключами

Далее мы проанализировали, как происходит обмен ключами. SSL-тест от Qualys для этого позволяет смоделировать процесс рукопожатия. Выяснилось, что поддержка SNI была включена, а вот от прямой секретности Алексей отказался. Прямая секретность (сокращенно – PFS, от «Perfect Forward Секретность») — это функция, которая использует ключа сеанса для того, чтобы в ретроспективе нельзя было расшифровать передаваемые сообщения. После окончания сессии ключ сеанса удаляется и связь остается в секретности. Подробнее вы узнаете в нашей статье «Настройка прямой секретности». Далее мы объяснили Алексею, что срок действия сертификата, доверенность центра сертификации, а также используемые алгоритмы хэширования также влияют на оценку. Алексей выбрал очень хороший SSL сертификат, поэтому к достижению хорошей оценки оставалось всего несколько шагов. На самом деле, сертификаты EV с расширенной проверкой оцениваются выше, это Алексей знал и ранее, но позволил себе сэкономить. Тем не менее, он проследил, чтобы при выпуске сертификата использовался длинный приватный ключ, который он сам хранит на защищенном компьютере. Алексей защитил сертификатом имена пользователей и пароли, как он и планировал. Но ошибки в настройке SSL могут сделать даже наилучший сертификат бесполезным.Cookies также следует защищать

Алексей решил использовать файлы Cookies. Он добавил соответствующее предупреждение для посетителей сайта и указал на использование этого технологии в Политике конфиденциальности. Тем не менее, он не заметил одну деталь: файлы cookies также необходимо защищать, в противном случае возрастает возможность проведения MITM-атаки. С помощью специальных флагов можно установить, будут ли cookies передаваться по защищенному HTTPS-соединению или по незащищенному HTTP-соединению. Если не установить флаги безопасности, происходит следующее: пользователь обращается к вашему сайту по HTTPS и cookie начинает свою работу, т.е. отслеживает действия этого пользователя. Позже, посетитель возвращается, но на этот раз он обращается к сайту по HTTP. Cookie по-прежнему отправляется к веб-приложению. В такой ситуации злоумышленник может отследить cookie, выдать себя за пользователя, и свободно действовать от его имени.Использование HSTS для устранения ошибок

Как мы видим, возможность управлять зашифрованными сайтами через HTTP, то есть по незащищенному каналу, открывает большую дыру в безопасности. Эту проблему можно решить с помощью механизма HSTS. HSTS (сокращенно от «HTTP Strict Transport Security») – это технология, которая принудительно активирует защищенное HTTPS-соединение. Все современные браузеры используют HSTS как стандарт. Активированный HSTS устанавливает, что (HTTP-)сервера должны использовать защищенное соединение. Также HSTS-стандарт обязывает прикладные программы взаимодействовать с сайтом только по зашифрованному каналу. В двух словах: HSTS предотвращает использование HTTP и активирует HTTPS-соединение.OCSP для увеличения секретности

SSL сертификат Алексея содержит URL-адрес ответчика OCSP, которым управляет центр сертификации, выдавший SSL сертификат. Этот URL-адрес проверяется браузерами при установлении соединения с сайтом по протоколу HTTPS, чтобы определить, не отозван ли сертификат. Таким образом, можно исключить его неправомерное использование. После того, как соединение с веб-сайтом установлено, отправляется следующий запрос на OCSP-ответчик. Даже это краткое описание процесса показывает, что дополнительное соединение с ответчиком обеспечивает более высокий уровень секретности. С помощью метода «OCSP-Степлинг» можно решить проблемы, вызванные OCSP. Через определенные промежутки времени, например, каждый час, веб-сервер получает OCSP-ответ о состоянии собственного сертификата. Этот ответ отправляется непосредственно браузеру пользователя при первичном рукопожатии. Соединение между браузером пользователя и OCSP-ответчиком с этой целью не требуется. Безопасность процесса обеспечивается тем, что ответ OCSP–ответ всегда подписан OCSP-ответчиком центра сертификации, и эту подпись проверяет браузер.HPKP — пиннинг открытого ключа

Можно ли доверять сертификату из цепочки корневого и промежуточных сертификатов? Чтобы получить ответ на этот вопрос, используется процедура, называемая HPKP, сокращенно от HTTP Public Key Pinning. Пиннинг открытого ключа позволяет определить, когда открытый ключ сертификата был изменен для определенного хоста. Это может произойти со скомпрометированными сертификатами. Таким образом, HPKP становится механизмом, который проверяет подлинность сертификатов SSL/TLS.Правильная настройка SSL сертификата: инструкции, которым можно доверять

Конечно же, инструкциям по установке доверять можно и нужно, но они должны быть актуальными. Следующие рекомендации из надежных источников помогут вам избежать ошибок: SSL/TLS Deployment Best Practices от Qualys «Защитите свой сайт с помощью HTTPS» от Google «Security/Server Side TLS» от Mozilla Документация IETFОбщие рекомендации

Следующие рекомендации носят общий характер и, следовательно, служат в качестве ориентира:- используйте безопасное HTTPS-соединение для всех веб-сервисов;

- автоматическое перенаправление: чтобы избежать незашифрованных обращений к серверу, настройте автоматическое перенаправление на HTTPS-версию;

- библиотеки TLS: полагайтесь только на последние версии. При использовании TLS вы никого не исключаете, но если вы применяете незащищенный SSL, вы также включаете и потенциальных хакеров;

- настройте HSTS, чтобы гарантированно исключить незашифрованные соединения. Это можно сделать двумя способами: во-первых, вы можете дополнить заголовок HSTS так, чтобы браузер обращался только к HTTPS-версии сайта. Во-вторых, вы можете поместить свой сайт в список предварительной загрузки HSTS. Он оповещает современные браузеры, что HTTP-обращения необходимо автоматически перенаправлять на HTTPS;

- заказывайте SSL/TLS сертификаты только на доверенных сайтах;

- лучше всего заказывайте SSL сертификаты с расширенной проверкой (Extended Validation). Они повышают доверие посетителей к достоверности вашего сайта;

- убедитесь, что ваш поставщик SSL сертификатов быстро заменит их в случае компрометации. В важности этого аспекта мы убедились после необходимости массово менять сертификаты вследствие Heartbleed;

- используйте такие механизмы, как PFS, чтобы не допустить расшифровку данных в ретроспективе, если их удалось заполучить.

Добавление SSL-сертификата на хостинг

Добавление SSL-сертификата на хостингДобавление SSL-сертификата на хостинг

Внимание! Из соображений безопасности, папка с сертификатом не должна быть доступна по вашему домену.

Все обозначения, такие как domain.ru, необходимо заменить на ваш домен, для которого устанавливаете SSL-сертификат.

Содержание

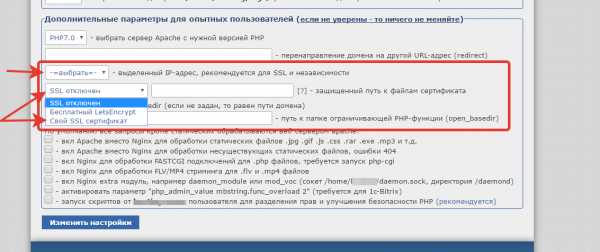

Настройка SSL

Зайдите в панель хостинга, раздел WebFTP.

В корне аккаунта создайте папку

ssl.В нее загрузите файл SSL-сертификат (

domain.ru.crtотправлен на e-mail сразу после подтверждения владельца домена) и файл ключа (domain.ru.keyвыдан в биллинге при заказе сертификата)Перейдите в раздел Домены → настройки.

В настройках домена найдите пункты:Выделенный IP-адрес — выберите выделенный адрес, заказать его возможно через биллинг. После указания выделенного IP-адреса обновление кеша DNS занимает в среднем 1-4 часа.

- Выбор SSL сертификата — в выпадающем меню выбираем

Свой SSL сертификат, рядом в поле прописывается путь к папке (в которой находятся файлы SSL-сертификата).

Нажимаем Изменить настройки

Нюансы, которые могут возникнуть при работе с сертификатом

- Необходимо загружать тот ключ, который был предоставлен во время оформления заказа SSL-сертификата (

domain.ru.key), любой другой работать не будет. Повторно ключ можно скачать через биллинг панель, напротив заказа меню Управление → Управление SSL. - В случае, если при создании сертификата сервис сертификации предоставил несколько файлов (например:

domain.ru.ca-bundle,AddTrustExternalCARoot.crt,UTNAddTrustSGCCA.crt,domain_ru.crt), надо загрузить все файлы на хостинг, в папкуsslи через панель хостинга, раздел WebFTP, открыть файлdomain_ru.crtи скопировать содержание всех файлов в самом низу. - После добавления содержимого всех файлов в

domain_ru.crtнадо изменить имя этого файла наdomain.ru.crt

Важно

Содержимое файла domain_ru.crt обязательно должно быть сверху, а содержимое файла AddTrustExternalCARoot.crt должно быть внизу. Всю работу с копированием и вставкой содержимого crt-файлов рекомендуется осуществлять через панель хостинга, т.к. на компьютере текстовые редакторы могут повредить содержимое при сохранении.

Перенаправление с http:// на https://

Если используемая CMS не имеет встроенных функций, позволяющих изменить основной адрес веб-сайта с http:// на https://, вы можете настроить принудительный редирект с помощью файла .htaccess.

Для этого в корневой директории веб-сайта создайте файл .htaccess или, если он уже есть, разместите в нём указанные строки в самом начале файла:

RewriteEngine On

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]webhost1.ru

Как установить SSL сертификат

В данной статье немного рассмотрим SSL сертификат и как его приобрести.

Обратите внимание!

— Если вы приобретаете SSL для работы магазина ВКонтакте, вам нужно покупать SSL для адреса вида «vk.домен», например vk.mysite.ru

— Если вы приобретаете SSL для работы магазина facebook, вам нужно покупать SSL для адреса вида «fb.домен», например fb.mysite.ru

— Если вы приобретаете SSL для работы платёжного сервиса, обратите внимание что для работы платёжного сервиса «Касса от ЯндексДенег» для сайтов на облаке (только), нет необходимости приобретать SSL

— Вы можете заказать покупку и установку SSL сертификата под ключ (на 1 или 2 года) — вот тут https://www.advantshop.net/services

Немного о Secure Sockets Layer (SSL)

SSL (англ. Secure Sockets Layer — уровень защищённых сокетов)

SSL — это криптографический протокол, который обеспечивает безопасность связи. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений.

SSL необходим для работы приложения ВКонтакте и Facebook. Совсем недавно требование наличия SSL сертификата стало обязательным условием работы магазина в соц сетях.

SSL сертификат необходимо приобретать отдельно, за отдельную стоимость. Сертификат, в зависимости от типа, присваивается только к конкретной А записи.

Пример:

Если магазин открывается как с www, по www.mysite.com, так и без www, по mysite.com, то SSL сертификат можно прикрепить только для одного из вариантов, либо приобрести 2 сертификата для каждого варианта. На страницы сайта и всякого рода ссылки данное правило не влияет, речь идет только о доменном имени, о А-записях.

При использовании SSL сертификата вы так же обращаетесь к странице не по http:// протоколу, а по https:// (добавляется буква s, secure)

Примеры сайтов с SSL сертификатом:

Необходимые данные для сертификата

Главное требование которое нужно сделать до покупки сертификата — это создать (или проверить наличие) почтового ящика вида admin@домен.ru. Если такого почтового ящика у вас нет, то стоит заняться его созданием, т.к. без него не получиться завершить процедуру регистрации SSL сертификата.

Вот инструкция по подключению почты на домене, в ряде случаев она может вам помочь.

Если данный email есть, то можно переходить к процедуре покупки сертификата.

Покупка SSL

Процедура покупки сертификата считается относительно сложным процессом, и требует четкого соблюдения ряда правил. Если Вам, как владельцу магазина «быстро и просто нужен сертификат», то для этого мы специально ввели услугу покупки и установки сертификата под ключ, т.е. наш специалист поддержки запросит все необходимые данные, создаст почту на домене, зарегистрирует SSL сертификат и корректно установит его на сайт (к магазину или воронки). Вы оплачиваете один раз, и далее дело за нами, услуга доступна в разделе услуги, вот тут — https://www.advantshop.net/services

Но, если, всё же, Вы по какой-то причине, решили сами пройти все этапы и самостоятельно зарегистрировать сертификат, то тут мы опишем шаги.

И так, чтобы зарегистрировать SSL, нам нужно приобрести сертификат через регистратора доменов, например https://www.reg.ru/

Сравнение сертификатов — https://www.reg.ru/ssl-certificate/

Перед покупкой, зарегистрируйтесь на сайте, авторизуйтесь (войдите в личный кабинет), в противном случае регистрироваться нужно будет прямо во время покупки сертификата.

Обратите внимание!

Браузер Chrome, а так же смежные проекты на его базе (Opera, Microsoft Edge, Yandex Browser) отказываются от поддержки сертификатов выданных центром Symantec®, так же, все суббренды (GeoTrust®, Equifax®, Thawte®, RapidSSL® и VeriSign® включая сам Symantec®)

с 1 декабря 2017 года не считаются доверенными — мы крайне не рекомендуем их приобретать.Подробнее тут, и https://support.google.com/chrome/a/answer/7662561?hl=ru

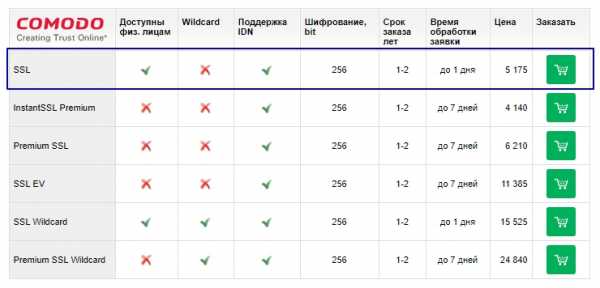

На данный момент мы рекомендуем к выбору сертификата из брендов Comodo, GlobalSign или TrustWave.

Для интернет магазина вполне подойдет сертификат от Comodo, под названием “Comodo SSL” рассмотрим его как пример.

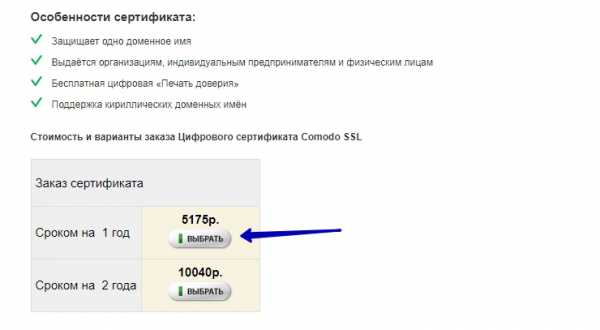

Рисунок 2. Выбор типа сертификата. Цены на скриншоте могут отличатся как вверх так и вниз.

Рисунок 2.1 Выбор срока действия для сертификата.

Нажимайте на “выбрать”

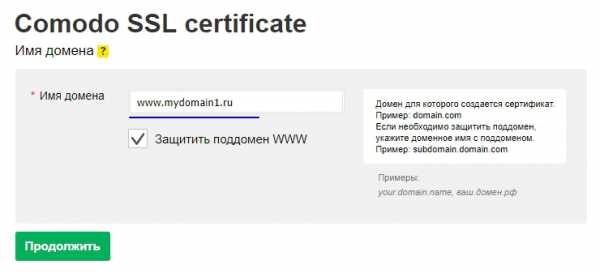

На следующем шаге нужно выбрать доменное имя для которого будет создаваться SSL сертификат

Рисунок 3. Выбор адреса для сертификата.

Далее, если вы не зарегистрированы, нужно зарегистрироваться либо авторизоваться для продолжения покупки.

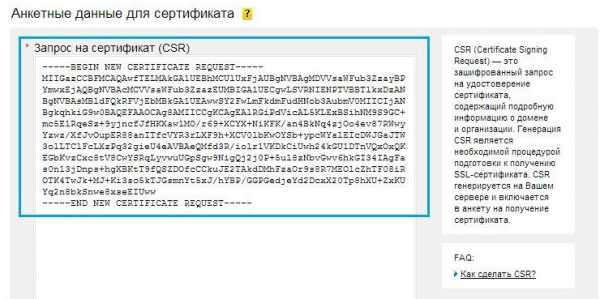

Далее на следующей странице необходимо заполнить поля. Самое первое из них, это поле “Запрос на сертификат (CSR)”

Для получения CSR запроса, можно (рекомендуем) воспользоваться встроенной функцией генерации запроса прямо на сайте reg.ru.

Для этого нажимаем на кнопку «Получить CSR автоматически» и переходим на страницу генерации, где указываем данные, и, самое главное, сохраняем результат в 2 отдельных тестовых файла.

Это очень важно!

Сохраните (скопировать текст и вставить) коды приватного ключа и запроса.

Если вы пропустите сохранение, восстановить эти данные уже не получится, придется заново перевыпускать весь сертификат.

После генерации и обязательного сохранения кода приватного ключа в отдельный файл на вашем компьютере, нажимаем «Продолжить заказ».

Далее, на форме, наш код уже сам вставится в поле CSR запроса, нам останется заполнить оставшиеся поля.

Пример полученного запроса (рис 4)

Рисунок 4. Пример, сгенерированного CSR запроса. Анкетные данные.

Далее заполняйте оставшиеся поля.

Важно! Понадобиться создать почтовый ящик вида admin@мойдомен.ru, чтобы на него пришло уведомление о создании сертификата. Почтовый ящик у вас должен быть, в противном случае закончить регистрацию не удастся.

Далее необходимо заполнить все предлагаемые поля, в основном это контактные данные. В поле программное обеспечение сервера из списка выберите «Microsoft IIS 5.x» (возможно 6,7,8), либо если есть полное название, то выберите «Microsoft Internet Information Services» любой версии, роли не играет.

После того, как все поля заполнены, необходимо оплатить услугу и ждать уведомления на почтовый ящик admin@мойдомен.ru.

В письме будет ссылка, по которой необходимо перейти на нажать на “Утверждаю”, с этого момента начнется процедура выдачи сертификата (ответа). В среднем для «простого» SSL сертификата процедура может занять до 1 дня, но как правило, проходит быстрее, примерно за 10-20 минут.

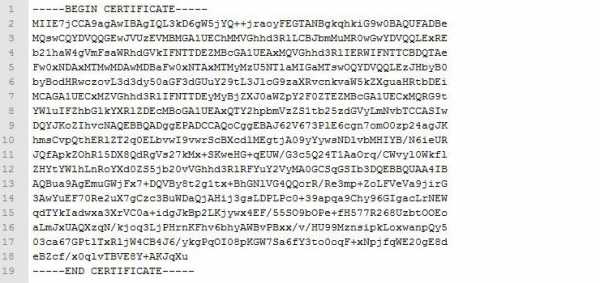

По завершении выдачи, Вам придет ещё одно письмо с кодом ответа уже не на admin@мойдомен.ru, а на email который вы указали в анкете.

Если что-то в процессе совершили не верно, ничего страшного, сертификат можно перевыпустить повторно, сертификаты перевыпускать можно сколько угодно раз, бесплатно.

Если вы используйте облако, то для установки SSL, данное письмо, с кодом вашего сертификата и файл с приватным ключом, необходимо переслать нам в поддержку. Далее установкой сертификата для домена займутся наши специалисты, вы получите уведомление об окончании установки.

Если вы используете лицензированную версию на хостинге, посмотрите инструкцию Установка SSL сертификата на Microsoft IIS 7.x, 8

Пример «ответа», т.е. самого сертификата который выдается если регистрация прошла успешно.

Рисунок 5. Пример сертификата.

После установки SSL на сайт можно обращаться по адресу https://сайт.ру

Все готово.

Тэги: SSL, SSL Сертификат, Установка SSL сертификата, SSL, Secure Sockets Layer (SSL), reg, ssl-certificate, сертификат, ссл, http, https, защита, шифрование

www.advantshop.net

устанавливаем SSL-сертификат на сервер Nginx

SSL Nginx: устанавливаем SSL-сертификат на сервер Nginx

Установка SSL-сертификата и переход к протоколу HTTPS – отличный способ повысить безопасность соединений между браузером и сервером. SSL-соединение является крайне рекомендованным для всех сайтов, где требуется пользовательская регистрация. Вопреки тому, что говорят многие устаревшие инструкции и руководства, сертификат не добавляет никакой серьезной нагрузки на сервер, и его можно легко и недорого выпустить.

Устанавливаем SSL на Nginx

Первое, что нужно сделать еще до того, как переходить к настройкам Nginx – это заказать SSL-сертификат. Сделать это можно в компании ЛидерТелеком. На выбор предлагаются самые разные сертификаты, среди которых можно особо выделить следующие:

- EssentialSSL – базовый SSL-сертификат, позволяющий перейти к HTTPS по самой низкой цене. Проводится только проверка по домену.

- InstantSSL – «золотая середина». SSL-сертификат, хорошо подходящий различным компаниям и организациям.

- EV SSL – SSL-сертификат, гарантирующий максимальную надежность и защищенность соединения. Позволяет добиться зеленой строки в браузере, которая в глазах пользователей является доказательством авторитетности и безопасности ресурса.

Теперь, когда у вас есть на руках сертификат, вы можете переходить к технической стороне – настройке SSL на Nginx.

Как установить SSL-сертификат на Nginx

Для установки SSL на Nginx нужно будет выполнить следующие шаги:

- Вы должны получить архив с сертификатом на свой почтовый адрес, который был указан при заказе SSL-сертификата. Архив обычно хранит в себе корневой, промежуточный сертификат, а также сертификат для домена. Если вы уже имеете файл bundle.crt, вы можете сразу переходить к шагу 4. В противном случае вам нужно будет объединить в один файл три файла сертификатов. Этот процесс подробно описан в пунктах 2 и 3.

- У вас должно быть три файла: comodo_root.crt (корневой сертификат), comodo_intermediate.crt (промежуточный сертификат) и vash_domen.crt. Скопируйте их вместе с файлом .key в произвольный каталог на своем сервере, в котором вы хотите их хранить.

- Вам нужно будет объединить файл с корневым сертификатом (comodo_root.crt), файл с промежуточным сертификатом (comodo_intermediate.crt) и файл сертификата vash_domen.crt в один crt-файл. Делается это с помощью следующей команды:

cat comodo_root.crt comodo_intermediate.crt vash_domen.crt > bundle.crt

В некоторых случаях Comodo присылают архив, в котором файлы промежуточного сертификата и корневого сертификата уже объединены в один файл. Если так, то вам нужно будет объединить его с файлом сертификата при помощи следующей команды:

cat comodo-bundle.crt vash_domen.crt > bundle.crt

- Переходим к настройке Nginx. Чтобы сгенерировать конфигурационный файл для веб-сервера, можно воспользоваться сервисом https://mozilla.github.io/server-side-tls/ssl-config-generator/. Самым распространенным вариантом является Intermediate, включающий в себя все методы кодирования, поддерживаемые текущими популярными версиями браузеров.

Открываем файл виртуального хоста Nginx для сайта, который вы хотите защитить. Если вы хотите, чтобы ваш сайт был доступен и через незащищенное, и через защищенное соединение, вам нужно будет добавить модуль сервера для каждого типа подключения. Сделайте копию существующего модуля для незащищенного соединения и вставьте его под основным кодом. После чего добавьте к нему следующие строки (выделены жирным):

server {

listen 443;

ssl on;

ssl_certificate /etc/ssl/bundle.crt;

ssl_certificate_key /etc/ssl/vash_domen.key;

server_name vashdomen.com;

access_log /var/log/nginx/nginx.vhost.access.log;

error_log /var/log/nginx/nginx.vhost.error.log;

location / {

root /home/www/public_html/vash_domen/public/;

index index.html;

}

}

Убедитесь в том, что в ssl_certificate указан crt-файл, созданный нами ранее.

Если вы использовали генератор, приведенный выше по ссылке, то в таком случае ваш конфигурационный файл может иметь следующий вид (здесь мы подразумеваем, что вы генерировали dhparam.pem для прямой секретности. Если нет, то делается это командой openssl dhparam -out /etc/pki/nginx/dhparam.pem 4096):

server {

listen 80;

server_name name.ru www.name.ru;

return 301 https://name.ru$request_uri;

}

# Добавляем 301 редирект

server {

listen 443 ssl http2;

server_name www.name.ru;

# здесь обязательно указываем сертификаты

ssl_certificate /etc/nginx/ssl/name.ru/bundle.crt;

ssl_certificate_key /etc/nginx/ssl/name.ru/name.key;

return 301 https://name.ru$request_uri;

}

server {

# добавляем протокол http2

listen 443 ssl http2;

server_name name.ru;

access_log off;

#access_log /var/log/nginx/name.ru.access.log;

error_log /var/log/nginx/name.ru.error.log;

ssl on;

# Включаем OCSP-stapling. Что это такое и зачем нужно, вы можете найти у нас в FAQ.

ssl_stapling on;

ssl_stapling_verify on;

# наши сертификаты

ssl_certificate /etc/nginx/ssl/name.ru/bundle.crt;

ssl_certificate_key /etc/nginx/ssl/name.ru/name_private.key;

ssl_dhparam /etc/nginx/ssl/name.ru/dhparam.pem;

# настраиваем сессию

ssl_session_tickets off;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3;

ssl_ciphers ‘ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA:ECDHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES256-SHA:ECDHE-ECDSA-DES-CBC3-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:DES-CBC3-SHA:!DSS’;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security max-age=31536000;

# проксирование данных

location / {

# параметры проксирования

proxy_send_timeout 600;

proxy_read_timeout 600;

proxy_buffer_size 128k;

proxy_buffers 4 256k;

proxy_busy_buffers_size 256k;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header HTTPS YES;

# IP-адрес целевой площадки для проксирования

proxy_pass http://192.168.1.108;

}

}

Также вам нужно будет добавить в конфиг следующее (здесь все зависит от используемой CMS):

location ~ \.php$ { fastcgi_pass unix:/var/run/php-fpm/www.sock; fastcgi_split_path_info ^(.+\.php)(/.+)$; fastcgi_index index.php; include fastcgi_params; fastcgi_param SCRIPT_FILENAME $document_root/$fastcgi_script_name; fastcgi_param REMOTE_ADDR $http_x_real_ip; fastcgi_param HTTPS on; fastcgi_param HTTP_HTTPS on; fastcgi_param REQUEST_SCHEME https; fastcgi_param SERVER_PORT 443; }

- Сделайте рестарт Nginx. Просто выполните следующую команду:

sudo /etc/init.d/nginx restart

Готово! Вы установили SSL-сертификат на Nginx. Если у вас остались какие-либо вопросы, связанные с установкой SSL-сертификата, вы всегда можете обратиться к нам по представленным на сайте контактам.

www.leaderssl.ru

Как установить SSL-сертификат на хостинг?

Приветствую вас на сайте Impuls-Web!

Мы продолжаем устанавливать SSL-сертификат. В прошлой статье я показала, как получить этот сертификат, а в этой статье мы будем устанавливать его на хостинг.

Навигация по статье:

Если вы не читали прошлую статью, то можете перейти по этой ссылке:

Как получить SSL сертификат?

Получение файлов с SSL-сертификатом

После того, как я подтвердила право на домен, в течение нескольких минут, мне на почту пришло два письма от Comodo Security Service.

В первом письме они мне прислали файлы с кодом самого сертификата.

К данному письму был прикреплен zip – архив с двумя файлами: SSL-сертификат и Apache – бандл-файл.

Во втором письме мне предлагается установить на сайт так называемый Trust Logo, то есть иконку обозначающую, что данный сайт защищен сертификатом от Comodo.

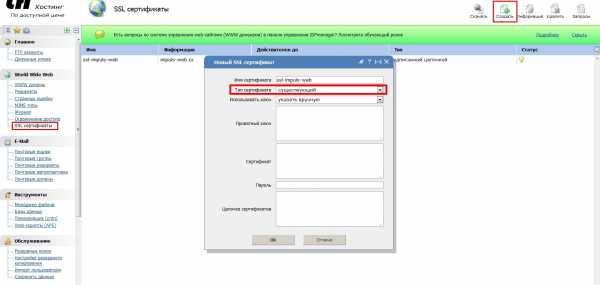

Следующее, что нам потребуется – это перейти в админпенель хостинга. У меня на хостинге установлена панель ISPmanager, у вас это может быть CPanel, либо какая-то другая.

Однако, какая бы панель управления у вас не стояла вам нужно в меню найти раздел «SSL-сертификат».

Установка SSL-сертификата на хостинг

И далее, мне нужно будет создать здесь новый сертификат.

- 1.Я нажимаю на кнопку «Создать». A дальше мне нужно будет заполнить следующие поля.

- 2.В поле «Имя сертификата» мы вводим любое название.

- 3.В раскрывающемся списке «Тип сертификата» выбираем «Существующий».

- 4.Поле «Использовать ключ» оставляем «Указать вручную».

- 5.В поле «Приватный ключ» нам будет необходимо вставить тот код Private Key, который мы генерировали в самом начале, на этапе получения сертификата и сохраняли в отдельном документ. Копируем его и вставляем в поле.

- 6.Далее, нам нужно будет открыть архив, который нам прислали от Comodo и в этом архиве есть два файла. Нас интересует файл с расширением *.crt. Смотрим письмо, в котором нам пришли эти файлы, в моём случае этот файл называется impuls-web_ru.crt.

- 7.Открываем его при помощи какого-нибудь текстового редактора, копируем содержимое и вставляем его в поле «Сертификат».

Обязательно нужно проверить, что бы не было пробела или символа переноса строки в конце кода сертификата. Удаляем пробелы, если они есть в конце кода.

- 8.Поле пароль у нас должно оставаться пустым. А в поле «Цепочка сертификатов» нам нужно вставить код из файла с расширением «ca-bundle». В моём случае это файл impuls-web_ru.ca-bundle. Тоже открываем его в текстовом редакторе, копируем его содержимое и переходим в админпанель хостинга, что бы его вставить. Точно так же удаляем в конце лишние пробелы и переносы и нажимаем кнопку «Ок».

- 9.Теперь можно попробовать подключить сертификат к домену. Переходим в раздел «WWW-домены» либо если у вас другая панель управления, возможно, этот пункт будет по-другому называться.

- 10.Сейчас нам нужно открыть для редактирования тот домен, к которому мы будем подключать SSL-сертификат.

- 11.Нажимаем здесь «Изменить» и ставим галочку «SSL».

- 12.Далее появляется список, из которого необходимо выбрать нужный SSL-сертификат. В моем случае это «ssl-impuls-web».

- 13.Нажимаем «Ок» и после этого у нас рядом с названием домена появился значок «SSL».

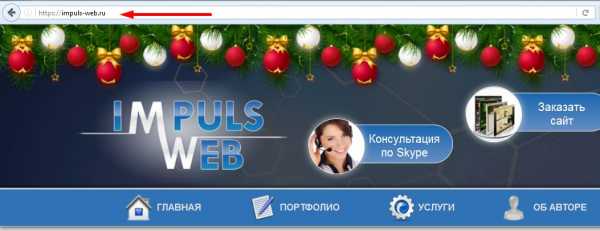

Проверка работы SSL-сертификата

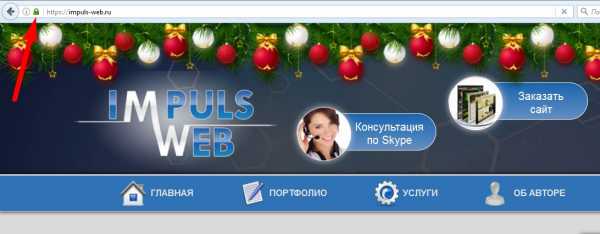

Теперь мы можем проверить, доступен ли наш сайт по протоколу HTTPS. Для этого переходим на сайт и в адресной строке перед именем сайта вписываем «https://» и нажимаем Enter.

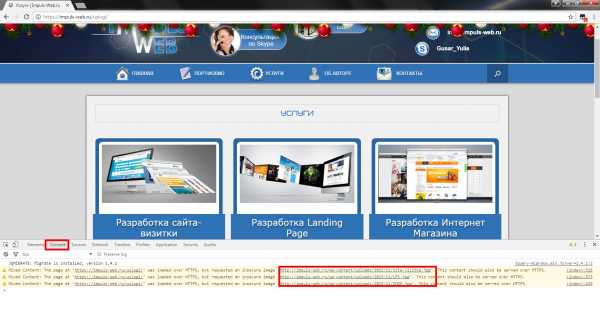

Итак, мы видим, что наш сайт теперь доступен по защищенному протоколу. Единственное, вместо зеленого замочка в адресной строке показывается серый с восклицательным знаком. Если мы кликнем по нему, то увидим сообщение о том что используется не защищенное соединение, части этой страницы, такие как изображения, не защищены.

О чем это говорит? Это говорить о том, что на этой странице есть одна или несколько картинок, для которых ссылка по прежнему установлена по протоколу http. То есть, это, скорее всего, какая-то абсолютная ссылка, которая автоматически не изменилась после перехода сайта на HTTPS.

Поиск и исправление ошибок

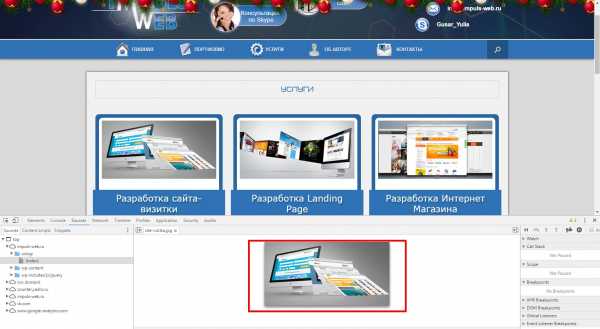

Для того, что бы вычислить, что это за изображение, где оно находится, и как можно исправить его ссылку мы можем, прежде всего, открыть наш сайт в браузере Google Chrome и затем на клавиатуре нажать на кнопку F12 на клавиатуре. Откроется инструмент для веб-разработчиков и здесь нам нужно перейти на вкладку «Консоль».

Здесь мы видим изображения, которые, по-прежнему, имеют адрес http. Для того что бы лучше понять, что это за изображения, мы можем просто кликнуть по этой ссылке, что бы оно у нас открылось.

Исходя из этого, можно понять, что это за изображение и где оно находится.

Таким образом вам нужно пересмотреть все страницы сайта и по исправлять пути к изображениям, которые начинаются с http.

Можно просто убрать адрес сайта из пути к картинке и получить относительный адрес.

Например, было:

//impuls-web.ru/wp-content/uploads/2015/11/site-vizitka.jpg

Стало:

/wp-content/uploads/2015/11/site-vizitka.jpg

Таким образом, нужно просмотреть все страницы своего сайта, что бы убедится в том, что на них нет никаких скриптов, изображений или каких-либо еще медиа файлов с абсолютными адресами.

Если ваш сайт работает на WordPress, то вам нужно перейти в раздел «Настройки» => «Общие» и в полях «Адрес WordPress (URL)» и «Адрес e-mail» исправить http на https. Это поможет вам избежать некоторых проблем со слайдерами, галереями и другими плагинами, в которых атрибуты src формируются автоматически.

На что обратить внимание?

Теперь сайт доступен и по ссылке, которая начинается с http и по ссылке, которая начинается по https. То есть, по сути, ваш сайт имеет два адреса. Если по какому-то из этих адресов ваш сайт не доступен, то значить в процессе установки сертификата вы допустили какую-то ошибку, и нужно срочно с этим разбираться.

Следующее, на что вы должны обратить внимание, это как раз вот этот зеленый значок, который должен гореть зеленым.

Если он горит у вас серым, и имеется восклицательный знак, значит либо вы что-то настроили не правильно, либо на странице вашего сайта присутствуют скрипты, изображения или медиа файлы, имеющие абсолютный путь или же на вашей странице подгружаются скрипты или изображения с какого-то стороннего ресурса, который не имеет SSL-сертификата.

Так же обращаю ваше внимание на то, что для большинства посетителей ваш сайт будет доступен по-прежнему протоколу HTTP, и из поисковой выдачи все посетители будут переходить на ваш сайт по протоколу HTTP. То есть их нужно будет перенаправлять на адрес, который начинается на https.

Однако, прежде, чем вы настроите перенаправление, я вам советую сначала добавить ваш сайт с адресом https в панель Яндекс.Вебмастер и Google вебмастер, убедиться в том, что Яндекс склеил эти два адреса, и понял что это один и тот же сайт, и только после этого уже осуществлять настройку перенаправления. В противном случае Яндекс будет считать, что это два абсолютно разных сайта, и в дальнейшем у вас могут быть проблемы с индексированием или с понижением вашего сайта в поисковой выдаче.

Так же, если вы на своем сайте использовали какие-либо онлайн-сервисы, например, службы рассылки или счетчики посещаемости, то на сайте с https все эти сервисы будут не доступны. Потому, что у них в настройках указан адрес сайта с http. То есть, вам это все нужно будет вручную изменить на новый адрес сайта.

Если же ваш сайт совсем новый и поисковые системы еще не успели его проиндексировать, то вы можете настраивать редирект сразу же. В следующей статье мы займемся добавлением нашего сайта, доступного, по протоколу HTTPS в панель Яндекс.Вебмастера и Google вебмастера, а так же я покажу вам как настроить редирект.

Видеоинструкция

На этом у меня все. Если статья была для вас полезной, подписывайтесь на мою рассылку и делитесь статьей в социальных сетях. До встречи в следующих статьях!

С уважением Юлия Гусарь

impuls-web.ru

Как подключить SSL-сертификат для домена?

- Для чего нужен SSL

- Как подключить SSL-сертификат

- Продление SSL-сертификата

- Загрузка стороннего SSL-сертификата

Для чего нужен SSL

SSL — это криптографический протокол. Протокол шифрует данные, которые поступают и отдаются с вашего сайта. В интернет-магазинах — это персональные данные покупателей, которые они вводят при оформлении заказа: телефон, email, имя, адрес и т.п.

Если подключить SSL-сертификат, вы обезопасите персональные данные покупателей.

Практическая польза:

- Повышение доверия посетителей к сайту;

- Выполнение требований 152 ФЗ «О персональных данных»;

- Выполнение требований платежных сервисов и некоторых товарных каталогов;

- Сайт будет выше ранжироваться поисковыми системами Яндекс и Google;

- Провайдер не сможет подмешивать в трафик сайта свою рекламу. Этим грешат некоторые мобильные операторы.

Визуальные преимущества:

- «Замочек» в адресной строке браузера

- Метка безопасности в выдаче Яндекса

Наличие SSL — обязательное требование к любому интернет-магазину.

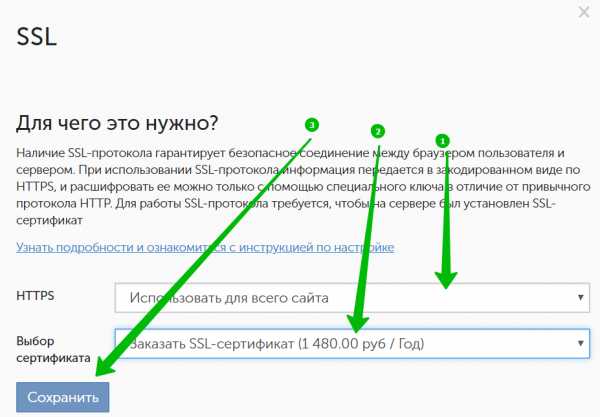

Как подключить SSL-сертификат

При подключении SSL-сертификата через InSales, предоставляются сертификаты DV от поставщика Let’s Encrypt.

Для подключения SSL-сертификата перейдите в раздел «Настройки → Домены» и нажмите кнопку «Подключить» в столбце «SSL-сертификат».

Выберите на каких страницах сайта использовать HTTPS:

1. Только при оформлении заказа — это самый безопасный вариант в случае, если сайт уже проиндексирован поисковыми системами. При использовании HTTPS только для страницы оформления заказа шифруются страницы корзины и оформления заказа. На индексацию сайта это никак не повлияет.

2. Для всего сайта — в этом случае будет выполняться шифрование всех страниц сайта. Актуально использовать для новых сайтов, которые еще не проиндексированы поисковыми системами. В случае если сайт уже проиндексирован в инструментах поисковых систем для веб-мастеров нужно будет внести соответствующие настройки, чтобы страницы сайта не выпадали из индекса.

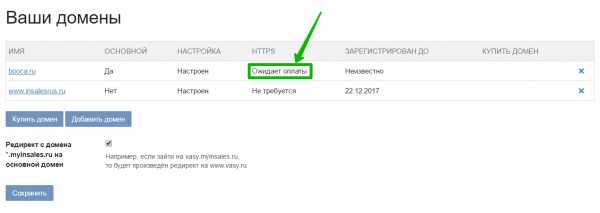

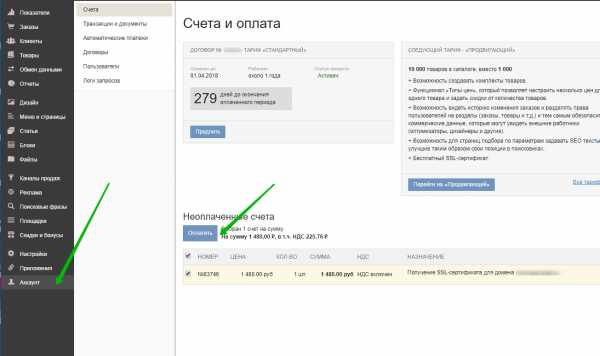

После нажатия на кнопку «Сохранить» будет выполнено перенаправление на страницу «Ваши домены», где у домена, к которому подключается SSL-сертификат, будет статус «Ожидает оплаты», а в разделе «Аккаунт» будет выставлен счет на получение SSL-сертификата.

Для оплаты SSL-сертификата перейдите в раздел «Аккаунт → Счета» и оплатите счет за SSL.

После оплаты счета, SSL-сертификат будет автоматически подключен для вашего домена в течение 4-х часов (для всех старых url-адресов будут сформированы 301-ые редиректы на соотв. страницы с https в соответствии с требованиями поисковых систем).

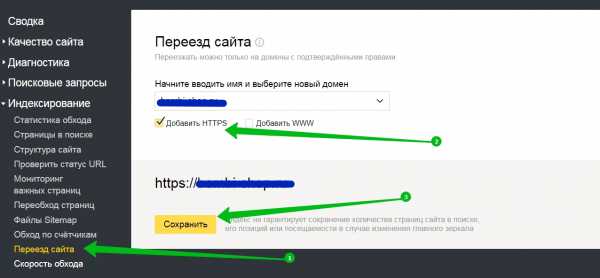

После этого переход сайта на HTTPS завершится. Вам необходимо будет лишь добавить версию сайта на https в Яндекс Вебмастер и указать её в качестве главного зеркала в разделе «Индексирование → Переезд сайта».

В течение нескольких дней после отправки заявки придет уведомление о смене главного зеркала. Также Вы можете добавить версию сайта на https в Google Search Console. При этом никаких дополнительных настроек для Google выполнять не нужно.

Дополнительно: если Вы вносили изменения в файл robots.txt стоит заменить директивы, содержащие адрес домена с http на https.

Продление SSL-сертификата

SSL-сертификат, подключаемый через InSales, необходимо продлевать 1 раз в год.

Если SSL-сертификат был подключен через InSales, то за 1 месяц до конца его действия в бэк-офисе сайта в разделе Аккаунт → Счета будет автоматически выставлен счет для пролонгации SSL-сертификата на следующий год.

Загрузка стороннего SSL-сертификата

К домену, привязанному к сайту на InSales, также можно подключить сторонний SSL-сертификат.

Мы поддерживаем все типы SSL-сертификатов от любых поставщиков.

Для подключения стороннего SSL-сертификата необходимо запросить у поставщика Приватный ключ и всю Цепочку сертификатов.

Предоставленные поставщиком сертификата данные необходимо выслать нам в техподдержку с просьбой подключить сертификат для вашего домена. В запросе укажите домен и способ подключения SSL-сертификата: для всего сайта или только для страницы оформления заказа и корзины.

www.insales.ru