Установка SSL-сертификат на сайт

Если слова https или ssl вам не знакомы, советую сначала изучить данную статью, после чего приступить к этой. В материале будет рассмотрена практическая часть установки ssl-сертификата с минимальной теоретической частью.

Обратите внимание! Пункт 4 в инструкции по переезду на HTTPS неактуален, яндекс отказался от использования директивы host. Сейчас взамен этого необходимо настроить 301 редирект или канонические адреса, подробнее в Яндекс.Помощи.

Существует большое количество методов установки ssl-сертификата, в этой статье осветим наиболее распространенные.

Но перед установкой стоит рассмотреть еще один важный вопрос, как подтвердить право владения доменом.

Подтверждение прав владения доменом

Необходимо пройти процесс валидации домена для выпуска сертификата. С помощью этой процедуры подтверждается право на владение доменом.

Возможны последующие проверки:

- проверка организации;

- расширенная проверка.

Мы рассмотрим только процесс доменной валидации. О таких вещах, как обратный звонок и разговор с сотрудником сертификационного центра, проверка организации через государственный реестр организаций, нет смысла говорить в рамках этой статьи, они не содержат технической части.

Txt запись в DNS

Вам будет предложено добавить запись типа TXT в DNS записи домена

Рассмотрим, как это делается в isp manager

-

Во вкладке домены нужно выбрать доменные имена

-

Просмотреть NS записи домена

-

Создать новую ресурсную запись

-

Выбрать тип txt и в поле «Значение» вставить текст записи

TXT запись может появиться не сразу, обычно это происходит в течение часа.

Проверить DNS записи домена можно с помощью утилиты dig. Сервисов существует много, возьмем, например, этот.

В поле домен нужно вписать название вашего домена. Можно выбрать конкретный тип записи, но в примере для наглядности выбрали показ всех записей. В таблице будет выведен список всех ресурсных записей, если в списке появилась запись, которую вы добавили, все было сделано верно. Если нет, вернитесь на шаг назад и перепроверьте записи.

После добавления записи не забудьте вернуться в административную панель хостинга и нажать кнопку «Проверить добавление записи».

Cname запись в DNS

Нужно будет сделать то же самое, что и в предыдущем пункте, только выбрав тип записи CNAME.

Запись имеет вид:

_hash.yourdomain.com CNAME hash.comodoca.com.

Yourdomain.com – имя вашего домена

Подтверждение с помощью доменной почты

При выборе этого способа подтверждения на административную доменную (например, admin@ИМЯ ДОМЕНА, postmaster@ИМЯ ДОМЕНА) почту придет письмо от центра сертификации со ссылкой для подтверждения.

После перехода по ссылке вы попадете на страницу центра сертификации, где нужно будет ввести код из письма и нажать кнопку продолжить.

Файл на сервере

Вам предоставят файл, который нужно будет разместить на сервере. В зависимости от центра, выдающего сертификат, расположить файл нужно будет в корневой папке сервера или же создать дополнительную папку и закачать файл в нее.

После подтверждения

В большинстве случаев вам на почту придет 3 файла (или они будут в личном кабинете регистратора ssl-сертификата).

Если файлы придут на почту, обязательно сохраните себе эти файлы! В случае утери нужно будет делать переиздание сертификата.

.key – Приватный ключ (Private Key)

.crt – файл сертификата, который мы вам выдали.

.ca-bundle – файл, содержащий корневые и промежуточные сертификаты в определенном порядке. Порядок:

- Промежуточный сертификат 2

- Промежуточный сертификат 1

- Корневой сертификат

Когда получены эти файлы, можно приступать к установке сертификата.

Установка сертификата через административную панель хостинга

Большинство компаний, предоставляющих услуги хостинга, в административной панели имеют или пункт SSL, или ssl-сертификаты, или безопасность – названий может быть множество.

Как правило, при переходе в этот пункт вам будет предложен выбор: установить существующий сертификат или же заказать(приобрести) новый сертификат.

Установка существующего сертификата с помощью административной панели хостинга

Рассматривать установку будем на примере хостинга timeweb.

-

Необходимо в личном кабинете зайти в пункт меню ssl-сертификаты

-

Выбрать пункт «Установить»

-

Ввести данные сертификата в соответствующие поля

Установка Let’s Encrypt с помощью административной панели хостинга

-

Необходимо в личном кабинете зайти в раздел меню ssl-сертификаты и выбрать пункт «Заказать».

-

Кликнуть пункт «SSL Let’s Encrypt», затем выбрать, для какого домена выпустить сертификат

Установка сертификатов в ISP панели

В некоторых случаях для управления хостингом/сервером устанавливается ISP manager. Это панель управления веб-хостингом, позволяющая управлять программным обеспечением веб-сервера, сервером баз данных, почтовым сервером и другими.

Установка существующего сертификата в ISP manager

Рассмотрим ситуацию, когда вы приобрели сертификат и имеете в сохраненном виде все его файлы.

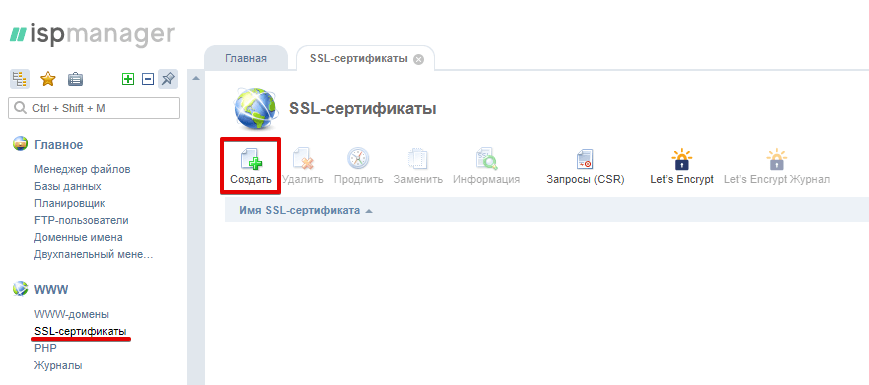

-

В меню isp manager выбрать пункт ssl-сертификаты

-

Создать ssl-сертификат

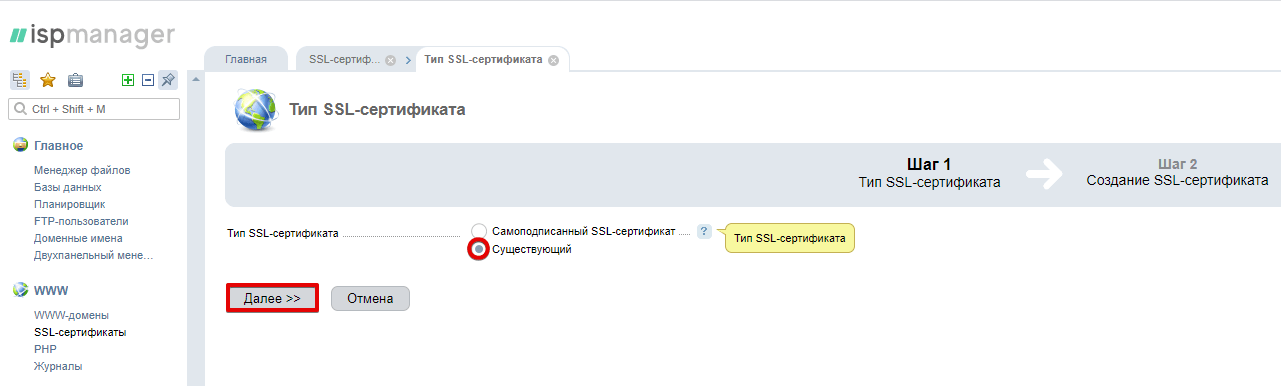

-

Выбрать тип ssl-сертификата – «Существующий»

-

Заполнить соответствующие поля в isp manager

Важно! Необходимо заполнить все поля, чтобы в дальнейшем не возникло проблем. В случае некорректной установки ssl-сертификата Яндекс.Вебмастер пришлет уведомление об ошибке.

О методе проверки корректности установки сертификата описано в конце статьи.

Установка Let’s Encrypt с помощью ISP manager

Панель isp предоставляет возможность установки бесплатного автопродляемого сертификата Let’s Encrypt. Для его установки необходимо выполнить следующие действия:

-

В меню isp manager выбрать раздел «SSL-сертификаты», в нем выбрать Let’s Encrypt

-

Выбрать домен, на который будет установлен сертификат (если вам необходим Wildcard сертификат, нужно установить соответствующую галочку).

Проверка правильности установки

Узнать, корректно ли вы установили сертификат, можно с помощью сервиса – sslshopper.com.

На главной странице сервиса будет поле check ssl, в нем нужно прописать адрес вашего сайта.

Если все правильно, вы увидите примерно такую картину:

| 1ps.ru resolves to 5.196.172.52 | ip адрес домена |

| Server Type: nginx/1.12.2 | тип сервера |

| The certificate should be trusted by all major web browsers (all the correct intermediate certificates are installed) | говорит о том, что правильно установлены промежуточные сертификаты |

| The certificate was issued by | кем выдан сертификат |

| The certificate will expire in 651 days | сколько дней осталось до окончания сертификата |

| The hostname (1ps.ru) is correctly listed in the certificate. | имя хоста совпадает с именем хоста прописаным в сертификате |

Если сертификат не установлен, вы увидите ошибку:

В случае нарушения цепочки сертификатов всплывет такая ошибка:

Заключение

Конечно, обо всех нюансах установки ssl-сертификатов не получится рассказать в рамках одной статьи. Но мы рассмотрели основы, в большинстве административных панелей хостингов алгоритм установки примерно одинаковый. После проделанной работы обязательно проверьте корректность установленного сертификата.

Если у вас возникли проблемы с установкой или работоспособностью ssl-сертификата, обращайтесь к нам за помощью! А приобрести SSL-сертификат вы можете прямо сейчас по этой ссылке.

Основная установка и настройка будет проходить под Debian 8 Jessie, вебсервер NGINX, в бекенде Apache или PHP-FPM.

Инструментарий: Far Manager и Putty.

Команды вводятся в консоль SSH.

Если вы авторизованы не подroot, добавляйте перед консольными командамиsudo

Что такое SSL, TLS

SSL (англ. secure sockets layer — уровень защищённых cокетов) — криптографический протокол, который обеспечивает безопасную связь между сервером и клиентом. Этим протоколом шифруется интернет-трафик, который невозможно прослушать. В 2014 году был скомпрометирован (была обнаружена уязвимость), из-за чего на основании протокола SSL 3.0 был создан стандарт TLS, учитывающий ошибки предшественника, а SSL фактически прекратил своё развитие.

TLS (англ. Transport Layer Security — безопасность транспортного уровня) — криптографический протокол, обеспечивающий защищённую передачу данных от сервера к клиенту. TLS является потомком SSL 3.0. В основе работы лежат симметричное шифрование для конфиденциальности, асимметричная криптография для аутентификации и коды аутентичности сообщений для сохранения их целостности.

Данный протокол широко используется в приложениях, работающих с сетью Интернет, таких как веб-браузеры, работа с электронной почтой, обмен мгновенными сообщениями и IP-телефония (VoIP).

Сегодня, когда говорят об SSL, то, как правило, подразумевают его потомка TLS. Поэтому, когда говорят, что нужно установить SSL сертификат на сайт, то, как правило, подразумевают установку TLS сертификата.

Почему нужно использовать SSL/TLS

Есть как минимум одна веская причина: вы не сможете воспользоваться преимуществами нового протокола HTTP2 (HTTP/2 приходит на смену текущему стандарту HTTP/1.1), если для вашего сайта не установлен и настроен сертификат безопасности SSL/TLS.

Также безопасность данных в интернете является всё более востребованной и актуальной темой. И чем дальше, тем больше: Google заявил, что наличие SSL-шифрования на сайте является положительным фактором в ранжировании сайта в поисковой выдаче. Также, наличие HTTPS является обязательным атрибутом для каждого e-commerce сайта: интернет-магазинов, сервисов по приёму платежей, обменников, а также платных сервисов, данные пользователей которых являются желанной добычей хакеров. Чтобы предотвратить фишинг-атаку на пользователя и не дать обмануть его, и нужно настроить SSL-сертификат безопасности и шифрования данных, чтобы он видел подтверждение того, что находится на правильном сайте.

Бесплатные сертификаты SSL/TLS от Let’s Encrypt

Рекомендую воспользоваться сертификатами SSL/TLS от Let’s Encrypt, так как:

- Они бесплатные;

- Подойдут большинству проектов;

- Установка и настройка относительно несложные, и не займут много сил и времени.

Из минусов — сертификат актуален 90 дней, поэтому настроим его обновление на автомате.

Если у Вас виртуальный хостинг, можете написать в службу поддержки, вам помогут получить сертификат и всё настроят. Если же у вас свой серве

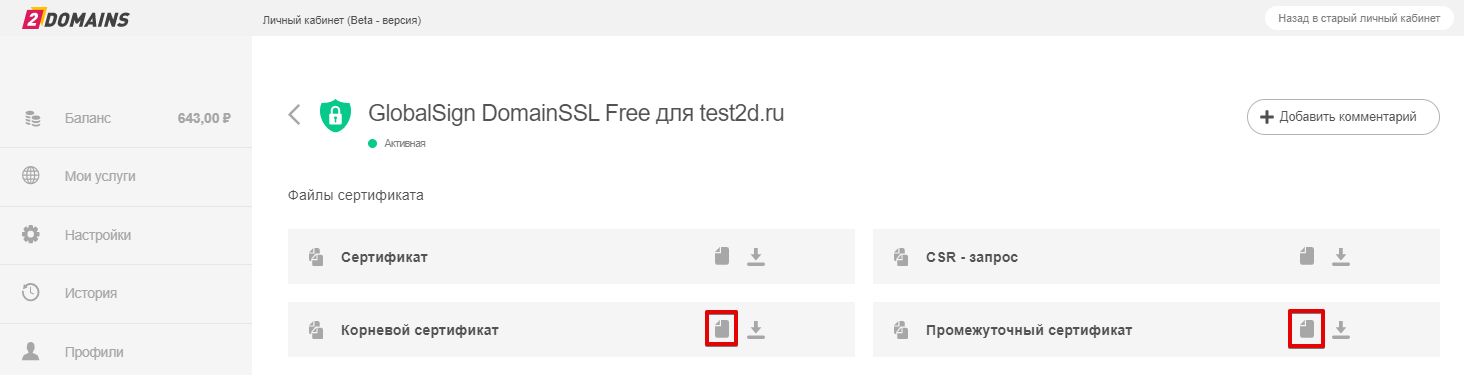

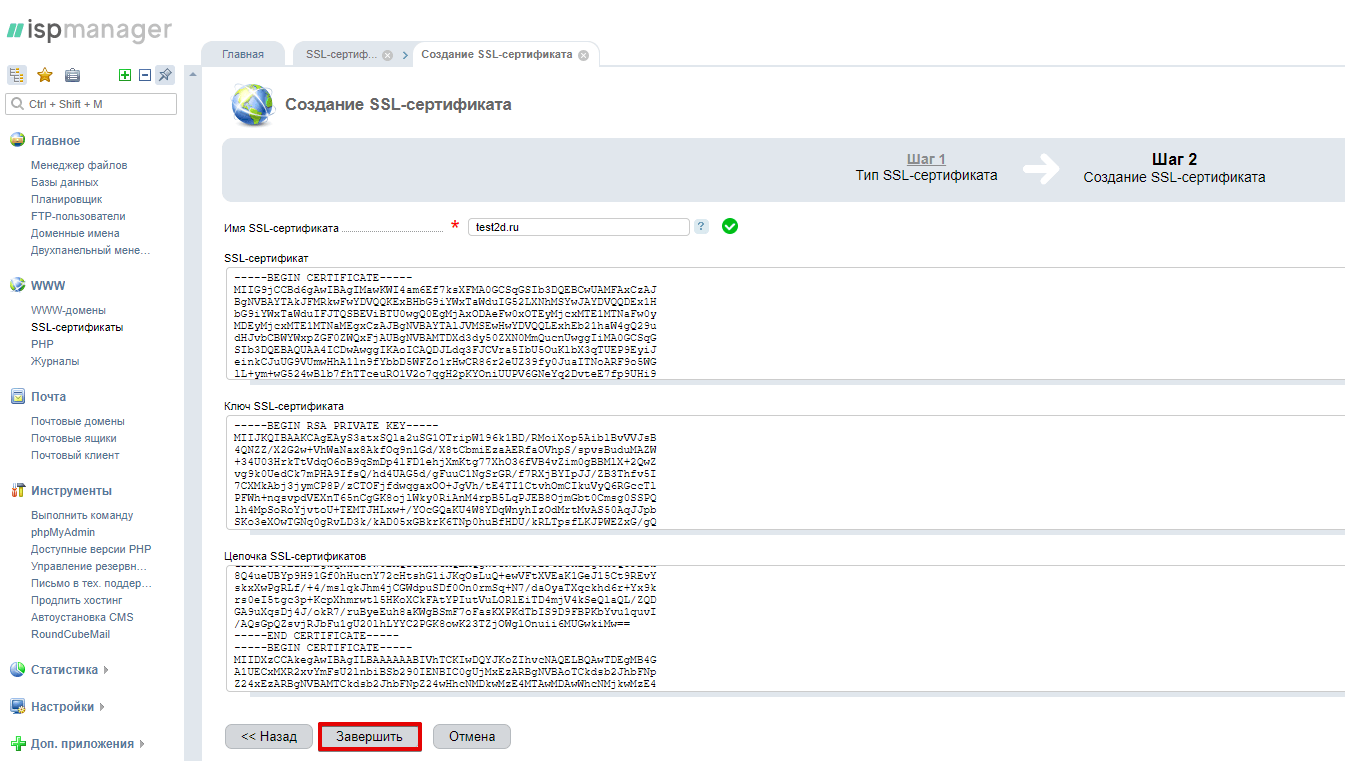

установка ssl сертификата, настройка через ispmanager

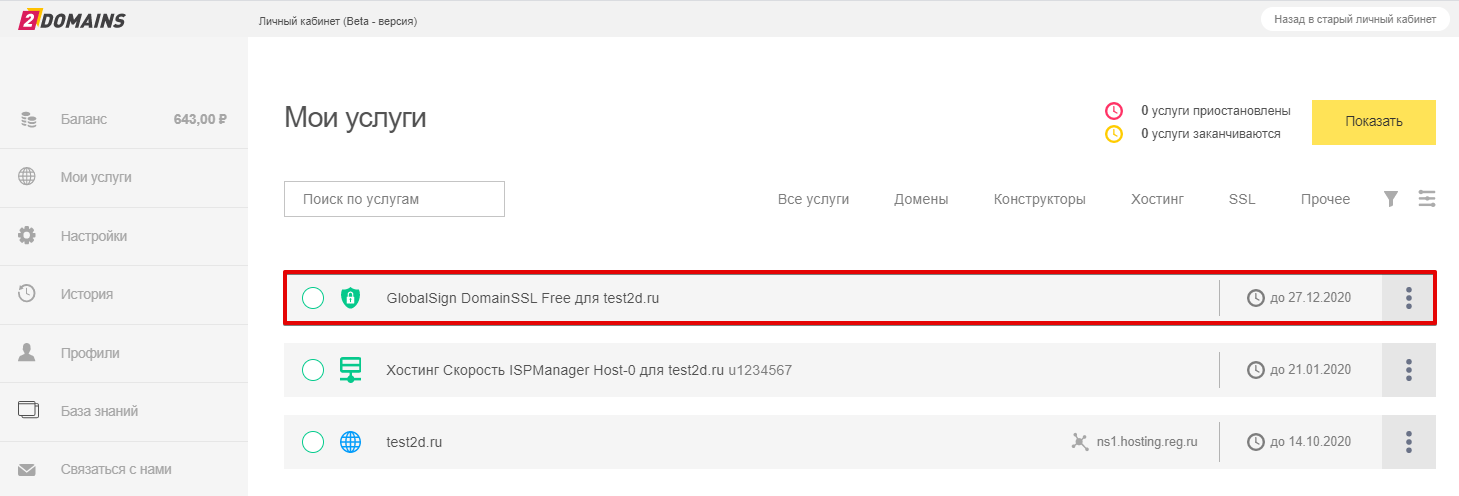

Убедитесь, что вы купили или заказали SSL-сертификат бесплатно. Для заказа платного сертификата воспользуйтесь инструкцией: Тарифы сертификатов. Как купить SSL? Узнать, как получить SSL-сертификат для сайта бесплатно на год, можно в инструкции: Как заказать бесплатный SSL.

Если вы заказали платный сертификат, он должен быть активирован по инструкции: Как подтвердить email при заказе SSL.

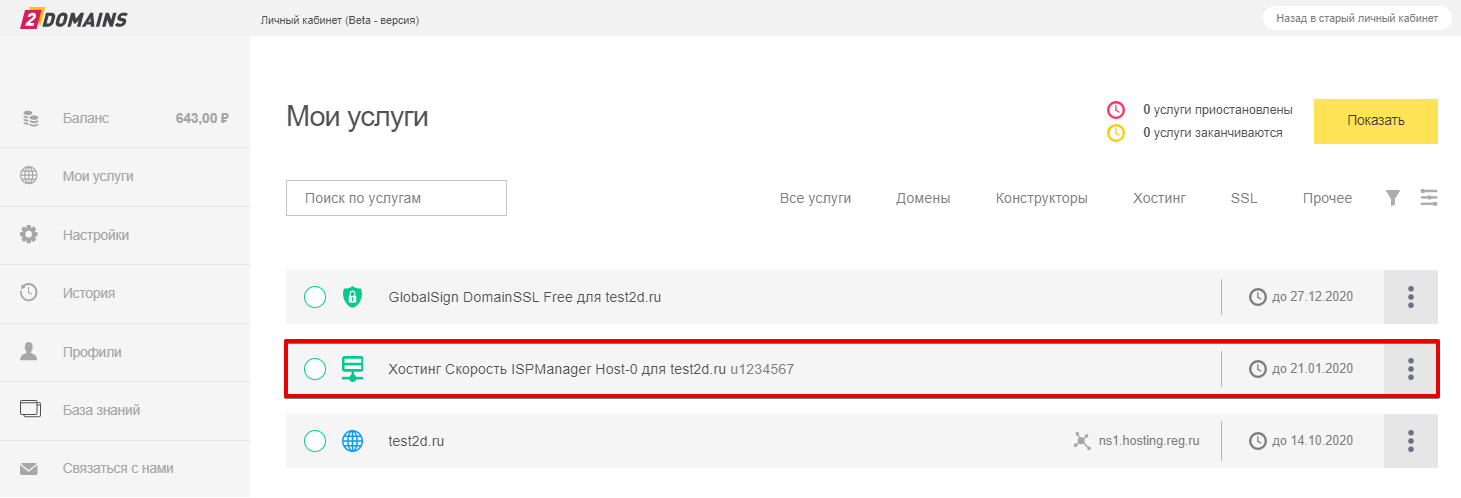

Чтобы установить SSL-сертификат на сайт:

-

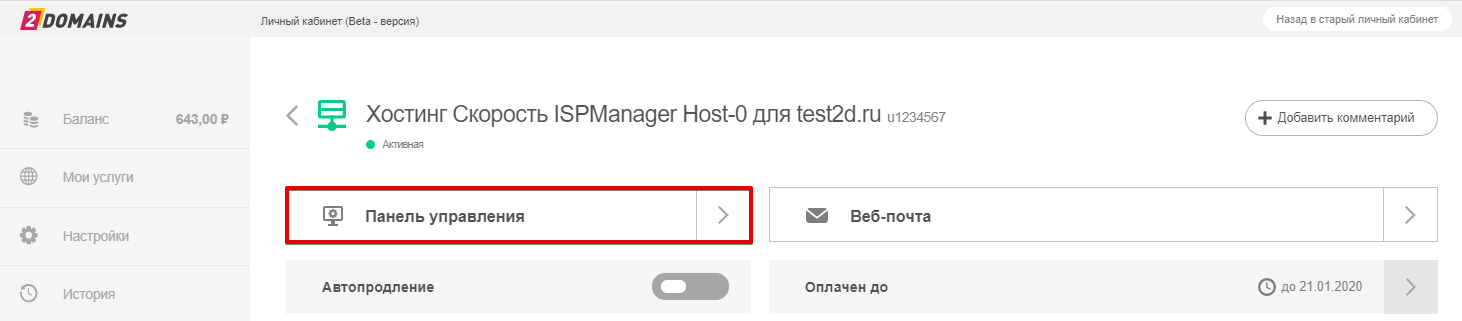

Перейдите в Личный кабинет.

-

Выберите в списке услуг SSL-сертификат. Нажмите на услугу:

-

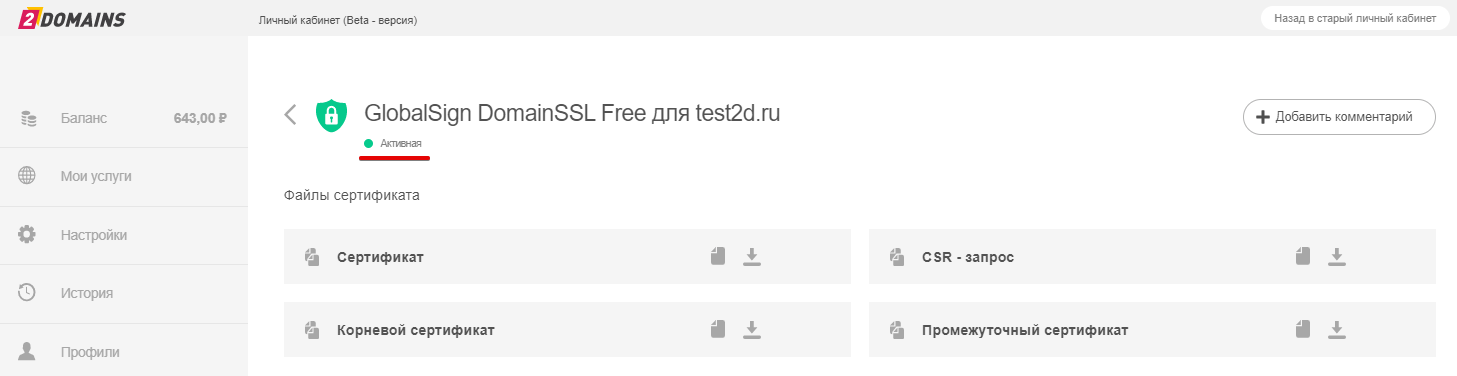

На странице услуги проверьте, что она активна:

-

Вернитесь в список услуг. Выберите услугу хостинга или VPS, к которой привязан домен, для которого хотите установить SSL-сертификат:

-

Войдите в панель управления.

-

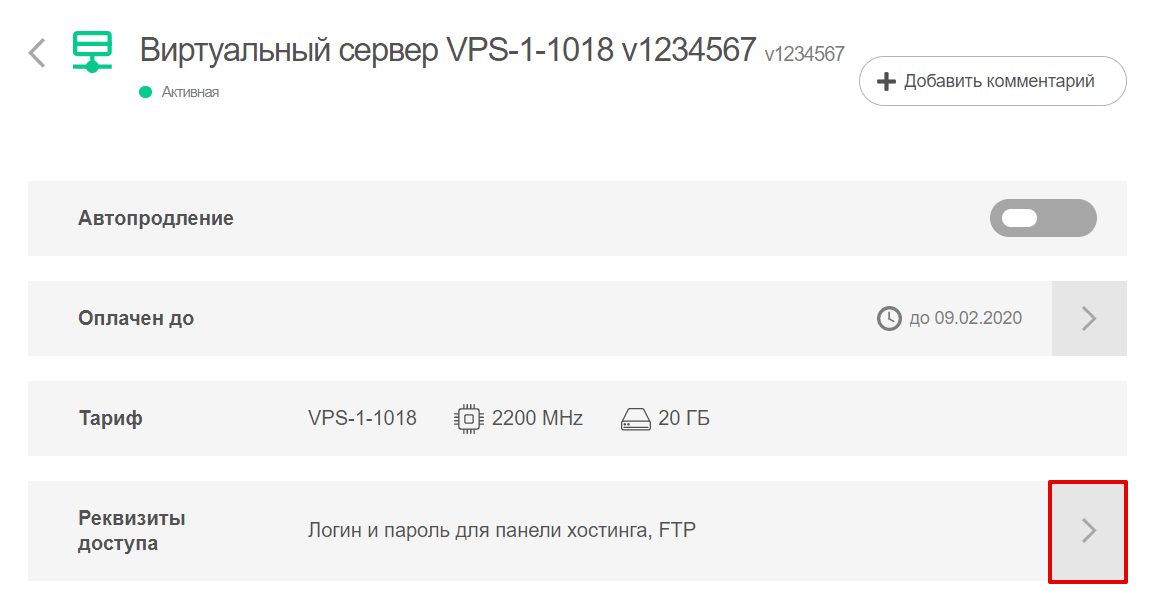

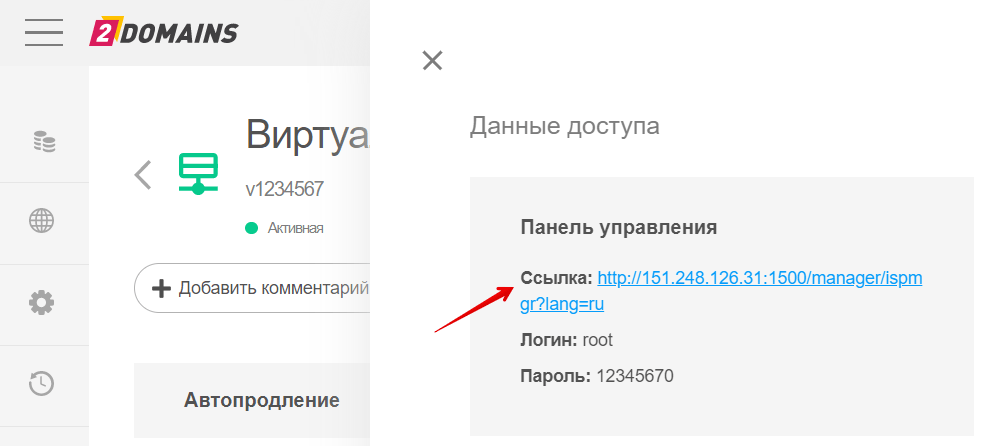

Если вы выбрали VPS, на странице услуги нажмите стрелку в строке Реквизиты доступа и перейдите по указанной ссылке:

-

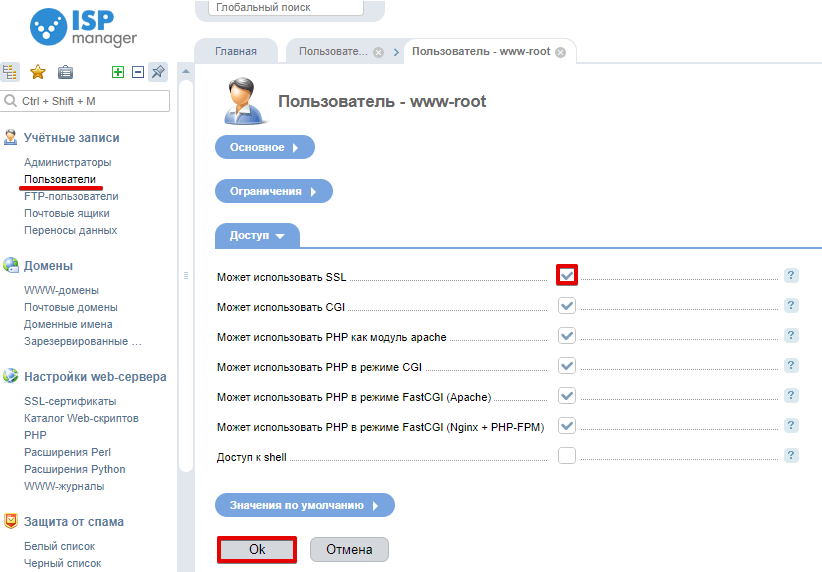

Если вы устанавливаете SSL-сертификат на домене, который привязан к VPS, проверьте, что у пользователя есть доступы к использованию SSL. Для этого перейдите в раздел «Пользователи» и выберите пользователя, дважды кликнув по нему. Поставьте галочку Может использовать SSL и нажмите Ok:

-

Чтобы подключить SSL-сертификат к сайту, в панели управления ISPmanager перейдите в раздел «SSL-сертификаты» и нажмите Создать:

-

Выберите тип SSL-сертификата — Существующий. Нажмите Далее:

-

Заполните поля:

-

Имя SSL-сертификата — введите любое имя, например, ваш домен;

-

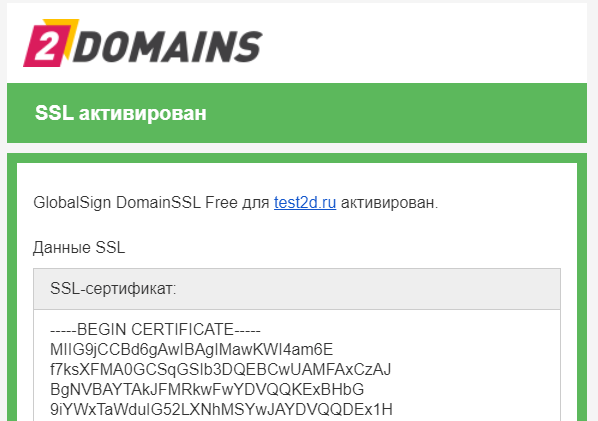

SSL-сертификат — введите данные SSL-сертификата;

Где найти данные SSL-сертификата?

-

Ключ SSL-сертификата — вставьте приватный ключ, который вы сохранили при заказе сертификата;

-

Цепочка SSL-сертификата — введите данные корневого и промежуточного сертификата без пробела.

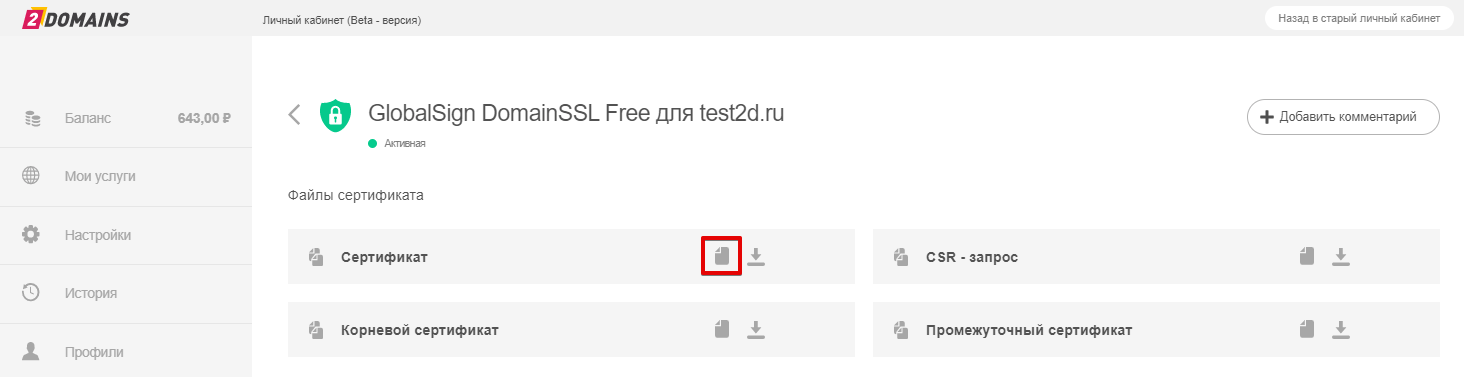

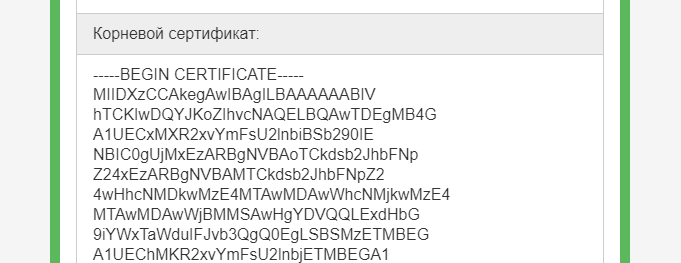

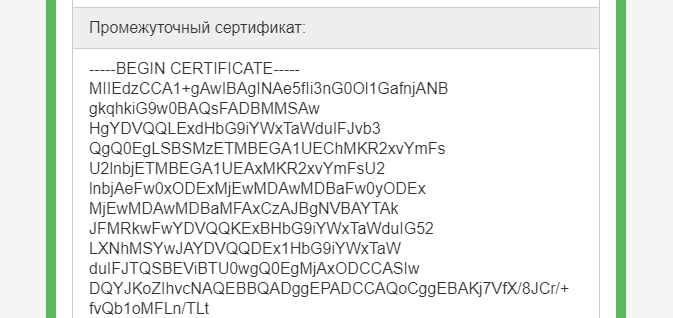

Где найти данные корневого и промежуточного сертификата?

-

Скопируйте из письма, которое пришло при заказе, Корневой сертификат и Промежуточный сертификат:

-

Или скопируйте данные на странице услуги сертификата, нажав на кнопку в блоке “Корневой сертификат” и “Промежуточный сертификат”.

Нажмите Завершить.

-

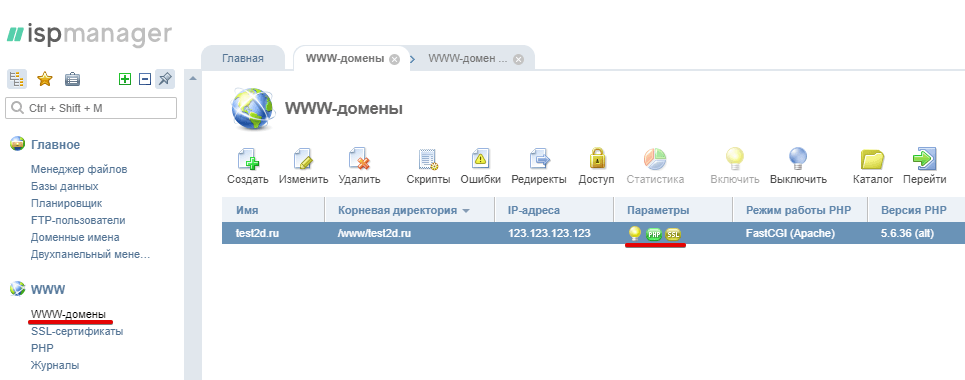

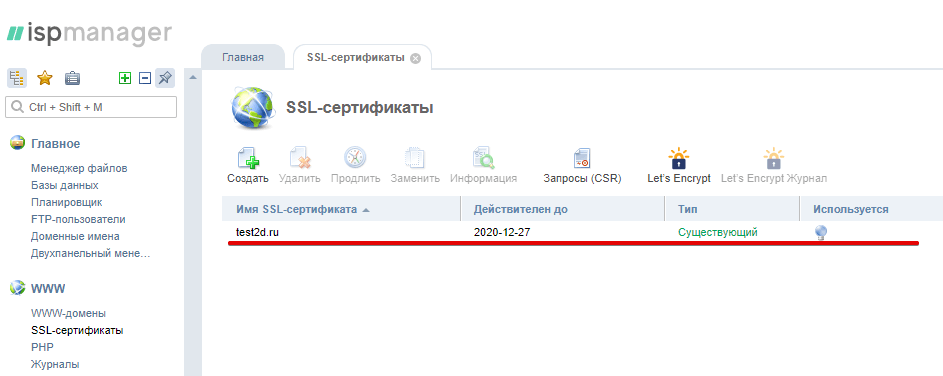

Проверьте, что в разделе “SSL-сертификаты” появился установленный сертификат:

-

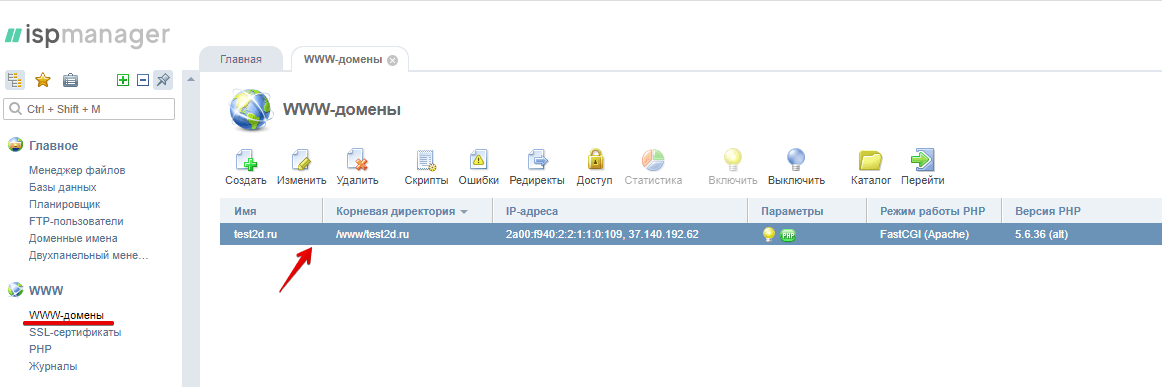

Теперь узнаем, как подключить HTTPS на сайте. Перейдите в раздел «WWW-домены». Кликните два раза по домену, для которого вы установили сертификат:

-

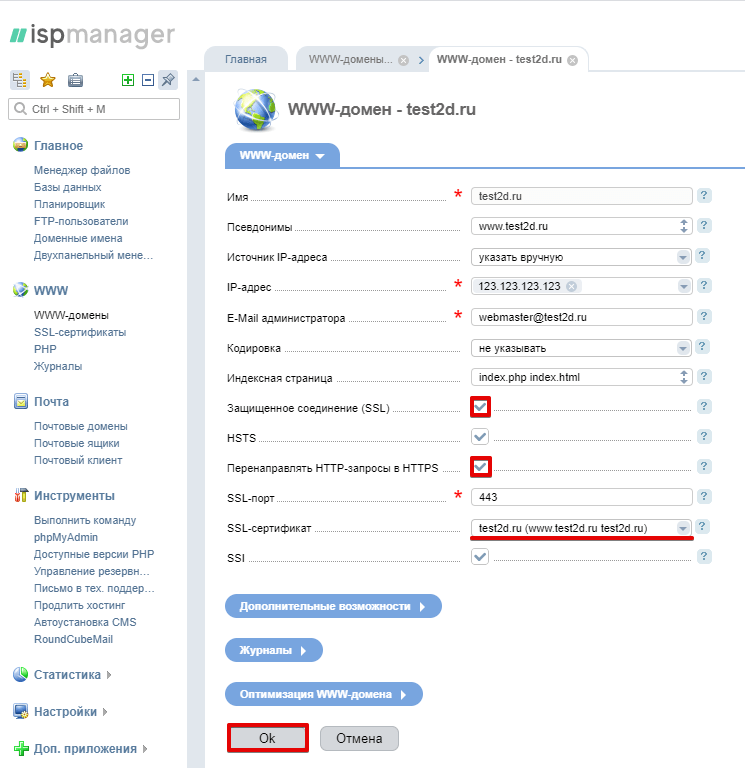

Поставьте галочку Защищенное соединение (SSL) и Перенаправлять HTTP-запросы в HTTPS для настройки редиректа. Нажмите Ok:

-

Перейдите в раздел “WWW-домены” и проверьте, что SSL-сертификат установлен:

Готово, вы настроили SSL-сертификат в панели управления.

Мы будем рассматривать варианты для владельцев сайтов, расположенных на стандартных хостингах. Те, у кого есть свой сервер, разберутся самостоятельно.

У вас есть несколько вариантов.

Приобретение SSL-сертификата (бесплатного или платного) у своего хостера.

Это самый простой вариант, потому что вам просто нужно в панели управления своим хостингом найти опцию заказа сертификата, выбрать нужный, заказать, оплатить (если необходимо). Обычно ваш хостер сам установит заказанный сертификат, бесплатно или за разумную сумму. Вам останется проверить корректность установки и настроить свой сайт для работы по https.

Если ваш сайт абсолютно новый, сделать настройки легко. Если сайт уже наполнен контентом, придется сделать немного больше движений, но все решаемо, поговорим об этом ниже.

Приобретение SSL-сертификата в центрах сертификации.

1. Регистрируетесь на сайте центра сертификации или на сайте партнера.

2. Выбираете тип сертификата. Если у вас один свой блог или один сайт без финансовых операций, подойдет сертификат для одного домена с минимальной проверкой — DV.

3. Генерируете CSR-запрос на сертификат. Этот запрос — Certificate Signing Request — представляет собой текстовый файл, содержащий в закодированном виде информацию об администраторе домена и открытый ключ. Обычно CSR генерируется в процессе заказа SSL-сертификата.

4. Файл ключа, который вы получите при генерации запроса, обязательно сохраните!

5. Оплачиваете сертификат, если он платный.

6. Подтверждаете владение доменом. Для этого вам пришлют письмо (может понадобиться почтовый ящик именно в зоне домена), в котором нужно кликнуть по ссылке для подтверждения, либо скопировать код, который вводится в форму на странице центра сертификации.

Так же вы можете столкнуться с вариантом, когда вас попросят создать на своем домене TXT-запись определенного содержания. После создания записи центр сертификации автоматически проверит владение доменом.

7. Дожидаетесь выпуска сертификата, скачиваете его или получаете в виде письма на почту.

8. Устанавливаете сертификат на сайт. Вам понадобится файл ключа (см. п.4) и файл сертификата (п.7). Некоторые хостинг-провайдеры предусмотрели на своих хостингах удобные формы для установки сертификата, в этом случае вам просто нужно добавить в эти формы информацию ключа и сертификата.

Если же у вашего хостера таких опций нет, вы можете установить сертификат своими силами, если имеете достаточно опыта, либо обратиться в техподдержку хостинга и вам помогут с установкой или бесплатно, или за небольшие деньги. Этот вариант предпочтителен для новичков. Можно так же найти помощь по установке сертификата на биржах фрилансеров, но в данном случае воспользоваться помощью хостинг-провайдера будет надежнее.

9. Проверяете корректность установки сертификата

10. Настраиваете сайт для работы по https.

Приобретение SSL-сертификата у регистратора доменных имен

Процесс похож на приобретение сертификата в центре сертификации, но несколько проще — вам не нужна дополнительная регистрация, и процесс подтверждения владения доменом будет проще, тк регистратор и так знает, что домен ваш.

В личном кабинете на сайте регистратора закажите сертификат, получите инструкции на свой почтовый ящик и действуйте в соответствии с ними. Как правило, вас попросят подтвердить физический доступ к сайту, создав на сайте TXT-запись заданного содержания. После выполнения действий, указанных в инструкции, вы получите письмо с сертификатом, которое будет содержать сам сертификат и ключевой файл.

Установка сертификата будет такой же, как в случае получения сертификата в центрах сертификации.

Установка SSL сертификата на сайт, CMS, сервер

1. Объединение файла сертификата с файлом цепочки сертификатов УЦ (промежуточный и корневой) В Windows средеСоздайте копию файла сертификата domain.crt и откройте его обычным Блокнотом. Так же с помощью Блокнота откройте файл цепочки ca.crt сертификатов УЦ и вставьте его содержимое в файл сертификата ниже строки «——END CERTIFICATE——«. Сохраните полученный файл с именем domain+ca.crt

Скопируйте файлы domain+ca.crt и ключа domain.key на сервер Nginx в папку /etc/nginx/ssl/ с помощью программы WinSCP В Linux среде Скопируйте файлы domain+ca.crt и ключа domain.key на сервер Nginx в папку /etc/nginx/ssl/ программой WinSCPВыполните команду cat /etc/nginx/ssl/domain.crt /etc/nginx/ssl/ca.crt >> domain+ca.crt

Файл domain+ca.crt должен иметь такой вид: ——BEGIN CERTIFICATE——#Cертификат вашего домена#

——END CERTIFICATE——

——BEGIN CERTIFICATE——

#Промежуточный сертификат#

——END CERTIFICATE——

——BEGIN CERTIFICATE——

#Корневой сертификат#

——END CERTIFICATE——

2. Активация сертификата через конфигурационный файл Nginx: Ubuntu/Debian — файлы конфигурации сайтов находятся в директории /etc/nginx/sites-enabled/

CentOS — /etc/nginx/conf.d/ Отредактируйте файл конфигурации сайта, добавив в него следующие строки: listen 443;

ssl on;

ssl_certificate /etc/nginx/ssl/domain+ca.crt;

ssl_certificate_key /etc/nginx/ssl/domain.key;

3. Перезапустите Nginx командой

Ubuntu/Debian: /etc/init.d/nginx restart

или

Centos: service nginx restart

Установка SSL-сертификата на сайт | Majordomo

Итак, вы приобрели SSL-сертификат для вашего домена. В процессе заказа вы должны были выбрать авторизационный email, расположенный на вашем домене: admin, administrator, hostmaster, postmaster, webmaster. На выбранный вами авторизационный email придет письмо содержащее ссылку, пройдя по которой, вы подтвердите ваши административные права домена. После этого на ваш контактный электронный почтовый ящик аккаунта поступит несколько писем.

Имеются следующие файлы:

— приватный ключ (для удобства сохраните его в виде простого текстового файла с именем ваш_домен.key)

— файл сертификата для вашего домена, ваш_домен.crt

— два файла цепочки сертификатов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt

В этом руководстве пошагово описаны способы привязки SSL-сертификата к сайту для организации безопасного шифрованного соединения между веб-сервером и браузером клиента.

Обратите внимание, если письмо, содержащее приватный ключ, к вам не поступило, то в первую очередь проверьте, пожалуйста, каталог «Спам» в вашем почтовом ящике. В том случае, если в указанном каталоге письмо не обнаружено, напишите, пожалуйста, письмо с контактного электронного почтового ящика аккаунта на [email protected]

Установка сертификата средствами ISPmanager

1. Войдите в ISPmanager под учетной записью «root». (Если вы заказали VPS сервер на тарифе с администрированием нашими специалистами, то данный шаг необходимо пропустить)

Войдите в меню «Учетные записи» → «Пользователи», выберите пользователя-владельца сайта, к которому требуется привязать SSL-сертификат, и нажмите кнопку «Изменить».

В появившемся установите галочку «Может использовать SSL», если она еще не установлена.

Сохраните изменения кнопкой «Ok».

Дальнейшие действия мы будем выполнять от имени созданного пользователя-владельца сайтов. Снова выберите вашего пользователя-владельца сайта и нажмите кнопку «Войти» в правом верхнем углу, ISPmanager автоматически понизит ваши привилегии до его уровня.

2. Перейдите в раздел «WWW» → «WWW-домены». В списке отображаются все добавленные в конфигурационные файлы веб-сервера домены, в колонке «Параметры» иконками отображается наличие или отсутствие тех или иных модулей веб-сервера, которые участвуют в обработке запросов к сайту. Необходимо подключить модуль для работы с SSL для сайта, для этого выберите домен и нажмите кнопку «Изменить» сверху.

Откроется новая вкладка, в которой нужно установить галочку «Защищённое соединение (SSL)» и «Перенаправлять HTTP-запросы в HTTPS» и сохранить изменения кнопкой «Ok». Обратите внимание, желательно чтобы этот домен был единственным доменом с SSL на этом IP-адресе.

3. Теперь перейдем в раздел «WWW» → «SSL сертификаты», здесь показаны все имеющиеся на сервере сертификаты безопасности, отсюда мы добавим наш. Обратите внимание на наличие самоподписанного сертификата для вашего домена — он был сгенерирован ISPmanager-ом автоматически на предыдущем шаге, в момент когда вы установили галочку «SSL» в настройках WWW-домена. Этот сертификат использоваться не будет, мы добавим наш, сделать это можно кнопкой «Создать» сверху.

На первом шаге выберете тип сертификата «существующий».

На втором шаге вам необходимо будет ввести имя сертификата, сам сертификат, приватный ключ сертификата и подтверждающую цепочку. Откройте в «Блокноте» все имеющиеся у вас файлы: приватный ключ, который мы сохранили в файл ваш_домен.key, файл сертификата ваш_домен.crt и другие два. В форму ввода «SSL-сертификат» скопируйте содержимое файла ваш_домен.crt; в форму «Ключ SSL-сертификата» скопируйте текст из файла ваш_домен.key. В форму «Цепочка SSL-сертификатов» последовательно скопируйте содержимое файлов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt, именно в этом порядке. Нажмите кнопку «Завершить» для сохранения введенных данных.

4. Далее перейдите во вкладку «WWW» → «WWW-домены» и нажмите кнопку «Изменить» сверху.

В открывшемся окне в поле «SSL-сертификат» выберете добавленный вами в предыдущем шаге сертификат и подтвердите изменения кнопкой «Ok».

5. Перейдите на ваш сайт, для работы по шифрованному соединению в адресной строке браузера впишите адрес наподобие «https://ваш_домен.ru/». Аббревиатура «https» означает работу по шифрованному протоколу HTTP, что нам и требуется. Если все сделано правильно, браузер не будет выдавать никаких предупреждений или сообщений о потенциальных угрозах, а сразу отобразит сайт. В адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Настройка закончена. Следует, однако, иметь в виду, что при каких-либо изменениях в ПО веб-сервера (его переконфигурирование, смена IP-адреса домена, установка nginx перед Apache например) эта схема работы может нарушиться. В этом случае возможно придется внести соответствующие коррективы в конфигурационные файлы веб-сервера вручную.

Если у вас возникнут какие-либо вопросы при добавлении сертификата к вашему сайту — техническая поддержка всегда будет рада помочь вам, напишите пожалуйста письмо на адрес [email protected] с контактного e-mail вашего сервера.

Установка сертификата утилитами из консоли: CentOS, Apache 2

Если на вашем сервере установлен и используется проксирующий веб-сервер nginx, вам следует организовать работу с сертификатами с его помощью. Инструкция по настройке nginx ниже, отдельным пунктом.

1. Поместите все 4 файла (приватный ключ, сохраненный в файле ваш_домен.key, и файлы сертификатов ваш_домен.crt, PositiveSSLCA2.crt и AddTrustExternalCARoot.crt) в директорию /var/www/httpd-cert/.

2. Установите владельца и группу всех файлов в root:

# chown root:root /var/www/httpd-cert/ваш_домен.key /var/www/httpd-cert/ваш_домен.crt /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt

3. Установите права на файл ключа «только для владельца, только для чтения»:

# chmod 400 /var/www/httpd-cert/ваш_домен.key

4. Создайте файл цепочки сертификатов:

# cat /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt > /var/www/httpd-cert/ваш_домен.crt-bundle

Проверить подлинность цепочки сертификата можно так:

# openssl verify /var/www/httpd-cert/ваш_домен.crt-bundle

/var/www/httpd-cert/ваш_домен.bundle: OK

Посмотреть информацию об сертификате — например так:

# openssl x509 -text -in ваш_домен.crt

5. В конфигурационном файле Apache 2 (наиболее вероятно — /etc/httpd/conf/httpd.conf) создайте новый VirtualHost на 443м порту. Ниже приведены только директивы, отвечающие за работу с сертификатом, остальные можно скопировать по аналогии из имеющегося для 80-го порта:

SSLEngine on

SetEnvIf User-Agent «.*MSIE.*» nokeepalive ssl-unclean-shutdown downgrade-1.0 force-response-1.0

SSLCertificateFile /var/www/httpd-cert/ваш_домен.crt

SSLCertificateKeyFile /var/www/httpd-cert/ваш_домен.key

SSLCACertificateFile /var/www/httpd-cert/ваш_домен.crt-bundle

ServerName ваш_домен

…

Обратите внимание, что это должен быть первый, и желательно единственный VirtualHost на этом IP-адресе на 443 порту.

6. Проверьте корректность синтаксиса конфигурационного файла:

# /etc/init.d/httpd configtest

Syntax OK

Перезапустите Apache и проверьте работу сайта с https://, если все сделано правильно — в адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Установка сертификата утилитами из консоли: CentOS, nginx

1. Поместите все 4 файла (приватный ключ, сохраненный в файле ваш_домен.key, и файлы сертификатов ваш_домен.crt, PositiveSSLCA2.crt и AddTrustExternalCARoot.crt) в директорию /var/www/httpd-cert/.

2. Установите владельца и группу всех файлов в root:

# chown root:root /var/www/httpd-cert/ваш_домен.key /var/www/httpd-cert/ваш_домен.crt /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt

3. Установите права на файл ключа «только для владельца, только для чтения»:

# chmod 400 /var/www/httpd-cert/ваш_домен.key

4. Создайте файл цепочки сертификатов:

# cat /var/www/httpd-cert/AddTrustExternalCARoot.crt >> /var/www/httpd-cert/ваш_домен.crt

# cat /var/www/httpd-cert/PositiveSSLCA2.crt >> /var/www/httpd-cert/ваш_домен.crt

Проверить подлинность цепочки сертификата можно так:

# openssl verify /var/www/httpd-cert/ваш_домен.crt

/var/www/httpd-cert/ваш_домен.bundle: OK

Посмотреть информацию об сертификате — например так:

# openssl x509 -text -in ваш_домен.crt

5. Внесите в конфигурационный файл nginx, в модуль server, следующие директивы:

server {

listen 443;

ssl on;

ssl_certificate /var/www/httpd-cert/ваш_домен.crt;

ssl_certificate_key /var/www/httpd-cert/ваш_домен.key;

server_name your.domain.com;

…

}

Обратите внимание, что это должен быть первый, и желательно единственный VirtualHost на этом IP-адресе на 443 порту.

6. Перезапустите nginx командой

# /etc/init.d/nginx restart

и проверьте работу сайта с https://, если все сделано правильно — в адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Установка бесплатного SSL-сертификата для сайта 🔒

Каждый покупатель веб-хостинга Eternalhost с панелью ISPmanager может подключить бесплатный сертификат Let’s Encrypt. Этот SSL-сертификат с проверкой домена (DV) предоставляется на неограниченный срок. Его можно устанавливать на любое количество сайтов.

Содержание:

Что такое SSL-сертификат

Для входа на любой сайт, нужно подключиться к серверу, где он размещён. SSL-сертификат защищает такое подключение с помощью шифрования данных. Кибер-злоумышленники лишаются шанса использовать в своих интересах логины, пароли и номера банковских карт пользователей. Даже, если они перехватят данные, то не смогут их расшифровать.

Зачем устанавливать SSL-сертификат

С 2017 года наличие SSL-сертификата на сайте стало одним из важнейших параметров мониторинга для популярных поисковых систем. Сайты без HTTPS рассматриваются поисковыми роботами Google, а также браузерами Google Chrome и Mozilla Firefox как ненадежные. Отсутствие SSL-сертификата может критически понизить поисковую позицию сайта в выдаче и подорвать его посещаемость.

Кому необходим SSL

Бесплатные SSL-сертификаты Let’s Encrypt способны защитить любой тип сайтов. Их нельзя применять как сертификаты подписи исполняемого кода и для шифрования email.

Как установить бесплатный SSL-сертификат

Шаг 1. Откройте панель управления ISPmanager. Перейдите в раздел «WWW» → «SSL-сертификаты» и нажмите на иконку «Let’s Encrypt».

Шаг 2. В появившемся меню «SSL-сертификаты» укажите домен для установки сертификата. Основным условием выдачи сертификата является делегирование домена – по нему должен открываться сайт. Нажмите «Ok»

Шаг 3. На сайт с указанным доменом произойдёт автоматическая установка SSL-сертификата Let’s Encrypt. На этапе проверки сайта на него устанавливается самоподписанный сертификат. Когда процесс выпуска завершиться, в меню «SSL-сертификаты» тип изменится с «Самоподписанный» на «Существующий».

Шаг 4. Бесплатный SSL-сертификат для сайта установлен. Теперь ресурс защищен полноценным сертификатом Let’s Encrypt. Об этом сигнализирует значок зелёного замка в адресной строке. Срок действия сертификата продлевается автоматически.

Возможен ли автоматический редирект с HTTP на HTTPS

Даже когда SSL-сертификат установлен, автоматического перехода с ссылок «http://…» на ссылки «https://…» не происходит. Пользователь, переходящий по старым ссылкам, может не узнать, что сайт защищен шифрованием и безопасен. Перенаправление всех запросов по сайту на шифрованный вариант (HTTP → HTTPS) нужно настраивать вручную.

Какие типы проверки выполняются

Бесплатный SSL-сертификат Let’s Encrypt предусматривает лишь проверку домена (DV). Обычная и расширенная проверка организаций (OV/EV) не предусмотрена и не планируется.

Скорость выпуска Let’s Encrypt

Процесс получения бесплатного SSL-сертификата Let’s Encrypt занимает несколько минут. Главное, что для этого нужно — делегированный домен. Т.е. то доменное имя, к которому нужно привязать сертификат, должно открываться в адресной строке браузера. Если по названию домена можно свободно перейти на сайт, с выпуском бесплатного SSL-сертификата не возникнет никаких сложностей.

Срок действия Let’s Encrypt

Бесплатные SSL-сертификаты в ISPmanager действуют бессрочно. Изначально срок выпуска Let’s Encrypt — 3 месяца. В панель управления ISPmanager встроен плагин, который автоматически обновляет сертификаты за 7 дней до конца положенного срока.

Посчитают ли браузеры Let’s Encrypt доверенным сертификатом

Да, большинство популярных браузеров поддерживают эти SSL-сертификаты. Более подробную информацию можно получить на официальном форуме поддержки Let’s Encryps.

Подходит ли Let’s Encrypt для коммерческого использования

Подходит. Коммерческое использование – основное предназначение SSL-сертификатов Let’s Encrypt.

Есть ли поддержка национальных доменов (IDN)

Let’s Encrypt – SSL-сертификаты с поддержкой IDN. Они подходят для имён доменов, которые пишутся символами национальных алфавитов. Поддерживают сертификаты и кириллические домены типа мойсайт.рф.

Есть ли поддержка поддоменов (Wildcard)

SSL-сертификаты поддерживают групповой сертификат Wildcard для защиты группы поддоменов. Подобные сертификаты проходят проверку только через DNS-записи.

Руководство по установке сертификата SSL— пошаговые инструкции

Как установить сертификат SSL

Сертификат SSL — это текстовый файл с зашифрованными данными, который вы устанавливаете на своем сервере, чтобы вы могли защитить / зашифровать конфиденциальную связь между вашим сайтом и вашими клиентами. Узнайте больше о сертификатах SSL.

После того, как вы создадите CSR (запрос на подпись сертификата) и приобретете сертификат, наша команда по валидации проверяет и обрабатывает ваш запрос на сертификат.(Узнайте больше о процессе проверки сертификата.) После проверки мы выдаем ваш сертификат SSL и отправим его вам по электронной почте. Вы также можете скачать свой сертификат SSL в своей учетной записи DigiCert.

Промежуточный сертификат

Когда вы устанавливаете SSL-сертификат на сервер или приложение с поддержкой SSL, вам также необходимо установить промежуточный сертификат. Этот промежуточный сертификат устанавливает доверие к вашему SSL-сертификату, привязав его к корневому сертификату вашего центра сертификации (ваш выданный DigiCert SSL-сертификат → промежуточный сертификат → корневой сертификат DigiCert).Чтобы завершить цепочку доверия сертификатов, браузер требует наличия промежуточного сертификата. Узнайте больше о роли промежуточных и корневых сертификатов.

Примечание: Для некоторых серверов (например, Microsoft) промежуточные сертификаты связаны с сертификатом SSL.

Нужно создать свой CSR? »

Нужно приобрести сертификат SSL? »

Общие платформы и операционные системы

Microsoft IIS

Инструкции:

Узнать больше:

Microsoft Exchange Server

Инструкции:

Узнать больше:

Apache Server (OpenSSL)

Инструкции:

Узнать больше:

Tomcat Server (Keytool)

Инструкции:

Узнать больше:

Microsoft Lync

Инструкции:Узнать больше:

Проверьте ваш сертификат Установка

После того, как вы установили свой сертификат, мы рекомендуем вам проверить, что все работает правильно.Используйте наш бесплатный инструмент диагностики установки SSL для проверки установки вашего сертификата. Кроме того, для простого поиска и управления всеми сертификатами в сети используйте наш бесплатный инструмент Discovery Cloud.

Не забудьте сделать резервную копию

После того, как вы установили свой сертификат SSL, мы рекомендуем вам сделать резервную копию сертификата и хранить его в надежном месте. Если сервер выходит из строя или нуждается в замене, намного проще защитить заменяющий сервер.

Инструкция по установке сертификатаот платформы / ОС

,Как настроить SSL на IIS 7

- 6 минут, чтобы прочитать

В этой статье

Саад ЛадкиВведение

Шаги для настройки Secure Sockets Layer (SSL) для сайта одинаковы в IIS 7 и выше и IIS 6.0 и включают следующее:

- Получите соответствующий сертификат.

- Создайте привязку HTTPS на сайте.

- Протестируйте, сделав запрос на сайте.

- При необходимости настройте параметры SSL, то есть сделав SSL обязательным требованием.

Этот документ содержит некоторую основную информацию о SSL, а затем показывает, как включить SSL следующими способами:

- Использование диспетчера IIS.

- Использование инструмента командной строки AppCmd.exe.

- Программно через Microsoft.Web.Administration.

- Использование сценариев WMI.

Эта статья содержит следующие разделы:

Конфигурация SSL

Независимо от того, используете ли вы свой веб-сайт на своем собственном сервере или в облаке, использование SSL для защиты вашего сайта, вероятно, чрезвычайно важно для вас, поскольку многие веб-сайты обращаются к нему для защиты конфиденциальности пользователя. Если вам нужно настроить SSL на вашем сервере, важно понимать, что реализация SSL изменилась с IIS 6.0 до IIS 7 и выше.В IIS 6.0 в Windows Server 2003 вся конфигурация SSL сохранялась в метабазе IIS, а шифрование / дешифрование выполнялось в режиме пользователя (что требовало большого количества переходов из режима ядра в режим пользователя). В IIS 7 и более поздних версиях HTTP.sys обрабатывает SSL-шифрование / дешифрование в режиме ядра, в результате чего производительность защищенных соединений в IIS 7 и выше на 20% выше, чем в IIS 6.0.

Использование SSL в режиме ядра требует хранения информации о привязке SSL в двух местах. Во-первых, привязка хранится в% windir % \ System32 \ inetsrv \ config \ applicationHost.Конфиг для вашего сайта. Когда сайт запускается, IIS отправляет привязку HTTP.sys, а HTTP.sys начинает прослушивать запросы на указанный IP: порт (это работает для всех привязок). Во-вторых, конфигурация SSL, связанная с привязкой, сохраняется в конфигурации HTTP.sys. Используйте команду netsh в командной строке для просмотра конфигурации привязки SSL, хранящейся в HTTP.sys, как в следующем примере:

netsh http show sslcert

Когда клиент подключается и инициирует согласование SSL, HTTP.В своей конфигурации SSL sys ищет пару IP: Port, к которой подключен клиент. Конфигурация SSL HTTP.sys должна включать хэш сертификата и имя хранилища сертификатов, прежде чем согласование SSL будет успешно выполнено.

Устранение неполадок Совет: Если у вас возникли проблемы с привязкой SSL, убедитесь, что привязка настроена в ApplicationHost.config и что хранилище HTTP.sys содержит действительный хэш сертификата и имя хранилища для привязки.

Выбор сертификата

При выборе сертификата учитывайте следующее: хотите ли вы, чтобы конечные пользователи могли подтвердить подлинность вашего сервера с помощью вашего сертификата? Если да, то либо создайте запрос сертификата и отправьте этот запрос в известный центр сертификации (CA), такой как VeriSign или GeoTrust, либо получите сертификат от онлайн-центра сертификации в вашем домене интрасети.Есть три вещи, которые браузер обычно проверяет в сертификате сервера:

- что текущая дата и время находятся в пределах диапазона «Действителен с» и «Действителен до» в сертификате.

- Что «общее имя» (CN) сертификата соответствует заголовку хоста в запросе. Например, если клиент отправляет запрос на номер

https://www.contoso.com/, тогда CN должен бытьwww.contoso.com. - , что эмитент сертификата является известным и доверенным центром сертификации.

Если одна или несколько из этих проверок не пройдены, браузер предлагает пользователю предупреждения. Если у вас есть интернет-сайт или интранет-сайт, где ваши конечные пользователи не являются людьми, которых вы лично знаете, тогда вы всегда должны убедиться, что эти три параметра являются действительными.

Самозаверяющие сертификаты — это сертификаты, созданные на вашем компьютере. Они полезны в средах, где конечному пользователю не важно доверять вашему серверу, например в тестовой среде.

Использование AppCmd

Вы не можете запросить или создать сертификат с помощью AppCmd.Exe. Вы также не можете использовать AppCmd.exe для создания привязки SSL.

Настройка параметров SSL

Вы можете использовать AppCmd.exe, чтобы настроить сайт на прием только HTTPS-соединений с сервером, изменив атрибут sslFlags в разделе «Доступ». Например, вы можете настроить этот параметр для «Веб-сайта по умолчанию» в файле ApplicationHost.config (например, commitPath: APPHOST) с помощью следующей команды:

% windir% \ system32 \ inetsrv> AppCmd set config "Веб-сайт по умолчанию" -commitPath: APPHOST -секция: доступ -sslFlags: Ssl

В случае успеха отображается следующее сообщение:

Применены изменения конфигурации в разделе «Система.webServer / security / access "для" MACHINE / WEBROOT / APPHOST / Default Web Site "по пути фиксации конфигурации" MACHINE / WEBROOT / APPHOST "

Примечание

Чтобы требовать 128-битный SSL, измените значение sslFlags на Ssl128 .

В следующем примере показано, как просмотреть параметры раздела

% windir% \ system32 \ inetsrv> Конфигурация списка AppCmd «Веб-сайт по умолчанию» - раздел: доступ

Выполнение команды приводит к следующей записи в ApplicationHost.файл конфигурации:

<Безопасность>

Использование WMI

Невозможно запросить или создать сертификат с помощью пространства имен WAd WebAdministration.

Создание привязки SSL

Следующий скрипт демонстрирует, как создать новую привязку SSL и как добавить соответствующую конфигурацию для HTTP.sys и IIS:

Set oIIS = GetObject ("winmgmts: root \ WebAdministration")

'' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '

'СОЗДАТЬ SSL БИНДИНГ

«» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «»»

oIIS.Get ("SSLBinding"). Создать _

"*", 443, "4dc67e0ca1d9ac7dd4efb3daaeb15d708c9184f8", "MY"

'' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '' '

'ДОБАВЬТЕ ССЫЛКУ НА САЙТ

«» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «» «»»

Установите oBinding = oIIS.Get ("BindingElement"). SpawnInstance_

oBinding.BindingInformation = "*: 443:"

oBinding.Protocol = "https"

Установите oSite = oIIS.Get ("Site.Name = 'Веб-сайт по умолчанию'")

arrBindings = oSite.Bindings

ReDim Сохранить arrBindings (UBound (arrBindings) + 1)

Установить arrBindings (UBound (arrBindings)) = oBinding

oSite.Bindings = arrBindings

Установите oPath = oSite.Put_

Примечание

Хэш и хранилище сертификатов должны ссылаться на реальный, функциональный сертификат на вашем сервере. Если хэш сертификата и / или имя магазина являются поддельными, возвращается ошибка.

Настройка параметров SSL

Следующий скрипт демонстрирует настройку параметров SSL с помощью поставщика IIS WMI. Вы можете найти это значение в файле IIS_Schema.xml.

CONST SSL = 8

Установите oIIS = GetObject ("winmgmts: root \ WebAdministration")

Установите oSection = oIIS.Получить(\_

"AccessSection.Path = 'MACHINE / WEBROOT / APPHOST', Location = 'Веб-сайт по умолчанию'")

oSection.SslFlags = oSection.SslFlags ИЛИ SSL

oSection.Put \ _

IIS Manager

Получить сертификат

Выберите узел сервера в древовидном представлении и дважды щелкните функцию Сертификаты сервера в представлении списка:

Нажмите Создать самоподписанный сертификат … на панели Действия .

Введите понятное имя для нового сертификата и нажмите ОК .

Теперь у вас есть самозаверяющий сертификат. Сертификат помечен для использования «Аутентификация сервера»; то есть он использует в качестве сертификата на стороне сервера для шифрования SSL SSL и для проверки подлинности сервера.

Создание привязки SSL

Выберите сайт в виде дерева и щелкните Привязки … на панели Действия . Это вызывает редактор привязок, который позволяет вам создавать, редактировать и удалять привязки для вашего веб-сайта. Нажмите Добавить., чтобы добавить вашу новую привязку SSL к сайту.

Настройки по умолчанию для новой привязки установлены на HTTP для порта 80. Выберите https в раскрывающемся списке Тип . Выберите самоподписанный сертификат, созданный в предыдущем разделе, из раскрывающегося списка SSL Certificate , а затем нажмите OK .

Теперь у вас есть новая привязка SSL на вашем сайте, и все, что осталось, это убедиться, что она работает.

Проверьте привязку SSL

На панели действий в области просмотра веб-сайта щелкните ссылку, связанную с только что созданной привязкой.

Internet Explorer (IE) 7 и выше отображает страницу с ошибкой, поскольку самоподписанный сертификат был выдан вашим компьютером, а не доверенным центром сертификации (CA). IE 7 и выше будут доверять сертификату, если вы добавите его в список доверенных корневых центров сертификации в сертификатах, хранящих его на локальном компьютере, или в групповой политике для домена.

Нажмите Перейти на этот сайт (не рекомендуется) .

Настройка параметров SSL

Настройте параметры SSL, если вы хотите, чтобы ваш сайт требовал SSL или определенным образом взаимодействовал с клиентскими сертификатами.Нажмите на узел сайта в древовидном представлении, чтобы вернуться на домашнюю страницу сайта. Дважды щелкните на SSL Settings функцию в средней панели.

Резюме

В этом пошаговом руководстве мы успешно использовали инструмент командной строки AppCmd.exe, поставщик сценариев WMI и IIS Manager для настройки SSL на IIS.

,- 16 минут, чтобы прочитать

В этой статье

Служба приложенийAzure предоставляет масштабируемую самозатягивающуюся службу веб-хостинга.В этой статье показано, как создать, загрузить или импортировать частный сертификат или открытый сертификат в службу приложений.

После того, как сертификат добавлен в ваше приложение службы приложений или функциональное приложение, вы можете защитить его с помощью собственного DNS-имени или использовать его в коде приложения.

В следующей таблице перечислены параметры добавления сертификатов в службу приложений:

| Вариант | Описание |

|---|---|

| Создайте бесплатный сертификат службы приложений (предварительный просмотр) | Частный сертификат, который легко использовать, если вам просто нужно защитить свой собственный домен www или любой не обнаженный домен в службе приложений. |

| Купить сертификат службы приложений | Частный сертификат, которым управляет Azure. Он сочетает в себе простоту автоматизированного управления сертификатами и гибкость вариантов обновления и экспорта. |

| Импортировать сертификат из Key Vault | Полезно, если вы используете хранилище ключей Azure для управления сертификатами PKCS12. См. Требования к частному сертификату. |

| Загрузить частный сертификат | Если у вас уже есть личный сертификат от стороннего поставщика, вы можете загрузить его.См. Требования к частному сертификату. |

| Загрузить публичный сертификат | Публичные сертификаты не используются для защиты пользовательских доменов, но вы можете загрузить их в свой код, если они нужны для доступа к удаленным ресурсам. |

Предпосылки

Чтобы следовать этому руководству:

Частный сертификат требует

Примечание

Azure Web Apps поддерживает , а не и поддерживает AES256, и все файлы pfx должны быть зашифрованы с помощью TripleDES.

Бесплатный управляемый сертификат службы приложений или сертификат службы приложений уже удовлетворяют требованиям службы приложений. Если вы решите загрузить или импортировать личный сертификат в Службу приложений, ваш сертификат должен соответствовать следующим требованиям:

- Экспортируется как защищенный паролем файл PFX

- Содержит закрытый ключ длиной не менее 2048 бит

- Содержит все промежуточные сертификаты в цепочке сертификатов

Для защиты пользовательского домена в привязке TLS к сертификату предъявляются дополнительные требования:

- Содержит расширенное использование ключа для проверки подлинности сервера (OID = 1.3.6.1.5.5.7.3.1)

- Подписано доверенным центром сертификации

Примечание

Сертификаты криптографии с эллиптической кривой (ECC) могут работать со службой приложений, но не рассматриваются в этой статье. Поработайте с вашим центром сертификации о точных шагах по созданию сертификатов ECC.

Подготовьте ваше веб-приложение

Для создания пользовательских привязок безопасности или включения клиентских сертификатов для вашего приложения службы приложений ваш план обслуживания приложений должен соответствовать уровню Basic , Standard , Premium или Isolated .На этом шаге вы убедитесь, что ваше веб-приложение находится на поддерживаемом ценовом уровне.

Войдите в Azure

Откройте портал Azure.

Перейдите к своему веб-приложению

Найдите и выберите Службы приложений .

На странице Службы приложений выберите имя своего веб-приложения.

Вы попали на страницу управления вашего веб-приложения.

Проверьте уровень цен

В левой части страницы веб-приложения перейдите к разделу Настройки и выберите Масштабировать (План обслуживания приложения) .

Убедитесь, что ваше веб-приложение не относится к уровню F1 или D1 . Текущий уровень вашего веб-приложения выделен темно-синим прямоугольником.

Пользовательский SSLне поддерживается на уровне F1 или D1 . Если вам нужно увеличить масштаб, выполните действия, описанные в следующем разделе. В противном случае закройте страницу «Масштабирование до » и пропустите раздел «Масштабирование» в разделе «План обслуживания приложения».

Расширьте свой план обслуживания приложений

Выберите любой из несвободных уровней ( B1 , B2 , B3 или любой уровень в категории Производство ).Для дополнительных опций нажмите См. Дополнительные опции .

Нажмите Применить .

Когда вы видите следующее уведомление, операция масштабирования завершена.

Создать бесплатный сертификат (Превью)

Бесплатный управляемый сертификат службы приложений — это готовое решение для защиты вашего собственного DNS-имени в службе приложений. Это полнофункциональный сертификат TLS / SSL, который управляется службой приложений и обновляется автоматически.Бесплатный сертификат поставляется со следующими ограничениями:

- Не поддерживает подстановочные сертификаты.

- Не поддерживает голые домены.

- не экспортируется.

- Не поддерживает записи. Например, автоматическое обновление не работает с записями А.

Примечание

Бесплатный сертификат выдается DigiCert. Для некоторых доменов верхнего уровня необходимо явно разрешить DigiCert в качестве издателя сертификата, создав запись домена CAA со значением: 0 Issue Digicert.ком .

Чтобы создать бесплатный сертификат службы приложений, управляемый:

На портале Azure в левом меню выберите Службы приложений > <имя приложения> .

В левой части вашего приложения выберите Настройки TLS / SSL > Сертификаты закрытого ключа (.pfx) > Создать управляемый сертификат службы приложений .

Любой незащищенный домен, который правильно сопоставлен с вашим приложением с записью CNAME, указан в диалоговом окне.Выберите пользовательский домен, для которого нужно создать бесплатный сертификат, и выберите Создать . Вы можете создать только один сертификат для каждого поддерживаемого настраиваемого домена.

Когда операция завершится, вы увидите сертификат в списке Сертификаты закрытого ключа .

Важное значение

Чтобы защитить собственный домен с помощью этого сертификата, вам все равно необходимо создать привязку сертификата. Выполните шаги в разделе Создание привязки.

Импорт сертификата службы приложения

Если вы приобретаете сертификат службы приложений в Azure, Azure выполняет следующие задачи:

- Заботится о процессе покупки у GoDaddy.

- Выполняет проверку домена сертификатом.

- Поддерживает сертификат в хранилище ключей Azure.

- Управляет продлением сертификата (см. Обновление сертификата).

- Синхронизируйте сертификат автоматически с импортированными копиями в приложениях службы приложений.

Чтобы приобрести сертификат службы приложений, перейдите к Начать заказ сертификата.

Если у вас уже есть действующий сертификат службы приложений, вы можете:

Старт сертификата заказа

Запустите заказ сертификата службы приложений на странице создания сертификата службы приложений.

Используйте следующую таблицу, чтобы помочь вам настроить сертификат. Когда закончите, нажмите Создать .

| Настройка | Описание |

|---|---|

| Имя | Дружественное имя для вашего сертификата службы приложений. |

| Имя хоста в голом домене | Укажите корневой домен здесь. Выданный сертификат защищает и корневой домен и поддомен www .В выданном сертификате поле Common Name содержит корневой домен, а поле Subject Alternative Name содержит домен www . Чтобы защитить только любой субдомен, укажите здесь полное доменное имя субдомена (например, mysubdomain.contoso.com ). |

| Подписка | Подписка, которая будет содержать сертификат. |

| Ресурсная группа | Группа ресурсов, которая будет содержать сертификат.Например, вы можете использовать новую группу ресурсов или выбрать ту же группу ресурсов, что и ваше приложение службы приложений. |

| сертификат SKU | Определяет тип создаваемого сертификата, будь то стандартный сертификат или групповой сертификат. |

| Правовые условия | Нажмите, чтобы подтвердить, что вы согласны с юридическими условиями. Сертификаты получены от GoDaddy. |

в Azure Key Vault

После завершения процесса покупки сертификата необходимо выполнить еще несколько шагов, прежде чем вы сможете начать использовать этот сертификат.

Выберите сертификат на странице Сертификаты службы приложений, затем нажмите Конфигурация сертификата > Шаг 1. Сохранение .

Key Vault — это служба Azure, которая помогает защитить криптографические ключи и секреты, используемые облачными приложениями и службами. Это хранилище выбора для сертификатов службы приложений.

На странице Key Vault Status щелкните Key Vault Repository , чтобы создать новое хранилище или выбрать существующее хранилище.Если вы решите создать новое хранилище, используйте следующую таблицу, чтобы помочь вам настроить хранилище, и нажмите «Создать». Создайте новое хранилище ключей в той же группе подписки и ресурсов, что и приложение службы приложений.

| Настройка | Описание |

|---|---|

| Имя | Уникальное имя, состоящее из буквенно-цифровых символов и тире. |

| Ресурсная группа | В качестве рекомендации выберите ту же группу ресурсов, что и сертификат службы приложений. |

| Расположение | Выберите то же местоположение, что и приложение службы приложений. |

| Ценовой уровень | Для получения дополнительной информации см. Сведения о ценах хранилища ключей Azure. |

| Политики доступа | Определяет приложения и разрешенный доступ к ресурсам хранилища. Вы можете настроить его позже, выполнив действия, предоставленные нескольким приложениям для доступа к хранилищу ключей. |

| Доступ к виртуальной сети | Ограничение доступа к хранилищу для определенных виртуальных сетей Azure.Вы можете настроить его позже, следуя инструкциям в разделе Настройка межсетевых экранов и виртуальных сетей Azure Key Vault | .

После того, как вы выбрали хранилище, закройте страницу Key Vault Repository . Шаг 1: опция Store должна иметь зеленую галочку для успеха. Держите страницу открытой для следующего шага.

Подтвердите право собственности на домен

На той же странице конфигурации сертификата , которую вы использовали на последнем шаге, нажмите Шаг 2. Проверьте .

Выберите Подтверждение обслуживания приложения . Поскольку вы уже сопоставили домен со своим веб-приложением (см. Предварительные условия), он уже подтвержден. Просто нажмите Подтвердите , чтобы завершить этот шаг. Нажимайте кнопку Обновить , пока не появится сообщение Сертификат подтвержден доменом .

Примечание

Поддерживаются четыре типа методов проверки домена:

- Служба приложений — наиболее удобный вариант, когда домен уже сопоставлен с приложением Служба приложений в той же подписке.Он использует тот факт, что приложение App Service уже подтвердило право собственности на домен.

- Домен — проверьте домен службы приложений, который вы приобрели в Azure. Azure автоматически добавляет проверочную TXT-запись для вас и завершает процесс.

- Mail — подтвердите домен, отправив электронное письмо администратору домена. Инструкции предоставляются при выборе опции.

- Руководство по эксплуатации . Проверьте домен с помощью страницы HTML (только для сертификата Standard ) или записи TXT в DNS.Инструкции предоставляются при выборе опции.

Импорт сертификата в Службу приложений

На портале Azure в левом меню выберите Службы приложений > <имя приложения> .

В левой части вашего приложения выберите Настройки TLS / SSL > Сертификаты закрытого ключа (.pfx) > Импортировать сертификат службы приложения .

Выберите сертификат, который вы только что приобрели, и выберите OK .

Когда операция завершится, вы увидите сертификат в списке Сертификаты закрытого ключа .

Важное значение

Чтобы защитить собственный домен с помощью этого сертификата, вам все равно необходимо создать привязку сертификата. Выполните шаги в разделе Создание привязки.

Импортировать сертификат из Key Vault

Если вы используете хранилище ключей Azure для управления своими сертификатами, вы можете импортировать сертификат PKCS12 из хранилища ключей в службу приложений, если он удовлетворяет требованиям.

На портале Azure в левом меню выберите Службы приложений > <имя приложения> .

В левой части вашего приложения выберите Настройки TLS / SSL > Сертификаты закрытого ключа (.pfx) > Импортировать сертификат хранилища ключей .

Используйте следующую таблицу, чтобы помочь вам выбрать сертификат.

| Настройка | Описание |

|---|---|

| Подписка | Подписка, к которой принадлежит хранилище ключей. |

| Key Vault | Хранилище с сертификатом, который вы хотите импортировать. |

| сертификат | Выберите из списка сертификатов PKCS12 в хранилище. Все сертификаты PKCS12 в хранилище перечислены с их отпечатками, но не все они поддерживаются в службе приложений. |

Когда операция завершится, вы увидите сертификат в списке Сертификаты закрытого ключа . Если импорт завершается с ошибкой, сертификат не соответствует требованиям для службы приложений.

Важное значение

Чтобы защитить собственный домен с помощью этого сертификата, вам все равно необходимо создать привязку сертификата. Выполните шаги в разделе Создание привязки.

Загрузить частный сертификат

Получив сертификат от поставщика сертификатов, выполните действия, описанные в этом разделе, чтобы подготовить его к работе со службой приложений.

Слияние промежуточных сертификатов

Если ваш центр сертификации предоставляет вам несколько сертификатов в цепочке сертификатов, вам необходимо объединить сертификаты по порядку.

Для этого откройте каждый полученный вами сертификат в текстовом редакторе.

Создайте файл для объединенного сертификата с именем mergedcertificate.crt . В текстовом редакторе скопируйте содержимое каждого сертификата в этот файл. Порядок ваших сертификатов должен соответствовать порядку в цепочке сертификатов, начиная с вашего сертификата и заканчивая корневым сертификатом. Это выглядит как следующий пример:

----- НАЧАТЬ СЕРТИФИКАТ -----

<весь SSL-сертификат в кодировке Base64>

----- КОНЕЦ СЕРТИФИКАТА -----

----- НАЧАТЬ СЕРТИФИКАТ -----

<Весь Base64 кодированный промежуточный сертификат 1>

----- КОНЕЦ СЕРТИФИКАТА -----

----- НАЧАТЬ СЕРТИФИКАТ -----

<Весь Base64 кодированный промежуточный сертификат 2>

----- КОНЕЦ СЕРТИФИКАТА -----

----- НАЧАТЬ СЕРТИФИКАТ -----

<Весь корневой кодированный в Base64 сертификат>

----- КОНЕЦ СЕРТИФИКАТА -----

Экспортный сертификат в PFX

Экспортируйте объединенный сертификат TLS / SSL с закрытым ключом, с которым был сгенерирован ваш запрос сертификата.

Если вы сгенерировали запрос сертификата с помощью OpenSSL, значит, вы создали файл закрытого ключа. Чтобы экспортировать свой сертификат в PFX, выполните следующую команду. Замените заполнители <файл-частного ключа> и <файл-файла-слияния> на пути к вашему личному ключу и файлу слитого сертификата.

openssl pkcs12 -export -out myserver.pfx -inkey <файл-частного ключа> -in <файл-сертификата слияния>

При появлении запроса укажите пароль для экспорта.Этот пароль будет использоваться при загрузке сертификата TLS / SSL в службу приложений позже.

Если вы использовали IIS или Certreq.exe для создания запроса на сертификат, установите сертификат на локальный компьютер, а затем экспортируйте сертификат в PFX.

Загрузить сертификат в Службу приложений

Теперь вы готовы загрузить сертификат в Службу приложений.

На портале Azure в левом меню выберите Службы приложений > <имя приложения> .

В левой части вашего приложения выберите Настройки TLS / SSL > Сертификаты закрытого ключа (.pfx) > Загрузить сертификат .

В файле сертификата PFX выберите свой файл PFX. В Пароль сертификата введите пароль, который вы создали при экспорте файла PFX. Когда закончите, нажмите Загрузить .

Когда операция завершится, вы увидите сертификат в списке Сертификаты закрытого ключа .

Важное значение

Чтобы защитить собственный домен с помощью этого сертификата, вам все равно необходимо создать привязку сертификата. Выполните шаги в разделе Создание привязки.

Загрузить публичный сертификат

Публичные сертификаты поддерживаются в формате .cer .

На портале Azure в левом меню выберите Службы приложений > <имя приложения> .

В левой части вашего приложения щелкните Настройки TLS / SSL > Публичные сертификаты (.cer) > Загрузить сертификат открытого ключа .

В Имя введите имя для сертификата. В файле сертификата CER выберите свой файл CER.

Нажмите Загрузить .

После того, как сертификат загружен, скопируйте его отпечаток и посмотрите, как сделать сертификат доступным.

Управление сертификатами службы приложений

В этом разделе показано, как управлять сертификатом службы приложений, приобретенным в разделе «Импорт сертификата службы приложений».

Rekey сертификат

Если вы считаете, что закрытый ключ вашего сертификата скомпрометирован, вы можете изменить свой сертификат. Выберите сертификат на странице «Сертификаты службы приложений», затем выберите «Повторный ключ» и «Синхронизировать » в левой навигационной панели.

Нажмите Повторный вызов , чтобы начать процесс. Этот процесс может занять 1-10 минут.

При повторном получении сертификата сворачивается сертификат с новым сертификатом, выданным центром сертификации.

После завершения операции смены ключа нажмите Синхронизация . Операция синхронизации автоматически обновляет привязки имен хостов для сертификата в службе приложений, не вызывая простоев в ваших приложениях.

Примечание

Если вы не нажмете Sync , служба приложений автоматически синхронизирует ваш сертификат в течение 48 часов.

Продлить сертификат

Чтобы включить автоматическое продление сертификата в любое время, выберите сертификат на странице Сертификаты службы приложений, затем нажмите Параметры автоматического продления в левой навигационной панели.По умолчанию сертификаты службы приложений имеют срок действия один год.

Выберите На и нажмите Сохранить . Сертификаты могут начать автоматически продлеваться за 60 дней до истечения срока действия, если у вас включено автоматическое продление.

Чтобы вручную обновить сертификат, нажмите Обновить вручную . Вы можете запросить продление сертификата вручную за 60 дней до истечения срока его действия.

После завершения операции обновления нажмите Синхронизация .Операция синхронизации автоматически обновляет привязки имен хостов для сертификата в службе приложений, не вызывая простоев в ваших приложениях.

Примечание

Если вы не нажмете Sync , служба приложений автоматически синхронизирует ваш сертификат в течение 48 часов.

Экспортный сертификат

Поскольку сертификат службы приложений является секретом хранилища ключей, вы можете экспортировать его копию в формате PFX и использовать его для других служб Azure или вне Azure.

Чтобы экспортировать сертификат службы приложений в виде файла PFX, выполните следующие команды в облачной оболочке.Вы также можете запустить его локально, если вы установили Azure CLI. Замените заполнители именами, которые вы использовали при создании сертификата службы приложений.

secretname = $ (az Показать ресурс \

--resource-group <имя-группы> \

--resource-type "Microsoft.CertificateRegistration / certificateOrders" \

--name \

--query "properties.certificates. .keyVaultSecretName" \

- выход цв)

скачать секретный ключ \ \

- файл appservicecertificate.pfx \

--vault-name <имя-ключа-хранилища> \

--name $ secretname \

--encoding base64

Загруженный файл appservicecertificate.pfx является необработанным файлом PKCS12, который содержит как публичные, так и частные сертификаты. В каждом приглашении используйте пустую строку для пароля импорта и пароль PEM.

Удалить сертификат

Удаление сертификата службы приложений является окончательным и необратимым. Удаление ресурса сертификата службы приложения приводит к отзыву сертификата.Любая привязка в службе приложений с этим сертификатом становится недействительной. Чтобы предотвратить случайное удаление, Azure устанавливает блокировку сертификата. Чтобы удалить сертификат службы приложений, сначала необходимо удалить блокировку удаления на сертификате.

Выберите сертификат на странице Сертификаты службы приложений, затем выберите Замки в левой навигационной панели.

Найдите замок в вашем сертификате с типом замка Удалить . Справа от него выберите Удалить .

Теперь вы можете удалить сертификат службы приложений. На левой навигационной панели выберите Обзор > Удалить . В диалоговом окне подтверждения введите имя сертификата и выберите OK .

Автоматизация со скриптами

Azure CLI

#! / Bin / bash

FQDN = <заменить-с-WWW. {имя_домена}>

pfxPath = <заменить-с-путь к вашей-.PFX-файл>

pfxPassword = <заменить-с-вашим = .PFX-пароля>

resourceGroup = myResourceGroup

webappname = mywebapp $ RANDOM

# Создать группу ресурсов.создание группы az - расположение westeurope --name $ resourceGroup

# Создайте план обслуживания приложения на базовом уровне (минимум, необходимый для пользовательских доменов).

az appservice plan создать --name $ webappname --resource-group $ resourceGroup --sku B1

# Создать веб-приложение.

az webapp create --name $ webappname --resource-group $ resourceGroup \

--plan $ webappname

echo "Настроить запись CNAME, которая отображает $ fqdn на $ webappname.azurewebsites.net"

read -p «Нажмите клавишу [Enter], когда будете готовы ...»

# Прежде чем продолжить, перейдите в пользовательский интерфейс настройки DNS для своего пользовательского домена и следуйте инструкциям

# инструкции на https: // ака.ms / appservicecustomdns, чтобы настроить запись CNAME для

# hostname "www" и укажите имя домена вашего веб-приложения по умолчанию.

# Сопоставьте ваше подготовленное доменное имя с веб-приложением.

az имя хоста конфигурации веб-приложения add --webapp-name $ webappname --resource-group $ resourceGroup \

--hostname $ fqdn

# Загрузите сертификат SSL и получите отпечаток.

thumbprint = $ (az web config config ssl upload - файл сертификата $ pfxPath \

--certificate-password $ pfxPassword --name $ webappname --resource-group $ resourceGroup \

--query thumbprint --output tsv)

# Привязывает загруженный сертификат SSL к веб-приложению.az webapp config ssl bind --certificate-thumbprint $ thumbprint --ssl-type SNI \

--name $ webappname --resource-group $ resourceGroup

echo "Теперь вы можете перейти к https: // $ fqdn"

PowerShell

$ fqdn = "<Заменить своим доменным именем>"

$ pfxPath = "<Заменить на путь к вашему .PFX файлу>"

$ pfxPassword = "<Заменить своим паролем .PFX>"

$ Webappname = "mywebapp $ (Get-Random)"

$ location = "Западная Европа"

# Создать группу ресурсов.

New-AzResourceGroup -Name $ webappname -Location $ location

# Создайте план обслуживания приложений на уровне Free.New-AzAppServicePlan -Name $ webappname -Location $ location `

-ResourceGroupName $ webappname -Бесплатный уровень

# Создать веб-приложение.

New-AzWebApp -Name $ webappname -Location $ location -AppServicePlan $ webappname `

-ResourceGroupName $ webappname

Write-Host "Настройте запись CNAME, которая сопоставляет $ fqdn с $ webappname.azurewebsites.net"

Read-Host "Нажмите клавишу [Enter], когда будете готовы ..."

# Прежде чем продолжить, перейдите в пользовательский интерфейс настройки DNS для своего пользовательского домена и следуйте инструкциям

# инструкции на https://aka.ms/appservicecustomdns для настройки записи CNAME для

# hostname "www" и укажите имя домена вашего веб-приложения по умолчанию.# Обновление плана обслуживания приложения до базового уровня (минимум, необходимый для пользовательских сертификатов SSL)

Set-AzAppServicePlan -Name $ webappname -ResourceGroupName $ webappname `

Базовый уровень

# Добавить собственное доменное имя в веб-приложение.

Set-AzWebApp -Name $ webappname -ResourceGroupName $ webappname `

-HostNames @ ($ fqdn, "$ webappname.azurewebsites.net")

# Загрузите и привяжите сертификат SSL к веб-приложению.

New-AzWebAppSSLBinding -WebAppName $ webappname -ResourceGroupName $ webappname -Name $ fqdn `

-CertificateFilePath $ pfxPath -CertificatePassword $ pfxPassword -SslState SniEnabled

Дополнительные ресурсы

,Введение

Let’s Encrypt — это бесплатный центр сертификации (CA), который выдает SSL-сертификаты. Вы можете использовать эти сертификаты SSL для защиты трафика от хоста приложения Bitnami.

Это руководство проведет вас через процесс создания SSL-сертификата Let Encrypt для вашего домена, а также установки и настройки его для работы со стеком приложений Bitnami.

ВАЖНО: шаги, описанные в этом руководстве, применимы ко всем приложениям Bitnami, за следующими исключениями:

Допущения и предпосылки

В этом руководстве предполагается, что:

- Вы развернули приложение Bitnami, и приложение доступно по общедоступному IP-адресу, чтобы процесс Let Encrypt мог проверить ваш домен.

- У вас есть необходимые учетные данные для входа в экземпляр приложения Bitnami.

- У вас есть одно или несколько доменных имен.

- Вы настроили DNS-запись доменного имени так, чтобы она указывала на публичный IP-адрес экземпляра приложения Bitnami.

Используйте Bitnami HTTPS Configuration Tool

ВАЖНО: Средство конфигурирования Bitnami HTTPS пока не поддерживает настройку веб-серверов NGINX. Если вы используете NGINX, пожалуйста, следуйте разделу альтернативного подхода.

Средство конфигурирования Bitnami HTTPS — это инструмент командной строки, предназначенный для настройки, в основном, сертификатов HTTPS для стеков Bitnami, а также общих функций, таких как автоматическое обновление, перенаправление (например,грамм. HTTP to HTTPS) и т. Д. Этот инструмент находится в каталоге установки стека по адресу / opt / bitnami .

Чтобы запустить Bitnami HTTPS Configuration Tool, выполните следующую команду и следуйте инструкциям:

$ sudo / opt / bitnami / bncert-tool

Обратитесь к нашему руководству для получения дополнительной информации об этом, или если вы не можете найти инструмент в вашем стеке Bitnami.

ПРИМЕЧАНИЕ. Средство конфигурирования Bitnami HTTPS автоматически создаст задание cron для обновления ваших сертификатов.По умолчанию, если в системе существует учетная запись пользователя bitnami , задания cron будут добавлены под этой учетной записью пользователя. Чтобы просмотреть и изменить задание cron, используйте команду sudo crontab -u bitnami -l .

Если вы предпочитаете вручную создавать и устанавливать сертификаты Let Encrypt, следуйте этому альтернативному подходу.

Альтернативный подход

ПРИМЕЧАНИЕ. Мы находимся в процессе изменения структуры и конфигурации файлов для многих стеков Bitnami.Из-за этих изменений пути к файлам, указанные в этом руководстве, могут меняться в зависимости от того, использует ли ваш стек Bitnami собственные системные пакеты Linux (подход A) или является автономной установкой (подход B). Чтобы определить тип установки Bitnami и какой подход следовать, выполните команду ниже:

$ тест! -f "/ opt / bitnami / common / bin / openssl" && echo "Подход A: Использование системных пакетов." || echo "Подход B: Автономная установка".Вывод команды указывает, какой подход (A или B) используется установкой, и позволит вам определить пути, конфигурацию и команды для использования в этом руководстве.Обратитесь к FAQ для получения дополнительной информации об этих изменениях.

Если ваш образ Bitnami не содержит сценария автоконфигурации или каталога / opt / bitnami / letsencrypt / , вы можете вручную установить клиент Lego, а также сгенерировать и установить сертификаты Let Encrypt. Следуйте инструкциям ниже.

Шаг 1: Установите клиент Lego

Клиент Lego упрощает процесс генерации сертификата Let Encrypt. Чтобы использовать его, выполните следующие действия:

- Войдите в консоль сервера как пользователь bitnami .

Выполните следующие команды, чтобы установить клиент Lego. Обратите внимание, что вам необходимо заменить заполнитель X.Y.Z на фактический номер версии загруженного архива:

кд / т / т $ curl -Ls https://api.github.com/repos/xenolf/lego/releases/latest | grep browser_download_url | grep linux_amd64 | cut -d '"' -f 4 | wget -i - $ tar xf lego_vX.Y.Z_linux_amd64.tar.gz $ sudo mkdir -p / opt / bitnami / letsencrypt $ sudo mv lego / opt / bitnami / letsencrypt / lego

Эти шаги будут загружать, извлекать и копировать клиент Lego в каталог по вашему пути.

Шаг 2. Создайте сертификат Let Encrypt для вашего домена

ПРИМЕЧАНИЕ. Прежде чем продолжить этот шаг, убедитесь, что ваше доменное имя указывает на общедоступный IP-адрес хоста приложения Bitnami.

Следующим шагом является создание сертификата Let Encrypt для вашего домена.

Отключить все услуги Битнами:

$ sudo /opt/bitnami/ctlscript.sh stopЗапросите новый сертификат для своего домена, как показано ниже, как с префиксом www , так и без него.Не забудьте заменить заполнитель DOMAIN на свое фактическое доменное имя, а заполнитель EMAIL-ADDRESS — на свой адрес электронной почты.

. letsencrypt "запуститьПРИМЕЧАНИЕ. Вы можете использовать более одного домена (например, DOMAIN и www.DOMAIN ), указав опцию —domains столько раз, сколько вы хотите указать доменов.При предоставлении нескольких доменов Lego создает сертификат SAN (Subject Alternate Names), в результате которого только один сертификат действителен для всех доменов, которые вы ввели. Первый домен в вашем списке будет добавлен как «CommonName» сертификата, а остальные будут добавлены как «DNSNames» к расширению SAN в сертификате.

Согласитесь с условиями обслуживания.

Набор сертификатов теперь будет создан в каталоге / opt / bitnami / letsencrypt / Certificates .Этот набор включает файл сертификата сервера DOMAIN.crt и файл ключа сертификата сервера DOMAIN.key .

ВАЖНО! В целях безопасности никогда не публикуйте и не раскрывайте файл закрытого ключа SSL вашего сервера на открытом форуме.

Выходное сообщение предоставит некоторую информацию, включая дату истечения срока действия сертификата. Обратите внимание на эту дату истечения срока действия, так как вам нужно будет обновить свой сертификат до этой даты, чтобы он оставался в силе.

Пример сертификата показан ниже:

ПРИМЕЧАНИЕ. Описанные выше шаги сгенерируют сертификаты для одного или нескольких доменов с явным именем. Чтобы создать сертификат для домена с подстановочными знаками, вам потребуется использовать проверку DNS-01 при запуске инструмента lego , как описано в официальной документации Let Encrypt.

Шаг 3. Настройте веб-сервер для использования сертификата Let Encrypt

Далее сообщите веб-серверу о новом сертификате следующим образом:

Свяжите новый сертификат SSL и файл ключа сертификата с правильными местоположениями, в зависимости от того, какой веб-сервер вы используете.Обновите права доступа к файлам, чтобы они были доступны для чтения только пользователю root. Не забудьте заменить местозаполнитель DOMAIN своим фактическим доменным именем.

Для Apache в рамках подхода A (установка Bitnami с использованием системных пакетов):

$ sudo mv /opt/bitnami/apache2/conf/bitnami/certs/server.crt /opt/bitnami/apache2/conf/bitnami/certs/server.crt.old $ sudo mv /opt/bitnami/apache2/conf/bitnami/certs/server.key /opt/bitnami/apache2/conf/bitnami/certs/server.key.old $ sudo ln -sf / opt / bitnami / letsencrypt / reports / DOMAIN.ключ /opt/bitnami/apache2/conf/bitnami/certs/server.key $ sudo ln -sf / opt / bitnami / letsencrypt / сертификаты / DOMAIN