Как создать SSL сертификат самостоятельно?

Для создания защищенного соединения между пользователем сетевого ресурса и сервером широко применяются SSL сертификаты, которые являются гарантией того, что передаваемые данные будут надежно зашифрованы и смогут быть прочитаны только владельцем данного сертификата. Подобная схема позволяет исключить утечку информации при передаче сведений о банковской карте клиента, его персональных данных и прочей конфиденциальной информации. Даже в том случае, если поток данных удастся перехватить, расшифровать его без наличия секретного ключа и алгоритма шифрования не представляется возможным.

Процесс создания SSL сертификата самостоятельно — достаточно трудоемкий процесс, требующий немало времени, особенно, если Вы раньше не сталкивались с этим вопросом. Поэтому в некоторых случаях проще получить самый простой сертификат от доверенного центра сертификации, выдача которого занимает всего 5 минут.

Создать сертификат самому можно средствами свободно распространяемого пакета IIS6 Resource Kit Tools.

Может потребоваться установка служб. Для этого в Панели управления необходимо выбрать раздел «Программы и компоненты» и в открывшемся окне в меню слева нажать на ссылку «Включение или отключение компонентов Windows». Далее в открывшемся окне нужно включить компонент «Службы IIS».

Что следует учесть перед созданием сертификата?

Прежде чем создать сертификат, следует проанализировать сферу его применения. Данный метод удобен для организации защиты данных на локальном сервере или во внутренней сети предприятия. Но если к сайту, использующему самоподписанный сертификат, обратится посторонний клиент, ему будет выдано уведомление, что создатель сертификата неизвестен и будет предложено выбрать, доверяет ли пользователь этому сертификату или нет. Не все готовы доверить свои личные и тем более финансовые данные неизвестному производителю. Поэтому, если Ваш сайт предполагает работу с внешними посетителями, мы рекомендуем приобрести один из SSL сертификатов доверительного центра сертификации, который занимается этим на профессиональной основе:

Использование доверенного сертификата гарантирует безопасность и исключает риски клиента.

Создать сертификат: пошаговая инструкция

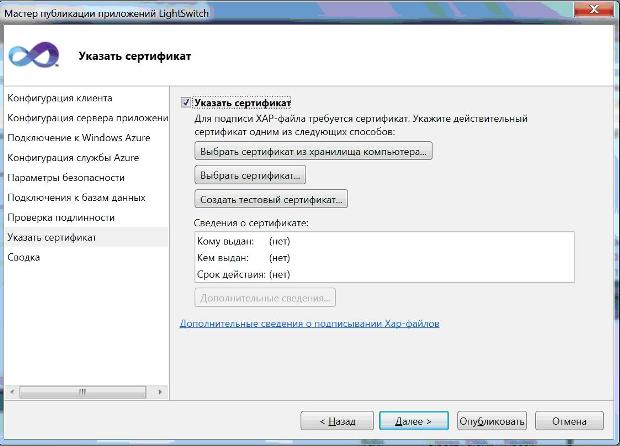

Самостоятельно создать сертификат можно, выполнив 4 простых шага:

- В Панели управления войдите в раздел «Администрирование» и выберите там пункт «Диспетчер служб IIS»

.

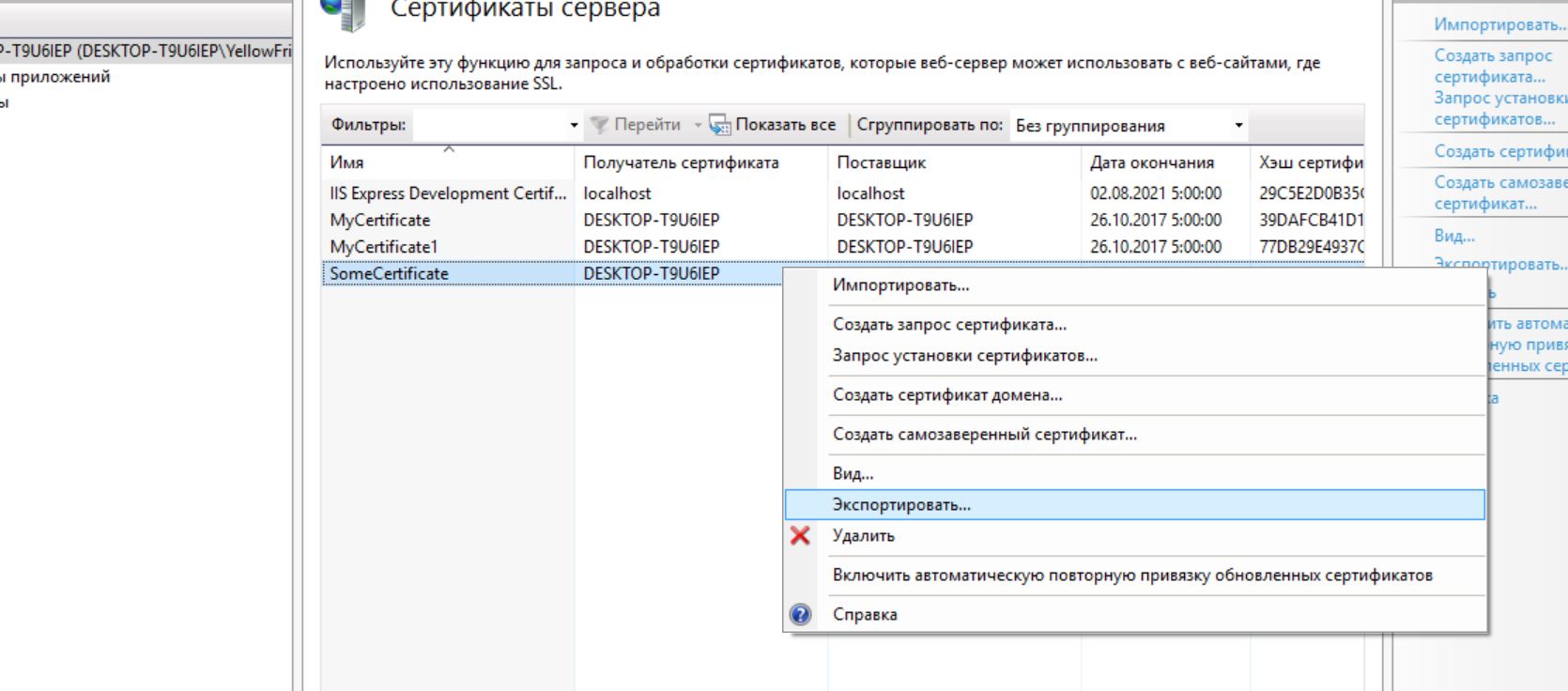

- В Диспетчере служб нужно перейти в раздел «Сертификаты сервера».

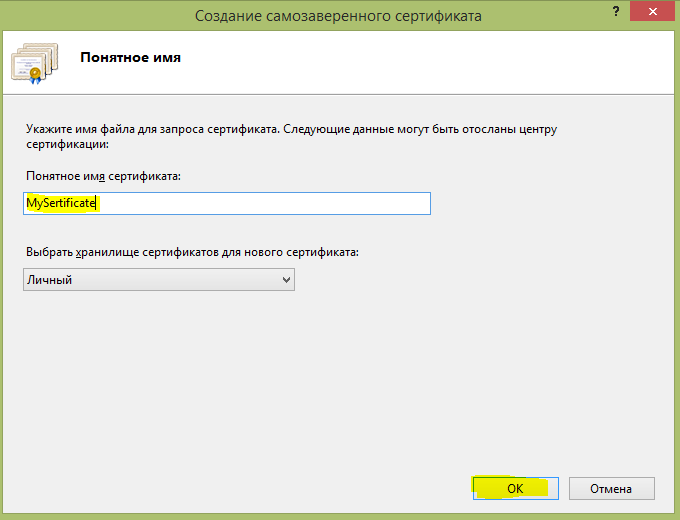

- Справа расположен столбец «Действия». В нем выберите пункт «Создать самозаверенный сертификат…»

- В открывшемся диалоговом окне понадобится ввести название сертификата.

Привязать сертификат к серверу

После того, как Вы создали SSL сертификат, следует привязать его к IIS-серверу. Для этого вернитесь в раздел «Сертификаты сервера» и в разделе «Подключения» слева выберите сайт, к которому планируете привязать созданный.

В столбце «Действия» нажмите на «Привязки…».

В открывшемся диалоговом окне «Добавление привязки сайта» введите сведения о привязке (не забудьте выбрать созданный сертификат в соответствующем поле) и нажмите «ОК».

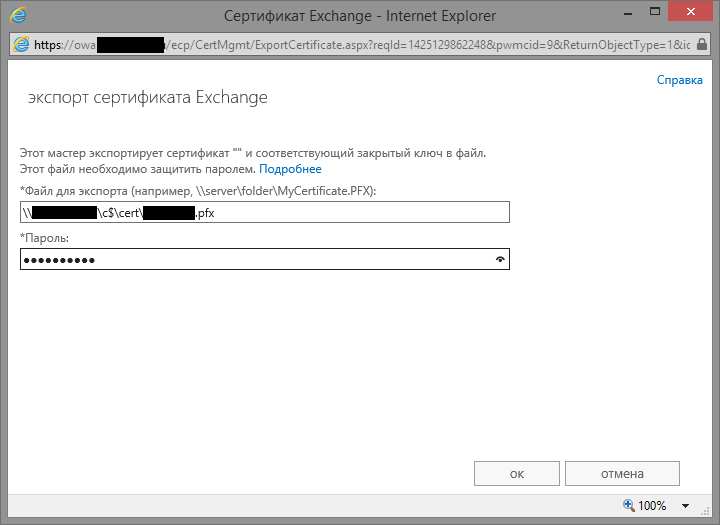

После создания сертификата, описывающего метод шифрования данных, необходимо экспортировать его приватный ключ и задать пароль, чтобы предотвратить выполнение изменений. В результате этих действий будет получен полноценный сертификат, который можно применять для обеспечения защищенных соединений.

как его создать и найти?

Крайне важно, чтобы доступ к закрытому ключу SSL сертификата был полностью под вашим контролем. Если приватный ключ находится в безопасном месте и недоступен для посторонних лиц, это гарантирует безопасность личной информации всех пользователей вашего сайта. Если вы не знаете, где хранится ваш приватный ключ, в этой статье вы найдете информацию о том, где в случае необходимости его найти, как обеспечить его безопасность и как создать новый ключ, в случае утери или компрометации предыдущего.

Сохранность приватного ключа SSL

Организации, выдающие SSL сертификаты безопасности, не имеют доступа к вашему закрытому (или приватному) ключу шифрования – и не должны иметь – поскольку закрытые ключи создаются на уровне пользователя, то есть на вашем сервере или компьютере. Даже если Вы генерируете CSR запрос и приватный ключ на нашем сайте, Вы должны сохранить его у себя, так как на нашем сервере информация о ключе не сохраняется. Два главных фактора, от которых зависит криптографическая безопасность закрытого ключа, – это количество и случайная последовательность простых чисел, используемых при его создании.

По сути, закрытый ключ — это файл с набором чисел, сгенерированных случайным образом. Конфиденциальность этой информации является гарантией безопасности вашего ключа на протяжении всего периода использования SSL-сертификата. Чтобы обеспечить сохранность вашего закрытого ключа, доступ к нему следует разрешать только тем членам вашей организации, кому он действительно необходим, например, системному администратору, который занимается установкой SSL сертификата. Кроме того, рекомендуется изменять закрытый ключ (и перевыпускать соответствующий SSL сертификат) всякий раз, когда сотрудник, располагавший доступом к нему, покидает вашу организацию.

Кроме того, рекомендуется изменять закрытый ключ (и перевыпускать соответствующий SSL сертификат) всякий раз, когда сотрудник, располагавший доступом к нему, покидает вашу организацию.

Как найти приватный ключ SSL?

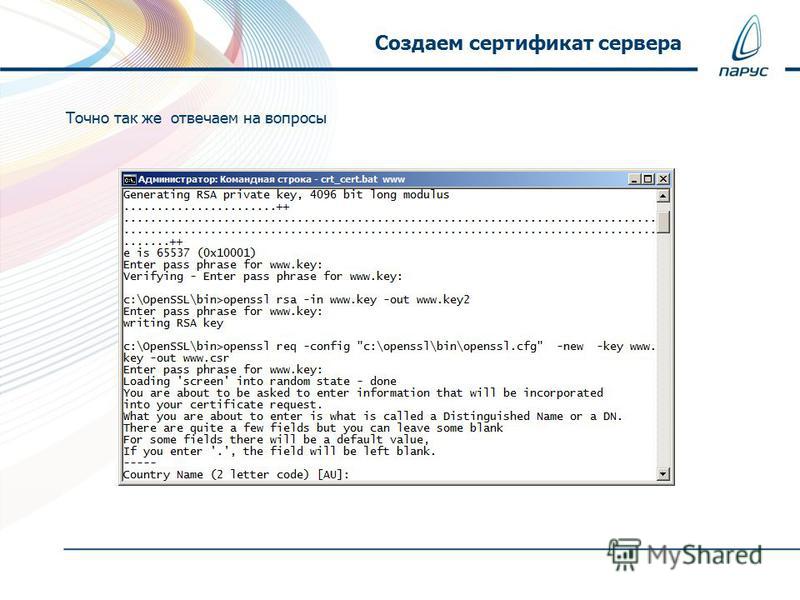

Ваш приватный ключ создается, как правило, в тот момент, когда Вы генерируете CSR запрос, или же непосредственно перед этим. Если для управления вашими приватными ключами вы используете OpenSSL (например, вы пользуетесь дистрибутивами Linux на основе Debian или Red Hat), то при выполнении команды OpenSSL req приватный ключ обычно сохраняется в том же каталоге, где была инициирована команда. Если вы используете веб-сервер Microsoft IIS, то ваш закрытый ключ SSL хранится в скрытой папке на сервере-отправителе запроса на выпуск SSL сертификата (который еще называется Certificate Signing Request или сокращенно CSR-запрос). При правильной установке, сертификат сервера будет совпадать с приватным ключом. Если приватный ключ отсутствует, это может означать:

- Сертификат не был установлен на сервере, использовавшемся для генерации CSR-запроса (актуально для серверов Microsoft IIS и некоторых других).

- Ожидающий обработку CSR запрос был сброшен веб-сервером IIS.

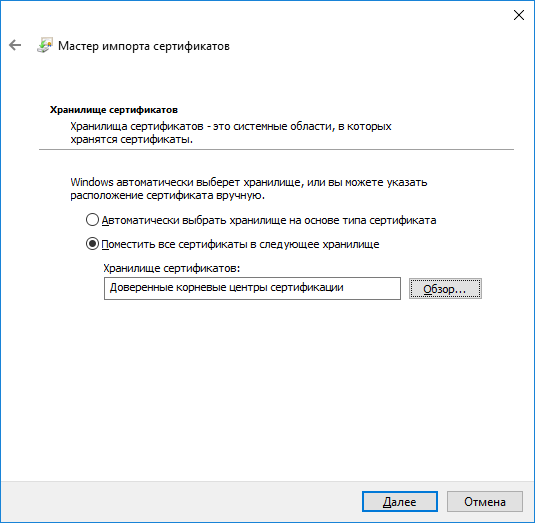

- Сертификат был установлен с помощью мастера импорта сертификатов, а не средствами IIS.

Как создать закрытый ключ?

Здесь вам важно понимать, что создание CSR запроса подразумевает и создание приватного ключа. Определенному CSR запросу соответствует только один приватный ключ. Поэтому, если вы утеряли закрытый ключ (не сохранили его или случайно удалили), необходимо инициировать перевыпуск SSL сертификата с новым приватным ключом. Для этого, соответственно, необходимо создать новый CSR запрос. Поставщики SSL-сертификатов, должны предоставлять информацию о генерации приватного ключа и CSR-запроса. Инструкции, по созданию CSR-запроса и приватного ключа вы можете найти на нашем сайте. Вы также можете использовать сервис для создания приватного ключа и CSR-запроса на нашем сайте. Для этого необходимо заполнить соответствующие поля в формуляре на латинице по примеру, как показано на изображении:

В поле страна важно указать сокращенное название страны прописными буквами. Далее следует заполнить город и область, в которых вы проживаете или в которых зарегистрирована ваша организация, если сертификат заказываете как юридическое лицо.

В поле «Доменное имя» введите домен, для которого вы оформляете SSL сертификат. Если вы заказали Wildcard SSL сертификат с поддержкой поддоменов, в этом поле следует указать домен со звездочкой вначале, например, *.emaro-ssl.ru. После заполнения всех полей создается CSR запрос и ваш приватный ключ, которые выглядят следующим образом:

Очень важно на данном этапе сохранить ваш закрытый ключ, так как в целях обеспечения конфиденциальности он не сохраняется на нашем сервере и восстановить его не будет возможности. Если вы не сохраните закрытый ключ SSL, нужно будет создавать новый CSR запрос и перевыпускать SSL сертификат, что мы делаем для наших клиентов бесплатно.

Если вы не сохраните закрытый ключ SSL, нужно будет создавать новый CSR запрос и перевыпускать SSL сертификат, что мы делаем для наших клиентов бесплатно.

Как выпустить самоподписанный SSL сертификат и заставить ваш браузер доверять ему

Все крупные сайты давно перешли на протокол https. Тенденция продолжается, и многие наши клиенты хотят, чтобы их сайт работал по защищенному протоколу. А если разрабатывается backend для мобильного приложения, то https обязателен. Например, Apple требует, чтобы обмен данными сервера с приложением велся по безопасному протоколу. Это требование введено с конца 2016 года.

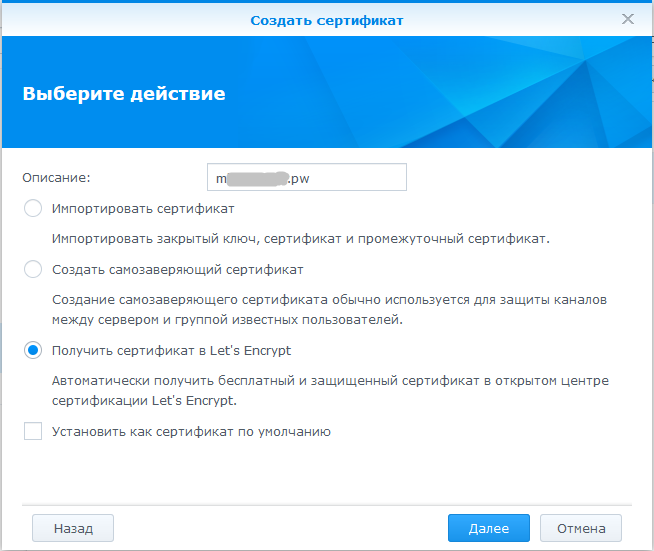

На production нет проблем с сертификатами. Обычно хостинг провайдер предоставляет удобный интерфейс для подключения сертификата. Выпуск сертификата тоже дело не сложное. Но во время работы над проектом каждый разработчик должен позаботиться о сертификате сам.

В этой статье я расскажу, как выпустить самоподписанный SSL сертификат и заставить браузер доверять ему.

Чтобы выпустить сертификат для вашего локального домена, понадобится корневой сертификат. На его основе будут выпускаться все остальные сертификаты. Да, для каждого нового top level домена нужно выпускать свой сертификат. Получить корневой сертификат достаточно просто.

Сначала сформируем закрытый ключ:

openssl genrsa -out rootCA.key 2048Затем сам сертификат:

openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 1024 -out rootCA.pemНужно будет ввести страну, город, компанию и т.д. В результате получаем два файла: rootCA.key и rootCA.pem

Переходим к главному, выпуск самоподписанного сертификата. Так же как и в случае с корневым, это две команды. Но параметров у команд будет значительно больше. И нам понадобится вспомогательный конфигурационный файл. Поэтому оформим все это в виде bash скрипта create_certificate_for_domain.sh

Первый параметр обязателен, выведем небольшую инструкцию для пользователя.

if [ -z "$1" ]

then

echo "Please supply a subdomain to create a certificate for";

echo "e.g. mysite.localhost"

exit;

fiСоздадим новый приватный ключ, если он не существует или будем использовать существующий:

if [ -f device.key ]; then

KEY_OPT="-key"

else

KEY_OPT="-keyout"

fiЗапросим у пользователя название домена. Добавим возможность задания “общего имени” (оно используется при формировании сертификата):

DOMAIN=$1

COMMON_NAME=${2:-$1}Чтобы не отвечать на вопросы в интерактивном режиме, сформируем строку с ответами. И зададим время действия сертификата:

SUBJECT="/C=CA/ST=None/L=NB/O=None/CN=$COMMON_NAME"

NUM_OF_DAYS=999В переменной SUBJECT перечислены все те же вопросы, который задавались при создании корневого сертификата (страна, город, компания и т.д). Все значение, кроме CN можно поменять на свое усмотрение.

Сформируем csr файл (Certificate Signing Request) на основе ключа. Подробнее о файле запроса сертификата можно почитать в этой статье.

Подробнее о файле запроса сертификата можно почитать в этой статье.

openssl req -new -newkey rsa:2048 -sha256 -nodes $KEY_OPT device.key -subj "$SUBJECT" -out device.csrФормируем файл сертификата. Для этого нам понадобится вспомогательный файл с настройками. В этот файл мы запишем домены, для которых будет валиден сертификат и некоторые другие настройки. Назовем его v3.ext. Обращаю ваше внимание, что это отдельный файл, а не часть bash скрипта.

authorityKeyIdentifier=keyid,issuer

basicConstraints=CA:FALSE

keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[alt_names]

DNS.1 = %%DOMAIN%%

DNS.2 = *.%%DOMAIN%%Да, верно, наш сертификат будет валидным для основного домена, а также для всех поддоменов. Сохраняем указанные выше строки в файл v3.ext

Возвращаемся в наш bash скрипт. На основе вспомогательного файла v3.ext создаем временный файл с указанием нашего домена:

cat v3. ext | sed s/%%DOMAIN%%/$COMMON_NAME/g > /tmp/__v3.ext

ext | sed s/%%DOMAIN%%/$COMMON_NAME/g > /tmp/__v3.extВыпускаем сертификат:

openssl x509 -req -in device.csr -CA rootCA.pem -CAkey rootCA.key -CAcreateserial -out device.crt -days $NUM_OF_DAYS -sha256 -extfile /tmp/__v3.extПереименовываем сертификат и удаляем временный файл:

mv device.csr $DOMAIN.csr

cp device.crt $DOMAIN.crt

# remove temp file

rm -f device.crt;Скрипт готов. Запускаем его:

./create_certificate_for_domain.sh mysite.localhostПолучаем два файла: mysite.localhost.crt и device.key

Теперь нужно указать web серверу пути к этим файлам. На примере nginx это будет выглядеть так:

Запускаем браузер, открываем https://mysite.localhost и видим:

Браузер не доверяет этому сертификату. Как быть?

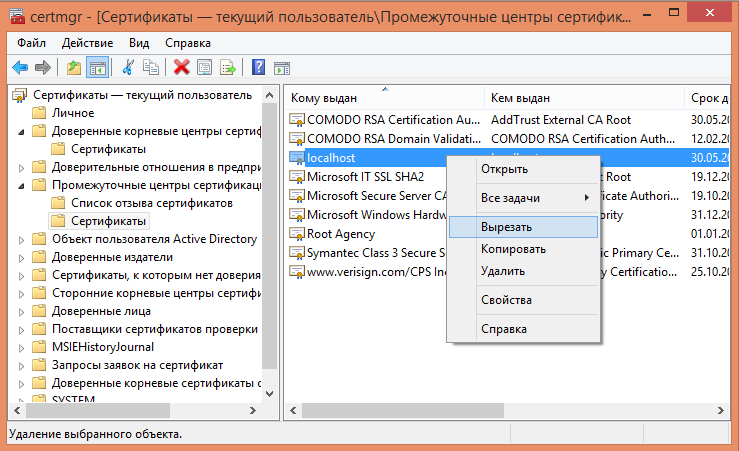

Нужно отметить выпущенный нами сертификат как Trusted. На Linux (Ubuntu и, наверное, остальных Debian-based дистрибутивах) это можно сделать через сам браузер. В Mac OS X это можно сделать через приложение Keychain Access. Запускаем приложение и перетаскиваем в окно файл mysite.localhost.crt. Затем открываем добавленный файл и выбираем Always Trust:

В Mac OS X это можно сделать через приложение Keychain Access. Запускаем приложение и перетаскиваем в окно файл mysite.localhost.crt. Затем открываем добавленный файл и выбираем Always Trust:

Обновляем страницу в браузере и:

Успех! Браузер доверяет нашему сертификату.

Сертификатом можно поделиться с другими разработчиками, чтобы они добавили его к себе. А если вы используете Docker, то сертификат можно сохранить там. Именно так это реализовано на всех наших проектах.

Делитесь в комментариях, используете ли вы https для локальной разработки?

Максим Ковтун,

Руководитель отдела разработки

Установка сертификата на HTTP сервер Apache / Блог компании GlobalSign / Хабр

Данная статья предлагает пошаговую инструкцию по установке сертификата на HTTP сервер Apache. Обратите внимание, что с версии 2.4.8 Apache параметры конфигурации сервера были изменены.

1. Скопируйте файлы сертификатов на ваш сервер.

Вам нужно скопировать на сервер следующие файлы: сертификат сервера, закрытый (приватный) ключ и промежуточный сертификат, соответствующий типу Вашего сертификата сервера.

.png)

Сертификат сервера направлялся Вам по электронной почте после его выпуска в GlobalSign. Также Вы можете получить его в своей учётной записи GlobalSign, нажав на кнопку

«Edit» слева от номера заказа и скопировав сертификат в формате PEM.

Закрытый ключ для сертификата создаётся вместе с запросом на сертификат (CSR), поэтому файл закрытого ключа уже может находиться на Вашем сервере. Если приватный ключ утерян, то сертификат нужно перевыпустить.

Промежуточный (intermediate) сертификат, который потребуется установить на сервер, зависит от типа Вашего сертификата. Именно наличие промежуточного сертификата в цепочке позволяет связать Ваш сертификат с корневым (root) сертификатом GlobalSign и сделать цепочку доверенной. Загрузите один или несколько промежуточных сертификатов, соответственно типа Вашего сертификата, по ссылке ниже:

support.globalsign.com/customer/portal/topics/538410-root-certificates/articles

2. Откройте для редактирования конфигурационный файл Apache.

В зависимости от типа операционной системы путь директории конфигурационного

файла может быть разным:

CentOS/RedHat:

/etc/httpd/httpd.conf

/etc/httpd/sites-enabled/name-of-virtualhost.conf Debian/Ubuntu:

/etc/apache2/apache2.conf

/etc/apache2/sites-enabled/name-of-virtualhost.confБолее подробную информацию о пути нахождения конфигурационного файла можно найти по ссылке ниже:

https://wiki.apache.org/httpd/DistrosDefaultLayout

3. Настройте виртуальный хост для работы сертификата.

Найдите раздел VirtualHost и добавьте (или отредактируйте, если они уже имеются) следующие директивы, указав актуальные пути к файлам сертификатов и ключа:

<VirtualHost xxx.xxx.x.x:443>

DocumentRoot /var/www/examplesite

ServerName example.com www.example.com

SSLEngine on

SSLCertificateFile /path/to/examplesite. crt

SSLCertificateKeyFile /path/to/privatekey.key

SSLCertificateChainFile /path/to/intermediate.crt

</VirtualHost>

crt

SSLCertificateKeyFile /path/to/privatekey.key

SSLCertificateChainFile /path/to/intermediate.crt

</VirtualHost> Убедитесь в правильности путей SSLCertificateFile, SSLCertificateKeyFile, SSLCertificateChainFile, каждый из них должен указывать на соответствующий файл.

Примечание: Начиная с версии Apache 2.4.8, вместо директивы SSLCertificateChainFile следует использовать директиву SSLCertificateFile, которая была расширена для поддержки промежуточных сертификатов. Добавление промежуточного сертификата в конец файла сертификата сервера создаст необходимую доверенную цепочку.

4. Протестируйте созданную конфигурацию сервера.

В зависимости от операционной системы, выполните команду:

apachectl configtest или

apache2ctl configtestЗапуск команды обнаружит ошибки конфигурации сервера, такие как несоответствие закрытого ключа и сертификата либо неверный путь конфигурационного файла.

5. Перезапустите сервер Apache.

Для более старых версий дистрибутива Red Hat Enterprise Linux используйте скрипты:

CentOS/RedHat:

service httpd restartDebian/Ubuntu:

service apache2 restartДля дистрибутивов Red Hat Linux 7 или CentOS 7.0 используйте следующие команды:

CentOS/RedHat:

systemctl restart httpd.serviceDebian/Ubuntu:

systemctl restart apache2.serviceПримечание: некоторые конфигурации Apache могут отображать директиву SSLCACertificateFile.

Данное поле необходимо только, если сервер Apache используется для аутентификации клиента.

Директива SSLCACertificateFile будет указывать на сертификат удостоверяющего центра или директорию сертификатов, которые в свою очередь служат для выпуска сертификатов, принимаемых вами для аутентификации клиента.

Если у вас остались вопросы по установке сертификата GlobalSign на HTTP сервер Apache, пожалуйста, свяжитесь со службой поддержки GlobalSign Russia: support@globalsign. com, тел.: +7 (499) 678 2210

com, тел.: +7 (499) 678 2210

Глава 4. Работа с сертификатами

Когда я получаю известие, что частью моего задания дня является новый пользователь или сеть, я обычно нахожу,

что истиной будет одна из двух вещей. Либо у них нет никакого сервера CA, либо они имеют его, но совсем ни для

чего не применяют. Большинство людей знают, что сертификаты понадобятся и востребованы, а также что постоянно

выпускаются новые технологии, которые требуют довольно большого количества сертификатов. Такие технологии как

Lync, SharePoint, System Center, DirectAccess или даже простое построение веб- сайта почти всегда требуют

применения сертификата в сегодняшнем мире. Прыгнув в проект по размещению практически любой новой системы

в эти дни быстро приводит вас к пониманию, что знание сертификатов становится обязательным. Даже места, в

которых они не требуются, они обычно всё- таки рекомендуются чтобы иметь решение более безопасным или

придерживающимся распространённой практики.

Совместными усилиями мы собираемся построить среду PKI (Public Key Infrastructure, инфраструктуры общедоступных ключей) внутри нашей сетевой среды и применить её для некоторых распространённых задач выпуска сертификата. К концу данной главы вы должны лишиться напряжённости при создании PKI в вашей собственной среде, что подготовит вас к любым запросам с которыми вы можете встретиться при работе с технологиями, основанными на сертификатах.

Настройка первого сервера Сертификационной авторизации в сети

Самый первый барьер, который необходимо преодолеть когда вы хотите начать работу с сертификатами,

состоит в помещении такого сервера на место. Существует множество справедливых вопросов на которые

необходимо ответить. Нужен ли вам выделенный сервер для этой задачи? Мог ли я совмещать эту роль на

существующем сервере? Нужно ли мне устанавливать Корпоративный (Enterprise) или автономного

(stand-alone) CA (Органа сертификации)? Я слышал термин отключённого (offline) корня, но что он означает?

Давайте начнём с основ и предположим, что вам нужно построить самый первый сервер CA в вашем окружении.

В сетевой среде домена AD наиболее полезными серверами CA является разновидность Корпоративных

(Enterprise). Серверы корпоративного CA интегрированы с AD, что делает их видимыми для машин в такой

сетевой среде и автоматически заслуживают доверие (trusted) у компьютеров, которые присоединены к данному

домену. Существуют различные мнения по природе наилучшего использования при установке последовательностей

серверов CA. Например, существует хорошее руководство тестовой лаборатории (ссылка на который приводится

в конце данного рецепта), опубликованное Microsoft, которое проводит вас через настройку автономного

(stand-alone) Корневого (Root) CA, Подчинённого Корпоративного (Subordinate Enterprise) CA, с последующим

изъятием в выключенное состояние автономного корня (stand-alone root offline). Преимущество этого

состоит в том, что сертификаты выпускаются из подчинённого CA, а не напрямую из корня и, тем самым, если ключи

сертификата каким- то образом скомпрометированы в данном окружении, Корневой CA полностью отключён и

недоступен с тем, чтобы быть скомпрометированным. В подобной ситуации вы можете вычистить Подчинённого и

опубликованные им сертификаты, поднять отключённый Корень, построить нового Подчинённого и вернуться к

делу публикации сертификатов без какой- бы то ни было повторной генерации нового сервера Корня CA.

В подобной ситуации вы можете вычистить Подчинённого и

опубликованные им сертификаты, поднять отключённый Корень, построить нового Подчинённого и вернуться к

делу публикации сертификатов без какой- бы то ни было повторной генерации нового сервера Корня CA.

С учётом предыдущего практического опыта, или как это определено тем или иным образом, удивительно,

что я крайне редко вижу Корневой CA отключённым на практике. На самом деле, практически никогда. А в некоторых

имевшихся у меня случаях наличие отключённого Корня CA вызывало проблемы. Просто для примера, при размещении

инфраструктуры DirectAccess с возможностями одноразового пароля (OTP, one-time-password) в среде заказчика,

было обнаружено, что чтобы заставить такие OTP работать правильно, отключённый Корень CA должен быть

приведён назад в рабочее состояние. Это не было самым насущным интересом нашего варианта для создания PKI,

и поэтому взамен мы реализовали вторую среду сертификата с автономным корнем и и двумя промежуточными чтобы

поддерживать отключённым Корень CA для данной цели сертификатов OTP. Это вызвало большие задержки в нашем

проекте, так как мы должны были построить три новых сервера, необходимых просто для получения публикации

сертификатов правильным образом, что впоследствии привело к намного более сложной инфраструктуре

сертификации.

Это вызвало большие задержки в нашем

проекте, так как мы должны были построить три новых сервера, необходимых просто для получения публикации

сертификатов правильным образом, что впоследствии привело к намного более сложной инфраструктуре

сертификации.

Если предыдущее описание смутило вас, хорошо — так как это разновидность неаккуратной настройки. Если бы компания вместо этого работала с функционирующим сервером Корня CA в самом первом месте, никакая такая дополнительная работа не была бы нужна. Я не защищаю то, что Корпоративный Корень CA, который постоянно остаётся во включённом состоянии является наилучшим способом выдачи сертификатов, однако он вызывает наименьшее число проблем и существует множество компаний, которые работают в своих промышленных средах CA в точности таким образом.

Другое практическое наблюдение состоит в том, что большая часть компаний малого и среднего размера

не выбирают подход с отключённым Корнем CA. На самом деле я обнаруживаю, что многие малые компании

вынуждены совмещать серверы чтобы сберегать ресурсы и имеют свои CA роли установленными на серверы, которые

также выполняют некоторые прочие задачи. Зачастую роль CA устанавливается в Контроллере домена. Хотя на

поверхностном уровне рассмотрения это кажется не лишённым смысла, так как службы Корпоративного CA настолько

тесно интегрируются с AD, в действительности это плохая мысль. Microsoft рекомендует чтобы вы никогда

не совмещали роль CA в Контроллере домена, поэтому удерживайтесь в стороне от такого сценария по мере

возможности. Как уже было сказано, я наблюдал десятки компаний, которые в точности делали это и никогда не

имели с этим проблем, поэтому я предполагаю, что это просто ваш выбор насколько близко вы хотите придерживаться

Пути Microsoft. Не забудьте ознакомиться со ссылками, приводимыми в конце

данного рецепта, так как они снабдят вас информацией, которая будет полезна чтобы принять верное решение

по поводу того какая настройка сервера сертификата наилучшим образом удовлетворяет вашей сетевой среде.

На самом деле я обнаруживаю, что многие малые компании

вынуждены совмещать серверы чтобы сберегать ресурсы и имеют свои CA роли установленными на серверы, которые

также выполняют некоторые прочие задачи. Зачастую роль CA устанавливается в Контроллере домена. Хотя на

поверхностном уровне рассмотрения это кажется не лишённым смысла, так как службы Корпоративного CA настолько

тесно интегрируются с AD, в действительности это плохая мысль. Microsoft рекомендует чтобы вы никогда

не совмещали роль CA в Контроллере домена, поэтому удерживайтесь в стороне от такого сценария по мере

возможности. Как уже было сказано, я наблюдал десятки компаний, которые в точности делали это и никогда не

имели с этим проблем, поэтому я предполагаю, что это просто ваш выбор насколько близко вы хотите придерживаться

Пути Microsoft. Не забудьте ознакомиться со ссылками, приводимыми в конце

данного рецепта, так как они снабдят вас информацией, которая будет полезна чтобы принять верное решение

по поводу того какая настройка сервера сертификата наилучшим образом удовлетворяет вашей сетевой среде.

Я создал новый Windows Server 2016 с именем CA1,

причём он является участником домена, на котором мы будем включать нашу новую инфраструктуру сертификации.

Как это сделать…

Чтобы установить Службы сертификации AD (Active Directory Certificate Services) на вашем Server 2016, воспользуйтесь следующим набором инструкций:

-

Откройте Диспетчер сервера и кликните ссылку Add roles and features.

-

Пройдите шаги, выбрав настройки по умолчанию. Когда вы дойдёте до экрана Server Roles, выберите Active Directory Certificate Services.

-

В процессе выбора этой роли вы будете запрошены подтвердить установку дополнительных функций. Пройдите далее и кликните Add Features.

-

Пару раз кликните Next пока не достигните экрана Role Services. В нём вы увидите несколько различных вариантов которые могут быть применены для вашего сервера CA. Так как мы хотели бы иметь возможность запрашивать сертификаты через веб- интерфейс в этом CA, я собираюсь отметить дополнительный блок для Certification Authority Web Enrollment. После выбора этого блока, вы получите дополнительный всплывающий блок, запрашивающий вас добавить свойства. Проверьте что разрешили эти свойства для установки.

-

Кликните Next по оставшимся экранам пока не достигните смой последней страницы, в которой кликните кнопку Install для начала установки этой роли.

-

Когда она завершится, вы увидите ссылку внутри итогового окна установки, которое сообщит Configure Active Directory Certificate Services on the destination server (Настройте Службы сертификации AD на сервере назначения).

Вы можете

кликнуть либо на эту ссылку, либо на уведомление маркера жёлтого восклицания Диспетчера сервера рядом

с верхней частью экрана самого Диспетчера сервера чтобы продолжить настройку роли CA. На первом экране

настроек, мастер вероятно вставит автоматически имя пользователя зарегистрированного в настоящее время

пользователя. Как следует из текста на этом экране, убедитесь что пользователь, с которым вы

зарегистрировались, имеет права администратора Корпорации (Enterprise Admin) для данного домена, так как

мы планируем установить этот сервер CA в качестве Корпоративного Корня CA.

Вы можете

кликнуть либо на эту ссылку, либо на уведомление маркера жёлтого восклицания Диспетчера сервера рядом

с верхней частью экрана самого Диспетчера сервера чтобы продолжить настройку роли CA. На первом экране

настроек, мастер вероятно вставит автоматически имя пользователя зарегистрированного в настоящее время

пользователя. Как следует из текста на этом экране, убедитесь что пользователь, с которым вы

зарегистрировались, имеет права администратора Корпорации (Enterprise Admin) для данного домена, так как

мы планируем установить этот сервер CA в качестве Корпоративного Корня CA.Совет Вы можете кликнуть по More about AD CS Server Roles в любое время для того, чтобы прочитать дополнительную информацию о различных типах ролей CA и доступных свойствах.

Для целей данного рецепта мы не обсуждаем их все, а только сосредоточимся на создании своего

Enterprise Root CA (Корпоративного Корня CA).

Для целей данного рецепта мы не обсуждаем их все, а только сосредоточимся на создании своего

Enterprise Root CA (Корпоративного Корня CA). -

Для раскрутки служб сертификации на нашем сервере пройдите далее и пометьте два верхних параметра для настройки Certification Authority and Certification Authority Web Enrollment.

-

Выберите Enterprise CA.

-

Выберите Root CA; так как это наш первый сервер CA, нам нужно реализовать корень до того, как мы сможем думать об субординации.

-

Выберите Create a new private key (Создать новый частный ключ).

-

В экране Cryptography вы имеете возможность выбрать вариант криптографии, который вы можете предоставить вашему серверу CA. Обычно, если вы не уверены в этих параметрах, опции по умолчанию являются наилучшим выбором.

Только убедитесь, что ваше поле

Key length установлено, как минимум, в значение

2048. Это новый стандарт отрасли для минимальной

длины ключа. Аналогично, стандарт хэширования должен соответственно измениться на SHA256, на самом деле, вы не

должны более применять SHA1 ни для каких своих сертификатов, поскольку в настоящее время существует оценка, что

SHA1 может быть скомпрометирован в следующие пару лет.

Только убедитесь, что ваше поле

Key length установлено, как минимум, в значение

2048. Это новый стандарт отрасли для минимальной

длины ключа. Аналогично, стандарт хэширования должен соответственно измениться на SHA256, на самом деле, вы не

должны более применять SHA1 ни для каких своих сертификатов, поскольку в настоящее время существует оценка, что

SHA1 может быть скомпрометирован в следующие пару лет. -

Если пожелаете, вы можете изменить свои Common name for this CA. Имейте в виду, что оно не должно соответствовать каким либо образом имени хоста. Это имя вашего CA, кторое будет показываться внутри Active Directory, а также внутри сертификатов, которые вы выпускаете из этого CA. Обычно я вижу, что администраторы оставляют только Distinguished name suffix (Суффикс отличительного имени).

-

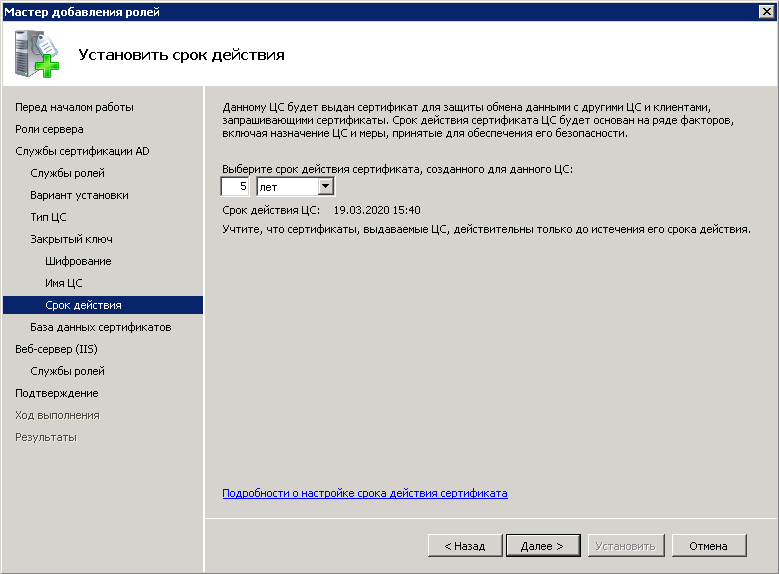

Измените Validity Period (период действия) вашего сертификата корня, если пожелаете.

Часто администраторы проскакивают через это окно и

оставляют значение по умолчанию пять лет, однако это означает, что всего через пять коротких лет у вас внезапно

станут несостоятельными все отдельные сертификаты которые только были выпущены из этого сервера CA. Я рекомендую

это значение до 10, или даже до 20 лет, с тем, чтобы вы не беспокоились об этом истечении этого уровня сертификации

длительное время. Период действия определяет как часто должен обновляться сертификат корня.

Часто администраторы проскакивают через это окно и

оставляют значение по умолчанию пять лет, однако это означает, что всего через пять коротких лет у вас внезапно

станут несостоятельными все отдельные сертификаты которые только были выпущены из этого сервера CA. Я рекомендую

это значение до 10, или даже до 20 лет, с тем, чтобы вы не беспокоились об этом истечении этого уровня сертификации

длительное время. Период действия определяет как часто должен обновляться сертификат корня. -

Продолжите идти по оставшимся окнам, оставляя на месте установленные значения по умолчанию. Когда этот мастер завершится, ваш сервер CA теперь оживёт.

-

обычно хорошей мыслью является перезагрузка данного сервера после установки столь значительной роли. Пройдите далее и перезагрузитесь как только позволит время.

Как это работает. ..

..

В данном рецепте мы установили самый первы сервер CA в нашу сетевую среду. Как мы уже обсуждали,

вам следует прочесть некоторые приводимые ниже ссылки для того, чтобы помочь с определением сколько CA

вам требуется, и где они должны быть установлены. Это тот ответ, который может быть различным для каждой

организации и поэтому я не делаю неких всеобъемлющих утверждений здесь, которые будут применимы для любого.

Вы можете решить, что ваш первичный Корень CA должен быть Автономным, а не Корпоративным, и это будет

прекрасно пока оно соответствует вашим потребностям. Мы также установили фрагмент веб служб этой роли

на нашем первичном CA, так как мы планируем применять это в последующих рецептах по выпуску сертификатов.

Если вы построите некую среду со множеством серверов CA, вы можете определить что ваша авторизация корня

не нуждается в веб интерфейсе… возможно только определённый подчинённый CA будет выполнять это задание

для вас. Существует множество вариантов которым может выступать наш проект, однако на протяжении этого

рецепта, я надеюсь что предоставлено достаточно информации с тем, чтобы вы не испытывали проблем с реальным

процессом когда это решение было принято.

Существует множество вариантов которым может выступать наш проект, однако на протяжении этого

рецепта, я надеюсь что предоставлено достаточно информации с тем, чтобы вы не испытывали проблем с реальным

процессом когда это решение было принято.

Существует пара моментов, которые не были охвачены в данном рецепте и которые следует отметить.

Следование приведённым шагам приведёт ваш сервер CA в запущенное и рабочее состояние, которое будет готово

к выпуску сертификатов, это несомненно так. Остальные рецепты в данной главе отражают построение CA

в точности как показано здесь. Однако, существуют дополнительные шаги, которые могут быть предприняты

чтобы и далее персонализировать ваши настройки CA если вам это нужно. Если вы планируете выпускать

сертификат SSL для вебсайтов, в особенности, если вы планируете устанавливать эти сертификаты на веб серверы,

повёрнутые в сторону всемирного Интернета, тогда вам необходимо ознакомиться с настройками

CRL

(Certificate Revocation List, Списка отозванных сертификатов). При каждом доступе к сертификату компьютер клиента

проверяется в CRL чтобы гарантировать, что данный сертификат всё ещё действует. Если сертификат не действительный,

или мошеннический в каком- либо виде, проверка CRL определит эту скомпрометированность и запретит

такое соединение. В частности, при публикации вебсайтов в Интернет, которые применяют сертификаты,

выпускаемые вашим внутренним PKI, вам придётся планировать публикацию вашего CRL с тем, чтобы компьютеры

внешних клиентов могли осуществлять к нему доступ свободным, безопасным образом. Вот прекрасная ссылка,

с которой вы можете начать изучать информацию CRL: http://technet.microsoft.com/en-us/library/cc771079.aspx.

При каждом доступе к сертификату компьютер клиента

проверяется в CRL чтобы гарантировать, что данный сертификат всё ещё действует. Если сертификат не действительный,

или мошеннический в каком- либо виде, проверка CRL определит эту скомпрометированность и запретит

такое соединение. В частности, при публикации вебсайтов в Интернет, которые применяют сертификаты,

выпускаемые вашим внутренним PKI, вам придётся планировать публикацию вашего CRL с тем, чтобы компьютеры

внешних клиентов могли осуществлять к нему доступ свободным, безопасным образом. Вот прекрасная ссылка,

с которой вы можете начать изучать информацию CRL: http://technet.microsoft.com/en-us/library/cc771079.aspx.

Второй фрагмент информации, которую я бы хотел отметить это файл CAPolicy.inf.

Именно этот файл можно заполнять различными персональными настройками для вашего сервера CA, такими как

период действия вашего корневого сертификата, информация об CRL, а также хотите вы или нет чтобы

шаблоны сертификатов по умолчанию загружались в процессе установки роли CA. Если какие- либо из этих настроек

представляют для вас интерес, вы просто создаёте файл

Если какие- либо из этих настроек

представляют для вас интерес, вы просто создаёте файл CAPolicy.inf

с соответствующими настройками и помещаете вовнутрь C:\Windows

в вашем сервере CA перед установкой роли. Мастер установки роли затем применит эти настройки внутри данного

файла в процессе установки роли и присоединит ваши персональные установки. Если вы не применяете один из этих файлов,

это неплохо, и ваша роль будет установлена с некоторыми настройками по умолчанию на своих местах, в точности как

это имело место в данном рецепте. Однако, если вы заинтересованы в изменении некоторых из них,

ознакомьтесь с данной ссылкой для получения дополнительной информации по файлу

CAPolicy.inf:

http://technet.microsoft.com/en-us/library/jj125373.aspx.

Никакие из этих элементов, ни настройка CRL, ни использование файла CAPolicy.inf

не являются обязательными для того чтобы среда сертификации поднялась и заработала. Таким образом, они не не

включены в пошаговую настройку самого данного рецепта. Однако я всегда счастлив иметь все доступные мне знания

по определённому предмету и поэтому я настоятельно рекомендую вам прочитать эти дополнительные ссылки,

предоставляющие совершенство вашему пониманию возможной функциональности.

Таким образом, они не не

включены в пошаговую настройку самого данного рецепта. Однако я всегда счастлив иметь все доступные мне знания

по определённому предмету и поэтому я настоятельно рекомендую вам прочитать эти дополнительные ссылки,

предоставляющие совершенство вашему пониманию возможной функциональности.

Также ознакомьтесь…

Вот ещё некоторые ссылки, которые послужат хорошим дополнением для чтения по данному предмету. Чтобы сделать осмысленное решение о правильной последовательности серверов CA для вашей среды, я советую вам по возможности ознакомиться с данным предметом перед промышленным выполнением вашей сетевой среды:

Построение подчинённого сервера Сертификационной авторизации

В действительности мы строим Подчинённый (Subordinate) CA не с целью избыточности, как это имеет

место для многих прочих видов серверов, а потому что существует множество особенных задач, которые вы

можете пожелать выполнить в Подчинённом CA, в отличие от Корня (Root) CA. Если вы выпускаете большое число

сертификатов или различные виды сертификатов, вы можете захотеть установить различие между серверами CA при выпуске.

Возможно, вы пожелаете, чтобы машины, которые применяются для сертификатов IPsec выпускались из

Если вы выпускаете большое число

сертификатов или различные виды сертификатов, вы можете захотеть установить различие между серверами CA при выпуске.

Возможно, вы пожелаете, чтобы машины, которые применяются для сертификатов IPsec выпускались из

IPSEC-CA, в то время как выпускаемые вами

SSL сертификаты вебсайта должны быть представляться с WEB-CA.

Вместо того, чтобы строить два независимых Корня CA, которые оба имели бы права верхнего уровня, вы должны рассмотреть

создание отдельного Корня CA, возможно, с именем ROOT-CA

и поместить эти два сервера CA в подчинённую роль под такой Корень CA в цепочку. Это может быть также полезно для географически

распределённых сетевых сред, имеющих Подчинённые серверы CA, выделенные для назначения сертификатов различным

офисам или регионам.

Как мы уже обсуждали в предыдущем рецепте, несомненно существуют наилучшие практические стандарты, которые

могли бы предложить вам применять только Подчинённые CA для выполнения ваших выпусков сертификатов. Я не всегда нахожу это приемлемым для компаний, в особенности малых размеров, однако будет хорошей

мыслью если вы можете разворачивать их. При находящихся в работе Подчинённых сервера CA вы имеете возможность

выведения своего Корня CA в выключенное состояние и использовать только Подчинённые для выпуска всех ваших

сертификатов.

Я не всегда нахожу это приемлемым для компаний, в особенности малых размеров, однако будет хорошей

мыслью если вы можете разворачивать их. При находящихся в работе Подчинённых сервера CA вы имеете возможность

выведения своего Корня CA в выключенное состояние и использовать только Подчинённые для выпуска всех ваших

сертификатов.

Мы находимся внутри сетевого домена и имеем поднятым и работающим отдельный Корпоративный Корень (Enterprise Root) CA. Теперь нам требуется некий дополнительный сервер, который будет присоединён к нашей среде CA в качестве нового Подчинённого (Subordinate) CA.

Как это сделать…

Для реализации нашего нового Подчинённого сервера CA, процесс будет очень похож на изложенный в рецепте

Настройка первого сервера Сертификационной авторизации в

сети. Однако, существует ряд ключевых различий, и именно на них мы сосредоточим своё внимание. Некоторые из этих специфичных шагов могут быть сокращены здесь; воспользуйтесь, пожалуйста предыдущим рецептом для более подробной информации по этим особым

шагам и настройкам относительно их устанавливаемой роли:

Некоторые из этих специфичных шагов могут быть сокращены здесь; воспользуйтесь, пожалуйста предыдущим рецептом для более подробной информации по этим особым

шагам и настройкам относительно их устанавливаемой роли:

-

Зарегистрируйтесь на вашем новом сервере, который уже подключён к домену.

-

Следуйте шагам для добавления роли Служб Сертификации AD (AD CS) к этому серверу.

-

Когда мы реализовали свой сервер Корня CA, мы также выбрали установку веб служб. Это позволит нам запрашивать и выпускать сертификаты через какой- либо браузер внутри нашей сетевой среды {Прим. пер.: или применяя RESTfull службы}. У вас имеются опции установки этих веб служб в вашем новом Подчинённом CA, которые вы определённо должны бы выполнить, если планируете применение отключения Корня CA, однако для нашего случая мы не собираемся делать этого. Мы оставим только Certification Authority в нашем перечне доступных роли служб.

-

После завершения установки выбранной роли, пройдите далее и кликните Configure Active Directory Certificate Services on the destination server (Настройка Служб сертификации AD на сервере назначения).

-

В случае необходимости введите полномочия и выберите только единственную опцию, которую мы должны перечислить для настройки, Certificate Authority.

-

Это именно то место, с которого мы должны начать сворачивать с пути, который мы выбирали при создания Корня CA. Мы всё ещё выбираем настройку Enterprise CA, так как мы всё ещё желаем его интеграции с доменом.

-

Однако, вместо выбора установки нового Корня CA мы собираемся выбрать опции для Subordinate CA (Подчинённого CA). На самом деле, он уже был выбран для нас по умолчанию, так как он распознал что Корень CA уже присутствует в нашей сетевой среде.

Мы можем установить другой Корень CA, однако это не является нашей целью в

данном рецепте.

Мы можем установить другой Корень CA, однако это не является нашей целью в

данном рецепте. -

Выберите Create a new private key. Единственный раз, в который мы обычно захотим воспользоваться существующим частным ключом это когда мы перестраиваем некий сервер CA.

-

Выберите настройки криптографии. Они обычно выбираются теми же самыми, что и настроенные вами для Корня CA.

-

Присвойте имя своему новый Подчинённый CA. Если у вас имеется некая определённая функция на уме для этого CA, вам на будущее определить имя в соответствии с нею. Например, я собираюсь использовать данный Подчинённый CA для выпуска всех своих SSL сертификатов, которые мне понадобятся для внутренних вебстраниц, таким образом, я должен включить в состав имени

SSL. -

Теперь мы переходим к новому экрану.

Нам необходимо получить некий сертификат от нашего родительского сервера

CA чтобы выпускать сертификаты из этого нового. Выберите параметр

Send a certificate request to a parent CA,

(Отправить запрос на сертификат родительскому CA), а затем воспользуйтесь кнопкой

Select… для выбора вашего Корня CA.

Нам необходимо получить некий сертификат от нашего родительского сервера

CA чтобы выпускать сертификаты из этого нового. Выберите параметр

Send a certificate request to a parent CA,

(Отправить запрос на сертификат родительскому CA), а затем воспользуйтесь кнопкой

Select… для выбора вашего Корня CA. -

На вашем следующем экране отрегулируйте местоположение его файлов сертификационной базы данных, если это необходимо; в противном случае кликните Next, а затем Configure.

Как это работает…

Установка Подчинённого (Subordinate) сервера CA в сетевой среде очень похожа на реализацию нашего первого

сервера Корня CA. В нашем случае, мы упростили свою установку, не выбрав требований для веб служб для работы в

таком Подчинённом CA, мы будем выполнять все такие запросы из Корня CA. Теперь у нас имеется работающий

Корень CA и Подчинённый CA, работающий под ним. Для нашей другой установки мы собираемся оставить оба

включёнными и работающими, поскольку мы собираемся выпускать сертификаты с обоих. Мы легко можем пройти через

тот же самый процесс снова с другим новым сервером чтобы создать другой Подчинённый CA, возможно, для выпуска

другого вида сертификата или для использования другим подразделением вашей компании.

Теперь у нас имеется работающий

Корень CA и Подчинённый CA, работающий под ним. Для нашей другой установки мы собираемся оставить оба

включёнными и работающими, поскольку мы собираемся выпускать сертификаты с обоих. Мы легко можем пройти через

тот же самый процесс снова с другим новым сервером чтобы создать другой Подчинённый CA, возможно, для выпуска

другого вида сертификата или для использования другим подразделением вашей компании.

Также ознакомьтесь…

Рецепт Настройка первого сервера Сертификационной авторизации в сети

Создание шаблона сертификата для подготовки к выдаче сертификатов машин вашим клиентам

Данный рецепт является первым барьером, с которым могут столкнуться многие администраторы сертификации.

Вы можете иметь сервер CA запущенным и работающим, но что дальше? Перед тем как вы начнёте предоставлять

сертификаты компьютерам и пользователям, вам необходимо установить шаблоны сертификатов, которые вы собираетесь

публиковать. Теперь вы должны настроить эти шаблоны с определёнными настройками, а когда некий сертификат

запрашивается для этого шаблона, тогда новый сертификат будет строиться на основе имеющейся в шаблоне

информации в комбинации с информацией, производимой запрашивающим этот сертификат.

Теперь вы должны настроить эти шаблоны с определёнными настройками, а когда некий сертификат

запрашивается для этого шаблона, тогда новый сертификат будет строиться на основе имеющейся в шаблоне

информации в комбинации с информацией, производимой запрашивающим этот сертификат.

Существуют некоторые встроенные шаблоны сертификата, которые предварительно устанавливаются когда вы

добавляете данную роль CA в свой сервер. Некоторые компании применяют эти встроенные шаблоны для выпуска

сертификатов, однако с практической точки зрения лучше создать свои собственные шаблоны. Это не требует

начала с нуля, однако. Вы можете взять один из встроенных шаблонов, причём найти тот, который наилучшим

образом соответствует вашим потребностям, и выполнить его подстройку, чтобы выполнить ваши предложения

с вашими особыми потребностями сертификата. Именно этот процесс мы и собираемся обсудить. Нам нужно выпустить

сертификат машины для каждой нашей системы в сетевой среде для аутентификации некоторых IPsec туннелей. Существует несколько критериев, которым мы должны соответствовать в данных сертификатах, и встроенные шаблоны

Computer близки для соответствия всем нужным нам параметрам. Поэтому мы возьмём такой шаблон, скопируем его и

изменим чтобы соответствовать нашим требованиям.

Существует несколько критериев, которым мы должны соответствовать в данных сертификатах, и встроенные шаблоны

Computer близки для соответствия всем нужным нам параметрам. Поэтому мы возьмём такой шаблон, скопируем его и

изменим чтобы соответствовать нашим требованиям.

Имеется среда домена Server 2016 с новым работающим сервером CA. Мы воспользуемся консолью CA в своём сервере CA чтобы сейчас выполнить эту работу. Новый шаблон, который мы создадим, будет автоматически реплицироваться для других серверов CA в нашем домене.

Как это сделать…

Следующие шаги помогут вам построить новый шаблон сертификата:

-

Запустите инструментарий управления Certification Authority изнутри Диспетчера сервера.

-

Раскройте имя вашего CA и кликните Certificate Templates.

Вы увидите список доступных вам встроенных сертификатов.

Вы увидите список доступных вам встроенных сертификатов. -

Кликните правой кнопкой по Certificate Templates и выберите Manage.

-

Кликните правой кнопкой по имеющемуся шаблону Computer и выберите Duplicate Template.

-

Теперь мы отрегулируем параметры внутри этого шаблона сертификата. Вы устанавливаете здесь в данных свойствах шаблона все атрибуты, которые должен иметь ваш сертификат. В качестве примера, давайте настроим в качестве действующих несколько элементов, которые должны содержать наши новые сертификаты IPsec.

-

Перейдите в закладку General и установите Template display name (Отображаемое имя шаблона) с тем, чтобы вы могли определять такой новый выстраиваемый нами шаблон.

-

В той же самой закладке отрегулируйте поле Validity period (Период действия) на 2 года.

-

Проследуйте в закладку Subject Name и установите Common name для поля Subject name format. Это вызовет то, что имя предмета сертификата будет отображать имя хоста того компьютера, который запрашивает данный сертификат. Использование имени DNS в качестве альтернативного имени предмета является другим требованием, которое мы предоставим своему новому сертификату. Вы можете увидеть его отмеченным в нашем снимке экрана внизу. Так как мы применяем встроенный шаблон Computer в качестве нашей отправной точки, этот флаговый блок, а также прочие требования, которые необходимо охватывать, уже предоставлены нам.

-

Кликните OK. Теперь в нашем перечне имеется новый именованный сертификат с названием

IPsec Certificate(или какое- либо иное предпочитаемое вами имя).

При установке любой новой технологии, которой необходим выпуск сертификатов, вашей первой остановкой должны быть шаблоны сертификатов на вашем сервере CA. Вам необходимо удостовериться, что у вас имеется шаблон, настроенный с соответствующими установками и переключателями, которые нужны вам в ваших новых сертификатах. Продублировав один из встроенных сертификатов, которые поставляются с вашим сервером CA, мы стали в состоянии построить новый шаблон без необходимости настраивать каждый отдельный параметр с нуля.

Публикация шаблона сертификата для разрешения регистрации

Одна из наиболее распространённых задач поиска неисправностей, которую я встречал, состоит в обнаружении

того, почему определённый шаблон сертификата не доступен, когда пользователь или компьютер пытаются запросить

некий сертификат. Наличие созданного нового шаблона сертификата не обязательно означает, что вы готовы начать выпуск

сертификатов на основе этого шаблона. Нам также необходимо опубликовать наш новый шаблон с тем, чтобы данный

сервер CA знал, что он готов публикацию для компьютеров и пользователей. Также существует раздел безопасности

свойств шаблонов, в котором нам необходимо определить кто или что могут иметь доступ или запрашивать сертификаты

на основе такого шаблона. В данном рецепте мы найдём эти настройки и сконфигурируем наш новый шаблон

сертификата так, чтобы любая подключённая к домену рабочая станция имела возможность запрашивать некий сертификат

у нашего нового шаблона.

Нам также необходимо опубликовать наш новый шаблон с тем, чтобы данный

сервер CA знал, что он готов публикацию для компьютеров и пользователей. Также существует раздел безопасности

свойств шаблонов, в котором нам необходимо определить кто или что могут иметь доступ или запрашивать сертификаты

на основе такого шаблона. В данном рецепте мы найдём эти настройки и сконфигурируем наш новый шаблон

сертификата так, чтобы любая подключённая к домену рабочая станция имела возможность запрашивать некий сертификат

у нашего нового шаблона.

Мы собираемся воспользоваться нашей машиной Windows Server 2016, которая является нашим Корпоративным Корнем (Enterprise Root) CA.

Как это сделать…

Чтобы выпускать сертификаты на основе некоторого определённого шаблона, нам необходимо выполнить шаги для публикации и отрегулировать свойства безопасности этого шаблона:

-

Из Диспетчера сервера запустите инструментарий Certification Authority.

-

Раскройте имя своего сервера CA в дереве с левой стороны.

-

Кликните правой кнопкой по Certificate Templates и переместитесь в New | Certificate Template to Issue.

-

Выберите ваш новый шаблон из данного перечня и кликните на OK.

-

Теперь кликните правой кнопкой по Certificate Templates и выберите Manage.

-

Найдите тот шаблон, который вы хотите изменять. В нашем рецепте мы модифицируем свой новый шаблон с названием

IPsec Certificate. -

Кликните правой кнопкой по этому шаблону и выберите Properties.

-

Перейдите к закладке Security.

-

Теперь нам нужно настроить полномочия в соответствии с вашими требованиями.

Для нашего конкретного примера

мы желаем выпускать сертификаты IPsec для всех подключённых к домену компьютеров, с тем, чтобы они позже могли

применяться в процессе переговоров (negotiations) об IPsec внутри нашей сети. По этой причине мы добавили

Domain Computers и пометили соответствующий

блок для включения полномочий Enroll

(регистрации).

Для нашего конкретного примера

мы желаем выпускать сертификаты IPsec для всех подключённых к домену компьютеров, с тем, чтобы они позже могли

применяться в процессе переговоров (negotiations) об IPsec внутри нашей сети. По этой причине мы добавили

Domain Computers и пометили соответствующий

блок для включения полномочий Enroll

(регистрации).

Как это работает…

Новый шаблон сертификата не делает нам ничего полезного без пары дополнительных шагов для публикации

такого шаблона. Нам нужно пройтись через процесс определения нашего нового шаблона, который будет

публиковаться, что является достаточно простой опцией для выполнения, однако которая не является

видимой сразу внутри вашей консоли управления CA. Кроме того нам необходимо убедиться, что те полномочия,

которые мы установили на свой шаблон сертификата выстроены с целью для которой предназначен наш сертификат. Если учётные записи ваших пользователей собираются запрашивать сертификаты, тогда вам необходимо

добавить пользователей или группы пользователей и предоставить им полномочия регистрации (enroll).

Если учётные записи компьютера собираются выступать в роли выполняющих такие запросы, тогда убедитесь,

что соответствующие группы также введены туда с правами регистрации (enroll).

Если учётные записи ваших пользователей собираются запрашивать сертификаты, тогда вам необходимо

добавить пользователей или группы пользователей и предоставить им полномочия регистрации (enroll).

Если учётные записи компьютера собираются выступать в роли выполняющих такие запросы, тогда убедитесь,

что соответствующие группы также введены туда с правами регистрации (enroll).

Применение MMC для запроса нового сертификата

Наиболее распространённый способ, который я наблюдаю в качестве взаимодействия администраторов со всеми

сертификатами в их системах состоит в инструменте оснастки MMC.

MMC является сокращением

(Microsoft Management Console, Консоль управления

Microsoft), а применяя MMC вы можете выполнять администрирование практически всем в своей операционной системе.

Хотя возможно это чрезвычайно незаслуженно обходимый вниманием инструмент, я обычно вижу его открытым для

некоторых избранных задач. Запрос сертификатов является одной из таких задач.

Запрос сертификатов является одной из таких задач.

Мы собираемся применять консоль MMC в своём новом сервере, который имеется в нашей сетевой среде. Существует новый шаблон сертификата, который мы создали, а также мы бы хотели выпустить один из этих сертификатов для нашего нового веб- сервера.

Сервер Корпоративного Корня (Enterprise Root) CA, Server 2016, запущен и работает в нашей сетевой среде.

На нём мы должны настроить новый шаблон сертификата с названием IPsec Certificate.

Необходимо выполнить шаги для публикации этого шаблона с тем, чтобы его можно было запрашивать с компьютеров

в нашей сетевой среде. Теперь мы работаем с нового именованного веб сервера, который также исполняется под

Server 2016 и присоединён к нашему домену, где мы собираемся выполнить необходимую работу запроса вручную

некоторого сертификата со своего сервера CA.

Как это сделать. ..

..

Для запроса нового сертификата при помощи консоли MMC выполните следующие шаги:

-

Откройте приглашение командной строки в нашем новом веб сервере и наберите

mmc. Затем нажмитеEnter. В качестве альтернативы вы можете открыть MMC извашего экрана Start. -

Теперь внутри консоли MMC кликните по меню File, затем по Add/Remove Snap-in… (Добавить/ удалить оснастку).

-

Выберите Certificates из перечня доступных оснасток и кликните по кнопке Add. Это приведёт вас к новому окну с некоторыми дополнительными выборами для оснастки ваших сертификатов.

-

Вначале нам необходимо определить будем ли мы открывать свой репозиторий сертификатов пользователей, либо наш репозиторий сертификатов компьютеров.

Обычно я не наблюдаю используемых учётных записей служб в

данном поле. Выбор здесь будет полагаться на тип запрашиваемого вами сертификата. Для нашего примера

мы ищем сертификат IPsec, за которым необходимо перейти в наш контейнер Computer. Выберите

Computer account и кликните

Finish.

Обычно я не наблюдаю используемых учётных записей служб в

данном поле. Выбор здесь будет полагаться на тип запрашиваемого вами сертификата. Для нашего примера

мы ищем сертификат IPsec, за которым необходимо перейти в наш контейнер Computer. Выберите

Computer account и кликните

Finish. -

Оставьте следующий параметр установленным в значение Local computer и снова кликните Finish.

-

Кликните OK.

-

Существуют также запускающие модули MMC, которые можно применять для переноса вас в хранилище сертификатов даже ещё быстрее. Сделайте это переместившись в Start | Run или приглашение командной строки и наберите следующие команды:

-

Теперь вернитесь назад в главную консоль MMC, раскройте Certificates (Local Computer) и выберите папку

Personal. Вы можете заметить, что в настоящий момент

нет установленных здесь сертификатов.

Вы можете заметить, что в настоящий момент

нет установленных здесь сертификатов. -

Кликните правой кнопкой по папке

Personalи переместитесь в All Tasks | Request New Certificate…. -

Кликните Next.

-

В вашем экране Select Certificate Enrollment Policy автоматически выбирается Active Directory Enrollment Policy. Просто кликните Next снова чтобы перейти к следующему экрану.

-

Теперь мы видим перечень доступных нам шаблонов сертификатов. Отметьте блок того сертификата который вы хотите запросить и кликните Enroll (зарегистрировать).

| Совет | |

|---|---|

|

Если вы ожидаете увидеть здесь определённый шаблон, однако он не отображается в данном перечне,

кликните по Show all templates. |

Как это работает…

Применение консоли MMC является быстрым и простым способом запроса нового сертификата, выпускаемого

вручную. В любой среде Active Directory будет доступен для просмотра и регистрации любой шаблон сертификата

на вашем сервере CA, на который у вас имеются полномочия для регистрации (enroll). Наш сегодняшний пример

отображает процесс регистрации для сертификата машины, который мы планируем применять в будущем для

аутентификации IPsec. Однако, существует множество вариантов использования, при которых вы можете

пожелать выпуск сертификатов уровня пользователя вместо сертификатов компьютера. В этих случаях вам

понадобится оснастка сертификатов учётных записей Пользователя в том месте нашего примера, где мы

определяем сертификаты учётных записей компьютера.

Использование веб-интерфейса для запроса нового сертификата

Иногда при запросе нового сертификата вы можете не иметь доступа для запроса к службам сертификатов напрямую с использованием инструментов, аналогичных оснасткам MMC. Или, вероятно, вы желаете предоставить пользователю способ иметь возможность запрашивать сертификаты даже когда он находится вне офиса. Разрешая фрагмент веб служб в его роли CA, мы включаем веб сайт, который работает на нашем сервере CA. К такому веб сайту можно осуществить доступ изнутри сетевой среды предприятия и он может даже потенциально быть опубликован во всемирном Интернете при помощи некоторого вида решения с Обратным прокси.

Для нашего текущего рецепта давайте осуществим доступ к такому веб интерфейсу, который в настоящее время

работает на вашем сервере CA, на котором мы установили часть веб службы нашей роли CA. Мы воспользуемся этим

веб сайтом для запроса и получения сертификата для своего клиентского компьютера.

Нашим Корпоративным Корнем (Enterprise Root) CA является Windows Server 2016, который имеет установленную роль Служб Сертификации AD (Active Directory Certificate Services). Когда мы установили и настроили эту роль, мы проверили, что выбрали опцию для веб служб с тем, чтобы применять её для запроса нового сертификата.

Как это сделать…

Мы не обязаны быть зарегистрированы напрямую в сервере CA для выполнения данной работы. Вместо этого мы регистрируемся в некотором новом веб сервере в нашей среде. Находясь в таком веб сервере мы выполняем следующие шаги:

-

Откройте Internet Explorer и перейдите на

https://<CAServerName>/CertSrv/. В нашем случае этоhttps://CA1/CertSrv/.Совет Убедитесь, что вы определили доступ к вашему сайту с применением HHTPS, или же вы не будете иметь возможности закончить запрос сертификата позже в процессе работы с мастером.

-

Кликните Request a certificate.

-

Вы увидите предварительное построение запроса здесь для получения некоторого сертификата пользователя. Если всё дело только в нём, вы просто кликните на эту ссылку, а затем кликните Submit в следующем экране. Однако, чтобы погрузиться слегка больше в наш рецепт, мы собираемся запросить некий сертификат SSL, а не простой сертификат пользователя. Для начала этого процесса кликните на advanced certificate request.

-

Выберите Create and submit a request to this CA (Выбрать и представить запрос к данному CA).

-

Кликните Yes если получите следующее сообщение:

-

Выберите Certificate Template, котрый вы хотите применить чтобы осуществить свой запрос сертификата.

В моём Корне CA, в котором установлены

соответствующие веб службы, я настроил новый шаблон, который я продублировал из шаблона Web Server с

моими специфическими требования к сертификату. Я назвал этот шаблон

Custom Web Server

и опубликовал его для доступа в своём окружении.

В моём Корне CA, в котором установлены

соответствующие веб службы, я настроил новый шаблон, который я продублировал из шаблона Web Server с

моими специфическими требования к сертификату. Я назвал этот шаблон

Custom Web Server

и опубликовал его для доступа в своём окружении. -

Так как это сертификат SSL, я обязан заполнить обычно запрашиваемую информацию. Здесь вводятся имя моего веб сайта и контакты компании.

-

Оставшиеся доступные для изменения опции уже настроены так, как мне нужно. Это происходит по той причине, что когда я настраивал свой шаблон Custom Web Server, я уже определил все эти элементы значениями по умолчанию. Вот мой запрос:

-

Кликните Submit.

-

Ваш браузер покрутится минутку, пока ваш сервер CA создаст соответствующий новый сертификат основанный на введённой вами информации.

Когда он завершит свою работу, вы должны будете иметь некую ссылку для нажатия

Install this certificate. Пройдите далее и

нажмите на эту ссылку.

Когда он завершит свою работу, вы должны будете иметь некую ссылку для нажатия

Install this certificate. Пройдите далее и

нажмите на эту ссылку.

Как это работает…

Выполнение веб службы на вашем сервере CA может давать преимущества, потому что позволяет другой метод запроса сертификатов. В данном рецепте мы смогли очень быстро выкатить свою запрашиваемую страницу сертификата CA и пройти по ней некоторые простые шаги. Это позволило нам загрузить новый сертификат, который мы планируем применять со своим новым веб сервером сайта SharePoint.

Так как наш веб сервер находится внутри корпоративной сетевой среды, мы могли бы также выполнить этот

запрос напрямую из консоли Сертификатов MMC. Однако, если наш веб сайт находился в другом здании, отделённом

сетевым оборудованием и межсетевыми экранами, это могло бы не оказаться приемлемым вариантом для нас. Или,

если бы мы попытались получить некий сертификат из другой машины, которая не обладает доступом MMC по той

или иной причине, такая веб служба является прекрасным способом для выполнения той же самой задачи.

Или,

если бы мы попытались получить некий сертификат из другой машины, которая не обладает доступом MMC по той

или иной причине, такая веб служба является прекрасным способом для выполнения той же самой задачи.

Настройка Autoenrollment для выдачи сертификатов всем доменам, объединённым в систему

Множество новых технологий требуют применения сертификатов для аутентификации, запрашивая такие сертификаты для

распространения в больших масштабах. Например, если мы хотим применять подобную сертификацию Компьютеров для

аутентификации DirectAccess, нам необходимо выпускать некий сертификат для каждого клиентского компьютера

DirectAccess. Это могут быть тысячи ноутбуком в нашей сетевой среде. Если мы желаем начать шифровать обмен

внутри своей сетевой среды при помощи IPsec и требовать распространения сертификатов для этой цели, вам

потенциально понадобится выпустить некий вид сертификационной машины для каждого компьютера внутри вашей

сетевой среды. Хотя вы, несомненно, можете выдавать каждый сертификат вручную с применением консоли MMC или

через веб интерфейс CA, это не звучит как нечто, доставляющее удовольствие.

Хотя вы, несомненно, можете выдавать каждый сертификат вручную с применением консоли MMC или

через веб интерфейс CA, это не звучит как нечто, доставляющее удовольствие.

Введите Autoenrollment. Мы можем включить эту функциональность, которая является неким видом зеркального отражения коммутации в Active Directory, и сделав это мы можем запросить AD автоматически выпускать сертификаты для своих компьютеров, даже если нам нужно получать их для каждого отдельного домена присоединённого к вашей системе. Давайте совместно пройдём этот рецепт чтобы включить данную опцию и проверить её.

Мы работаем внутри некоего Windows Server 2016 на основе домена Active Directory. У нас также имеется

Корпоративный Корень (Enterprise Root) CA Server 2016, работающий в данной сети. Работа, которую мы будем

выполнять состоит в комбинации работы с вашим сервером CA и работой внутри Групповой политики в Контроллере

Домена.

Как это сделать…

Чтобы включить в вашем домене Autoenrollment (Автоматическую регистрацию), просмотрите следующие инструкции:

-

Зарегистрируйтесь на своём сервере CA и откройте Certification Authority. Раскройте имя вашего CA, затем кликните правой кнопкой по Certificate Templates и выберите Manage.

-

Теперь выберите какой шаблон сертификата вы хотите настроить для Автоматической регистрации. У меня имеется шаблон с названием DA Cert., который я хочу выпускать для каждого компьютера в своей сетевой среде. Кликните правой кнопкой по DA Cert и пройдите в Properties.

-

Кликните закладку Security. В ней вы должны настроить некие пользователей, компьютеры, или прочие объекты, для которых вы хотите иметь полномочия Autoenroll в данном шаблоне.

Я собираюсь Allow

Autoenroll полномочия для всех

Domain Computers в

своей сетевой среде, как это показано на следующем снимке экрана:

Я собираюсь Allow

Autoenroll полномочия для всех

Domain Computers в

своей сетевой среде, как это показано на следующем снимке экрана: -

Кликните OK, и теперь вам необходимо проследоватиь к Групповой политике (Group Policy). Зарегистрируйтесь в Контроллере домена и откройте Group Policy Management Console.

-

Я создал новую GPO для задач с названием Certificate Autoenrollment Policy. Эта новая GPO присоединена к вершине моего домена с тем, чтобы она применялась ко всем машинам, которые подключены к домену. Если вам не нужна настолько широкая политика, конечно, вы могли бы урезать доступ сюда ограничив эту ссылку или выполняя фильтрацию связанную с вашей GPO. {Прим. пер.: советуем также вспомнить про Предварительная подготовка учётной записи компьютера в Active Directory, позволяющую заблаговременно устранять создаваемый объект от применения такой Групповой политики.

}

} -

Кликните правой кнопкой по GPO Certificate Autoenrollment Policy и выберите Edit….

-

Переместитесь в Computer Configuration | Policies | Windows Settings | Security Settings |Public Key Policies.

-

Кликните дважды по Certificate Services Client — Auto-Enrollment.

-

Установите его в Enabled и выберите оба флаговых блока в данном экране.

-

Как только вы кликните OK, данная новая GPO вступит в действие . Машины будут проверяться на данную Групповую политику и осознавать, что им необходимы новые настройки от этой GPO. После ввода этого нового параметра на его место, все компьютеры будут затем регистрироваться в сервере CA и запрашивать его для копии некоторого сертификата для которого у них имеются полномочия Автоматической регистрации.

Поскольку мы выполнили настройки таким образом, что все

Компьютеры в домене должны выполнять Автоматическую регистрацию с нашим шаблоном

DA Cert, наши рабочие станции и

сервера должны немедленно начать получать копии таких новых сертификатов. Вот снимок экрана из моего сервера

CA всего лишь через несколько минут после настройки данной GPO. Вы можете увидеть что она начала выпускать

сертификаты для моих подключённых к домену систем:

Поскольку мы выполнили настройки таким образом, что все

Компьютеры в домене должны выполнять Автоматическую регистрацию с нашим шаблоном

DA Cert, наши рабочие станции и

сервера должны немедленно начать получать копии таких новых сертификатов. Вот снимок экрана из моего сервера

CA всего лишь через несколько минут после настройки данной GPO. Вы можете увидеть что она начала выпускать

сертификаты для моих подключённых к домену систем:

Как это работает…

Мы применили Групповую политику чтобы перебросить свою Автоматическую регистрацию во включённое

состояние и немедленно запустили Автоматическую регистрацию сертификатов для своих подключённых к

домену систем. Существует пара различных способов, которыми может регулироваться Автоматическая

регистрация. Вы можете решать кто получает политику Автоматической регистрации применяя к ним

Групповую политику с привязыванием и фильтрацией в том смысле, что вы можете определять в самих

свойствах GPO какие пользователи или компьютеры предполагаются быть объектами для Автоматической регистрации

в этом первом месте. В качестве альтернативы, либо же в дополнение, вы можете также определять

полномочия внутри каждого шаблона сертификата в своём сервере CA с тем, чтобы вы могли лучше определять

какие пользователи или компьютеры в вашей среде будут получать копии каждого шаблона, после того как

Автоматическая регистрация включена.

В качестве альтернативы, либо же в дополнение, вы можете также определять

полномочия внутри каждого шаблона сертификата в своём сервере CA с тем, чтобы вы могли лучше определять

какие пользователи или компьютеры в вашей среде будут получать копии каждого шаблона, после того как

Автоматическая регистрация включена.

Для данной задачи существенно планирование. Вам необходимо построить ясные определения для того, какие сертификаты вам нужно публиковать, а также для каких устройств или людей вам нужно накатывать сам этот сертификат. Если будете неверно выполнять последовательность это может не работать или, что ещё хуже, вы можете закончить с выпуском тысяч сертификатов всем в вашей сетевой среде, которые вы и не собирались распространять. Групповая политика чрезвычайно мощна, а перехват этой силы приводит к значительной ответственности.

После настройки этих установок, если вы перезагрузите несколько подключённых к домену машинв своей

сетевой среде, вы заметите, что когда они вернутся назад в рабочее состояние, будут присутствовать новые

сертификаты, расположенные в хранилище персональных сертификатов компьютеров. Присядьте и подождите

несколько часов, и они накатятся на всех автоматически. Если вам не нравится ожидать обновления

Групповой политики, вы можете открыть приглашение командной строки в одном из этих компьютеров и выполнить

команду

Присядьте и подождите

несколько часов, и они накатятся на всех автоматически. Если вам не нравится ожидать обновления

Групповой политики, вы можете открыть приглашение командной строки в одном из этих компьютеров и выполнить

команду gpupdate /force для обновления политик вручную и установки

на место данного сертификата.

Обновление вашего корневого сертификата

Помните, какое-то время тому назад, мы настраивали

самый первый сервер CA, а именно Корпоративный Корень (Enterprise Root)? Мы оставили многие из параметров на

их местах со значениями по умолчанию, и это означало, что наш сертификат корня устанавливался автоматически

с периодом действия в пять лет. Это выглядит достаточно продолжительным сроком, однако пять лет могут

пролететь за миг, в особенности если у вас есть дети. итак, что же случится когда сертификат корня наконец

истечёт? Случатся плохие вещи. Несомненно, вы захотите отследить дату истечения срока вашего корневого

сертификата и поторопиться обновить его до того, как закончится срок действия!

Несомненно, вы захотите отследить дату истечения срока вашего корневого

сертификата и поторопиться обновить его до того, как закончится срок действия!

Мы только что построили такой новый сервер CA, поэтому мы не беспокоимся об истечении срока действия нашего сертификата корня, во всяком случае, в скором времени. Однако, важно понимать как выполняется данная задача, поэтому мы пройдём процесс обновления нашего сертификата корня. Мы выполним эту задачу прямо на самом нашем сервере CA.

Как это сделать…

Чтобы обновить сертификат корня CA выполните следующие шаги:

-

Зарегистрируйтесь на своём сервере Корпоративного Корня (Enterprise Root) CA и откройте консоль управления Certification Authority.

-

Кликните правой кнопкой по имени вашего CA, переместитесь во All Tasks, а затем выберите Renew CA Certificate.

...

...Совет Если вы не остановили ADCS в течение этого процесса, система запросит вас об этом. Пройдите далее и кликните Yes чтобы временно остановить процесс сертификации.

-

В вашем экране Renew CA Certificate у вас имеется только одна опция, о которой стоит побеспокоиться. Вам необходимо выбрать будете ли вы создавать новую пару ключей для своего нового сертификата корня или повторно применять существующий. Если вы уже опубликовали большое число сертификатов с этого CA, обычно проще ответить No на это и повторно использовать существующую пару ключей. Как вы можете видеть из информации на экране, существует ряд ситуаций, при которых вам следует выбрать Yes и создать новую пару ключей, поэтому, чтобы верно ответить на данный вопрос, необходимо осознавать ваши ситуацию и потребности.

-

Кликните OK и новый сертификат корня немедленно будет создан и начнёт распространяться через Групповую политику.

Как это работает…

Ваш сертификат корня верхнего уровня критически важен для жизнеспособности всей вашей инфраструктуры PKI.

Если у этого сертификата истекает срок действия, все отдельные сертификаты, которые были выпущены этим сервером

CA немедленно становятся не действующими. К счастью, обновление такого сертификата обычно достаточно лёгкое.

Просто следуйте приведённым нами шагам и вы вернётесь в дело на следующие 5 или 10 лет. После того, как вы