FileZilla FTP сервер — Документация

FileZilla Server – это сервер который поддерживает FTP и FTP через SSL/TLS и обеспечивает безопасное шифрованное подключение к серверу.

FileZilla поддерживает SSL. Такой же уровень шифрования поддерживает ваш браузер, чтобы защитить вашу информацию. Когда вы используете SSL ваша информация шифруется так, что никто не сможет подсмотреть её, поэтому ваша конфиденциальность гарантирована. Также поддерживается функция сжатия «на лету», что ускоряет передачу данных.

К сожалению, опция сжатия данных может иногда работать некорректно, поэтому рекомендуется пользоваться ею с осторожностью. Есть вероятность, что уже сжатые файлы будут переданы, имея больший размер, чем исходные.

Поддержка SFTP (SSH File Transfer Protocol) не предусмотрена в Filezilla Server.

Загрузить FileZilla Server

Смотрите также

Настройка сети, Параметры командной строки (сервер)

Установка и настройка в Windows

- Запустите exe установщик

- Нужно выбрать admin port и запомнить его

- Запустите FileZilla Server Interface

- Введите admin port и пароль для администратора, нажмите ok/connect

- Создайте профиль пользователя и/или группу с разрешениями для home directory.

- Создайте еще один каталог и включите отображение alias name в home directory (/AliasName)

- Завершите установку

Установка на Windows 7 с встроенным брандмауэром

После установки убедитесь, что FileZilla Server внесен в список разрешенных программ встроенного брандмауэра. В Control Panel, откройте System and Security. В разделе Windows Firewall, нужно выбрать ‘Allowed Programs’ для того чтобы открылось окно настроек. Нужно выбрать обе Частную и Общественную сеть для «FileZilla Server» (Не «FileZilla Server Interface». Если «FileZilla Server» нету в списке, нужно добавить»C:\Program Files\FileZilla Server\FileZilla server.exe» в соответсвии с тем куда был установлен клиент). Если не выбрать Частную Сеть, входящее FTP соединение будет заблокировано.

filezilla.ru

Руководство пользователя — Документация — FileZilla

Содержание

Быстрый старт

В этом руководстве мы кратко рассмотрим возможности FileZilla. По умолчанию вам не нужно настраивать FileZilla, мы просто сразу начнём работать с программой.

Подключение к FTP-серверу

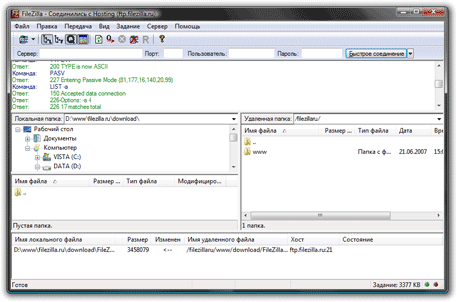

Использование панели быстрого подключения

Для того, чтобы подключиться к FTP-серверу, введите его адрес в поле быстрого подключения (к примеру example.com, как показано на рисунке ниже). Если ваш сервер использует протокол SFTP, добавьте название протокола в начале адреса: ‘sftp://’ (например sftp://example.com). Введите порт подключения в соответствующее поле, если сервер использует

Отметим, что панель быстрого подключения, как ясно из названия, приспособлена для быстрых подключений, т.е. у вас нет возможности редактировать список из 10-ти последних подключений. Для сохранения параметров подключения используйте Менеджер Сайтов.

С помощью панели быстрого подключения удобно тестировать разные параметры перед тем, как сохранить их в менеджере сайтов. После того, как вы подключились, выберите в меню Файл пункт Копировать соединение в Менеджер Сайтов… для того, чтобы создать постоянную запись.

Использование менеджера сайтов

Используйте менеджер сайтов FileZilla для задания определённых параметров сайта и подключения к нужному FTP-серверу. В менеджере сайтов у вас есть возможность сохранять свои подключения и настраивать большее число параметров, чем доступно в панели быстрого подключения.

Особый случай: сервер, находящийся в локальной сети

Если сервер, к которому вы подключаетесь, находится в вашей домашней локальной сети, у него, скорее всего не будет адреса (доменного имени), как у обычных сайтов в сети Интернет. В локальной сети вам нужно использовать внутренний IP-адрес серверного ПК. В большинстве случаев сетевое имя (имя компьютера) тоже сработает. Если сервер находится на том же ПК, что и клиент, вы можете использовать имя localhost или адрес 127.0.0.1.

Примечание: если вы подключаетесь не изнутри вашей локальной сети, вам нужно будет использовать внешний IP-адрес.

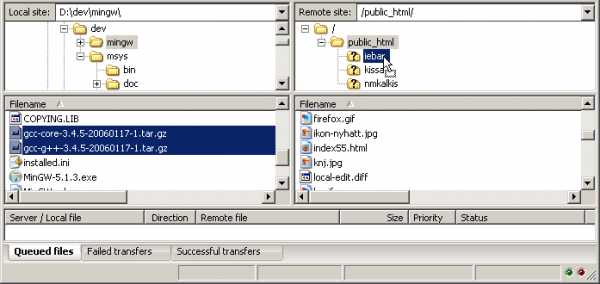

Навигация по серверу

После подключения, в правой стороне главного окна будет отображён список файлов и директорий. Текущая директория будет показана в редактируемом поле в верхней части. Ниже отображается удалённое дерево директорий, а ещё ниже — содержимое текущей удалённой директории. Перейти в другую директорию можно тремя разными путями. Первый: сделайте двойной щелчок на директории в списке. Второй: кликните на директории в дереве. Последний способ: введите имя директории в редактируемое поле и нажмите

Навигация на вашем компьютере

Синхронный просмотр

В случае, если структура директорий на вашем компьютере идентична структуре директорий на сервере, вы можете включить синхронный просмотр. Под этим подразумевается копирование навигационных действий с одного компьютера на другой.

Для того, чтобы использовать синхронный просмотр, создайте запись в менеджере сайтов и, во вкладке Дополнительно, убедитесь, что локальная и удалённая директория по умолчанию имеют одну и ту же структуру, после чего отметьте пункт «Использовать синхронизированный просмотр», сохраните настройки и подключитесь к серверу.

Сравнение директорий

Для того, чтобы быстро посмотреть разницу между файлами на локальной машине и на сервере, выберите в меню Вид пункт Сравнить каталоги, после чего выберите или «Сравнить размеры файлов», или «Сравнить время модификации». (Выбирая эти опции, вы также скрываете одинаковые файлы). После этого, нажмите «Включить».

Теперь вам будет показана подсвеченная цветом разница между копиями файлов на разных компьютерах.

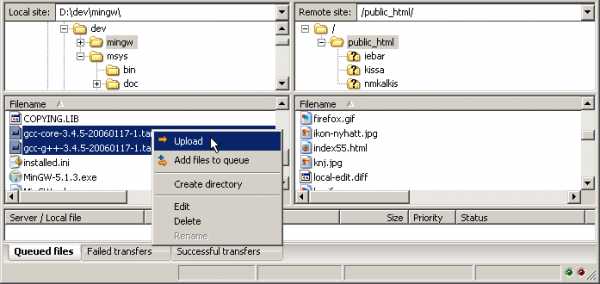

Передача файлов

Дважды кликнув на файл, его можно загрузить или скачать. Он будет добавлен в очередь передачи, передача начнётся автоматически. Для того, чтобы передать директорию и/или несколько файлов, выберите их и кликните на них правой кнопкой, после чего нажмите Загрузить/Скачать во всплывающем меню.

Файлы можно перетягивать с одной панели на другую. Для того, чтобы добавить файлы в очередь передачи, выберите их и нажмите Добавить файлы в задание из всплывающего меню. Также файлы можно перетягивать напрямую в очередь. Нажмите на кнопку в панели инструментов, чтобы начать передачу из очереди.

Также вы можете кликнуть на файле и перетянуть его на директорию, в которую вы хотите скопировать файл (возле курсора появиться квадрат). Отпустите кнопку мыши, и файл будет перемещён в соответствующую директорию.

Дополнительная информация

Подробную информацию о других аспектах клиента FileZilla можно найти на следующих страницах:

Подробнее о передаче файлов

FileZilla использует несколько FTP-сессий одновременно. Одна из них используется исключительно для просмотра содержимого сервера. Остальные сессии используются для передачи файлов. Таким образом, у вас всегда есть возможность просматривать содержимое сервера даже во время закачки.

Уменьшение количества одновременных подключений для неправильно настроенных серверов

Если вы получаете сообщение об ошибке «421 Слишком много подключений для IP «, значит FTP-сервер ограничил количество подключений. Существуют сервера, которые разрешают только одно подключение в каждый момент времени.

Предпочтительное решение — связаться с администратором сервера и попросить его настроить сервер соответствующим образом (FTP использует более одного подключения по спецификации протокола). Но если доступ нужен вам прямо сейчас, существует обходной способ:

1. Откройте менеджер сайтов (Файл -> Менеджер сайтов… или первая кнопка на панели инструментов).

2. Создайте запись для этого сервера, введите все параметры, которые вам известны, чем больше — тем лучше.

3. Откройте вкладку ‘Настройки передачи’

4. Отметьте пункт ‘Ограничение одновременных подключений’

5. Введите нужное ограничение в поле ‘Максимальное число подключений’

После этого при подключении через запись менеджера сайтов количество одновременных подключений будет ограничено.

Примечание: Если вы оставите только одно подключение, вам не будет доступен просмотр содержимого сервера одновременно с передачей данных.

Возможные проблемы

Повторная регистрация расширения для оболочки (Windows)

В случае, когда Drag&Drop завершается неудачно (в особенности под Vista или Windows 7), вы получите сообщение об ошибке расширения для оболочки. Для решения этой проблемы вам нужно повторно регистрировать это расширение:

1. Откройте командную строку от имени администратора.

Меню «Пуск» — Все программы — Стандартные: правый клик на ‘Командная строка’, выберите ‘Запустить от имени администратора’

2. Перейдите в директорию, содержащую клиент Filezilla.

Пример (32bit): cd «\Program Files\Filezilla FTP Client»

Пример (64bit): cd «\Program Files (x86)\FileZilla FTP Client»

3. Повторно зарегистрируйте расширение для оболочки.

Введите ‘regsvr32 fzshellext.dll’ (без кавычек)

4. Если у вас 64-битная ОС, вам нужно сделать ещё один шаг.

Введите ‘regsvr32 fzshellext_64.dll’ (без кавычек)

Если вы получили сообщение ‘DllRegisterServer in … succeeded.’, значит всё прошло успешно (тем не менее, мы также рекомендуем вам перезагрузить ваш компьютер).

filezilla.ru

Настройка сети — Документация — FileZilla

Настройка FTP является довольно сложной задачей. Т.к. существуют тысячи разных файрволов и моделей роутеров, практически невозможно привести полное пошаговое руководство для каждого пользователя. Пользователь должен понимать основы протокола FTP для того, чтобы настроить FileZilla и роутеры/файрволы через которые происходит подключение. В этой статье приведена краткая история развития протокола FTP и принципы работы некоторых его аспектов. Внимательное прочтение этой статьи предотвратит многие проблемы, которые могут возникнуть при настройке FTP-подключения.

Содержание

Общие сведения

В этом разделе будет кратко рассмотрена история и технические сведения, касающиеся протокола FTP. Для получения подробной информации смотрите спецификации.

Исторические сведения

На фоне быстро развивающейся сети Интернет протокол FTP выглядит не просто старым, а действительно архаичным. Ранние черновые спецификации протокола датируются 1971-ым годом, составление текущей спецификации начато в 1985-ом. На протяжении последних двух десятилетий протокол не менялся в своей основе.

В те времена сетью Интернет пользовались в основном университеты и исследовательские центры. Сообщество пользователей было небольшим, большинство из них знали друг друга и все работали сообща. Интернет был дружелюбной сетью, а проблемы безопасности как таковой не стояло.

Те времена прошли и многое изменилось. Технологический прогресс шел быстрее, чем кто-либо мог себе представить, одновременно выросло новое поколение пользователей. Интернет теперь — повсеместное явление, благодаря которому миллионы людей общаются друг с другом множеством разных способов. Главное ощутимое изменение: Интернет стал враждебным. Доступность и открытость сети привлекла злонамеренных пользователей, активно эксплуатирующих ошибки и неопытность других.

Побочным эффектом такого развития событий стали, следующие явления:

- NAT-роутеры. Большинство сети использует протокол IPv4, имеющий ограниченное адресное пространство (IPv6 разработан решить эту проблему). Благодаря NAT-роутерам системы с большим количеством устройств могут пользоваться одним и тем же IP-адресом.

- Персональные файрволы для защиты пользователей от недоработок операционных систем и приложений.

В большинстве случаев эти явления конфликтуют с работой протокола. Ситуацию ухудшают недоработки в самих роутерах и файрволах.

Тем не менее, при правильной настройке FTP предлагает надежный и опробованный способ передачи файлов.

Технические сведения

Основные отличие FTP от остальных протоколов — использование вторичных подключений для передачи файлов. При подключении к FTP-серверу создается т.н. контрольное подключение, через которое передаются команды протокола и ответы на эти команды. Для того, чтобы передать файл или листинг директории, клиент должен отослать команды через контрольное подключение, после чего будет создано подключение для передачи данных.

Существует два способа создания этого подключения: активный и пассивный режимы.

В пассивном режиме, который является рекомендуемым, клиент отсылает серверу команду PASV, на которую сервер отвечает адресом. После этого клиент отсылает команду для передачи файла или листинга директории и создает вторичное подключение по адресу, который был получен от сервера.

В активном режиме клиент открывает сокет на локальном устройстве и отсылает серверу адрес сокета с помощью команды PORT. После отсылки команды передачи файла или листинга сервер создает подключение по заданному адресу, который был указан клиентом.

В обоих случаях файл/листинг будут переданы через подключение для передачи данных.

Создание исходящих подключений требует задания меньшего количества параметров для роутеров/файрволов, чем создание входящих подключений. В пассивном режиме, подключение является исходящим от клиента и входящим для сервера. В активном режиме клиент и сервер меняются ролями — входящее подключение для клиента и исходящее для сервера.

Примите во внимание, что разница состоит только в порядке подключения, после создания подключения для передачи данных, данные могут как загружаться, так и выгружаться.

Типичная сетевая конфигурация может выглядеть так:

Таким образом, в пассивном режиме роутер и файрвол на стороне сервера должны быть настроены для приема и перебрасывания входящих подключений. В свою очередь, на стороне сервера должны быть разрешены только исходящие подключения, а в большинстве случаев исходящие подключения разрешены.

Аналогично в активном режиме роутер и файрвол на клиентской стороне должны быть настроены для приёма и перебрасывания входящих подключений. Очевидно, на стороне сервера должны быть разрешены только исходящие подключения.

Т.к. сервер обычно обслуживает много клиентов, намного легче настроить роутер и файрвол на стороне сервера один раз для пассивного режима, чем настраивать клиентский роутер/файрвол для каждого клиента в активном режиме. Именно поэтому пассивный режим является рекомендуемым.

NAT-роутеры

У большинства пользователей широкополосного подключения NAT-роутер расположен между их компьютером и сетью. Это может быть самостоятельное устройство (возможно беспроводной роутер), или же встроенный роутер в DSL- или кабельном модеме. В среде NAT все устройства за роутером составляют локальную сеть (LAN), каждое из устройств в сети имеют локальный IP-адрес (четыре небольших числа разделённых точками). NAT-роутер в свою очередь имеет свой локальный IP-адрес, а также внешний IP-адрес для идентификации в глобальной сети. Локальные адреса действительны только внутри LAN, для удаленного устройства они не имеют смысла. Пример:

Предположим, что сервер находится за NAT-роутером. Смоделируем ситуацию, в которой клиент подключается в пассивном режиме, но серверу не предоставлен внешний IP-адрес роутера. В этом случае сервер отсылает свой локальный адрес клиенту, после чего могут произойти две вещи:

- Если клиент не расположен внутри NAT, подключение будет разорвано, т.к. адрес сервера не является действительным.

- Если клиент расположен внутри NAT, адрес сервера может совпадать с адресом устройства в сети самого клиента.

Очевидно, в обоих случаях пассивный режим не сработает.

Таким образом, если сервер находится за NAT-роутером, ему должен быть предоставлен IP-адрес роутера для работы пассивного режима. В обоих случаях сервер отсылает внешний адрес роутера клиенту. Клиент создает подключение с роутером, который в свою очередь передает подключение на сервер.

Файрволы

Предназначением персонального файрвола является защита пользователя от уязвимости в безопасности операционной системы или используемых приложений. Зловредные приложения, к примеру, черви, часто используют эти уязвимости для заражения вашей системы через сеть. Файрволы помогают избежать таких случаев.

В особенности при использовании FTP пользователи файрвола могут получать такие сообщения:

Trojan Netbus заблокирован на порту 12345, который используется процессом FileZilla.exe

Почти во всех случаев такое сообщение — ложная тревога. Любое приложение может выбрать любой порт для сообщения через интернет. Может случиться так, что FileZilla выберет порт, случайно являющийся портом по умолчанию для трояна или другой зловредной программы. Дистрибутив FileZilla скачанный с официального сайта не содержит вирусов.

Умные роутеры, файрволы, и саботаж данных

Некоторые роутеры или файрволы достаточно умны. Они анализируют подключения и при обнаружении FTP-подключения бесшумно подменяют данные передающиеся между клиентом и сервером. Такое поведение является саботажем данных и может доставить неприятности, если пользователь не разрешил такое поведение явным образом.

Приведем пример. Предположим, что клиент находится за NAT-роутером и пытается подключиться к серверу. Предположим также, что клиент не осведомлен в том, что он находится за NAT и использует активный режим. Клиент отсылает команду PORT со своим локальным, немаршрутизируемым IP-адресом, серверу:

PORT 10,0,0,1,12,34

Эта команда указывает серверу на подключение по адресу 10.0.0.1 на порту 12*256+34 = 3106

После этого NAT-роутер бесшумно подменяет команду, включая внешний IP-адрес, а также создает временный порт для переброски FTP-сессии, возможно даже на другом порту:

PORT 123,123,123,123,24,55

Эта команда указывает серверу на подключение по адресу 123.123.123.123 на порту 24*256+55 = 6199

Благодаря такому поведению NAT-роутер позволяет неправильно настроенному клиенту использовать активный режим.

Почему такое поведение не является приемлемым? Если эта возможность используется по умолчанию, без согласия пользователя, из этого следует множество проблем. FTP-подключение в своей основе будет работать, но сразу после исчерпания тривиальных случаев использования передача будет разорвана, не оставляя особых средств диагностики проблемы.

- NAT-роутер слепо предполагает, что некоторые подключения принадлежат FTP основываясь на таких данных, как целевые порты или ответы сервера:

- Нет никакой гарантии относительно используемого протокола, несмотря на автоматическое определение (такие случаи называют ложной тревогой). Хоть это и маловероятно, вполне допустимо, что в будущих версиях протокола FTP синтаксис команды PORT может измениться. NAT-роутер, модифицируя команду PORT, изменяет без ведома пользователя параметры, которые он не поддерживает, из-за чего соединение будет разорвано.

- Определение протокола роутером может не распознать FTP. Предположим, что роутер следит только за целевым портом, а если этот порт 21-ый, он будет распознан как FTP. Подключения в активном режиме от неправильно настроенного клиента к серверу на 21-ом порту будут работать, но подключения к другим серверам на нестандартных портах — нет.

- Очевидно, что NAT-роутер не сможет модифицировать подключение, если FTP-сессия зашифрована, оставляя пользователя в недоумении, т.к. работать будут только незашифрованные подключения.

- Предположим, что клиент за NAT-роутером отсылает «PORT 10,0,0,1,12,34». Каким образом NAT-роутер осведомлен в том, что клиент настроен неправильно? Также возможен случай с правильно настроенным клиентом, который инициирует FXP (сервер-сервер) передачу между сервером, к которому он подключен и устройством, которое находится в локальной сети сервера.

Как мы видим, возможности специфические для протоколов, включенные на NAT-роутере по умолчанию могут вызвать множество проблем. Хороший NAT-роутер всегда и полностью работает с протоколом без информации о самом протоколе. Исключением может быть случай, когда пользователь явно применил эту возможность и осознает все возможные последствия.

В этом подразделе мы рассматривали сочетание NAT-роутера на стороне клиента в активном режиме, те же рассуждения применяются и в случае сервера за NAT и ответами на команду PASV.

Настройка клиента FileZilla

Если вы пользуетесь FileZilla 3, мы рекомендуем запустить мастер настройки сети. С помощью мастера вы пройдете все нужные шаги, а после их завершения у вас будет возможность протестировать вашу конфигурацию.

Очевидно, что для подключения к любому серверу ваш файрвол должен разрешить такие действия для FileZilla. Большинство обычных FTP-серверов используют 21-ый порт, SFTP-серверы — 22-ой, а FTP через SSL/TLS (неявный режим) по умолчанию — 990-ый. Номера портов не являются жестко заданными, поэтому лучше всего разрешить исходящие подключения на любой порт.

Т.к. в интернете достаточно неправильно настроенных серверов, или серверов, которые не поддерживают оба режима передачи, вам рекомендуются оба режима передачи на своей стороне.

Пассивный режим

Клиент не может указывать серверу выбор порта для передачи данных в пассивном режиме, поэтому для использования пассивного режима вам нужно разрешить исходящие подключения по любому порту на своем компьютере.

Активный режим

В активном режиме клиент открывает сокет и ожидает от сервера подключения для передачи.

По умолчанию клиент FileZilla запрашивает у операционной системы IP-адрес и свободный номер порта. Такая конфигурация сработает только в случае прямого соединения с интернетом без NAT-роутеров, также ваш файрвол должен разрешать создание подключений на всех портах выше 1024-го.

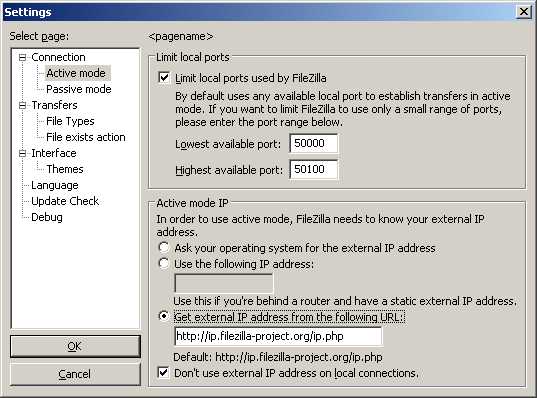

Если у вас присутствует NAT-роутер, вам нужно указать FileZilla внешний IP-адрес, в противном случае соединения в активном режиме не сработают для серверов вне вашей локальной сети:

- Статический IP-адрес можно указать в диалоге настройки FileZilla.

- Если ваш IP-адрес динамический, у вас есть возможность разрешить FileZilla получать внешний IP-адрес на специальном сайте автоматически каждый раз при запуске. Никакая информация не будет передана от вас на этот сайт, кроме версии используемого клиента FileZilla.

Если вы не уверены в своем выборе, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах, или ваш компьютер расположен за NAT-роутером, укажите FileZilla использовать определенный диапазон портов для соединений в активном режиме. Этот диапазон также нужно будет открыть для вашего файрвола. При наличии NAT-роутера вам нужно перебросить эти порты на локальный компьютер, на котором установлен FileZilla. Вы можете перебросить диапазон портов, или же каждый порт по отдельности, это зависит от модели вашего роутера.

Доступные порты находятся в диапазоне от 1 до 65535, порты ниже 1024-го зарезервированы для остальных протоколов. Для активного режима FTP лучшим выбором является номер порта равный или выше 50000. В связи с устройством протокола TCP (протокол, который находится ниже уровня FTP и используется для передачи данных), порт не может быть использован повторно сразу после каждого подключения. Таким образом, диапазон портов не должен быть слишком узким, в противном случае вы не сможете передать много файлов малого размера. В большинстве случаев достаточно диапазона в 50 портов.

Настройка и тестирование сервера FileZilla

Настройка сервера по большей части повторяет настройку клиента, главным отличием является то, что в случае сервера активный и пассивный режимы меняются ролями.

Важно отметить, что проверка работы сервера в большинстве случаев происходит ошибочным образом, особенно часто эту ошибку допускают владельцы NAT-роутеров. Находясь внутри локальной сети, вы сможете протестировать сервер, только используя локальный IP-адрес. Использование внешнего адреса внутри локальной сети в большинстве случаев не сработает по одной из приведенных причин:

- Роутер заблокирует доступ к своему внешнему адресу изнутри локальной сети как возможную атаку

- Роутер перебросит соединение вашему провайдеру, который заблокирует его как возможную атаку.

Даже если вам удалось подключиться, у вас нет никакой гарантии того, что пользователю из внешней сети удастся это сделать и, кроме того, загружать файлы на ваш сервер. Единственное надежное средство проверки работы сервера — подключение извне вашей локальной сети.

Активный режим

Убедитесь, что серверу FileZilla разрешено создавать исходящие подключения по любому порту, т.к. в этом режиме клиент определяет порт для соединения.

На локальной стороне подключения сервер FileZilla пыта

filezilla.ru

Что такое FTP — FileZilla

FTP является сокращением от англ. File Transfer Protocol — протокол передачи файлов, который применяется для обмена файлами по TCP/IP сетям между двумя компьютерами (клиент и сервер). Протоколу передачи файлов больше 40 лет, он был разработан прежде чем появился TCP/IP и тем более HTTP, однако он до сих пор актуален и используется для подключения к удаленным серверам и обмена файлами.

Данный протокол применяет различные сетевые соединения для передачи команд и файлов между клиентом и сервером. FTP сервер, представляет собой компьютер с установленным на него специальным программным обеспечением и ожидающим внешнего подключения от других компьютеров.

FTP клиент является программой, которая делает попытку соединится с серверным компьютером, как правило к порту номер 21. После успешного подключения к FTP серверу, можно совершать всевозможные операции над данными располагающимися на нем, в частности, просмотреть содержимое каталогов, загружать и скачивать файлы с FTP сервера, переименовывать, назначать права доступа, удалять файлы с сервера и прочее.

Соединяясь с FTP сервером допустимо пройти авторизацию предоставляя данные для входа без использования шифрования, а также можно подключиться анонимно, если это позволяет FTP сервер. Для защищенной передачи, которая скрывает (шифрует) логин, пароль и данные, FTP соединение может быть зашифровано при помощи SSL/TLS (FTPS). SSH протокол передачи файлов (SFTP) иногда также используется, но между ним и FTPS есть существенная разница.

Основное назначение FTP протокола — это загрузка файлов и их скачивание с удаленного сервера. Для передачи файлов в пассивном режиме инициируется соединение FTP клиентом из обусловленного диапазона портов к порту сервера. В активном режиме FTP сервер подключается к клиенту из порта 20 к определенному порту, который сообщил ему клиент. Основное различие между данными режимами, состоит в том, с какой стороны открывается соединение для передачи файлов.

Для эффективной работы с FTP мы рекомендуем воспользоваться FTP менеджером FileZilla. Программа отлично подойдет как для новичков, так и для опытных пользователей. Легкость освоения, кроссплатформенность, множество поддерживаемых языков, большое количество настроек и возможностей делают ее одной из лучших FTP клиентов.

Социальные комментарии Cacklefilezilla.ru

FileZilla и Windows Vista/Windows 7 UAC — Документация

Содержание

User Account Control (контроль учетных записей пользователей), виртуализация файловой системы и ее влияние на Filezilla

Общее

Microsoft ввела UAC начиная с Windows Vista, эта возможность также доступна в Windows 7.

Вместе с другими компонентами UAC предлагает виртуализацию файловой системы. Проще говоря, виртуализация перенаправляет чтение/запись определенных файлов на другой путь. Самый важный защищенный путь с которым мы работаем — Program Files.

Предположим, что защищенный путь — C:\Program Files.

В старых версиях FileZilla и других программах, которые не приспособлены явно для работы с Vista, отсутствует так называемый манифест. Манифест указывает Windows насколько приспособлена программа для работы с последними версиями Windows и список требуемых привилегий.

Программа без манифеста работает в контексте стандартного пользователя (а НЕ пользователя, который сейчас работает с программой). К такой программе применяется виртуализация файловой системы.

Если программа установлена в C:\Program Files\Program и пытается совершить запись в эту директорию, файл будет записан в другую директорию, в этом случае в C:\Users\\AppData\Local\VirtualStore\Program Files\Program.

Этот процесс полностью прозрачен для старых программ и пользователя.

Проблемы начинаются при открытии файлов из этой директории программой приспособленной для работы с Vista, например FileZilla. Т.к. FileZilla включает в себе манифест, виртуальное хранилище не используется, и запись идет по реальному пути, из-за чего файлы не будут найдены в нужной директории.

Пример

Вы используете HTML-редактор не приспособленный для работы с Vista под названием WebEd.

WebEd установлен в директории C:\Program Files\WebEd и сохраняет страницы в директории C:\Program Files\WebEd\publish.

Имя вашей пользовательской записи — foo, и вы пользуетесь английской версией.

Для передачи файлов по FTP установлена последняя версия FileZilla.

После запуска WebEd и создания вашей страницы, состоящей из index.html и нескольких изображений, вы удовлетворены результатом и сохраняете страницу.

После этого вы пытаетесь передать ее на сервер. Вы запускаете Filezilla, перейдя в директорию ‘publish’, но оказывается, что эта директория пуста. Что именно произошло?

После того, как WebEd пытался записать файл в директории C:\Program Files\WebEd\publish, этот запрос был перехвачен UAC.

Ваши файлы были сохранены в директории C:\Users\foo\AppData\Local\VirtualStore\Program Files\WebEd\publish.

Естественно, вы можете загрузить файлы на сервер из последней директории.

Какие проблемы могут возникнуть?

Виртуализация файловой системы применяется для программ, не приспособленных для работы с Vista и не поставляющих соответствующий манифест, но при этом не запущенных в административном режиме. Ниже перечислены проблемы, которые могут при этом возникнуть:

Старые приложения обновляются и при этом новые версии содержат манифест

В этом случае (как и с Filezilla) приложение внезапно перестанет использовать виртуализацию файловой системы. Это введет в заблуждение пользователя, т.к. он не будет уведомлен о том, где на самом деле расположены его файлы.

Отключение UAC

Продвинутые пользователи включают эту возможность для восстановления поведения, к которому они привыкли во время использования Windows XP. При этом пострадают все неприспособленные к Vista программы! Они могут «потерять» сохраненные файлы, конфигурационные файлы и данные, сохраненные в директориях, которые были до этого защищены.

Приложение запущено от имени администратора

К приложениям, не приспособленным к работе под Vista, но при этом запущенным от имени администратора не будет применяться виртуализация, после чего они «потеряют» сохраненные файлы, конфигурационные файлы и данные, сохраненные в директориях, которые были до этого защищены.

Как можно решить эти проблемы?

1. Старайтесь использовать последние версии программ.

2. Не сохраняйте данные в защищенных директориях.

К примеру, создайте директорию C:\publish и сохраняйте ваши данные именно там.

3. Отключите UAC. Этот способ не рекомендуется, т.к. при отключении UAC также отключаются соответствующие механизмы защиты, предусмотренные в Vista/7.

4. Не пользуйтесь Vista. 😉

В большинстве случаев достаточно просмотреть содержимое директории C:\Users\\AppData\Local\VirtualStore. Все перенаправленные данные будут расположены там.

filezilla.ru

StealZilla — вредоносный FTP клиент, крадущий пароли

28 января 2014 года разработчик FTP клиента Filezilla сообщил о том, что в сети находятся измененные версии программы. Более известные под именем Stealzilla, версии содержат в себе вредоносное программное обеспечение, которое определяет данные FTP доступа и отправляет их на компьютер злоумышленника.

Как распознать Stealzilla

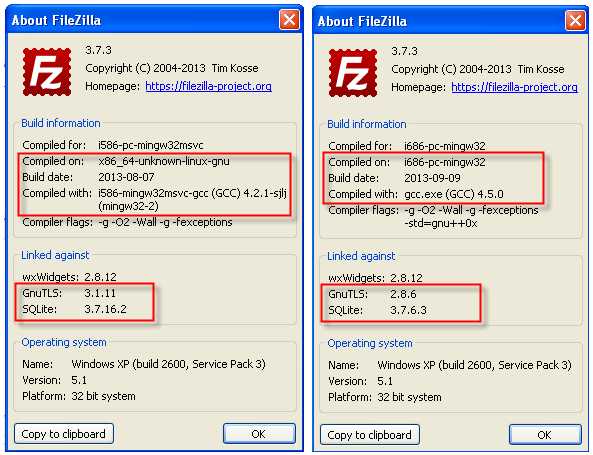

Stealzilla распространяется через третьи сайты, не имеющие ничего общего с Filezilla. Рекомендуется скачивать программу с сайта разработчика, а также официальных партнеров. Если вы недавно скачивали Filezilla, то стоит пристально приглядеться к опциям этого приложения. На скриншотах ниже показано для сравнения инфо-окно от Filezilla (слева) и от Stealzilla (справа).

Пользовательский интерфейс вредоносной версии программы практически идентичен официальной версии. Единственное небольшое отличие, это версия Nullsoft инсталлятора, вредоносная программа использует 2.46.3-Unicode, а официальный инсталлятор 2.45-Unicode. Все остальные элементы, такие как тексты, кнопки, иконки и изображения одинаковы.

Установленный malware FTP клиент похож на официальную версию, и при этом полностью рабочий! Вы не найдете какой-либо странной активности, записей в системном реестре, подозрительных соединений или отличий в GUI приложения.

Однако, есть некоторые признаки по которым можно отличить подделку, среди них, 2 dll библиотеки ibgcc_s_dw2-1.dll и libstdc++-6.dll (не входят в официальную версию) и информация в окне «О программе» указывает на использование старых версий SQLite/GnuTLS. Любая попытка обновить программу заканчивается неудачей, т.к. скорее всего имеется защита на перезапись вредоносных файлов.

Как работает Stealzilla

Будучи открытым программным обеспечением, Filezilla уже давно была объектом мошеннических подделок, но Stealzilla на сей день является самым масштабным и удачным зловредом. На первый взгляд, Stealzilla не особо отличается от Filezilla. Веб-сайты для скачивания с третьих ресурсов практически идентичны с официальными загрузочными страницами Filezilla.

Кроме того, говоря об Stealzilla, речь идет о приложении с полным функциональным объемом, который только в очень малой степени меньше по размеру, чем filezilla.exe (~6,8 MB). Собственно говоря, фальшивка именно поэтому так успешно и работает – обычному пользователю все кажется в порядке. В действительности же Stealzilla содержит FTP-вора, который отсылает информацию по FTP-соединениям пользователя злоумышленнику, который стоит за атакой.

Вредоносная Stealzilla очень скрытно ведет себя с украденными данными. Программа не делает сканирование системы, информация отсылается только один раз, но этого достаточно, чтобы обойти файрвол и предпринимать любые вредоносные действия на компьютере.

Ответственные за StealZilla пока не установлены, но было определено, что программа отсылает украденные данные на сервер расположенный в Германии (ip 144.76.120.24). однако связанные с ним домены зарегистрированы через Naunet.ru, русском регистраторе доменов, который имеет бурную историю, связанную прежде всего с хакерством.

Три наиболее известных домена: go-upload.ru, aliserv2013.ru и ngusto-uro.ru.

Как защитить себя от Stealzilla

При скачивании открытого программного обеспечения очень важно использовать только официальные или официально сертифицированные сайты, такие как filezilla.org, filezilla.ru и sourceforge.net. Avast сообщает, что архивы этих сайтов не затронуты проблемной StealZilla. Посещая другие ресурсы, вы подвергаете риску безопасность своей личной информации.

Ключом к всеобъемлющей безопасности считаются регулярные обновления. Особо обращает на себя внимание то, что StealZilla не может автоматически обновляться. Интересно то, что по данным Avast практически никакие вирусные сканеры пока не могут определить наличие StealZilla, тем самым можно предположить, что вредоносная версия находиться в обороте уже с августа 2012 с версией 3.5.3. Появившаяся в сентябре 2013 официальная версия 3.7.3 также была уже обнаружена в виде подделки.

Вредоносный инсталлер 3.5.3:

SHA-1: dee74e8116e461e0482a4fef938b03c99e980e21

SHA256: 595D954C7CE574337C97A0801E779BC3DCA94FC92AFAE8F483DCDD1A053C5C24

Вредоносный FileZilla.exe 3.5.3:

SHA-1: 749d1c8866b7c0d014b005344e8b6783e53e8d3c

SHA256: 525E9ED135C1435772A774D7AD7168CECCD225E354118E621482DB61174F6734

Вредоносный инсталлер 3.7.3:

SHA-1: f6438315b5a0dc8354b7f1834a1a91aa5c0f09cc

SHA256: B9A12F9B6827144D84E65EF2BA454D77CB423C5E136F44BC8D3163D93B97F11F

Вредоносный FileZilla.exe 3.7.3:

SHA-1: 9c54e9666c40604e60e69e83337f7ce5de811557

SHA256: 2451599C03B136C1848F538184F0F266973B65AFC8DD25F272A7E6B0555B657A

filezilla.ru

Логирование — Документация — FileZilla

Содержание

FileZilla позволяет логировать оба направления коммуникаций с сервером, а именно: команды отправленные клиентом и ответы сервера. В этом разделе будет кратко описано, что вам следует сделать, если вас попросили «показать лог».

Лог на экране

Лог на экране всегда доступен, хотя панель с ним может быть спрятана через меню «Вид». Примите во внимание, размер экранного лога ограничен определенным количеством отображаемых строк, поэтому длинные логи могут превысить этот лимит и после этого не могут быть восстановлены.

Что именно логируется

- Время события (опционально)

- Описание: статус, команда, ответ, отчет трассировки и т.д.

- Текст лога: отправленные команды, сообщения о статусе и т.д.

Расположение

По умолчанию панель с логом находится прямо под панелью быстрого подключения, но вы можете расположить ее:

- над списком файлов

- следующей за очередью передаваемых файлов

- во вкладке на панели очереди передаваемых файлов

Значения цветов

Записи в экранном логе могут быть разных цветов:

- Оповещение: черный

- Команды: синий

- Ответы на команды: зеленый

- Ошибки: красный

- Листинг директории: темно-синий

- Отладочные сообщения: фиолетовый

Примите во внимание, последние два типа сообщений отображаются только при включении расширенного логирования (через меню «Отладка», о чем см. ниже)

Изменение охвата логирования

Не изменяйте охват логирования при повседневной работе с FileZilla. Вам следует изменить этот параметр только, если вам нужно получить отладочную информацию, восстановите значение охвата логирования после того, как проблема будет решена. С помощью меню «Отладка» в настройках FileZilla вы можете установить пять разных значений охвата (0-4) и включить отображение неформатированных листингов директорий.

Логирование в файл

Начиная с версии 3.2.0-rc1 FileZilla способен записывать лог в файл. В отличии от экранного лога, по умолчанию логирование в файл отключено.

Что именно логируется

- Дата и время события

- ID процесса FileZilla

- ID подключения, у контрольного подключения всегда равно 0

- Текст лога: отсылаемые команды, сообщения и статусе и т.д.

Настройка файловых логов

Просто включите «Логирование в файл» в настройках FileZilla во вкладке «Логирование» и выберите путь и имя файла для записи. Выбор пути произволен, тем не менее это должна быть директория для которой у вас есть разрешение на запись.

Ограничение размера лога

В этой же вкладке включите «Ограничить размер лог-файла» и введите желаемый размер в мебибайтах (MiB). Один мебибайт равен 1048576 байтам.

Заметьте, что FileZilla делает одну резервную копию файла с логом, поэтому фактически в худшем случае лог будет занимать объем в два раза больше указанного!

Если размер файла с логом достигнет указанного ограничения, FileZilla переименует его в .1 и начнет запись в новый файл. Любой файл с названием .1, существовавший до этого в той же директории, будет удален.

См. также

Логирование и сервер FileZilla

filezilla.ru