Обзор доменных служб Active Directory

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

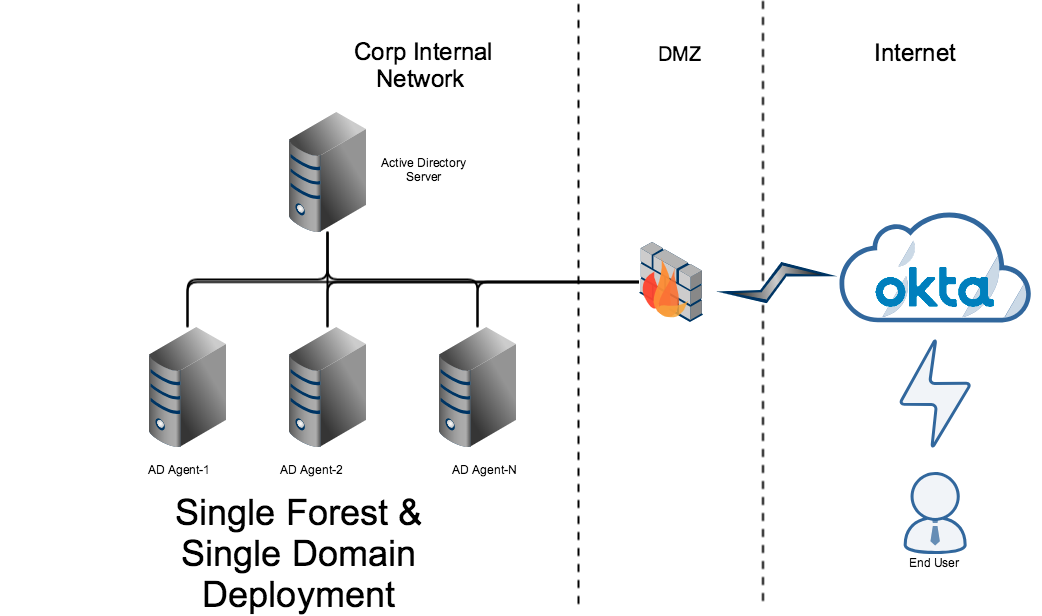

Каталог представляет собой иерархическую структуру, в которой хранятся сведения об объектах в сети. Служба каталогов, например доменные службы Active Directory (AD DS), предоставляет методы хранения данных каталога и предоставления этих данных сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Служба каталогов, например доменные службы Active Directory (AD DS), предоставляет методы хранения данных каталога и предоставления этих данных сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Active Directory хранит сведения об объектах в сети и предоставляет эту информацию администраторам и пользователям, которые могут легко найти и использовать ее. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации сведений в каталоге.

Это хранилище данных, также известное как каталог, содержит сведения об объектах Active Directory. Эти объекты обычно включают общие ресурсы, такие как серверы, тома, принтеры и учетные записи пользователей сети и компьютеров. Дополнительные сведения о хранилище данных Active Directory см. в разделе «Хранилище данных каталога».

в разделе «Хранилище данных каталога».

Безопасность интегрирована с Active Directory с помощью проверки подлинности входа и управления доступом к объектам в каталоге. С помощью одного входа в сеть администраторы могут управлять данными каталога и организацией по всей сети, а авторизованные пользователи сети могут получать доступ к ресурсам в любой точке сети. Администрирование на основе политики облегчает управление даже очень сложной сетью. Дополнительные сведения о безопасности Active Directory см. в обзоре системы безопасности.

Active Directory также включает:

Набор правил, схема, определяющий классы объектов и атрибутов, содержащихся в каталоге, ограничения и ограничения экземпляров этих объектов, а также формат их имен. Дополнительные сведения о схеме см. в разделе «Схема».

Глобальный каталог, содержащий сведения о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить сведения о каталоге независимо от того, какой домен в каталоге фактически содержит данные.

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».Механизм запроса и индекса, позволяющий публиковать и находить объекты и их свойства сетевыми пользователями или приложениями. Дополнительные сведения о запросе к каталогу см. в разделе «Поиск» в доменные службы Active Directory.

Служба репликации, которая распределяет данные каталога по сети. Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех сведений о каталоге для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена. Дополнительные сведения о репликации Active Directory см. в разделе «Основные понятия репликации Active Directory».

В этом разделе приведены ссылки на основные понятия Active Directory:

- Технологии структуры и хранения Active Directory

- Роли контроллера домена

- Схема Active Directory

- Представление о довериях

- Технологии репликации Active Directory

- Технологии поиска и публикации Active Directory

- Взаимодействие с DNS и групповая политика

- Основные сведения о схеме

Подробный список концепций Active Directory см. в статье «Общие сведения о Active Directory».

в статье «Общие сведения о Active Directory».

Слетает тип сети с доменной на частную на Windows Server

Home » Windows » Слетает тип сети с доменной на частную на Windows Server

Zerox Обновлено: 07.05.2019 Windows, Ошибки 64 комментария 28,596 Просмотры

Продолжительное время пытаюсь разобраться с одной проблемой в доменной сети. На разных Windows Server после перезагрузки периодически тип сети с доменной (domain) меняется на частную (private). Происходит этот как на контроллерах домена, так и на рядовых серверах. Поделюсь своими рецептами борьбы с этой проблемой.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужно пройти вступительный тест.

Цели статьи

- Описать проблему, с которой столкнулся, по смене категории сети на сетевом интерфейсе после перезагрузки windows сервера.

- Показать методы, которые применял для решения проблемы.

- Получить помощь или совет по текущей проблеме.

Введение

Сразу проясню технические моменты.

- Все события происходят на серверах версии Windows Server 2012 R2.

- Используются бесплатные гипервизоры Windows Hyper-V Server 2012 R2 и Windows Hyper-V Server 2016.

- Все серверы включены в домен. Часть серверов сами являются контроллерами доменов.

Теперь по симптомам. Периодически после плановой установки обновлений и перезагрузки в свойствах сетевого подключения меняется тип сети. Она перестает быть доменной и становится приватной.

Так же несколько раз была ситуация, когда сетевое подключение получало новое имя. Как видно на примере, сетевой интерфейс имеет имя Сеть 3. То есть это уже третий раз, когда он поменял имя. Оба эти события не всегда случаются одновременно. Имя сети может и не поменяться, но поменяется ее тип. При этом вирутальные машины никуда не переезжают, их настройки не меняются. Мне совершенно не понятно, почему может измениться сетевой интерфейс.

Мне совершенно не понятно, почему может измениться сетевой интерфейс.

Пару раз была ситуация, когда сервер вообще был недоступен по сети после перезагрузки. При подключении к консоли я видел запрос на выбор типа сети. После того, как я указывал тип сети, сервер становился досупен. При этом его сетевые настройки не слетали, везде прописана статика. Конкретно эта ошибка гарантирована не воспроисзводилась, я особо не занимался расследованием. А вот со сменой типа сети сталкиваюсь регулярно, поэтому накопилась статистика.

Изменение типа сети на доменную

Простого способа указать, что данное соединение доменное в windows server нет. Я нашел как минимум 2 рабочих способа, которые гарантированно позволяют вернуть соединению статус Domain Network.

- Способ номер один. Заходим в свойства сетевого подключения и

- Способ номер два. Перезапускаем службу Служба сведений о подключенных сетях (Network Location Awareness Service).

Идея полностью отключать ipv6 мне не нравится, потому что неоднократнго видел информацию о том, что она каким-то образом нужна для корректной работы сервера и Microsoft не рекомендует ее отключать.

При втором способе, если сделать для службы тип запуска Автоматически (отложенный запуск), то после перезагрзки сервера статус сети всегда будет доменный. Это вроде как решает проблему, хотя мне кажется, что это больше костыль, чем решение.

В целом, мне не понятно, в чем конкретно проблема и почему она стала проявляться в какой-то определенный момент, причем на разных серверах. Иногда помогает просто перезагрузка, иногда нет. Когда я последний раз исследовал ошибку, она на 100% повторялась на двух серверах с ролью контроллера домена, dhcp и dns сервера. Помогало либо отключение ipv6, либо перезапуск службы. В логах при этом ничего подходящего под указанную проблему не находил.

Причины изменения типа сети

Теоретически, Windows определяет тип сети как доменный, если с соответствующего адаптера достижим контроллер домена, с которого были получены групповые политики. На контроллере домена этот сервер — он сам, все сетевые адаптеры на нём должны определяться как принадлежащие доменной сети. Почему у меня на контроллерах домена сеть оказывалась не доменной, ума не приложу.

На контроллере домена этот сервер — он сам, все сетевые адаптеры на нём должны определяться как принадлежащие доменной сети. Почему у меня на контроллерах домена сеть оказывалась не доменной, ума не приложу.

Есть мысли, что это из-за настроек ipv6. Изначально там указано получать адрес автоматически. И Windows какой-то адрес получала. Даже не знаю откуда.

Пытался разобраться в теме ipv6, но скажу честно, сходу в нее не вник. Там все как-то не просто и надо погружаться, изучать. Пытался указывать ipv6 адрес вручную, статический. Думал, это может помочь. Почему-то после перезагрузки, настройки слетали обратно на получение адреса автоматически.

Отдельно пробовал настройку Предпочтение протокола IPv4 протоколу IPv6, как описано в руководстве на сайте microsoft. Это не помогло. На проблемном сервере гарантированно получал частную сеть вместо доменной.

Заключение

По факту каких-то проблем из-за данной настройки я не получал. Отличий в настройке фаервола в зависимости от типа сети у меня нет, так что видимых проблем не было. На текущий момент там, где последний раз словил эту ошибку, настроил отложенный запуск службы сведений о подключенных сетях (Network Location Awareness Service). Ошибка больше не воспроизводится. Буду наблюдать дальше.

На текущий момент там, где последний раз словил эту ошибку, настроил отложенный запуск службы сведений о подключенных сетях (Network Location Awareness Service). Ошибка больше не воспроизводится. Буду наблюдать дальше.

Если вы сталкивались с подобными ошибками, либо есть советы, что еще попробовать, буду рад комментариям по этой теме.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите подробнее программу по ссылке.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Скачать pdf

Tags windows server

Автор Zerox

Владимир, системный администратор, автор сайта. Люблю настраивать сервера, изучать что-то новое, делиться знаниями, писать интересные и полезные статьи. Открыт к диалогу и сотрудничеству. Если вам интересно узнать обо мне побольше, то можете послушать интервью. Запись на моем канале — https://t.me/srv_admin/425 или на сайте в контактах.

Предыдущая ДДоС атака на сайт. Защита от DDoS

Следующая Как изменить тему письма и адрес отправителя через postfix

Сетевой домен | Управление сетью

Прежде чем мы рассмотрим концепции сетевой автоматизации, оркестровки и других сетевых технологий, важно разобраться в основах сети. В этом разделе мы рассмотрим некоторые сетевые темы — сетевые домены, устройства, плоскости управления и роли.

Сетевые домены

Одним из первых пунктов описания является то, что автоматизируется и где это находится. Широкие категории, используемые для описания сетевых доменов, включают:

Широкие категории, используемые для описания сетевых доменов, включают:

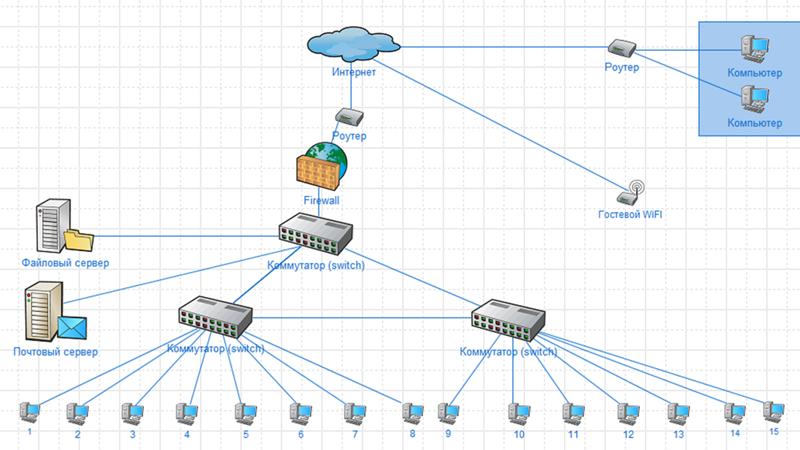

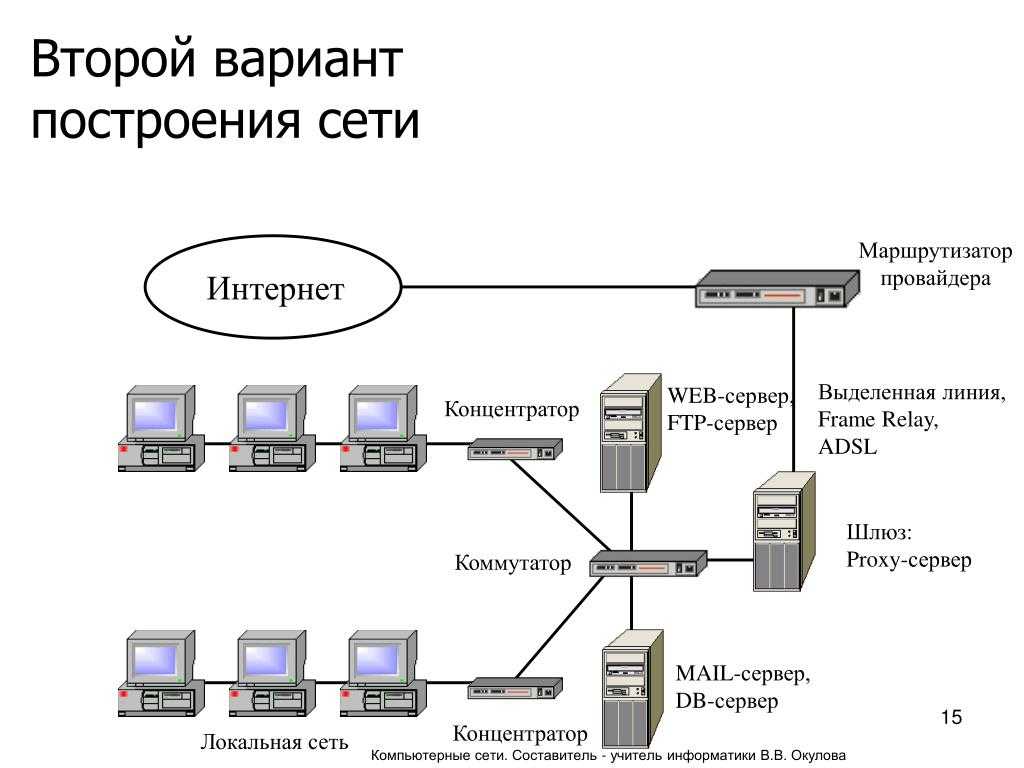

Локальная сеть (LAN), также известная как «кампус» — обычно состоит из маршрутизируемых и коммутируемых инфраструктур, в которых такие устройства, как ПК, серверы, принтеры, беспроводные контроллеры и т. д., подключены к физическому Ethernet. порты для доступа к сети.

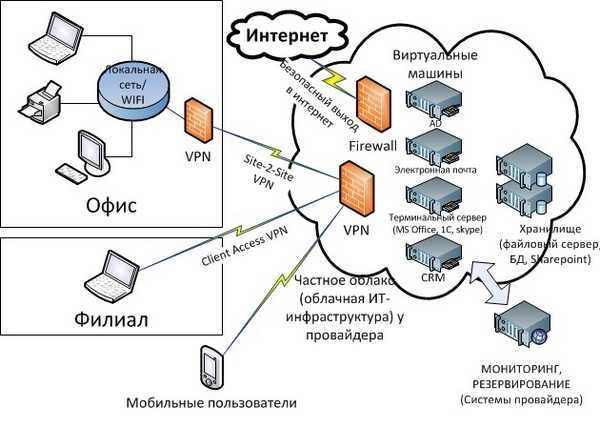

Глобальная сеть (WAN) — обычно состоит из маршрутизаторов, коммутаторов и других транспортных служб, которые доставляют сетевые службы во все местоположения, необходимые предприятию. Транспортные услуги, такие как каналы, MPLS, SONET, Carrier Ethernet и другие, обычно предоставляются оператором связи. Управление сетевыми устройствами, такими как маршрутизаторы филиалов, магистральные маршрутизаторы и т. д., может осуществляться оператором связи, что называется «управляемой услугой», или может управляться непосредственно предприятием.

Центр обработки данных — состоит из вычислений, хранения, сети и многого другого. На серверах центра обработки данных обычно размещаются корпоративные приложения, а также необходимое хранилище и сетевая инфраструктура, необходимые для обеспечения связи этих приложений с конечными пользователями.

На серверах центра обработки данных обычно размещаются корпоративные приложения, а также необходимое хранилище и сетевая инфраструктура, необходимые для обеспечения связи этих приложений с конечными пользователями.

Беспроводная сеть, также известная как «Wi-Fi» — состоит из контроллеров беспроводной локальной сети, которые контролируют точки доступа, обеспечивающие сеть Wi-Fi, которую ПК, планшеты, телефоны и другие устройства используют для подключения к сети.

Облако — — это общий термин, который можно использовать для описания общедоступных ресурсов (вычислений, хранения и сети), предоставляемых такими компаниями, как Amazon AWS, Microsoft Azure, Google Cloud и другими. Это также может относиться к «частному облаку», которое создается и поддерживается предприятием, но использует технологии, аналогичные крупным поставщикам общедоступных облаков.

Безопасность — уникален, так как это не типичный домен, поскольку обычно компоненты есть во всех доменах, но часто в организациях есть отдельные группы операций по обеспечению безопасности (SecOps), которые используют свои собственные специальные инструменты O&A для управления брандмауэрами, обнаружения вторжений. , прокси и многое другое.

, прокси и многое другое.

Поскольку приложения для сети продолжают расширяться, дополнительные домены и/или технологии становятся частью ландшафта, включая такие вещи, как: конечные точки в сети для таких сценариев использования, как управление и отслеживание цепочек поставок, медицинские устройства, датчики в производственных приложениях и многое другое.

Операционная технология (OT) — обеспечивает автоматизацию бизнес-операций и имеет решающее значение для распространения и производства. Однако технология часто предшествует современным API и платформам управления и требует строгих внешних средств контроля безопасности.

Edge Computing — стремится переместить вычислительную мощность ближе к границе сети (за пределы центра обработки данных или общедоступного облака), чтобы улучшить время отклика (задержку) и пропускную способность. Большинство вариантов использования связаны с предоставлением цифровых услуг, требующих вычислительной мощности, связанной с грядущим более быстрым беспроводным краем, предоставляемым 5G.

Сетевые устройства

Устройства (физические или виртуальные), составляющие сетевую инфраструктуру, включают:

- Маршрутизаторы

- Переключатели

- Брандмауэры

- Балансировщики нагрузки

- Оптимизаторы глобальной сети

- Контроллеры беспроводной локальной сети

- Точки доступа к беспроводной локальной сети

Хотя эти устройства существуют почти в каждой корпоративной сети, теперь они также существуют в виртуальной форме в облачных и виртуализированных средах. Виртуализация сетевых функций (NFV) имела умеренный успех, и организации должны управлять этими сетевыми функциями как виртуальными сетевыми функциями (VNF), работающими в виртуализированных средах, а также на традиционных физических устройствах и устройствах. При использовании виртуализированной инфраструктуры также будет компонент диспетчера виртуальной инфраструктуры (VIM). Технологии виртуализации, включая гипервизоры, такие как VMware ESXi, и системы с полным стеком, такие как OpenStack, добавляют средства управления виртуализацией и могут стать еще одним компонентом для автоматизации. Развертывание инфраструктуры 5G — еще один драйвер использования виртуализированных сетевых функций. Дополнительные сетевые устройства часто включают:

Развертывание инфраструктуры 5G — еще один драйвер использования виртуализированных сетевых функций. Дополнительные сетевые устройства часто включают:

- Серверы системы доменных имен (DNS)

- Серверы протокола сетевого времени (NTP)

- Прокси

- Серверы системного журнала

- Брокеры пакетов

- Серверы RADIUS и AAA

Плоскость управления сетью

Плоскость управления сетью состоит из различных инструментов и служб, каждая из которых предоставляет функции для подготовки, мониторинга и эксплуатации сети и служб. Это часто состоит из:

Управление активами — относится к формальному механизму хранения информации обо всех (сетевых) активах в сети.

База данных управления конфигурацией (CMDB) — используется для хранения информации о сетевом аппаратном и программном обеспечении. Кроме того, CMDB обычно хранит сведения об активах, такие как версии выпуска программного обеспечения и резервные копии конфигурации и/или стандарты.

Менеджеры IP-адресов (IPAM) — используются для планирования, управления и назначения IP-адресов, используемых сетевыми устройствами. Он также может выделять пулы адресов, используемые для служб DHCP.

Мониторинг IP-потока — предоставляет инфраструктуру мониторинга с использованием протокола, такого как NetFlow или SFlow, для сбора информации о потоках IP-трафика, анализа и составления отчетов о типах трафика в сети.

Мониторинг потока приложений — проект песочницы CNCF (Cloud NativeComputing Foundation) аналогичен мониторингу потока IP, но начинается с агентов, вводящих информацию о потоке приложений на нескольких уровнях в Интернете, приложении и базе данных. Приложения могут объединяться в слабосвязанные группы, и можно отображать исходящие вызовы одного стека приложений в другой стек приложений. Поставщики облачных услуг сейчас начинают внедрять возможность включения мониторинга потока приложений в свои облачные предложения наряду с другими показателями из этого списка.

Менеджеры ИТ-услуг (ITSM) — — это платформы (такие как ServiceNow, Remedy и другие), которые обеспечивают структуру и процессы для планирования, доставки и эксплуатации ИТ-систем.

Мониторинг на основе простого протокола управления сетью (SNMP) — представляет собой стандартный интернет-протокол для сбора информации с использованием структур базы данных управления (MIB), которые описывают состояние системы и ее конфигурацию.

Телеметрия — — это новая форма мониторинга в реальном времени для сбора и анализа сетевой информации (обычно предоставляемой gRPC, протоколом на основе агента), поступающей с сетевого устройства, на которое подписана подписка.

Проблема, с которой сталкивается большинство корпоративных ИТ-специалистов, заключается в установлении и поддержании «Источника правды» (SoT). Сетевые администраторы могут полагать, что источник правды находится в системе CMDB, в то время как сетевые операции могут полагать, что он находится на работающих сетевых устройствах. Предприятия должны решить, как они синхронизируют информацию с устройств, работающих в сети, и автономных баз данных, чтобы согласовать данные. Эту синхронизацию часто можно автоматизировать с помощью интеграции API. Крупные организации также могут иметь распределенные системы SoT, которые являются федеративными. В рабочей группе O&A эта тема вызвала интерес, поскольку в организациях возникают проблемы с созданием, хранением и обслуживанием точной SoT. В большинстве случаев существует множество различных источников для таких вещей, как инвентаризация, IP-адрес, отслеживание операционной системы и многое другое. Большинство этих систем в настоящее время не имеют автоматизированного процесса согласования с тем, что на самом деле находится в сети.

Предприятия должны решить, как они синхронизируют информацию с устройств, работающих в сети, и автономных баз данных, чтобы согласовать данные. Эту синхронизацию часто можно автоматизировать с помощью интеграции API. Крупные организации также могут иметь распределенные системы SoT, которые являются федеративными. В рабочей группе O&A эта тема вызвала интерес, поскольку в организациях возникают проблемы с созданием, хранением и обслуживанием точной SoT. В большинстве случаев существует множество различных источников для таких вещей, как инвентаризация, IP-адрес, отслеживание операционной системы и многое другое. Большинство этих систем в настоящее время не имеют автоматизированного процесса согласования с тем, что на самом деле находится в сети.

Роли в управлении сетью

К заинтересованным сторонам корпоративных сетей обычно относятся распорядители бюджета, лица, принимающие технические решения, и операторы. Эти роли включают:

Высшее руководство (директор, ИТ-директор, технический директор) — Это распорядители бюджета, которые понимают стратегическое направление бизнеса и то, как основные технические ресурсы будут финансироваться для его реализации.

Сетевые архитекторы — отвечают за сетевую архитектуру и обычно владеют сетевым проектированием и стандартизацией. Они обладают глубокими знаниями в области протоколов на нескольких платформах и от разных поставщиков. Они должны учитывать жизненный цикл продукта или решения, поступающего в сеть.

Сетевые инженеры — являются связующим звеном между операциями и контролируют внедрение текущих изменений в сети. Как правило, они имеют глубокую специализацию поставщиков, а также опыт работы с протоколами и видят общую картину сети и того, как приложения используют сеть.

Сетевые операции — отвечает за повседневные операции, включая выполнение перемещений, добавлений и изменений, а также необходимое устранение неполадок. У них есть опыт работы с поставщиками и платформами от новичка до продвинутого в зависимости от их стажа.

Поскольку организации официально внедряют автоматизацию, дополнительные должности могут включать:

Директор по автоматизации — формальный владелец инфраструктуры автоматизации, инструментов и процессов, которые организация использует и поддерживает.

Менеджер по инструментам — в основном отвечает за управление программным обеспечением для управления, предоставляемым поставщиками, а также может управлять разработкой собственного программного обеспечения и/или сценариев.

Разработчик — , если организация создает собственную программную платформу и/или создает «менеджера менеджеров» для автоматизации интеграции, она будет нанимать разработчиков с основными навыками программирования.

Full Stack Engineer — эта роль обычно определяется сотрудником, обладающим набором навыков сетевого проектирования, а также навыками программирования или написания сценариев и способным разрабатывать автоматизацию для задач или процессов, необходимых организации.

Инженер DevOps — эта роль часто связана с конвейером автоматизации разработки и доставки приложений, однако, поскольку предприятия стремятся автоматизировать сетевую инфраструктуру, существует перекрестное опыление для использования набора навыков и инструментов, используемых в DevOps.

Инженер по безопасности — Эта роль будет использовать данные, полученные из внутренних и внешних источников, и создавать автоматизацию для поддержки политик и методов безопасности организации, которые могут включать в себя ряд действий.

Инженер по надежности сайта — — это новая роль в организации, которая включает элементы проектирования и эксплуатации, включая безопасность, производительность, масштабирование и доступность.

Доменные сети—ArcGIS Pro | Документация

При создании инженерной сети автоматически создается сеть структур с предопределенными классами пространственных объектов и таблицами. Следующим шагом в настройке инженерной сети является добавление одной или нескольких доменных сетей для каждого типа коммунальных услуг, которые обслуживает ваша организация.

Каждая инженерная сеть может содержать одну или несколько доменных сетей. Вы можете создать несколько доменных сетей для разных уровней одного и того же коммунального ресурса, например, для уровней распределения и передачи газа, воды или электричества. Или вы можете добавить доменные сети, если в вашей организации есть несколько типов услуг, таких как природный газ и электричество.

Или вы можете добавить доменные сети, если в вашей организации есть несколько типов услуг, таких как природный газ и электричество.

Каждая из этих доменных сетей будет иметь одну и ту же структуру сети, чтобы вы могли найти устройства и линии в ваших доменных сетях, которые поддерживаются общими структурами.

Доменные сети содержат сетевые функции, через которые передаются ваши доставляемые ресурсы. В доменной сети есть пять типов объектов: линии, по которым течет ресурс; устройства, которые контролируют поток этого ресурса; соединения, размещенные там, где соединяются объекты; сборки, представляющие наборы линий, соединений и устройств; и линии подсети, которые определяют степень потока ресурсов.

Классы в доменной сети

Каждая доменная сеть состоит из пяти классов объектов и двух таблиц, которые создаются при добавлении доменной сети: Device, Line, Junction, Assembly, SubnetLine, JunctionObject и EdgeObject. Эти классы создаются с предоставленными системой атрибутивными доменами, назначенными системным полям для использования инженерной сетью, и требуют дополнительной настройки для использования.

Пять классов характеристик описываются следующим образом:

- Устройство — представляет точечные элементы, такие как клапаны, счетчики, трансформаторы и переключатели. Это компактные функции, через которые перетекает ваш служебный ресурс, и устройства могут влиять на ваш ресурс несколькими способами. Например, клапан регулирует поток воды; трансформатор изменяет электрическую мощность с одного уровня напряжения на другой; или счетчик измеряет газ, воду или электричество, потребляемые клиентом. Устройства могут дополнительно иметь терминалы, если к устройству есть отдельные точки входа. Устройства могут быть подключены к другим устройствам, соединениям и линиям. Устройства могут содержаться в сборках, а также в соединениях структур, линиях структур или границах структур, которые являются контейнерами.

- Линия — представляет линейный

такие элементы, как провода и трубы. Это линии, которые доставляют вам коммунальные ресурсы, такие как газ, вода, электричество или связь.

- Соединение — представляет места, где линии соединяются с линиями или линии соединяются с устройствами. Основное использование объектов соединения — позволить устройствам или линиям соединяться с другой линией в промежуточной вершине. Соединения размещаются по мере необходимости, чтобы завершить подключение всех функций инженерной сети.

- Сборка — представляет точечные элементы, которые содержат другие элементы. Как и элементы устройства, элементы сборки — это компактные элементы, но они отличаются тем, что сборки содержат другие важные устройства. Сборки полезны для отображения одного символа на карте, но при этом для моделирования внутренних элементов и их соединений. Вы можете просмотреть внутренние элементы сборки на карте или в представлении схемы. Примерами сборочных элементов являются распределительные устройства, блоки трансформаторов и насосные агрегаты.

- SubnetLine — набор линий подсети, определяющих текущую степень потока ресурсов.

Для водо- или газоснабжения подсети называются зонами давления. Для электросетей подсети называются цепями или фидерами. Подсети не редактируются напрямую, как другие объекты в доменной сети. Скорее, они генерируются командой на обновление подсетей. Эта команда отслеживает поток ресурса от контроллера подсети (например, подстанции или резервуара для воды) через все устройства и линии до тех пор, пока либо этот ресурс не будет израсходован, либо поток не будет заблокирован прерывающим устройством, таким как переключатель или клапан. Из-за коммутационных устройств подсети часто меняются и могут быть быстро восстановлены по требованию.

Для водо- или газоснабжения подсети называются зонами давления. Для электросетей подсети называются цепями или фидерами. Подсети не редактируются напрямую, как другие объекты в доменной сети. Скорее, они генерируются командой на обновление подсетей. Эта команда отслеживает поток ресурса от контроллера подсети (например, подстанции или резервуара для воды) через все устройства и линии до тех пор, пока либо этот ресурс не будет израсходован, либо поток не будет заблокирован прерывающим устройством, таким как переключатель или клапан. Из-за коммутационных устройств подсети часто меняются и могут быть быстро восстановлены по требованию.

Эти две таблицы описываются следующим образом:

- JunctionObject — представляет непространственные объекты соединения, такие как стойки или порты, которые содержатся или связаны с другими сетевыми функциями. Объекты соединения могут дополнительно иметь терминалы, если для объекта существуют разные точки входа.

- EdgeObject — представляет непространственные граничные объекты, такие как волокна в кабеле. Они хранятся в таблице из-за большого количества функций, которые могут содержаться в кабеле.

Инженерная сеть состоит из одной или нескольких доменных сетей и структурной сети. На следующей диаграмме показаны классы в инженерной сети муниципальной коммунальной службы, которая подает газ и воду своим клиентам:

Именование классов доменной сети

Имена, присвоенные классам, являются стандартными для всех доменных сетей. Чтобы различать их, каждое имя класса имеет префикс имени доменной сети. Классы, включенные в доменную сеть, перечислены в следующей таблице. Кроме того, всем сетевым классам домена присваивается псевдоним. Этот псевдоним задается при добавлении доменной сети. Например, класс пространственных объектов GasDevice может иметь псевдоним по умолчанию Газовое устройство. Этот псевдоним можно изменить.

Следующая таблица включает в себя примеры имен для классов в сети домена газа:

Имена классов в газовой доменной сети

| Class Suffix Name | 2Имя класса | 22229Имя класса | 29222922222222 2. Газовое устройство |

|---|---|

Линия | Газовая линия |

Сборка 39Сборка | |

Junction | GasJunction |

SubnetLine | GasSubnetLine |

EdgeObject | GasEdgeObject |

JunctionObject | GasJunctionObject |

Атрибуты сети домена

Все классы в сети домена имеют следующие общие атрибуты:

| Field name | Field alias | Description |

|---|---|---|

| ASSETGROUP | Asset group | Subtype field with the major classification of feature types. |

| ASSETTYPE | Тип актива | Поле с второстепенными классификациями, реализованными в виде доменов атрибутов для каждого типа группы активов. |

| ASSOCIATIONSTATUS | Статус ассоциации | Описывает тип ассоциации, в которой участвует функция, роль, которую она играет в отношении, и свойства видимости для функций содержимого. Дополнительные сведения см. в разделе Связи и атрибут статуса ассоциации. |

| SUBNETWORKNAME | Имя подсети | Имя подсети, в которой находится функция. |

| SUPPORTEDSUBNETWORKNAME | Имя поддерживаемой подсети | Имя подсети, поддерживаемой элементом контейнера или структуры. Инженерная сеть Версия 4 и выше. |

| SUPPORTINGSUBNETWORKNAME | Имя вспомогательной подсети | Имя подсети, поддерживающей функцию содержимого. Класс пространственных объектов Assembly не имеет поля имени поддерживающей подсети. Инженерная сеть версии 5 и выше. |

Дополнительные поля добавляются, когда включен глобальный идентификатор и отслеживание редактора.

Features from the Device class have the following additional attributes:

| Field name | Field alias | Description |

|---|---|---|

| ISSUBNETWORKCONTROLLER | Is subnetwork controller | Указывает, настроена ли функция в качестве контроллера подсети. |

| ISCONNECTED | Подключен | Атрибут Подключен указывает, есть ли возможность подключения к контроллеру подсети в сети. |

| SUBNETWORKCONTROLLERNAME | Имя контроллера подсети | Сохраняет имя контроллера подсети функции. |

| TIERNAME | Имя уровня | Имя уровня, на котором находится функция. |

| TIERRANK | Ранг уровня | Ранг уровня, на котором находится функция. |

| КОНФИГУРАЦИЯ ТЕРМИНАЛА | Путь терминала | Конфигурация пути терминала, представленная для функции. |

Объекты класса Line имеют следующие дополнительные атрибуты:

| Field name | Field alias | Description |

|---|---|---|

| FROMDEVICETERMINAL | From device terminal | The ID of the terminal to which the from end of a line is connected . |

| TODEVICETERMINAL | К терминалу устройства | Идентификатор терминала, к которому подключен конец линии. |

| ISCONNECTED | Подключен | Атрибут Подключен указывает, есть ли возможность подключения к контроллеру подсети в сети. |

Класс Джанкшн имеет следующие дополнительные атрибуты:

| .0229 Подключен | Атрибут Подключен указывает, есть ли возможность подключения к контроллеру подсети в сети. |

|---|

The JunctionObject table has the following additional attributes:

| Field name | Field alias | Description |

|---|---|---|

| ISSUBNETWORKCONTROLLER | Is subnetwork controller | Указывает, установлен ли терминал на объекте в качестве контроллера подсети. |

| ISCONNECTED | Подключен | Атрибут Подключен указывает, есть ли возможность подключения к контроллеру подсети в сети. |

| SUBNETWORKCONTROLLERNAME | Имя контроллера подсети | Содержит имя контроллера подсети объекта. |

| ИМЯ УРОВНЯ | Имя уровня | Имя уровня, на котором находится объект. |

| TIERRANK | Ранг уровня | Ранг уровня, на котором находится объект. |

| КОНФИГУРАЦИЯ ТЕРМИНАЛА | Путь к терминалу | Конфигурация пути к терминалу для объекта. |

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».

Для водо- или газоснабжения подсети называются зонами давления. Для электросетей подсети называются цепями или фидерами. Подсети не редактируются напрямую, как другие объекты в доменной сети. Скорее, они генерируются командой на обновление подсетей. Эта команда отслеживает поток ресурса от контроллера подсети (например, подстанции или резервуара для воды) через все устройства и линии до тех пор, пока либо этот ресурс не будет израсходован, либо поток не будет заблокирован прерывающим устройством, таким как переключатель или клапан. Из-за коммутационных устройств подсети часто меняются и могут быть быстро восстановлены по требованию.

Для водо- или газоснабжения подсети называются зонами давления. Для электросетей подсети называются цепями или фидерами. Подсети не редактируются напрямую, как другие объекты в доменной сети. Скорее, они генерируются командой на обновление подсетей. Эта команда отслеживает поток ресурса от контроллера подсети (например, подстанции или резервуара для воды) через все устройства и линии до тех пор, пока либо этот ресурс не будет израсходован, либо поток не будет заблокирован прерывающим устройством, таким как переключатель или клапан. Из-за коммутационных устройств подсети часто меняются и могут быть быстро восстановлены по требованию.

Класс пространственных объектов Assembly не имеет поля имени подсети.

Класс пространственных объектов Assembly не имеет поля имени подсети.